Einer der Grundpfeiler einer guten IT-Security ist der Schutz unserer Identitäten - ob dies nun Benutzer, Service-Accounts oder Admin-Konten sind. Dieser Umstand gab die Inspiration zu dieser Sammlung von Härtungs-Tipps im Identity-Management aus meiner Arbeitspraxis. Wie bei so gut wie allen Security-Empfehlung gilt es natürlich auch hier zu beachten, dass die jeweiligen Konfigurationstipps zur Härtung stehts individuell auf die eigene Umgebung und Anforderungen des Unternehmens anzupassen sind. Manche Aspekte im Bereich des Identity-Managements sind bestimmt als Klassiker anzusehen und hat man als IT-Administrator, Cloud ...

Microsoft 365 Security – wie wir unser Microsoft 365 absichern können

Microsoft 365 Security: Wenn wir als Unternehmen in die Microsoft 365 Security - Welt einsteigen, kommen natürlich auch recht schnell Fragen zur IT-Security auf.

Laden Sie jetzt den großen 116 Seiten Entra ID Guide für Admins herunter!

Einstieg in Microsoft 365 Security

Sind Daten & Nutzer sicher?

Wie können wir als Unternehmen unsere Benutzer, Daten und Dienste absichern?

Was ist mit Microsoft 365 alles möglich?

Welche Möglichkeiten haben wir und wie können wir diese ins Unternehmen integrieren?

Wo stehen wir aktuell mit unserem System?

Wie steht es um unsere Microsoft 365 Security? Was besagt die Bestandsaufnahme?

In diesem umfangreichen Guide zeige ich Dir, welche Möglichkeiten rund um die Microsoft 365 bestehen und welchen Mehrwert damit für uns und das Unternehmen erreichen.

Microsoft Security optimieren: Welche Bereiche können wir absichern?

Innerhalb unseres Microsoft 365 Tenants können wir unterschiedliche Bereiche anpassen und nach den Bedürfnissen und Compliance Vorgaben des Unternehmens anpassen.

Einige Funktionalitäten stehen nicht in jeder Lizenz zur Verfügung, sondern erfordern Teilweise eine Azure AD Premium Lizenz oder aber eine Lizenzierung auf dem Level der Microsoft E5 oder EMS E5.

Mögliche Bereiche zur Security-Konfiguration und Anpassung sind:

- Login und Multi-Faktor Authentifizierung

- Self-Service Password Reset

- Automatische Blockung von Accounts bei Nicht-Benutzung

- Vergabe von Administrator-Rollen

- Applikation-Management

- Anwendung der Exchange Online Mail-Verschlüsselung

- Einrichtung der Safe Links und Safe Attachments

- Setzung der DMARC Records

- Aktivierung der Audit-Logs und des Mailbox Auditing

- Steuerung des Gast-Zugriffs

- Einschränkung des Dokumenten Teilens

Das ganze kann man aus der Erfahrung unseres Microsoft 365 Consulting jetzt bis ins "unendliche" fortführen. Schauen wir uns einfach gemeinsam einige der Punkte an, mit denen Ihr Euren Microsoft 365 absichern könnt.

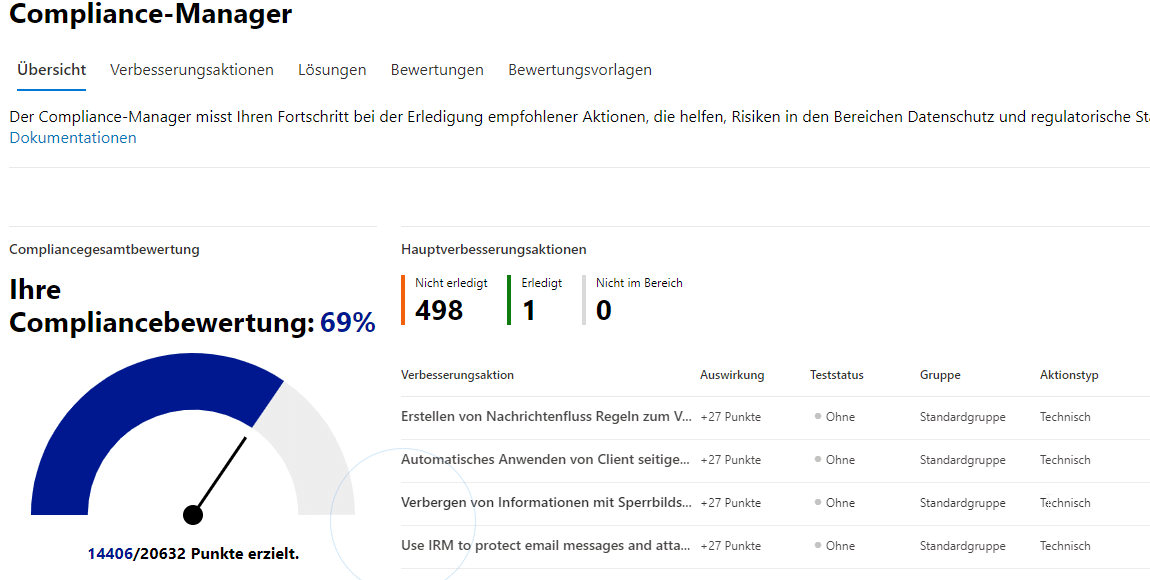

Nutzen des Microsoft 365 Secure Scores

Um ein erstes Gefühl dafür zu bekommen, wie sicher die eigene Umgebung ist, gibt es den Secure Score bzw. den dazugehörigen Compliance Manager.

Der Secure Score prüft, welche Richtlinien und Einstellungen in unserem Tenant gesetzt sind und vergibt daraufhin Punkte. Jede durchgeführte Aktion führt zusätzliche Punkte (unser Score) zu unserem Konto hinzu.

Innerhalb des Scores erhalten wir auch einen Vergleich zu anderen Unternehmen unserer Größe und unserer Branche.

Wichtig hierbei zu beachten ist, dass nicht der reine Score ausschlaggebend ist, sondern vielmehr die dahinter stehenden Aktionen bzw. Tätigkeiten. Nicht jeder Empfohlene Schritt wird in unserem Unternehmen technisch oder auch vom Management her umsetzbar sein.

Der Security Score liefert uns eine gute Übersicht zu verschiedenen Punkten und Themen, mit denen wir uns beschäftigen sollten. Den Link zum Compliance Manager findet ihr hier.

Einrichtung der Multi-Faktor Authentifizierung

Das klassische Passwort dient heute nicht mehr als ausreichender Schutz, um den Benutzer bzw. Account zu schützen.

Natürlich kann die Vergabe von komplexen Passwörtern und die eventuelle Erneuerung in einem gewissen Intervall stattfinden, jedoch wird die reine Kombination aus Benutzername und Passwort nicht mehr als goldener Standard wahrgenommen.

Um auch in diesem Bereich abgesichert zu sein, können wir die Multi-Faktor Authentifizierung einrichten. Hierzu haben wir mehrere unterschiedliche Wege, wie wir vorgehen können:

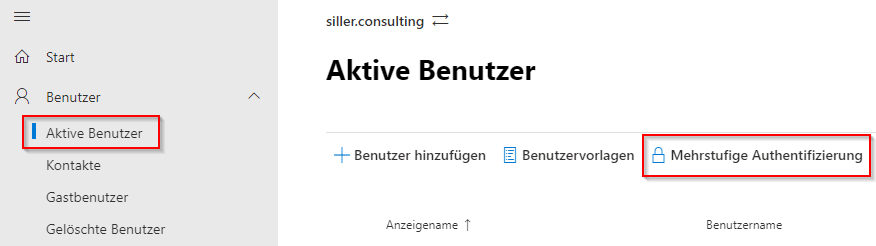

1. Über das Microsoft 365 Admin Portal

Im Microsoft 365 Admin Portal können wir über die aktiven Benutzer den Menüpunkt "Mehrstufige Authentifizierung" auswählen:

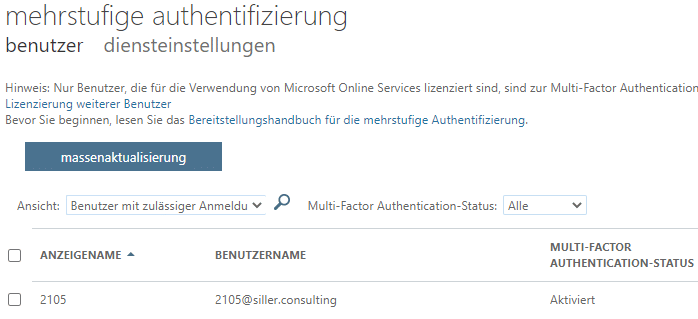

Danach erhalten wir eine Auflistung unserer Benutzer und können für diese entsprechend MFA aktivieren:

Hinweis: Das selbe Menü erreichen wir auch über

Einstellungen > Einstellungen der Organisation > Dienste > Mehrstufige Authentifizierung

Meldet sich der Benutzer dann beim nächsten Mal im seinem Office 365 Portal an, erhält er die Aufforderung, einen zweiten Faktor zur Einwahl einzurichten.

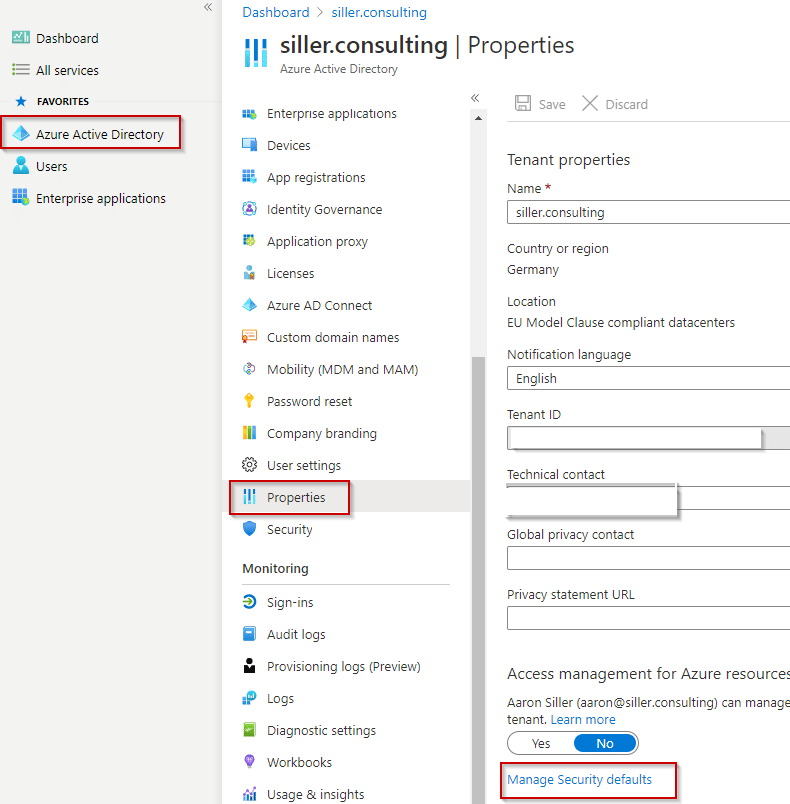

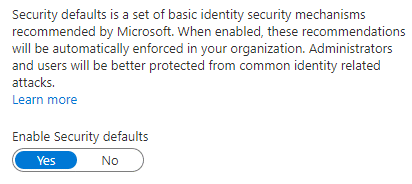

2. Über die Microsoft Security Defaults

Über das Azure Active Directory Portal (den Link zum Portal habt Ihr hier) können wir die Security Defaults aktivieren.

Durch die Aktivierung der Security Defaults wird Multi-Faktor für

alle Benutzer im Tenant auf erforderlich gesetzt. Dies sind allerdings nicht die einzigen Einstellungen - folgendes wird ergänzend mit eingerichtet:

- Blockieren älterer Authentifizierungsprotokolle (z.B.: IMAP oder POP3)

- Festlegen, dass Administratoren ebenfalls die mehrstufige Authentifizierung durchführen müssen.

- Schützen von Zugriffen auf Admin-Portale, PowerShell oder die CLI

Hinweis: Wir können nicht mit dem Bedingten Zugriff arbeiten, wenn wir die Security Defaults aktiviert haben!

Um die Security Defaults zu aktivieren gehen wir im Azure AD auf

Properties > Manage Security defaults > Yes/No

Bei Microsoft 365 Tenants, die ab dem 29. Februar 2020 erstellt wurden, sind die Security Default bereits standardmäßig aktiviert.

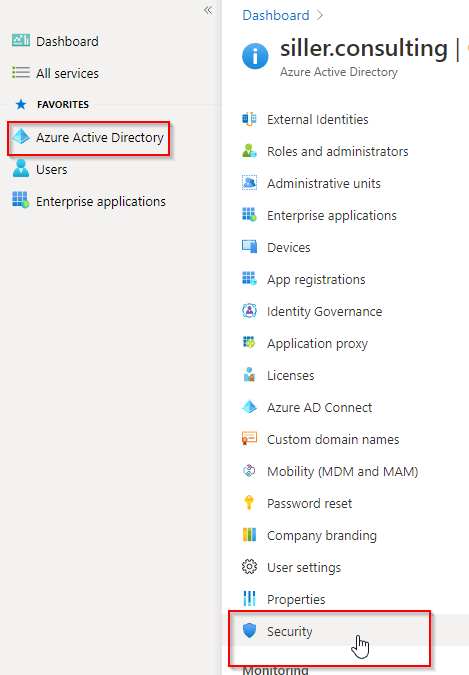

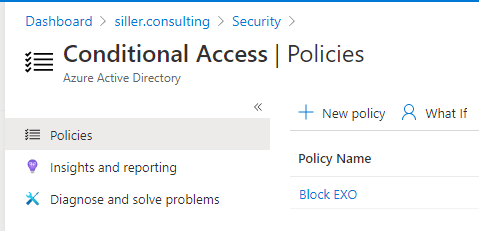

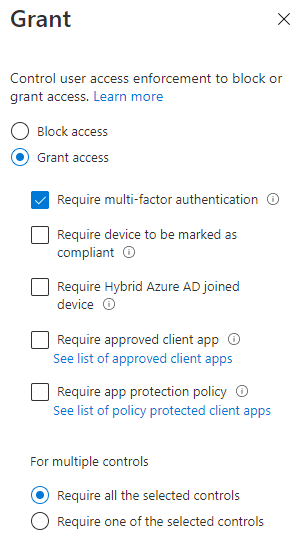

3. Bedingter Zugriff / Conditional Access:

Mit dem bedingten Zugriff können wir - ähnlich den Security Defaults - recht granulare Einstellungen vornehmen, wie unsere Benutzer sich im Microsoft 365 Tenant bewegen dürfen.

Die Option finden wir wieder im Azure Active Directoy Portal unter

Security > Conditional Access > Policies > New Policy

Dort können wir dann entsprechend eine neue Richtlinie einrichten und u.a. auswählen, dass MFA für alle Apps und Zugriffe erforderlich ist:

Die Option für MFA finden wir unter den Access controls > Grant:

Tipp

Im bedingten Zugriff können wir auch steuern, dass nur Administratoren eine Multi-Faktor Authentifizierung benötigen oder das die Legacy Authentifizierung geblockt wird. Es gibt auch weitere Möglichkeiten und Anwendungsszenarien, die wir hiermit steuern können.

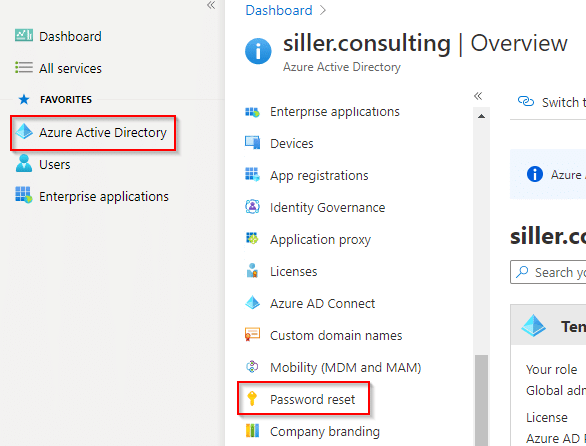

Microsoft Security: Einrichtung des Self-Service Passwords

Um die Übergabe von Passwörtern zu verringern und auch eine Entlastung des IT Supports bzw. Service Desks zu erreichen können wir das Self-Service Password Feature einrichten.

Dadurch ermöglichen wir unseren Benutzern im Microsoft 365 Tenant ihre Passwörter eigenständig zurück zu setzen.

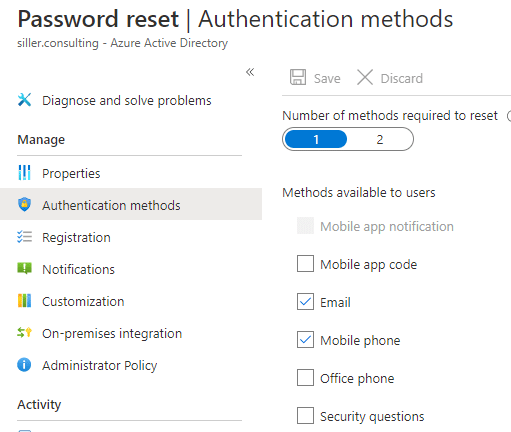

Diese Funktionalität aktivieren wir wieder über das Azure Active Directory und gehen auf den Punkt Password reset

In den Einstellungen des Passwort Resets definieren wir entsprechend, welche Authentifizierungsmethoden wir freigeben, wie häufig diese Registrierung erneuert werden muss und ob wir bei einer Änderung des Passworts informiert werden möchten.

Löschen von inaktiven Nutzern

Um Lizenzen einzusparen und den Überblick darüber zu behalten, wer denn theoretisch noch Zugang zu unserem Microsoft 365 Tenant hat, können wir uns einen Report alle Benutzer erstellen, die sich in den letzten 90 Tage nicht angemeldet haben.

Diesen Report können wir über ein PowerShell Skript, welches Ihr hier findet, erstellen lassen.

Löschen von Gastbenutzern

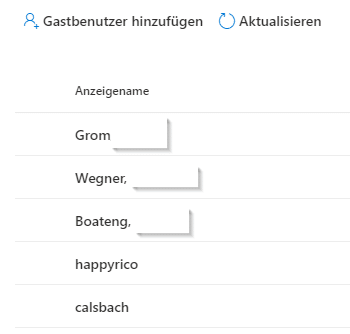

Auch den Zugriff seitens unserer Gastbenutzer sollten wir regelmäßig überprüfen. Eine Übersicht der aktuell vorhandenen Gast-Accounts finden wir im Microsoft 365 Admin Center unter Benutzer > Gastbenutzer.

Dort können wir entsprechend die Gastbenutzer über die GUI löschen.

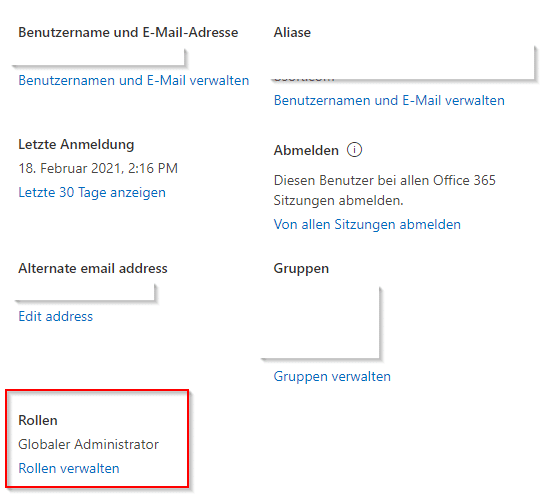

Microsoft Security: Arbeiten mit den Administrator-Rollen

Der Klassiker in der Arbeit mit Benutzern im Microsoft 365 Bereich ist es, dass jeder die Rolle des Globalen Administratoren bekommt. Ist das die richtige Vorgehensweise? Natürlich nicht :-)

Generell empfiehlt es sich natürlich mehr als nur einem Account die Rolle des Globalen Administratoren zu zuordnen, um hier keinen Flaschenhals zu erzeugen.

Weitere Zugriffe, z.B.: für die Benutzerverwaltung oder Einsicht der Lizenz Abrechnung sollte über delegierte Administrator-Rollen passieren.

Eine Prüfung dieser im M365 Admin Portal oder auch im Azure Portal ermöglicht uns auf Basis des Role-Bases Access Controls den Zugriff granularer aufzubauen.

Eine Liste der delegierten Administratoren finden wir bei der Auswahl eines Benutzers und der Auswahl Rollen im Benutzer-Menü:

Einsicht aller globaler Administratoren im Tenant

Eine Möglichkeit, um sich alle globalen Administratoren in unserem Tenant anzeigen zu lassen und entsprechend auch zu exportieren geht über ein PowerShell Skript, welches Ihr hier findet.

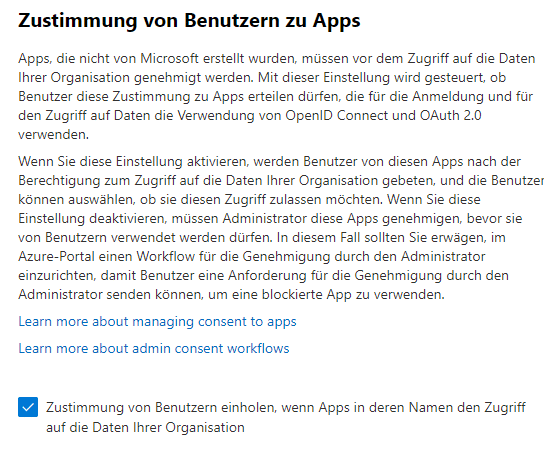

Microsoft Security: Steuerung von Dritt-Anbieter-Apps

Um unsere App-Landschaft möglichst sauber zu halten, können wir die Registrierung unserer Nutzer bei Apps von Dritt-Anbietern unterbinden.

Dadurch sorgen wir dafür, dass die geschäftliche Mail-Adresse nicht in fremden Verzeichnissen landet und wir die Compliance-Vorgaben unseres Unternehmens auf Basis der Microsoft 365 Landschaft erfüllen.

Die Option finden wir im Microsoft 365 Admincenter unter den Punkten

Einstellungen > Einstellungen der Organisation > Dienste > Zustimmung von Benutzern zu Apps

Damit die DSGVO-Compliance und Microsoft Security Ihres Unternehmens keine Glückssache ist.

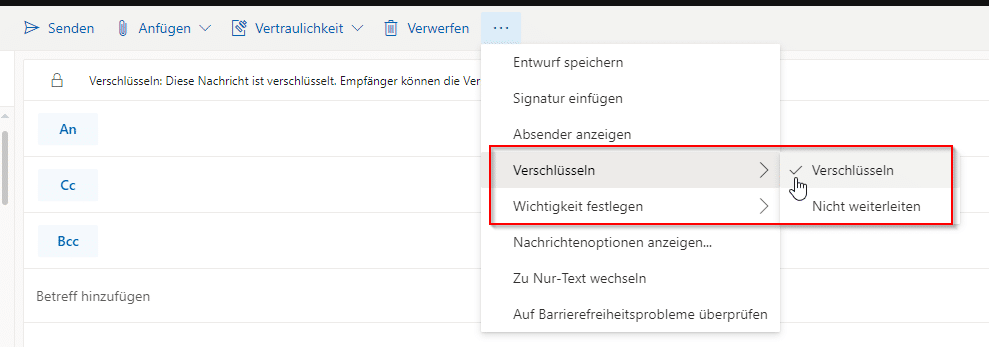

Anwenden der Microsoft 365 Message Encryption

Per Default ist die Microsoft 365 Message Encryption in den meisten Tenants bereits aktiviert und kann vom Nutzer z.B.: über die Outlook Web App direkt ausgeführt werden

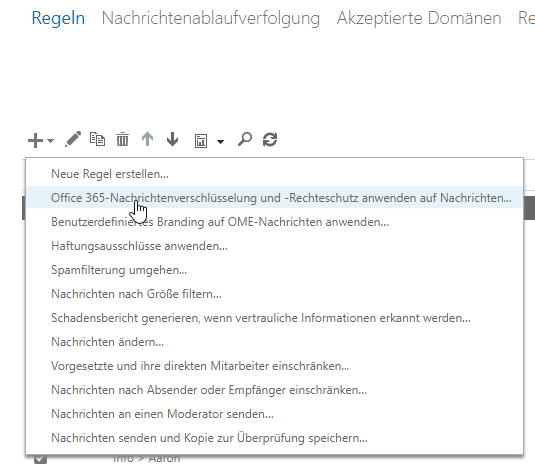

Über den Exchange Online können wir auch ein Regelwerk anwenden, dass die Verschlüsselung von Mails automatisch durchführt.

Dazu gehen wir in die Nachrichtenfluss-Regeln und wählen über das +-Symbol die Vorlage zur Nachrichtenverschlüsselung aus:

Anhand von Bedingungen geben wir an, wann die Nachrichtenverschlüsselung angewendet werden soll:

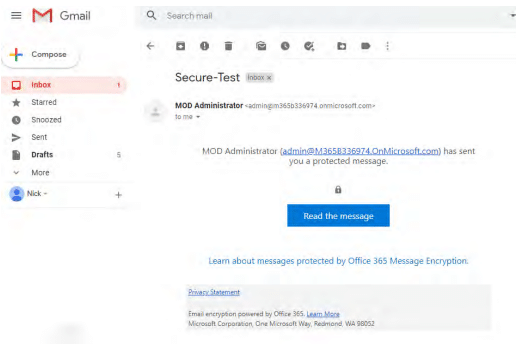

Wird eine Mail dann z.B.: an einen Empfänger geschickt, der seine Mails in Google oder Strato gehostet hat, so muss dieser einen One-Time-Token zur Authentifzierung angeben:

Microsoft Security: Anwenden der Safe Links und Safe Attachments

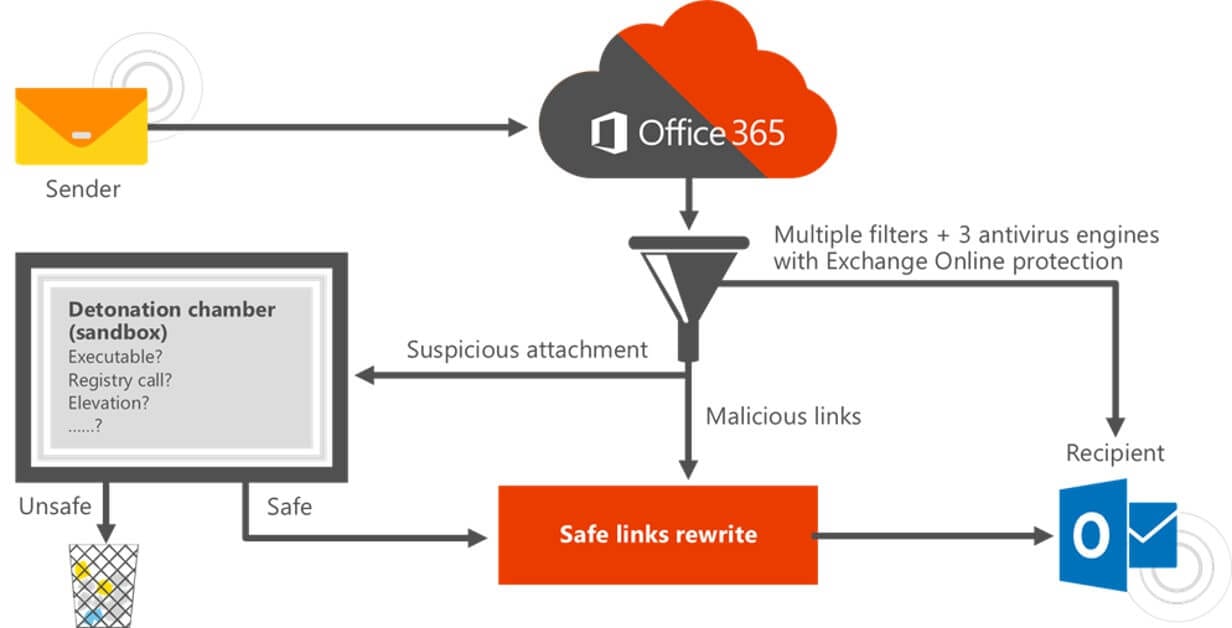

Eine sehr einfach zu integrierende Lösung - die allerdings auch eine EMS E5 oder Microsoft 365 E5 Lizenz erfordert, ist die Anwendung der ATP Safe Links und Safe Attachments.

Bei den Safe Links werden alle eingefügten Links innerhalb von Dokumenten und E-Mails einem Scan unterzogen und auf Schadsoftware überprüft. Auch bei einem Klick auf den Link, findet eine Echtzeit-Prüfung statt - wir als Administratoren können festlegen, ob der Klick in einem Tracking zur späteren Auswertung aufbewahrt wird oder nicht.

Safe Attachments geht ähnlich vor, so werden hier alle Dateien und Anhänge in einer virtualisierten Sandbox auf Malware oder andere Gefahren überprüft und je nach Einstellung im Security & Compliance Center gegen eine Text-Datei ausgetauscht und/oder in ein Quarantäne-Postfach verschickt.

Die Einstellungen dazu finden wir im Security & Compliance Center unter den Punkten Bedrohungsmanagement > Richtlinie.

Microsoft Security: Setzen des DMARC Eintrags

Eine vermeintliche Kleinigkeit, die wir direkt bei der Einrichtung unserer Domains im Microsoft 365 Tenant durchführen können, jedoch oftmals vergessen wird.

Mit DMARC (Domain-based Message Authentication Reporting and Conformance) haben wir einen Standard, der den Missbrauch von E-Mails wie durch Spam- oder Phishing-E-Mails eindämmen soll. Der Standard arbeitet mit SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail) zusammen.

Über Setup > Domain und der Auswahl unserer Mail-Domänen können wir den Eintrag entsprechend bei unserem DNS Provider setzen.

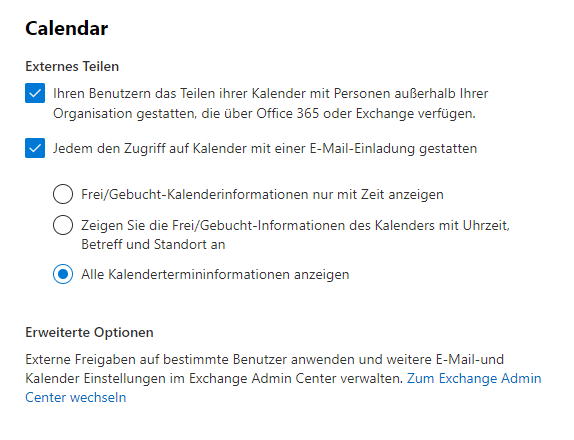

Teilen von Kalendern mit Externen

Per Default können unsere Nutzer ihre Kalender mit externen Partnern, Lieferanten oder Kunden teilen.

Dies führt natürlich auch dazu, das potenziell interne Informationen von außen erreichbar sind. Damit dies nicht passiert, können wir im Microsoft 365 Admincenter das Teilen mit Externen unterbinden.

Dazu gehen wir im M365 Admin-Portal auf

Einstellungen > Einstellungen der Organisation > Dienste > Kalender

Microsoft Security: Einrichten der Audit Logs

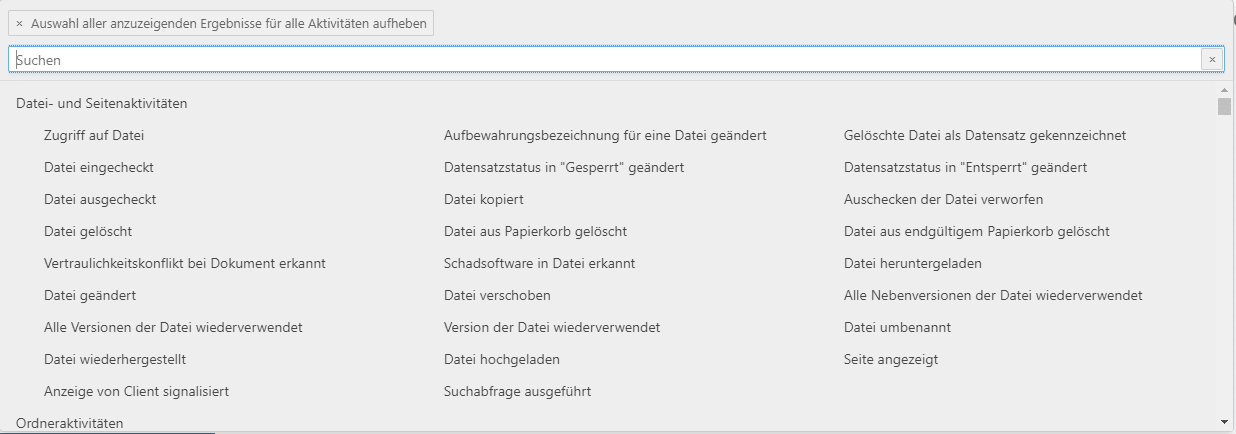

Wer hat welche Einstellung vorgenommen? Welche Datei wurde wann gelöscht? Wann war der letzte Login eines Benutzers?

Dies sind nur einige Beispiele (von über 100 möglichen Filtern), die wir mit den Audit Logs überprüfen können.

Standardmäßig ist das Audit Log nicht aktiv, sondern muss von uns im Security & Compliance Center entsprechend eingerichtet werden.

Dazu gehen wir im Security & Compliance Center auf Suchen > Überwachungsprotokolle. Alternativ können wir die Audit Logs auch im neuen Compliance Center verwenden.

Nach erfolgter Aktivierung benötigt das System noch ungefähr 48 Stunden, bevor wir von dieser Funktionalität gebraucht machen können. Sind diese verstrichen, können wir nach unterschiedlichen Aktivitäten und Benutzern filtern.

Microsoft Security: Regelmäßige Reports durchführen

Zur Erhöhung der Sicherheit ist es empfehlenswert regelmäßig Reports zu verschiedenen Tätigkeiten und Teilbereichen in unserem Tenant durchzuführen.

Folgende Beispiele sind mit dem Audit Log durchführbar:

Microsoft Security: Absichern von Microsoft Teams

Um gerade eine der zentralen Plattformen der Zusammenarbeit abzusichern, müssen wir auch hier verschiedene Bereiche und Konfigurationsmöglichkeiten beachten:

- Nutzung von privaten Kanälen

- Steuerung des Gast-Zugriffs

- Nachrichten-Richtlinien für Gäste und Benutzer in Microsoft Teams

- Dritt-Anbieter Apps blockieren oder erlauben

- Datei-Verwaltung und Ablage in Team

- Nutzung der ATP-Funktionen für Teams

Dies auch nur als einige Beispiele. Eine ausführlichere Anleitung dazu findet Ihr in meinem Beitrag zu Microsoft Teams Datenschutz.

Wer darf Teams erstellen?

Damit kein Wildwuchs bei der Erstellung von Teams und Microsoft 365 Gruppen entsteht, können wir über die PowerShell steuern, welche Benutzer in unserem Tenant neue Teams-Räume erstellen dürfen.

Wie das möglich ist, habe ich für Euch in dem Beitrag zu Einschränkung der Teams Erstellung aufgeschrieben.

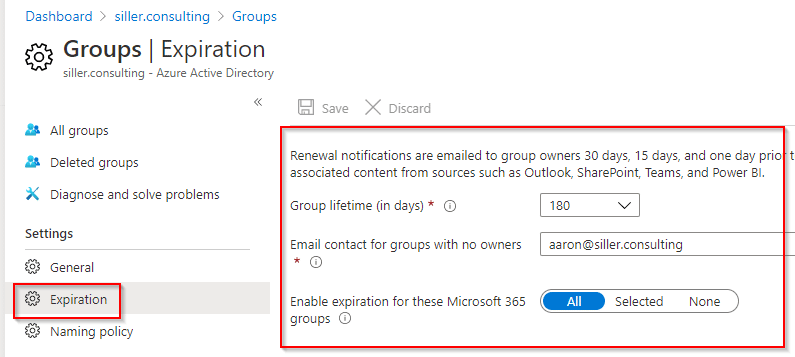

Ablaufdatum für Teams und Microsoft 365 Gruppen

Im Laufe eines Tenant Lebens werden recht viele Teams- und Microsoft 365- Gruppen angelegt.

Mit sehr hoher Wahrscheinlichkeit befinden sich dabei auch Gruppen, die nicht mehr benötigt werden oder damals sogar nur zu Testzwecken angelegt wurden.

Damit wir hier keine Datenlasten haben, können wir ein Ablaufdatum setzen. Über das Azure Active Directory Portal gehen wir auf

Azure Active Directory > Groups > Expiration

In meiner Konfiguration werden alle Microsoft 365 Gruppen, in denen in den letzten 180 Tagen keine Aktion (Mail, Chat, Datei) stattgefunden hat aus dem Verzeichnis gelöscht.

Der Besitzer einer Gruppe oder Alternativ der Administrator erhält eine Mail 30-,15- und 1-Tag vor Ablauf.

Microsoft Security: Steuerung vom Datenfluss, Diensten und der Mobilen Endgeräte

Natürlich richtet es sich ganz nach unserer eingesetzten Lizenz und eventuell Dritt-Anbieter-Lösungen, die wir schon aufwenden, aber folgende Punkte sollten wir bei der Absicherung unserer Microsoft 365 Umgebung nicht außen vor lassen:

- Einrichten vom Mobile Device Management

- Verwenden der App-Protection Polices zum Schutz der Unternehmensdaten mit Microsoft Intune

- Anwenden der Data Loss Prevention zur Verhinderung von Mail-Versand mit bestimmten (sprich: kritischem oder internen) Inhalt

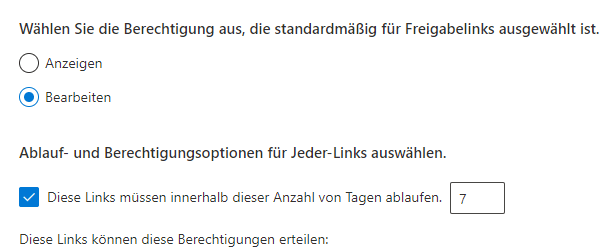

- Festlegen, wie Benutzer Links mit Externen über OneDrive und SharePoint teilen dürfen

- Setzen eines Ablauftermins für geteilte Dateien von z.B.: 7 Tagen

Das Privileged Identity Management (PIM) ist ein Dienst des Microsoft Azure Active Directory - heute auch im Entra Admin Center erreichbar -, der es uns ermöglicht, den Zugriff über administrative Accounts auf Ressourcen im eigenen Microsoft Cloud Tenant zu verwalten. Das Privileged Identity Management verfolgt dabei das Prinzip des "Just in ...

Die Microsoft Information Protection (MIP) - ehemals auch als Azure Information Protection (AIP) bekannt - ist ein Dienst aus dem Microsoft 365 Security Stack der Unternehmen dabei unterstützt, wichtige und sensible Informationen zu schützen und den eine Zugriffssteuerung zu verwenden. Mit der Information Protection können wir Daten klassifizieren, verschlüsseln und entsprechende ...

In diesem Artikel tauchen wir in die Microsoft 365: Data Loss Prevention ein. Informationen (oder Daten) können für ein Unternehmen ein wertvolles Gut sein. Daher empfiehlt es sich, verschiedene Schutzebenen einzurichten.Wie der Name schon sagt, ist Data Loss Prevention ein Verfahren, mit dem ein Unternehmen sensible Daten schützen kann. Wenn ein ...

Deaktivierung nicht erforderlicher Dienste

Nicht alle Dienste und Services in unserer Microsoft 365 Lizenz werden auch benötigt. Gerade Dienste, wie z.B.: Sway sind nicht in Deutschland oder Europa gehostet und damit für die meisten Unternehmen nicht konform.

Wir sollten somit - ob im Rollout oder im laufenden Betrieb - prüfen, welche Dienste für unsere Nutzer erforderlich sind und auch unsere Anforderungen erfüllt.

Einige Dienste, die sehr wahrscheinlich nicht für jeden Nutzer erforderlich sind, könnten sein:

Die Dienste können wir über die Lizenz aktivieren und deaktivieren. Je nach Anzahl unserer Benutzer lohnt es sich, auf dynamischen Gruppen zurück zu greifen.

Erweiterung der Microsoft 365 Security Features

Ein einzelner Beitrag zu allen Microsoft Security Funktionen würde den Rahmen sprengen, daher sind in diesem Beitrag nur einige Optionen aufgelistet.

Je nach Lizenz haben wir aber auch die Möglichkeit auf weitere Dienste und Administration Einfluss zu nehmen, so wären da u.a.:

Am Ende ist es immer ein Spagat zwischen dem gewünschten Ziel, den Verfügbaren Ressourcen und der Usability für unsere Nutzer. Diesen Weg gilt es möglichst effektiv zu gehen.

Welche Security-Funktionen habe ich mit meiner Lizenz?

Wenn es nicht ganz klar ist, welche Security Funktionen mir mit meiner aktuellen Lizenz überhaupt zur Verfügung stehen, stellt uns Microsoft einer Auflistung aller Features sortiert nach seinen aktuellen Lizenzen hier zur Verfügung.

Microsoft 365 Defender - Grundlagen und tieferer Einstieg

Der Microsoft Defender for Cloud Apps - ehemals unter den Namen Microsoft Cloud App Security geführt - ist ein Bestandteil des Microsoft 365 Security Stacks. Der Microsoft Defender for Cloud Apps unterstützt als Cloud Access Security Broker Unternehmen dabei wichtige Informationen im Umfeld der App- und Datenutzung auszuwerten, als auch die Verhinderung ...

Der Microsoft 365 Defender ist eine cloudbasierte Sicherheitslösung, die Unternehmen und Ihre IT-Teams beim Schutz vor modernen Cyberbedrohungen unterstützt. Mit integrierten Sicherheitsdiensten bietet der Microsoft 365 Defender eine proaktive Erkennung, Analyse und Abwehr von Bedrohungen an. Durch cloudbasierte und lokale Komponenten ermöglicht der Defender verschiedene Bestandteile zur kontinuierlichen und effektiven Verbesserung ...

Microsoft Defender für Office 365 ist eine Funktionssammlung, die erweitere Funktionalitäten und Schutzmechanismen für den Microsoft 365 Tenant bietet, die über das hinausgehen, was beispielsweise mit einer Exchange Online Protection standardmäßig geliefert wird. Es verbessert den "Standard" Scanning-Prozess und erweitert den Schutz über Exchange Online hinaus mit Funktionen wie Safe Links, ...

Microsoft Defender for Identity hilft Unternehmen dabei Angriffe, die in Cloud-Umgebungen stattfinden und einen lokalen Ursprung haben zu überwachen und zu unterbinden. Die Komplexität, Größe und mitunter veraltete technologische Basis mancher Systeme erschaffen eine herausfordernde Situation: Es müssen verschiedene heterogene Systeme, Updates, die (Inter-)Konnektivität und Authentifizierung und andere Aspekte stets im ...

Fazit und weiteres vom Microsoft Security Blog

Ich hoffe Dir damit gezeigt zu haben, wie Du Deine Microsoft 365 Umgebung absichern und fit für die Zukunft machst.

Schau dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf unserem Blog geteilt habe. Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen zu beantworten, um dich bei der Arbeit mit Microsoft 365 und anderen Microsoft Security Produkten zu unterstützen!

Antworten auf häufige Fragen:

Microsoft 365 Defender

Microsoft 365 Defender ist eine integrierte und Cloud basierte Sicherheitslösung, die Unternehmen vor Cyberbedrohungen unterschiedlichster Art schützt. Es kombiniert Funktionen wie Bedrohungserkennung, eine automatisierte Untersuchung und Reaktion sowie erweiterte Sicherheitsanalysen und Auswertung.

Mit Microsoft Intune können wir den kompletten Bereich des Mobile Devices Management für mobile Endgeräte und Windows Clients abdecken. Neben der Konfiguration und zentralen Administration von Richtlinien, können auch Applikationen veröffentlicht werden und eine Steuerung von Sicherheitsrichtlinien u.a. für den Windows Defender vorgegeben werden.

Microsoft 365 Defender nutz KI-gestützte Technologien, um proaktiv Bedrohungen zu erkennen und darauf zu reagieren. Es bietet Echtzeitschutz für (mobile) Endpunkte, E-Mails und verschiedene Applikationen, um Unternehmen vor Ransomware, Phishing-Angriffen, Zero-Day-Exploits und anderen Bedrohungen zu schützen.

Der Microsoft 365 Defender lässt sich nahtlos in bestehende Sicherheitslösungen und -prozesse integrieren. Es bietet APIs für die Integration in den Microsoft 365 Security Stack und ermöglicht so die zentrale Verwaltung von Security relevanten Ereignissen und bietet eine umfassende Kontrolle über die Sicherheitslage des Unternehmens.

Antworten auf häufige Fragen:

Microsoft 365 Defender for Office 365

Microsoft Defender for Office 365 bietet einen umfassenden Schutz für die eigenen Unternehmensdaten in der Microsoft Cloud, indem es automatisierte Bedrohungserkennungen, eine Echtzeitüberwachung, Antiphishing-Funktionen und erweitere Mechanismen zur Absicherung des Mail- und Chat-Versands anwendet.

Im Gegensatz zu herkömmlichen Sicherheitslösungen bietet Microsoft Defender for Office 365 einen integrierten, umfassenden Schutz für E-Mails, Dateien und Anwendungen für Microsoft 365 Apps und den gesamten Microsoft 365 Tenant. Durch die Kombination von KI-gestützter Bedrohungserkennung und Cloud-mechanismen gewährleistet es einen proaktiven Schutz vor externen und internen Bedrohungen.

Microsoft Defender for Office 365 bietet leistungsstarke Funktionen zur Abwehr von Phishing-Angriffen. Es erkennt und blockiert verdächtige E-Mails, identifiziert gefälschte Websites und warnt Benutzer vor potenziell mit Malware infizierten Dokumenten.

Microsoft Defender for Office 365 lässt sich nahtlos in die bestehende Microsoft 365-Umgebung integrieren. Es bietet eine sehr einfache Bereitstellung, zentrale Verwaltung und erweiterte Konfigurationsmöglichkeiten, um sicherzustellen, dass verschiedene Sicherheitsmaßnahmen reibungslos miteinander funktionieren.

Antworten auf häufige Fragen:

Microsoft Defender for Identity

Microsoft Defender for Identity ist eine fortschrittliche Sicherheitslösung, die Unternehmen vor Angriffen auf lokale und hybride Identitäten und Zugriffsrechte schützt. Es überwacht das Verhalten von Benutzern, erkennt verdächtige Aktivitäten im Netzwerk und hilft bei der Abwehr von Identitätsdiebstahl, Passwortangriffen und anderen Bedrohungen.

Im Vergleich zu herkömmlichen Identitätssicherheitslösungen bietet Microsoft Defender for Identity eine integrierte, KI-gestützte Bedrohungserkennung und eine umfassende Sichtbarkeit über potenzielle und bestehende Risiken in Echtzeit. Durch die Analyse von Benutzerverhalten und einer kontinuierlichen Überwachung hilft es, Angriffe frühzeitig zu erkennen und die Sicherheit der Unternehmensidentitäten zu gewährleisten.

Microsoft Defender for Identity unterstützt die Einhaltung von Compliance-Anforderungen, indem es Einblicke in Identitätsrisiken und verdächtige Aktivitäten bietet. Es ermöglicht die Überwachung privilegierter Konten, die Erkennung von ungewöhnlichem Benutzerverhalten und die Einhaltung von Sicherheitsrichtlinien, um die Integrität von Unternehmensdaten sicherzustellen.

Microsoft Defender for Identity lässt sich nahtlos in bestehende lokale Active Directories integrieren. Es bietet eine Integration mit Azure Active Directory und anderen Identity Provider-Lösungen, um die Identitätsüberwachung und -sicherheit zu verbessern. Durch die zentrale Verwaltung und die Nutzung von Protokolldaten ermöglicht es eine umfassende Identitätssicherheit im gesamten Unternehmen.

Antworten auf häufige Fragen:

Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps ist eine umfassende Sicherheitslösung, die Unternehmen dabei unterstützt, cloudbasierte (Dritt-Anbieter) Anwendungen und Dienste zu schützen. Es bietet Funktionen wie Bedrohungserkennung, Datenklassifizierung, Zugriffskontrolle und Aktivitätsüberwachung, um das entstehen einer Schatten-IT zu verhindern.

Im Vergleich zu anderen Cloud-Sicherheitslösungen bietet der Microsoft Defender for Cloud Apps eine tiefe Integration mit dem Microsoft 365 Security Stack. Es ermöglicht eine umfassende Sichtbarkeit und Kontrolle über cloudbasierte Aktivitäten, schützt vor Bedrohungen und unterstützt die Einhaltung von Datenschutzvorschriften.

Microsoft Defender for Cloud Apps nutzt fortschrittliche Bedrohungserkennungstechnologien, um Unternehmen bei der Identifizierung und Abwehr von Cloud-basierten Bedrohungen zu unterstützen. Es analysiert Aktivitäten, erkennt verdächtiges Verhalten, identifiziert Angriffsversuche und ermöglicht eine schnelle Reaktion zur Minimierung von Risiken in der Cloud.

Die Implementierung und Integration von Microsoft Defender for Cloud Apps durch die starke Integration in den Microsoft 365 Security Stack sehr simpel gehalten. Es bietet vorkonfigurierte Bedrohungsprofile und unterstützt gängige cloudbasierte Dienste. Mit flexiblen Bereitstellungsoptionen und Integrationen in Cloud-Verzeichnisse wie dem Azure Active Directory und anderen Sicherheitstools ermöglicht es eine schnelle und effektive Sicherheitsstärkung in vorhandenen Cloud-Umgebungen.

Antworten auf häufige Fragen:

Microsoft Information Protection

Microsoft Information Protection ist eine Lösung, die Unternehmen dabei unterstützt, ihre sensiblen und wichtigen Daten zu schützen. Es ermöglicht die Klassifizierung, Kennzeichnung und Verschlüsselung von Informationen, um die Vertraulichkeit zu gewährleisten und Compliance-Anforderungen zu erfüllen.

Im Vergleich zu anderen Datenklassifizierungslösungen bietet die Microsoft Information Protection eine administrative und einfache Integration mit Microsoft 365 und den Microsoft 365 Apps. Es ermöglicht eine automatische Klassifizierung basierend auf Richtlinien, eine umfassende Zugriffskontrolle und eine einfache Zusammenarbeit mit externen Partnern, um den Schutz sensibler Daten zu verbessern.

Microsoft Information Protection unterstützt die Einhaltung von Datenschutzvorschriften wie der DSGVO, indem es Funktionen zur automatischen Klassifizierung, Verschlüsselung und Berechtigungssteuerung bietet. Es ermöglicht die Überwachung und Kontrolle von Datenzugriffen sowie die Erfassung von Audit-Logs, um die Transparenz und Nachvollziehbarkeit der Datenverwendung sicherzustellen.

Die Implementierung von Microsoft Information Protection ist als Bestandteil der Microosft 365 Cloud technisch recht schnell zu implementieren. Es kann in bestehende IT-Infrastrukturen integriert werden und bietet Konnektoren für verschiedene Plattformen.