Der Microsoft 365 Defender ist eine cloudbasierte Sicherheitslösung, die Unternehmen und Ihre IT-Teams beim Schutz vor modernen Cyberbedrohungen unterstützt.

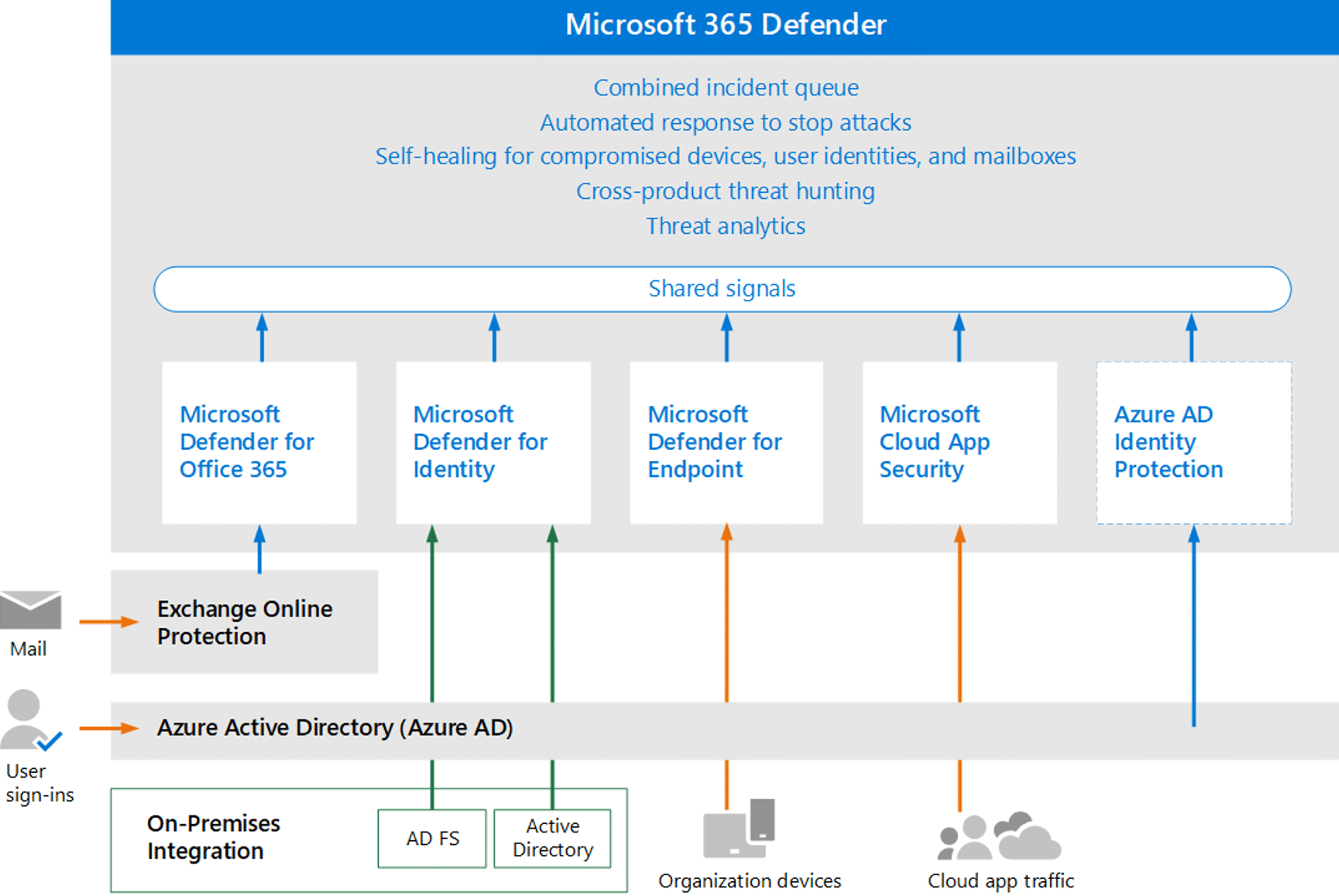

Mit integrierten Sicherheitsdiensten bietet der Microsoft 365 Defender eine proaktive Erkennung, Analyse und Abwehr von Bedrohungen an. Durch cloudbasierte und lokale Komponenten ermöglicht der Defender verschiedene Bestandteile zur kontinuierlichen und effektiven Verbesserung der Schutzmaßnahmen im eigenen Microsoft 365 Tenant an.

Der Microsoft 365 Defender vereint dabei verschiedene Bestandteile, die wir uns in diesem Blogbeitrag miteinander anschauen werden und auch technisch unter die Lupe nehmen.

Was ist der Microsoft 365 Defender?

Was Microsoft 365-Produkte von anderen abhebt, ist die starke Integration untereinander.

Der Kern und auch Mehrwert der verschiedenen Microsoft 365 Security-Lösungen besteht darin, den eigenen Tenant - somit das eigene Unternehmen - gegen interne und externe Angriffe abzuwehren.

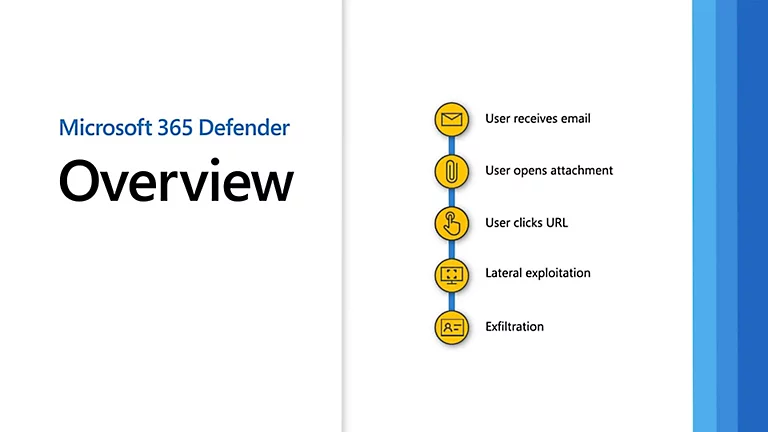

Solch ein Angriff wird als Kill Chain bezeichnet, entsprechend ein Verlauf bei dem böswillige Akteure verschiedene Taktiken und Techniken nutzen, um Zugang zu einer Umgebung zu erhalten und von dort aus weitere Angriffe durchführen oder beispielsweise versuchen Daten aus der jeweiligen IT-Infrastruktur zu extrahieren.

Natürlich stellt eine durch eine Firewall generierte Warnmeldung nicht automatisch einen Hackerangriff dar. Ebenso bedeutet die Tatsache, dass nur weil eine Phishing-E-Mail zugestellt oder auf einem Client Schadsoftware entdeckt wurde, nicht zwangsläufig ein akuter Angriff oder eine weitreichende Infektion besteht. Kombiniert man die einzelnen Warnmeldungen jedoch, können sie ein Muster auf einen potenziell laufenden Angriff geben - entsprechend ist hier natürlich eine gesunde Abwägung erforderlich.

Unternehmen, die den Microsoft 365-Security Stack verwenden, erhalten Zugriff auf eine Vielzahl von Diensten, von denen jeder für sich allein genutzt werden kann. Natürlich ist dies auch eine Frage der aktuellen Lizenzierung, die dem Unternehmen zur Verfügung steht.

Einige Unternehmen verwenden möglicherweise nur den Microsoft Defender for Office 365 und setzen einen anderen Anbieter ein, um den Bereich Endpoint Management abzudecken. Andere wiederum nutzen möglicherweise auch Microsoft Defender for Identity, Microsoft Defender for Endoint usw.

Separat betrachtet können die jeweiligen Informationen aus diesen einzelnen Produkten nützlich sein. In Kombination gesetzt können die erlangten Informationen jedoch wirkungsvoller ausgewertet werden und bieten somit eine sehr nützliche Hilfe zur Absicherung des eigenen Microsoft 365 Tenants. Allerdings muss man auch fairerweise sagen, dass gerade in größeren Umgebungen Microsoft 365-Produkte und -Dienste täglich viele hundert oder tausend Ereignisse generieren können. Zu viele Warnungen können auch zu einem Phänomen führen, das als "Alert-Fatigue" bezeichnet wird.

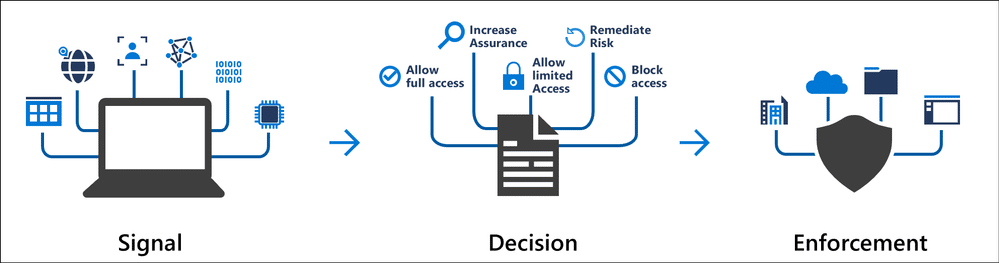

Microsoft 365 Defender zielt darauf ab diese Herausforderung zu lösen, indem es hilft, Ereignisse, Alarme, Warnungen und Informationen auf eine intelligentere Art und Weise zu bewältigen.

Der Microsoft 365 Defender greift auf Informationen von folgenden Services zurück:

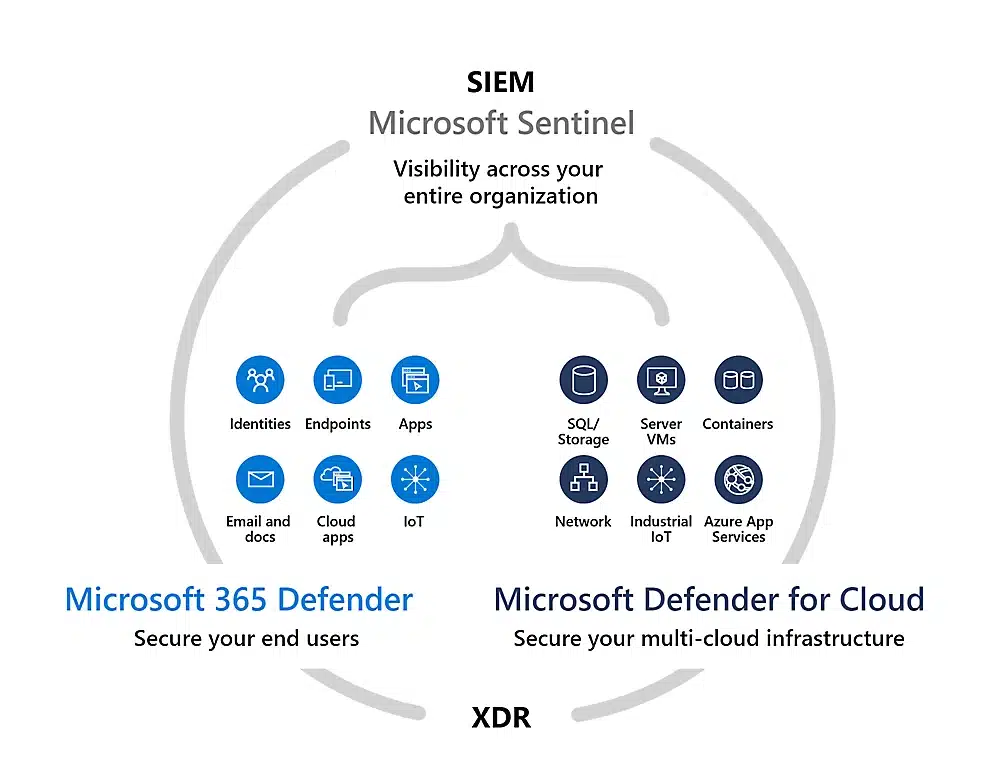

Mit all den Informationen, auf die der Microsoft 365 Defender zugreifen kann, haben wir die Möglichkeit tiefere Einblicke zu erhalten und die Erkennung und Reaktion auf Bedrohungen und bösartige Aktivitäten über verschiedene Workloads hinweg zu erleichtern. Das Stichwort hierbei ist die sogenannten "Cross-Platform Detection and Response" (XDR) herangehensweise.

Was bietet der Microsoft 365 Defender im Kern?

Microsoft 365 Defender bietet im wesentlichen folgende Funktionen zur Erhöhung der Sicherheit und Unterstützung des IT-Teams:

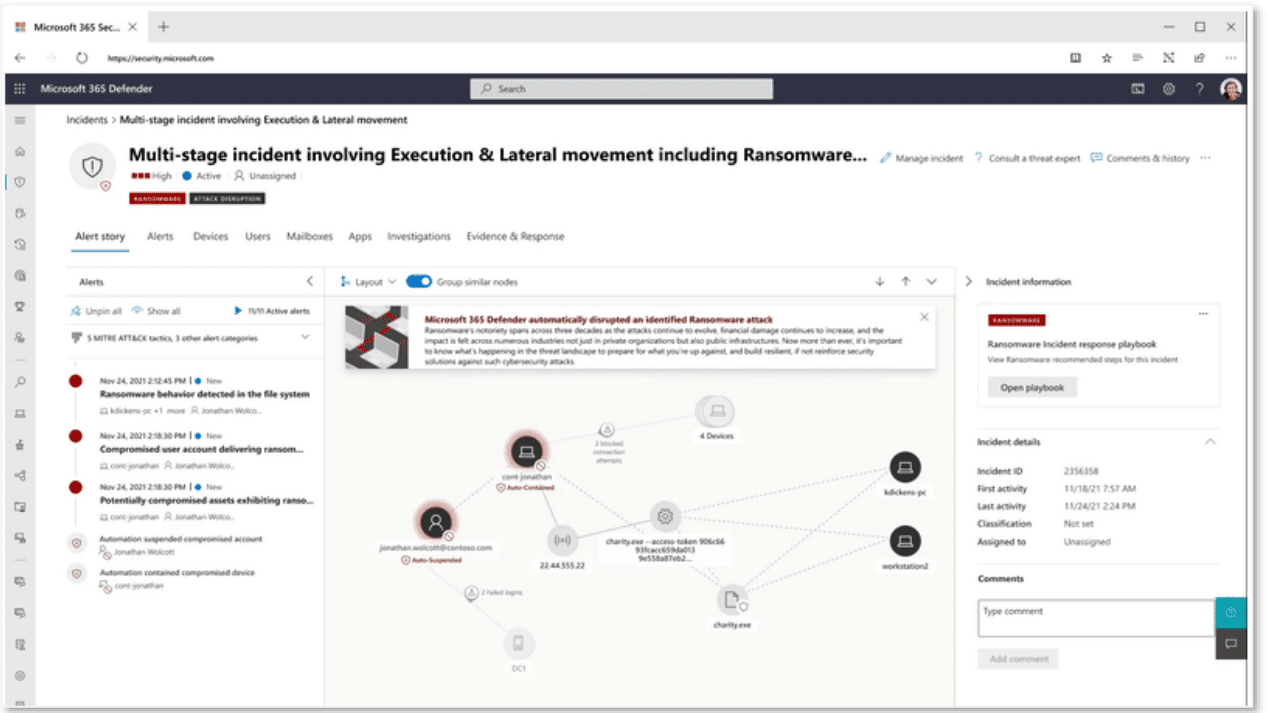

Automatic Attack Disruption

Mit der Automatic Attack Disruption (zu deutsch: automatische Angriffsunterbrechung) wird Microsoft 365 Defender automatisiert eingreifen, wenn es bestimmte potenziell gefährliche Aktivitäten in der eigenen Umgebung erkennt. In einer ersten Phase konzentriert sich die automatische Angriffsunterbrechung darauf, Ransomware-Angriffe zu erkennen und zu stoppen.

Primär kann durch die automatische Angriffsunterbrechung die Reaktionszeit auf laufende Vorfälle deutlich verkürzt werden.

Microsoft 365 Defender und SIEM Systeme

Trotz einiger Überschneidungen in der Funktionalität, wie der Möglichkeit, über verschiedene Datenquellen hinweg zu suchen, ist Microsoft 365 Defender keineswegs ein Ersatz für eine SIEM-Lösung!

Microsoft 365 Defender konzentriert sich zwar primär auf Microsoft 365-Produkte, ein SIEM kann jedoch typischerweise eine Vielzahl von Datenquellen von verschiedenen Anbietern wie Drittanbieter-Systemen, Anwendungen, Netzwerkgeräten usw. erfassen und analysieren. Dadurch wird die Sichtbarkeit über den gesamten Bestand erhöht, anstatt nur einen bestimmten Teil der Umgebung zu erfassen.

Ein SIEM hat einen ganz anderen Anwendungsfall als Microsoft 365 Defender.

Ein SIEM kann - in Kombination mit einem SOAR - Bedrohungen erkennen und darauf reagieren, wenn entsprechende Playbooks und Tasks definiert sind. In den meisten Fällen werden SIEMs verwendet, um vordefinierte Alarmregeln zu erstellen, die nach spezifischem und verdächtigem Verhalten suchen. Daraufhin wird ein Alarm ausgelöst, den das IT-Team überprüfen und untersuchen kann.

Viele SIEMs umfassen heute KI-gesteuerte Erkennungsfunktionen, die die Effizienz und Fähigkeit zur Unterscheidung verdächtiger Aktivitäten erhöhen oder auf Trends aufmerksam machen, die sonst unbemerkt geblieben wären.

Diese Fortschritte haben teilweise auch ihren Weg ins Microsoft 365 gefunden und bieten Unternehmen Out-of-the-Box-Erkennungsfähigkeiten. Dadurch entfällt für Unternehmen teilweise die Notwendigkeit, kostspielige Ressourcen für den Aufbau solcher Lösungen zu investieren, wie z. B. den Aufbau einer SIEM-Infrastruktur.

Microsoft 365 Defender - Initiale Konfiguration

Microsoft 365 Defender selbst erfordert nur wenig bis gar keine Konfiguration. In Bezug auf die allgemeine Konfiguration gibt es jedoch einige Punkte zu beachten:

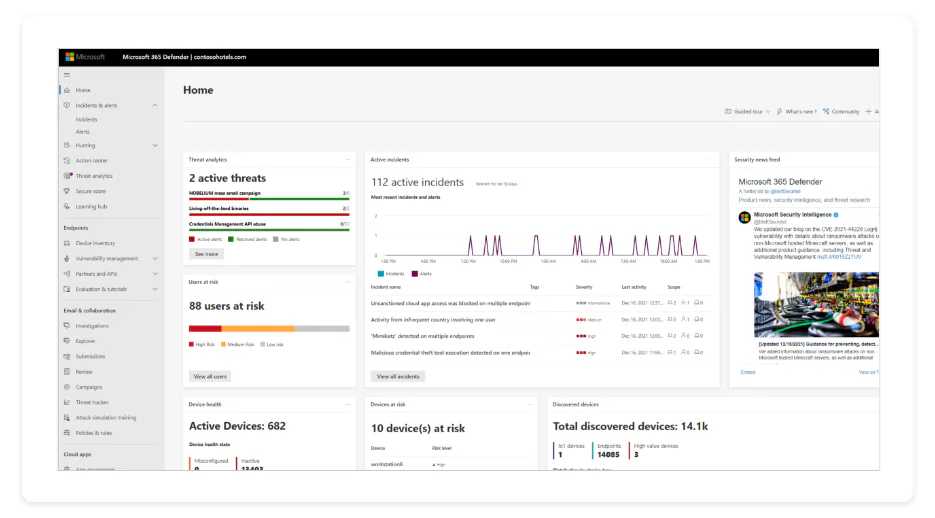

Microsoft 365 Defender - Security Center Übersicht

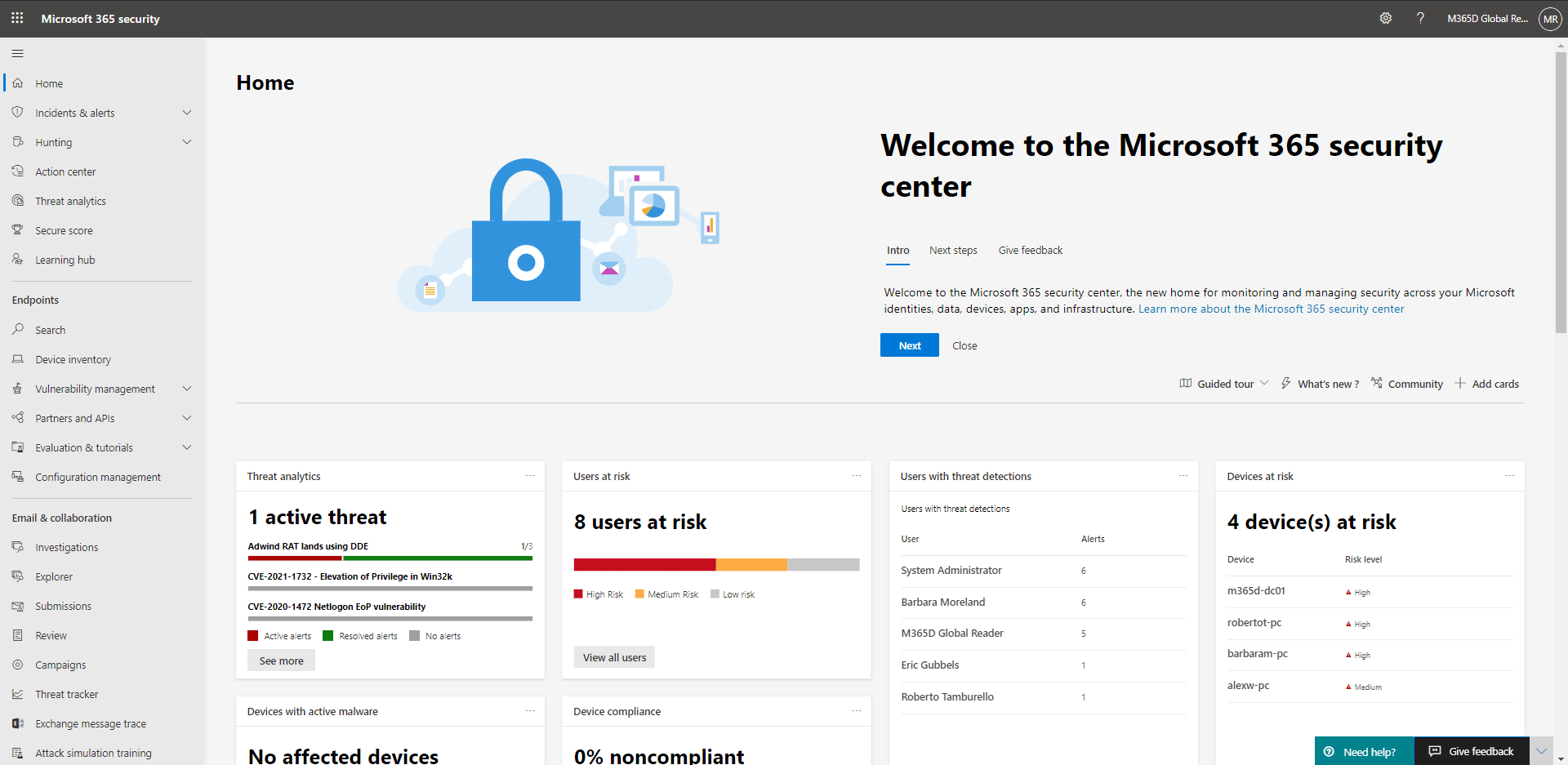

Das Microsoft 365 Defender-Portal hat das gleiche Erscheinungsbild wie viele andere Microsoft-Portale und besteht aus verschiedenen Abschnitten, die alle über das Navigationsfenster (Menü) auf der linken Seite zugänglich sind.

Der Link zum Security Center findet ihr hier.

Security Center Oberfläche

Das Security Center vom Microsoft 365 Defender besteht aus folgenden Menüpunkten:

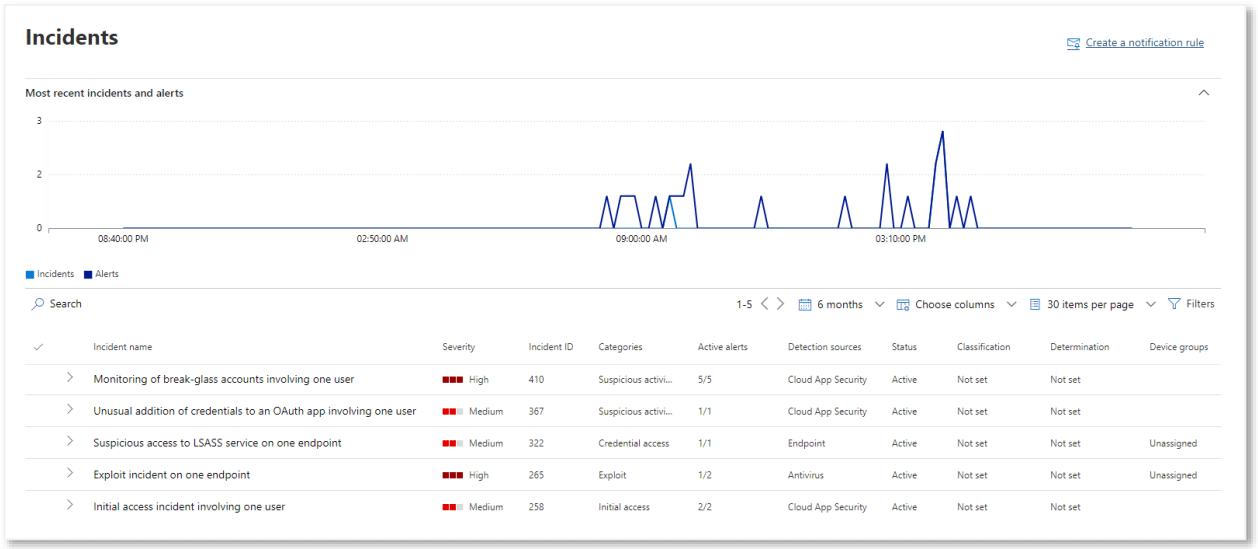

• Incidents & Alerts: Bietet einen aggregierten Überblick über Vorfälle, die aufgetreten sind und die vom Microsoft 365 Defender basierend auf Informationen verschiedener Plattformen hinweg generiert wurden.

• Hunting: Hier können wir Abfragen über verschiedene Datenquellen erstellen und ausführen.

• Actions & Submissions: Bietet einen Überblick über die Ergebnisse der automatisierten Untersuchungen sowie Benutzer- und Administrator-Einsendungen.

• Threat intelligence: Zeigt die Bedrohungsanalyse vom Microsoft Defender for Endpoint an.

• Secure Score: Zeigt die aktuelle Auswertung der bestehenden Sicherheitskonfigurationen im Microsoft 365 Tenant an.

• Learning Hub: Eine Seite, die sich dem Erlernen und Anwenden verschiedener (Security-) Produkte und Dienste, die Teil von Microsoft 365 Defender sind, widmet.

• Assets: Hier finden wir eine Übersicht über die geschütztenClients (Defender for Endpoint) und Identitäten (Entra, Defender for Identity).

• Cloud-Apps: Integration verschiedener Elemente vom Defender for Cloud Apps.

• Reports: Bietet ein Dashboard zu verschiedenen Themen wie Identitäten, Datensicherheit, Gerätesicherheit und Cloud-Anwendungen. Die hier angezeigten Informationen sind ähnlich wie auf dem Startbildschirm, wenn auch etwas detaillierter.

• Audit: Hier können wir Suchen in den verschiedenen vom System erstellten Protokollen starten und Ereignisse wie z.B. bestimmte Aktionen eines Benutzers (z.B. das Löschen eines Dokuments) herausfiltern.

• Health: Dient als Navigation zum Office 365-Service Health-Dashboard und zum Message Center zu navigieren.

• Permissions: Kann verwendet werden, um festzulegen, wer auf verschiedene Teile des Microsoft 365 Defender-Portals zugreifen kann.

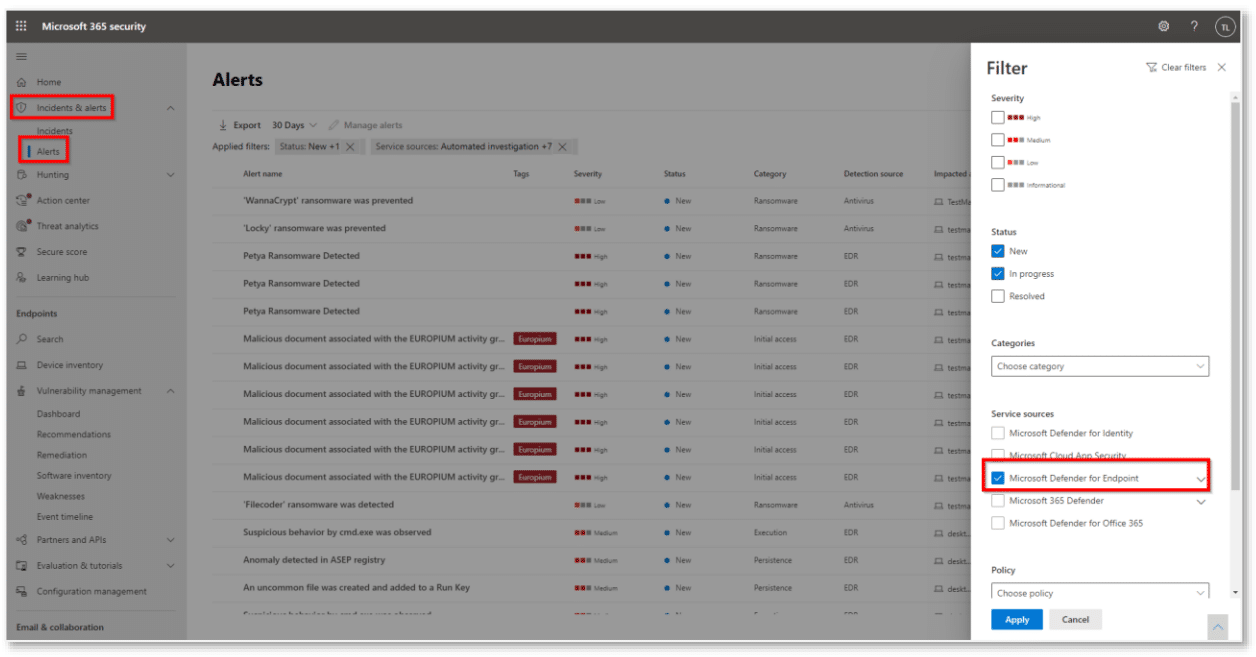

Microsoft 365 Defender - Incidents und Alerts

Alarme im Microsoft 365 Defender konzentrieren sich darauf, zwischen harmlosen Aktivitäten und solchen zu unterscheiden, die als bösartig angesehen werden können und daher ein weiteres eingreifen erfordern.

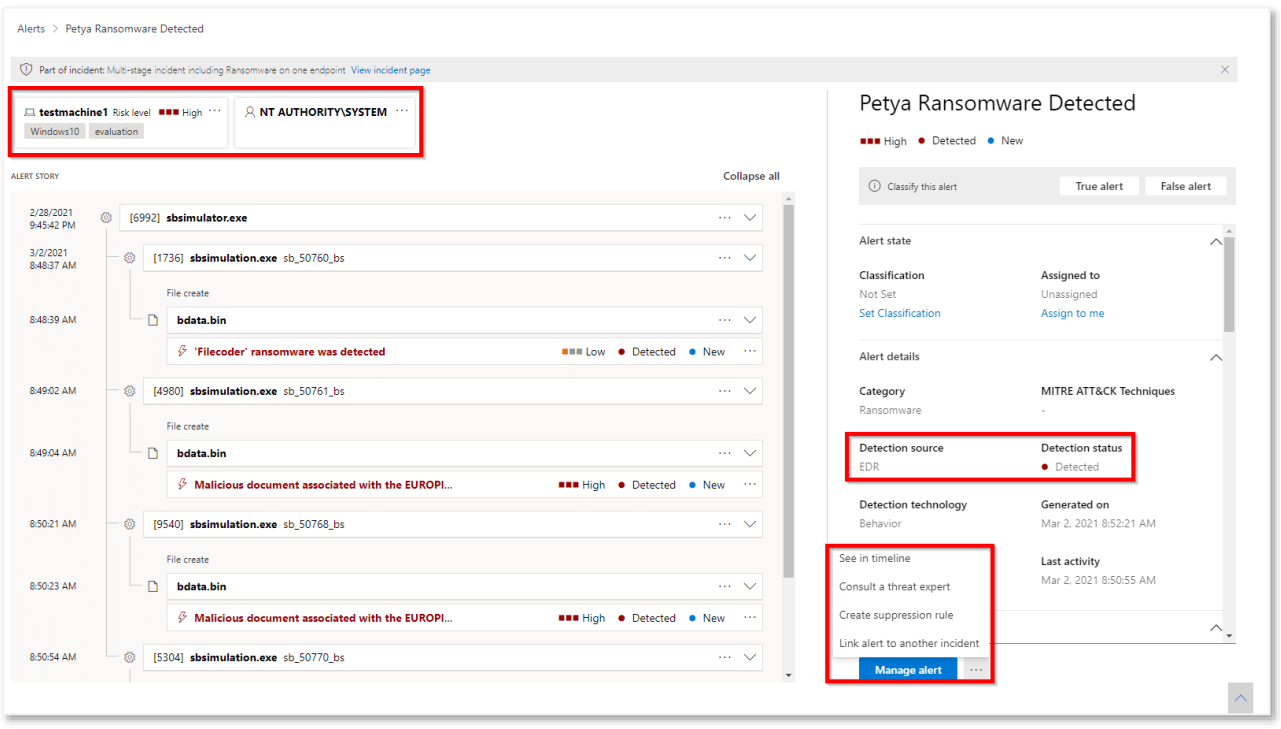

Die Aufgabe eines Alarms im Microsoft 365 Defender besteht darin, so spezifisch wie möglich zu sein und detailliertere Informationen über den Alarm selbst zu liefern, einschließlich einer Beschreibung, die betroffenen Entitäten, zugehörigen Aktivitäten usw.

Schauen wir uns einmal an, wie die Auswertung von Alarmen im Defender-Portal funktioniert.

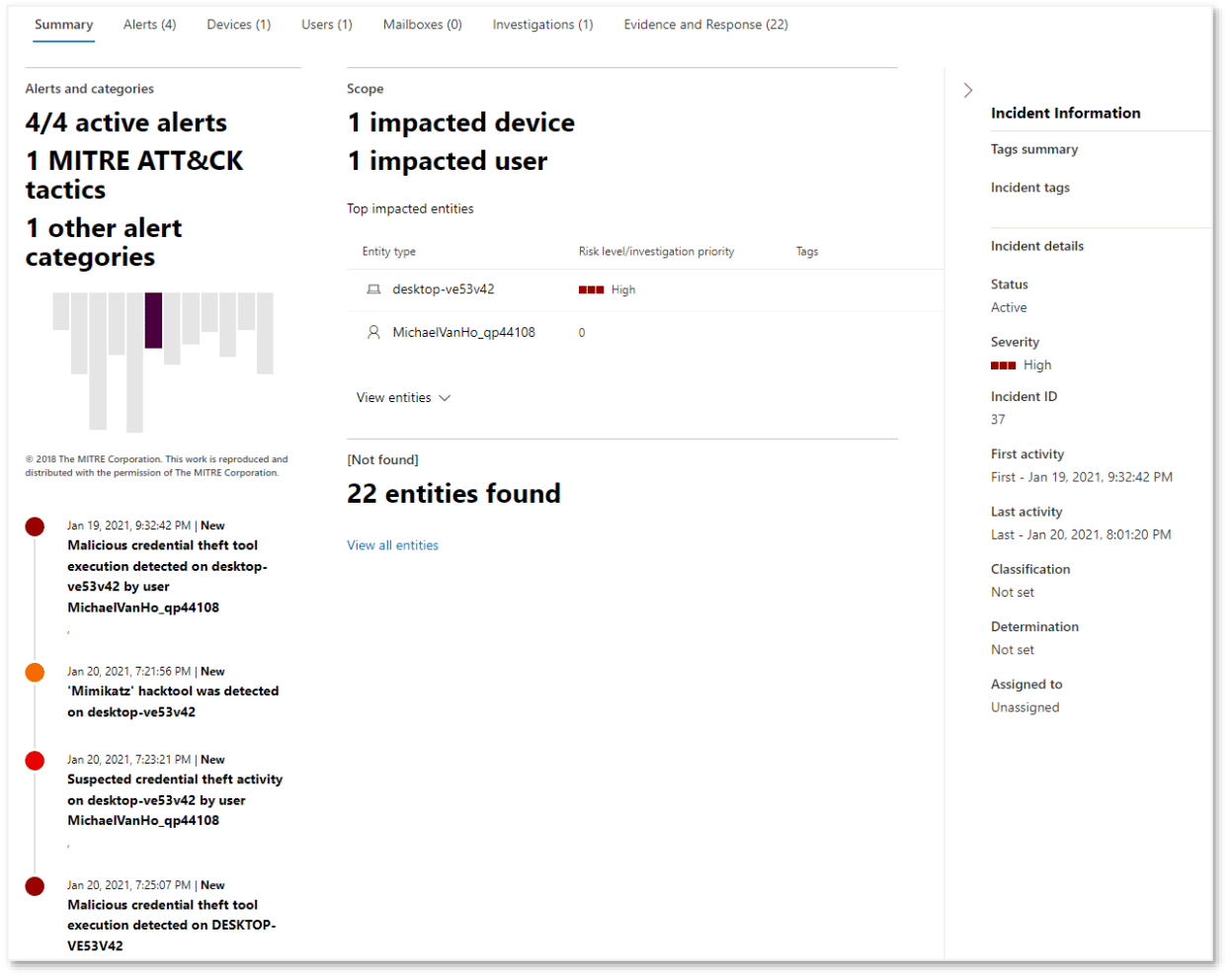

Auswertung bestehender Incidents und Alerts

Viele Angriffe umfassen mehrere Elemente aus verschiedenen Bereichen wie E-Mails, Clients, Identitäten, Anwendungen usw. Einige Angriffe beschränken sich jedoch auf einen einzigen Bereich und können mehrere Assets umfassen, wie zum Beispiel eine Phishing-Kampagne, die auf mehrere Benutzer abzielt, oder ein Virus, der sich auf verschiedene Endgeräte verbreitet.

Beim Betrachten der Warnungen im Microsoft 365 Dfender wird empfohlen, die Warnungen nach ihrer Schwere zu sortieren, die sein können:

- Hoch (Rot): Warnungen mit hohem Risiko, die mit fortgeschrittenen und anhaltenden Bedrohungen in Verbindung gebracht werden.

- Mittel (Orange): Warnungen, die Teil einer fortgeschrittenen Bedrohung sein könnten und Verhaltensweisen umfassen, die typisch für erste Angriffsstufen sind.

- Niedrig (Gelb): Warnungen zu Bedrohungen im Zusammenhang mit weit verbreiteter Malware.

- Informationell (Grau): Warnungen, die möglicherweise nicht als schädlich betrachtet werden, aber das Sicherheitsbewusstsein bzw. die Awareness fördern können. Dies tritt normalerweise auf, wenn Microsoft Defender Antivirus eine Bedrohung erkannt hat, die vollständig verhindert wurde und das Gerät nicht infiziert hat.

In der weiteren Analyse können wir zusätzliche Information erhalten:

Beispielsweise wird angezeigt, wenn ein Prozess eine Datei erstellt und eine Registrierungseinstellung ändert, die vom Microsoft Defender for Endpoint als Bedrohung erkennt wird. Daraus wird dann für das IT-Team ein Prozessbaum erstellt.

Aus dem Prozessbaum geht dann z.B.: hervor, dass bösartiger Code Teil einer Makrofunktion in einem Word-Dokument ist, das dann von einem Benutzer Benutzer geöffnet wurde. Der bösartige Code wiederum hat auf dem Gerät einen bösartigen PowerShell-Befehl ausgeführt und eine geplante Aufgabe erstellt, um nach dem Neustart diese auszuführen.

Darauf aufbauen erhalten wir auch eine vollständige Beschreibung der Warnung und empfohlene Maßnahmen.

Es werden auch einige Aktionen angeboten, wie z.B.:

- Verlinkung mit einem anderen Vorfall: Wenn wir glauben, dass diese Warnung Teil eines größeren Angriffs ist.

- Mir den Vorfall zuweisen: Um diese Warnung zu übernehmen.

- Regel erstellen: Wenn Sie eine falsch positive Warnung ist, können wir diese zukünftig unterbinden.

- Timeline: Wie war der zeitliche Ablauf des Vorfalls?

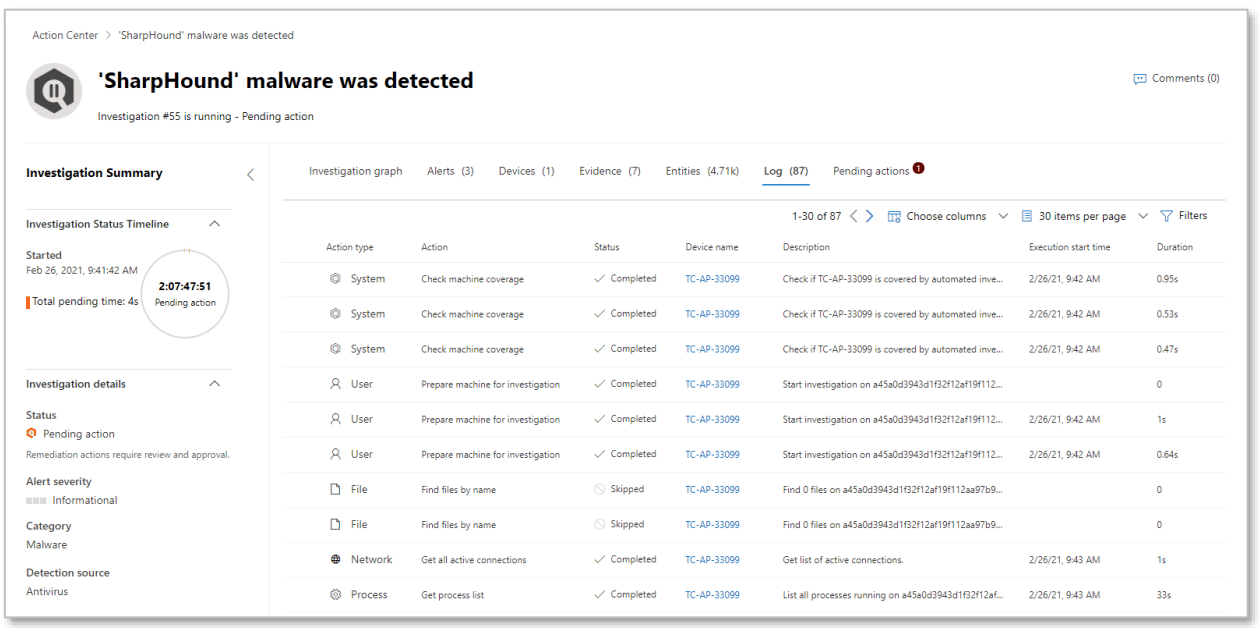

Self-Healing Funktion

Die Self-Healing Funktion im Microsoft 365 Umfeld dient nicht nur dazu, bei der Untersuchung von Vorfällen zu unterstützen, sondern kann auch zur automatischen Bereinigung (sprich Self-Healing) von Ressourcen führen. Dies ist eine hilfreiche Funktion, die nicht unterschätzt werden sollte, da sie dem IT-Team viel Zeit sparen kann, die es normalerweise manuell aufwenden müsste, um alle betroffene Entitäten und Objekte auszumachen.

Die Self-Heal-Funktion wird mit einer Vielzahl von Out-of-the-Box-Playbooks ausgeliefert, die basierend auf dem Typ des Alarms und den Aktionen ausgelöst werden. Diese Playbooks sind für die Untersuchung und anschließende Behebung oder Wiederherstellung betroffener Ressourcen wie Postfächer, Geräte, Benutzer usw. verantwortlich.

Nehmen wir das Beispiel der Emotet-Malware:

Der Angriff sendet ein manipuliertes Excel-Dokument an mehrere Mitarbeiter. Unweigerlich würde einer der Mitarbeiter die Datei öffnen. Defender for Office 365 erkennt die Malware nach der Zustellung und löst ein Microsoft 365 Defender Playbook aus, das nicht nur den bösartigen Anhang aus betroffenen Postfächern entfernt, sondern auch betroffene Geräte untersucht und die Malware von ihnen entfernt, sofern vorhanden.

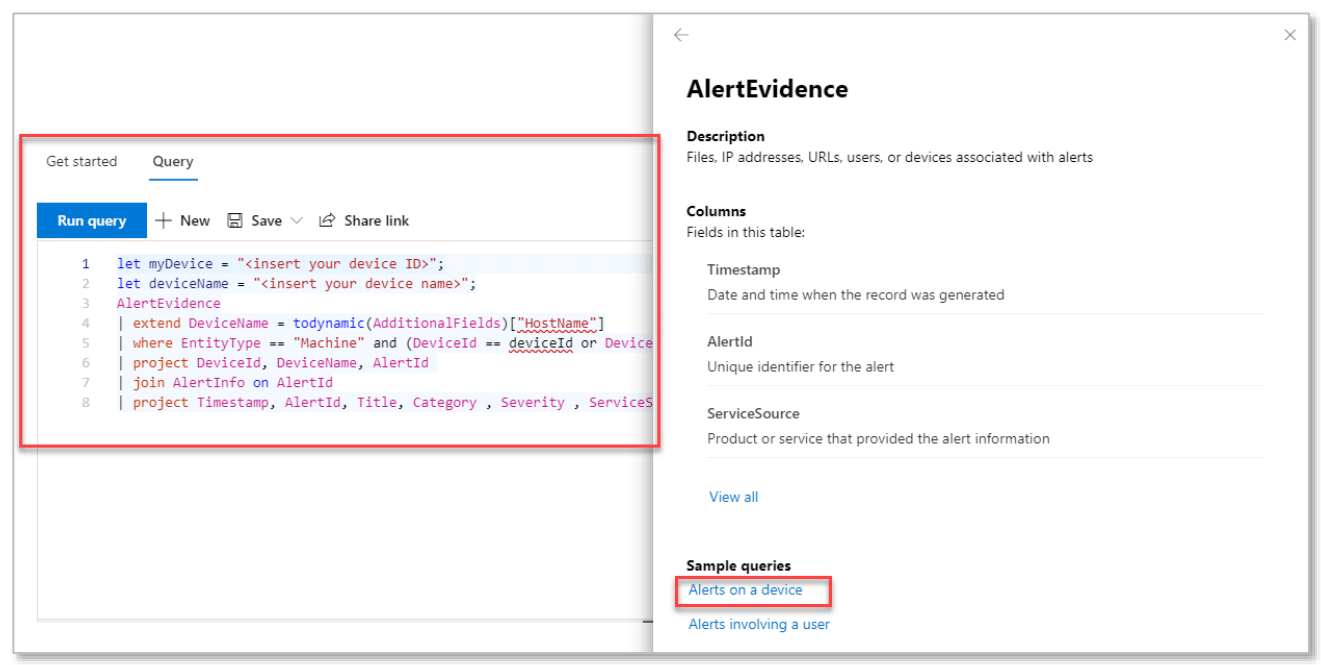

Threat Hunting

Threat Hunting ist die Aktivität, bei der ungewöhnlichen Aktivitäten in Netzwerk nachgegangen wird, die auf Angriffe, Kompromittierungen, Eindringen oder Datenabfluss hinweisen könnte.

In gewisser Weise ähnelt Threat Hunting der Vorgehensweise von Angreifern: stehts auf der Suche nach Sicherheitslücken, um sie auszunutzen.

Bei der Suche auf Basis von Abfragen im Microsoft 365 Defender werden häufig folgende Attribute und Zugriffe untersucht:

- Prozesse: Zugriff auf alle auf im System ausgeführten Prozesse, deren Namen, Dateipfade und Netzwerkaktivitäten. Weiterhin gehören dazu Registrierungsänderungen und untergeordnete Prozesse.

- Netzwerkaktivitäten: Zugriff auf Netzwerkaktivitäten mit spezifischen Domänennamen und IP-Adressen.

- Änderungen an Registrierungsschlüsseln: Prüfen bestimmte Registrierungsschlüsseländerungen, um festzustellen, ob ein Eindringling beispielsweise versucht, über Neustarts hinweg bestehen zu bleiben.

- Ereignisse zur Dateierstellung: Neue Dateierstellung, Änderung und andere Dateisystemereignisse, einschließlich der Validierung des Hash-Werts von Dateien.

- Anmeldeereignisse: Anmeldung und andere Authentifizierungsereignisse.

Diese Daten, die in Microsoft Defender for Endpoint verfügbar sind, liefern wertvolle Einblicke in das Geschehen auf Ihren Client und im Netzwerk.

Durch die Integration mit verschiedenen Plattformen bietet Microsoft 365 Defender Zugriff auf wesentlich mehr Daten als es zumeist separate Insellösungen bieten können. Folgende ergänzende Informationen können im Defender abgebildet werden:

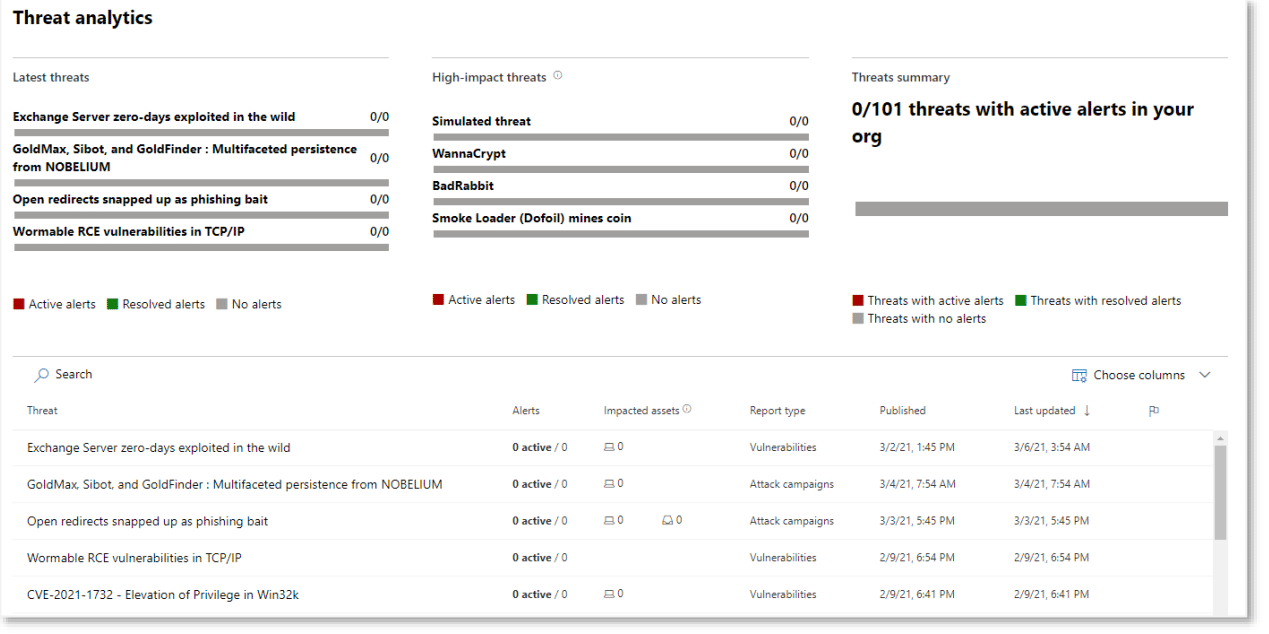

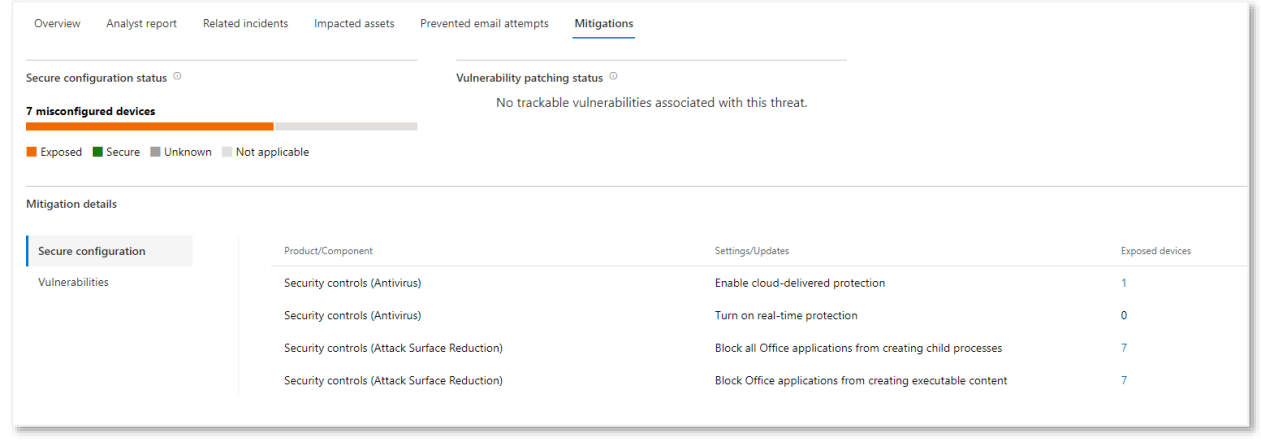

Microsoft 365 Defender - Threat Analytics

Threat Analytics ist eine Sammlung interaktiver Berichte, die von Microsoft veröffentlicht werden, sobald sie spezifische aufkommende Bedrohungen und Ausbrüche identifiziert.

Dadurch erhalten wir Informationen darüber, wie gut wir gegen die neuesten Bedrohungen geschützt sind, wie sie sich auf unsere IT-Infrastruktur auswirken und wie wir den Schutz verbessern können.

Für jede Bedrohung liefert das Dashboard eine technische Beschreibung und empfiehlt Maßnahmen zur Eindämmung und Verhinderung der Bedrohung. Das Dashboard gibt uns Einblicke in verschiedene Schlüsselelemente der Bedrohung.

Microsoft Secure Score

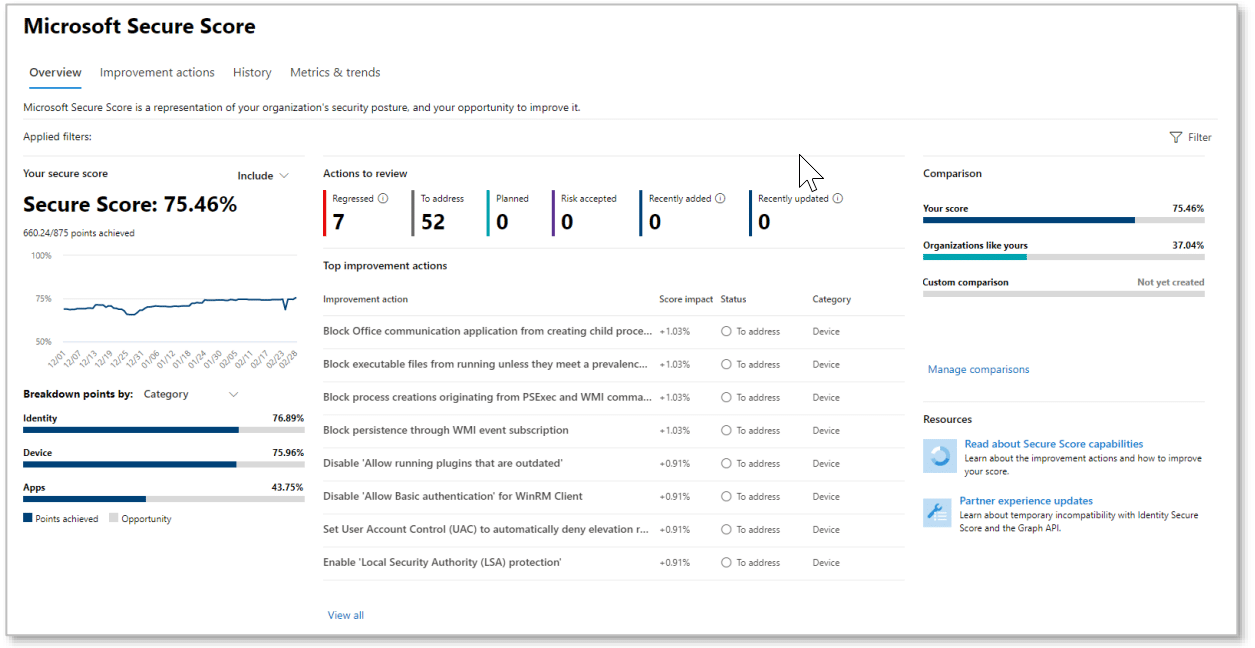

Der Microsoft Secure Score ist ein Tool, das uns dabei unterstützt, die aktuelle Sicherheitskonfiguration der eigenen Microsoft 365-Umgebung zu bewerten und zu verbessern. Es misst die aktuelle Konfiguration und vergibt Punkte basierend auf durchgeführten Sicherheitsmaßnahmen und Empfehlungen.

Die punktuelle Bewertung einer jeden Konfiguration, sprich wie viele Punkte eine Maßnahme erhält und wie schwer diese in der Gesamtwertung wiegt, wird dabei von Microsoft selbst festgelegt.

Der Zweck des Microsoft Secure Score besteht somit darin, Unternehmen und IT-Abteilung dabei zu helfen, ihre Sicherheitslage zu verbessern, indem sie ihnen klare Handlungsempfehlungen und Konfigurationen bietet.

Einige Beispiele für Verbesserungsmaßnahmen sind:

- Aktivierung von Mehr-Faktor-Authentifizierung (MFA) für Benutzerkonten und Administratoren.

- Überprüfung und Aktualisierung der Sicherheitseinstellungen für Exchange Online, SharePoint Online und andere Dienste, um Datenlecks und unbefugte Zugriffe zu minimieren.

- Umsetzung von Sicherheitsrichtlinien für mobile Geräte und Windows-Clients, einschließlich der Verwendung von Mobile Device Management-Lösungen wie Intune.

- Überwachung und Analyse von Sicherheitsereignissen und Bedrohungen mithilfe von Microsoft Defender-Bestandteilen.

- Durchführung regelmäßiger Sicherheitsschulungen und Sensibilisierungskampagnen, um Mitarbeiter über Phishing-Angriffe und andere Sicherheitsrisiken aufzuklären.

Der Microsoft Secure Score wird regelmäßig aktualisiert, um Änderungen in der Sicherheitslage zu berücksichtigen. Die Aktualisierungshäufigkeit kann variieren, aber in der Regel werden die Score-Werte mindestens einmal pro Tag aktualisiert, um den aktuellen Stand der Sicherheitskonfiguration widerzuspiegeln.

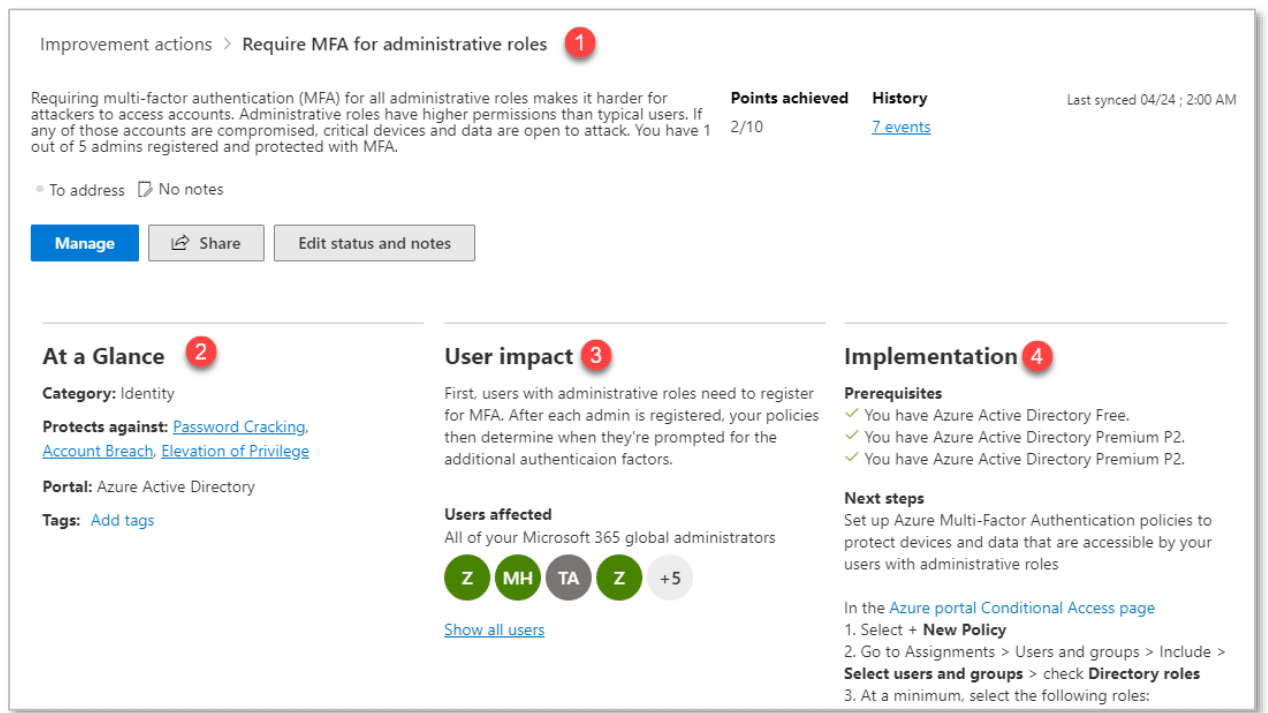

Verwalten von Empfehlungen

Neben der Bewertung der Punktzahl wird der Secure Score wie vorhing beschrieben hauptsächlich verwendet, um die Empfehlungen kontinuierlich zu überprüfen. Um ausstehende Maßnahmen zu sehen, können wir auf eine der Empfehlungen in den Registerkarten klicken. Beim Klicken auf eine Empfehlung öffnet sich eine neue Seite mit weiteren Informationen zur Empfehlung, der Punktzahl und der empfohlenen Vorgehensweise zur Risikobewältigung.

- Im oberen Abschnitt der Seite wird das Risiko beschrieben und wie es reduziert werden kann. Es zeigt auch die aktuelle Punktzahl und den Verlauf an. Durch Klicken auf den Verlauf wird eine Einblendung angezeigt, die alle Änderungen der Punktzahl für diese Empfehlung anzeigt.

- Es werden wichtige Erkenntnisse über das Risiko angezeigt, wie auf welche Entität (Benutzer, Gerät usw.) es zutrifft. Außerdem wird angegeben, welches Quellsystem das Risiko angehen kann und welche Bedrohungen mit dem Risiko zusammenhängen. Bei Bedarf können eigene Tags hinzugefügt werden, um die Empfehlungen zu organisieren.

- Es werden Details zu den betroffenen Entitäten angezeigt.

- Es werden die erforderlichen Schritte aufgeführt, um das Risiko zu beheben. Teilweise ist dies eine Klick-Anleitung oder auch eine einfache Weiterleitung zu einem Microsoft-Artikel.

Microsoft 365 Defender: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen Überblick gegeben zu haben, welche Möglichkeiten wir mit dem Microsoft 365 Defender haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Entra Admin Center.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen!