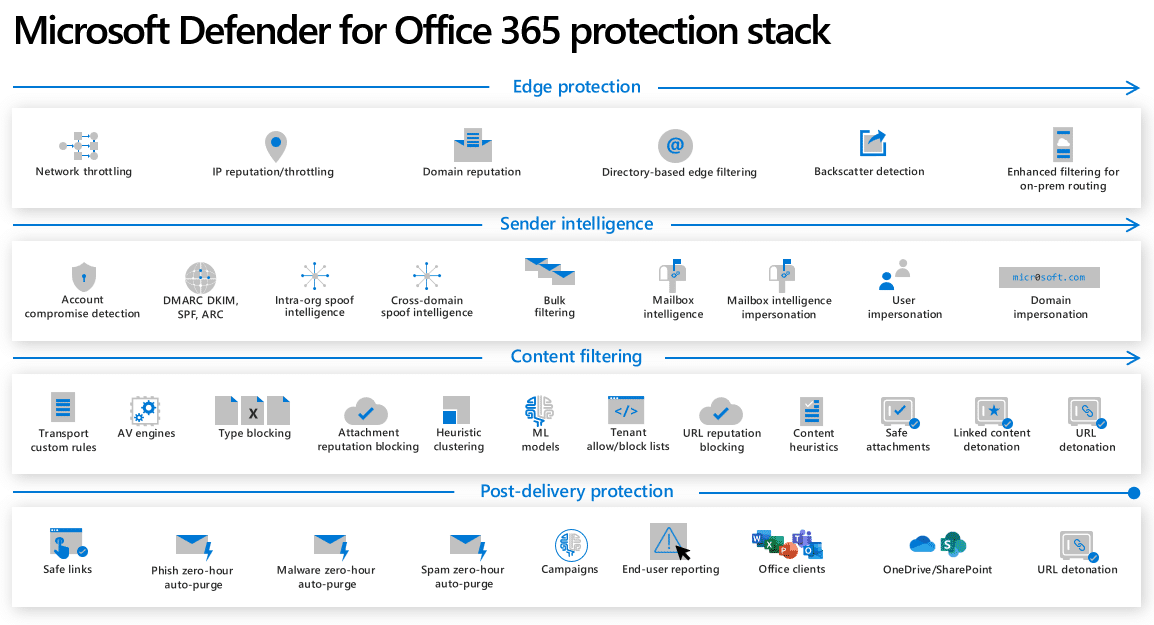

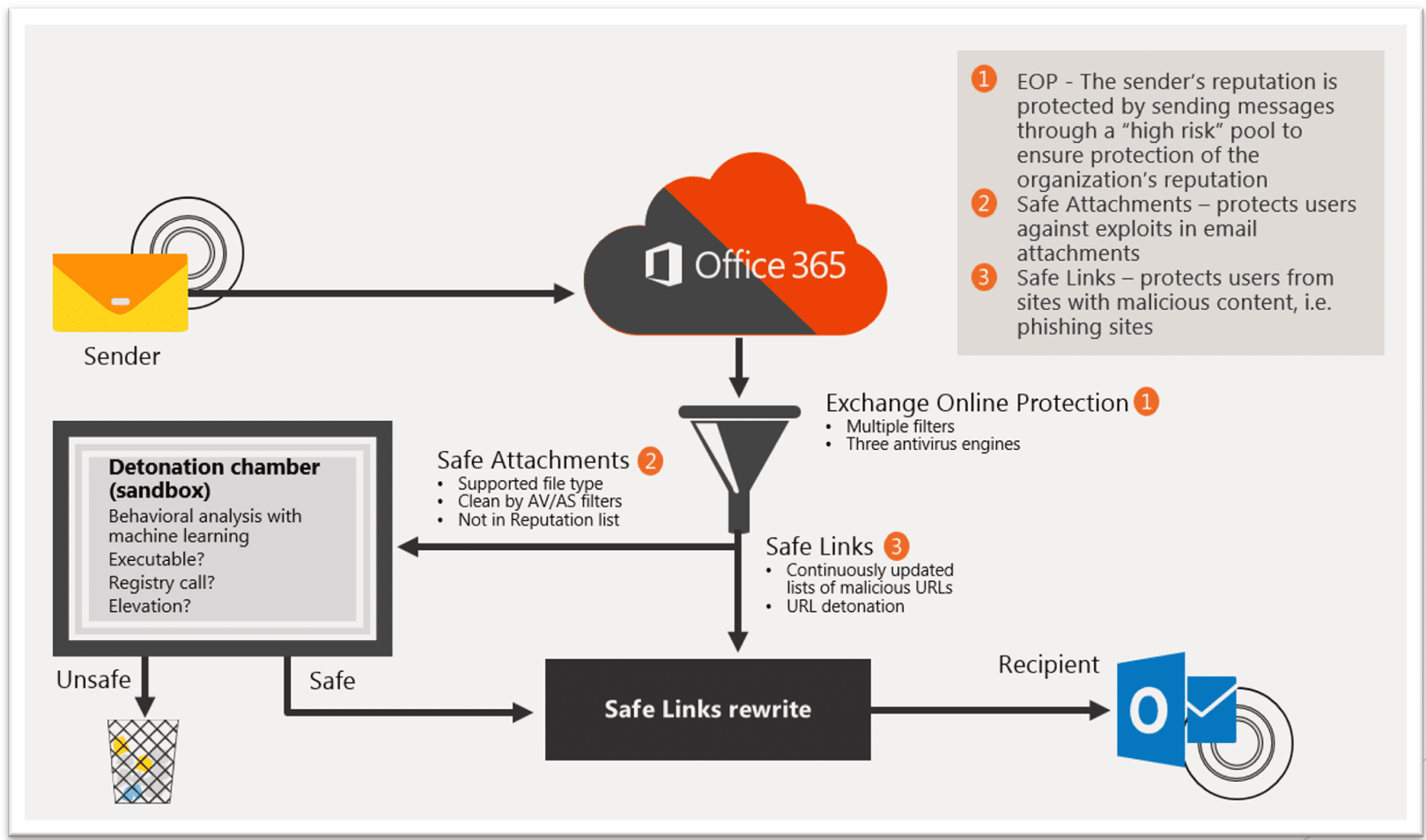

Microsoft Defender für Office 365 ist eine Funktionssammlung, die erweitere Funktionalitäten und Schutzmechanismen für den Microsoft 365 Tenant bietet, die über das hinausgehen, was beispielsweise mit einer Exchange Online Protection standardmäßig geliefert wird.

Es verbessert den "Standard" Scanning-Prozess und erweitert den Schutz über Exchange Online hinaus mit Funktionen wie Safe Links, Safe Attachments, Safe Documents, Anti-Phishing, Mailbox Intelligence und dem Attack Simulator.

Auch andere Bereiche, wie SharePoint Online, OneDrive, Microsoft Teams oder die Inter-Konnektivität zu Microsoft Intune können seitens des Microsoft Defender for Office 365 in den erweiterten Schutz integriert werden.

Was ist Microsoft Defender for Office 365?

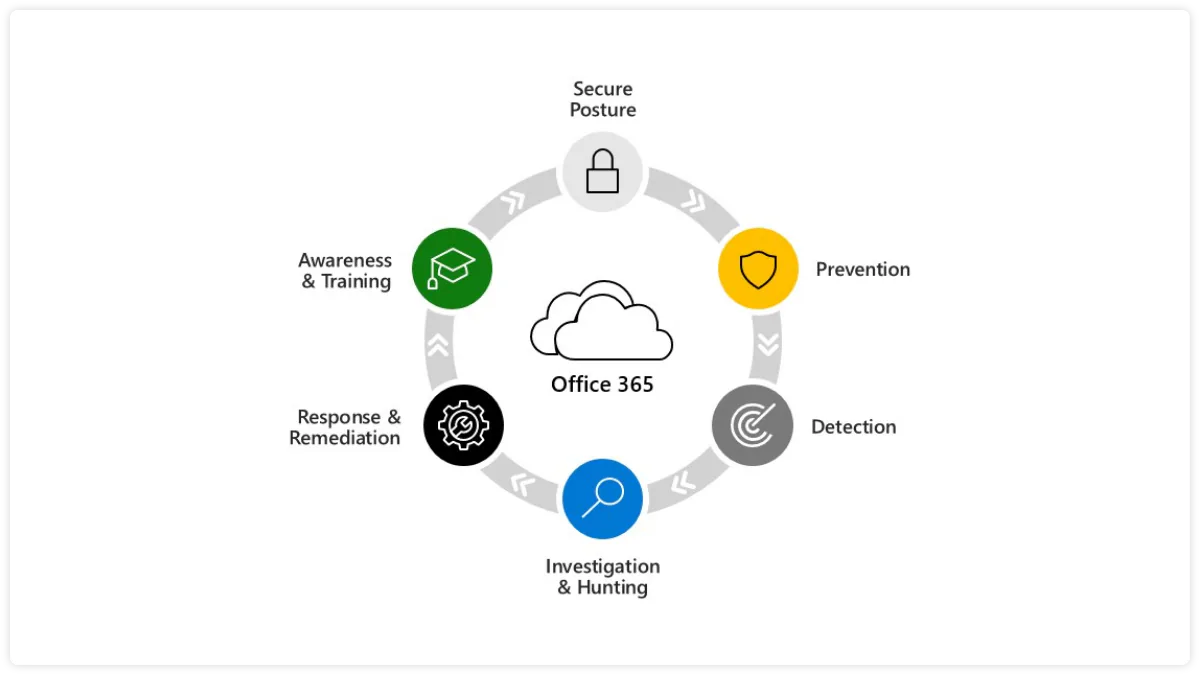

Insgesamt können wir sagen, dass Microsoft Defender for Office 365 die Sicherheit in den verschiedenen Phasen und Bereichen der Cybersicherheit verbessert:

Wenn wir Microsoft 365 Defender für Office 365 erwerben, entweder als separates Add-On oder als Teil spezifischer Lizenzpakete wie Microsoft 365 E5- oder dem Microsoft 365 E5 Security- Paket, werden zusätzliche Optionen in den verschiedenen Management-Portalen sowie PowerShell-Cmdlets aktiviert. .

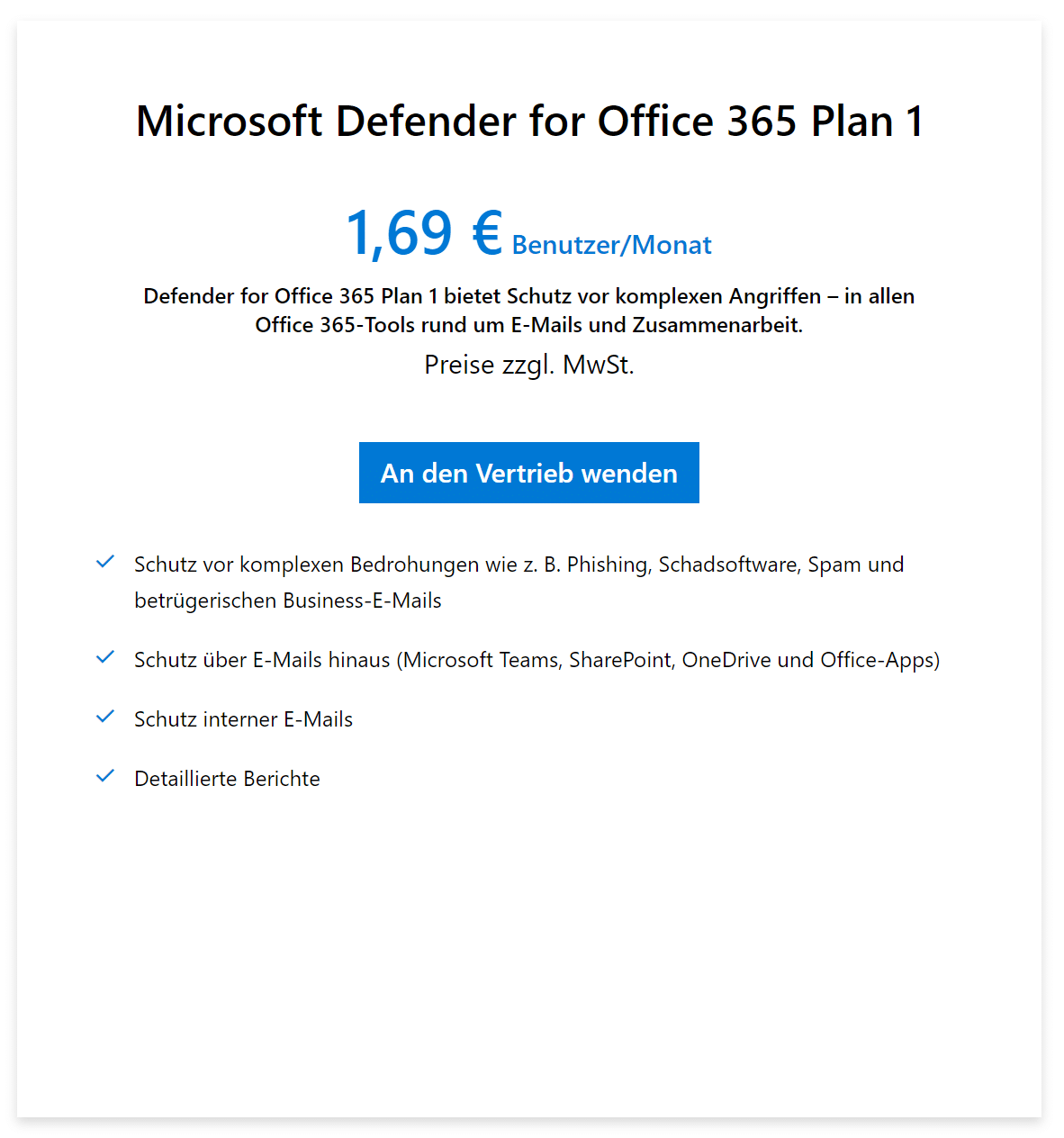

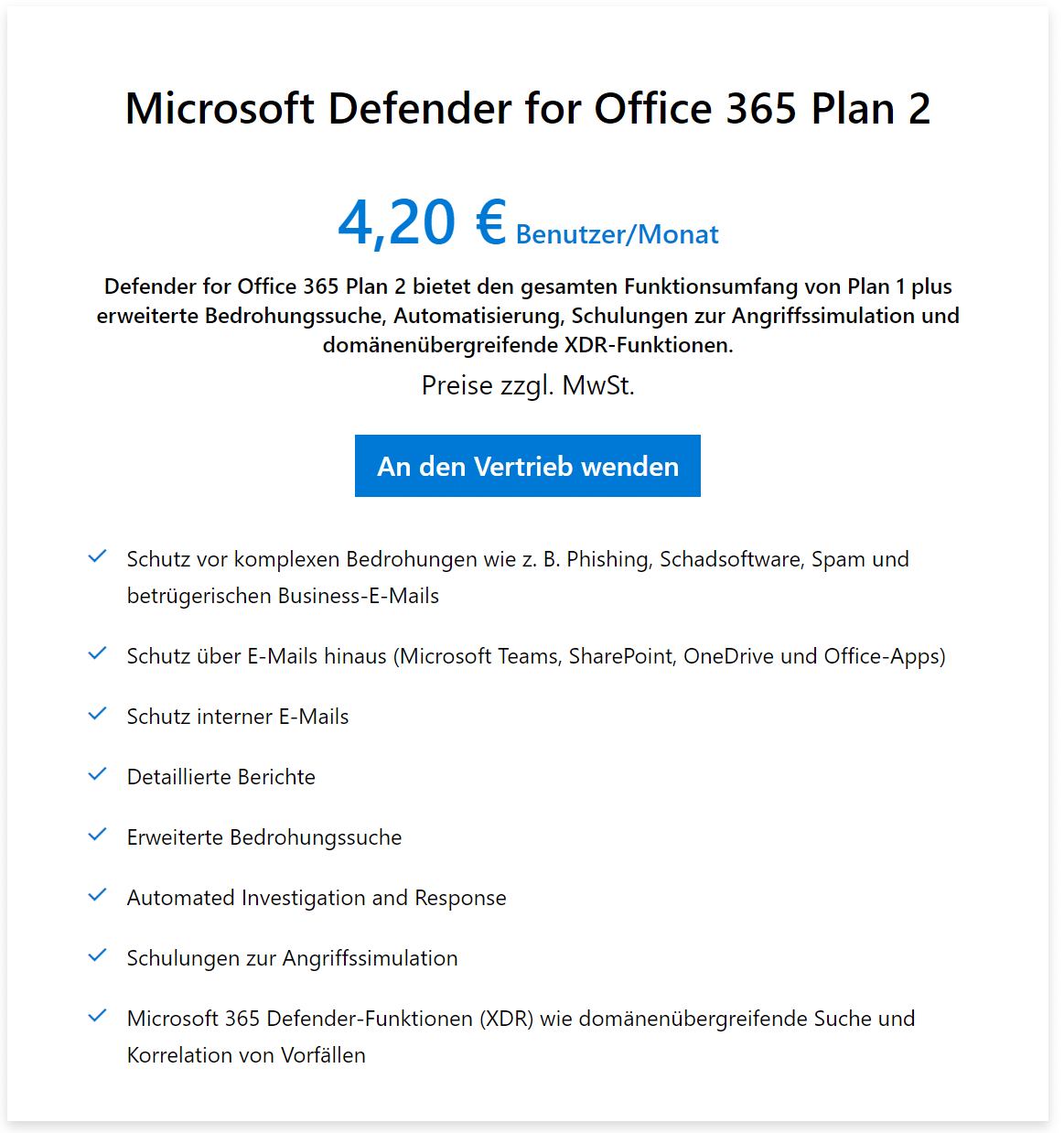

Microsoft Defender for Office 365 Lizenzierung

Ähnlich wie die Exchange Online Protection hat auch der Microsoft Defender for Office 365 seine eigenen Lizenzen - in vielen Unternehmen wird Microsoft Defender for Office 365 auch oftmals als "Add-On-Produkt" betrachtet.

Aktuell stehen zwei Lizenzpläne zur Verfügung:

- Microsoft Defender for Office 365 Plan 1

- Microsoft Defender for Office 365 Plan 2

Microsoft Defender for Office 365 Plan 1

Ab dem Microsoft Defender for Plan 1 erhalten wir folgenden Funktionen:

Microsoft Defender for Office 365 Plan 2

Ab dem Microsoft Defender for Plan 2 erhalten wir zusätzliche Optionen freigeschaltet:

Wie erwähnt können die Lizenzen für Microsoft Defender für Office 365 können als Add-On oder als Teil eines anderen Lizenzpakets erworben werden.

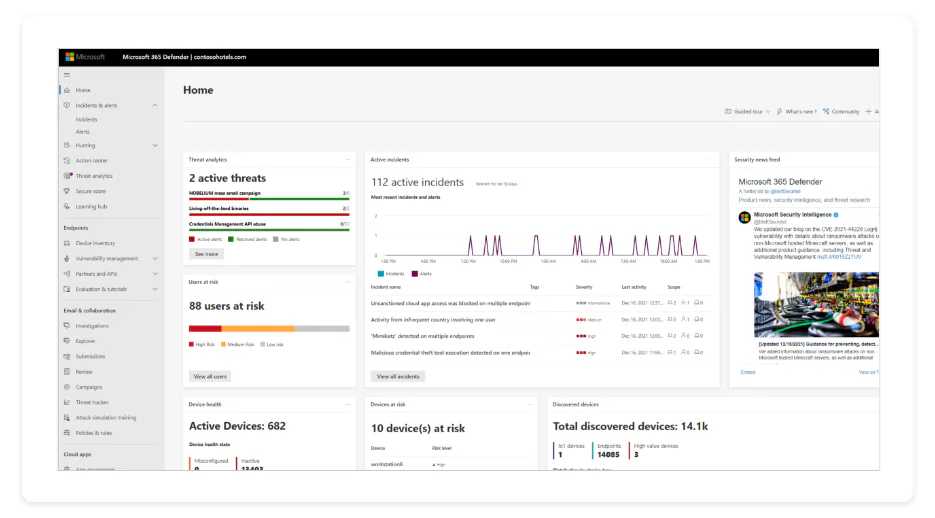

Microsoft Defender for Office 365 Dashboard

Microsoft bietet verschiedene Dashboards im Microsoft Defender-Konstrukt an um einen schnellen Überblick über den aktuellen Status einer Funktion oder Threats zu erhalten und alle wichtigen Informationen einsehen zu können.

Der Microsoft Defender für Office 365 ist hier keine Ausnahme und ist vollständig in das Microsoft 365 Defender-Portal integriert. Spezifische Informationen zu Microsoft 365 Defender für Office 365 finden wir im Abschnitt E-Mail & Zusammenarbeit des Portals, von wo aus wir auch auf verschiedene weitere Funktionen zugreifen können. Hierzu zählen zum Beispiel:

Microsoft Defender for Office 365 - Safe Links

Durch die Safe Links Funktionalität werden Verlinkungen in Dokumenten, Nachrichten und Mails in Echtzeit geprüft und bei potenzieller Bedrohung der Zugriff auf das Ziel für den Benutzer blockiert.

Ohne solch einen zusätzlichen Schutz könnten Benutzer einen bösartigen Link anklicken und dadurch die Integrität des eigenen Systems und damit auch der gesamten IT-Infrastruktur gefährden.

In einem traditionelleren Ansatz setzen Organisationen einen Secure Web Gateway (SWG) ein, auch als Forward-Proxy oder Proxy-Server bezeichnet. Diese Appliance bzw. Service fungiert als Durchgangslösung, über die Verbindungen zum Internet hergestellt werden. Wenn der Datenverkehr durch den SWG fließt, wird er inspiziert und sollte eine Bedrohung erkannt werden, so kann der Datenverkehr daraufhin blockiert werden.

Obwohl dieser Ansatz im Kern nicht verkehrt ist, so gibt es eine Herausforderung: Der gesamte Datenverkehr muss durch die SWG geleitet werden, um wirksam zu sein. Dadurch ergeben sich wiederum andere Herausforderungen:

Die Defender for Office 365 Lösung namens Safe Links kann als Antwort darauf dienen. Safe Links hat das alleinige Ziel, einem Endbenutzer in Office 365 zu helfen, indem es verhindert, dass er bösartige Links öffnet oder teilt, die er möglicherweise von internen oder externen Quellen erhält. Jeder Link der im Tenant des Unternehmens ankommt wird validiert und in der URL umgeschrieben - eine solch umgeschriebene URL sieht in etwa so aus:

https://eur02.safelinks.protection.outlook.com/url=https%3A%2F%2taka.ms%2Fqtex0l&data=04%7C01%7C%7C78997604t9574b2393a808d878ce1a9e%7Ca4bfde4e50d6437aaf37d62d3a9c53cf%7C1%7C0%7C637392171113897317%7CUnknown%7CTWFpbGZsb3d8eyJWIjoiMC4wLjAwMDAiLCJQIjoiV2luMzIiLCJBTiI6Ik1haWxiLCJXVCI6Mn0%3D%7C1000&sdata=tE7Gxc10QeMwrxNTsxGovojtUBbhsmmOfYLiboxFBks%3D&re served=0

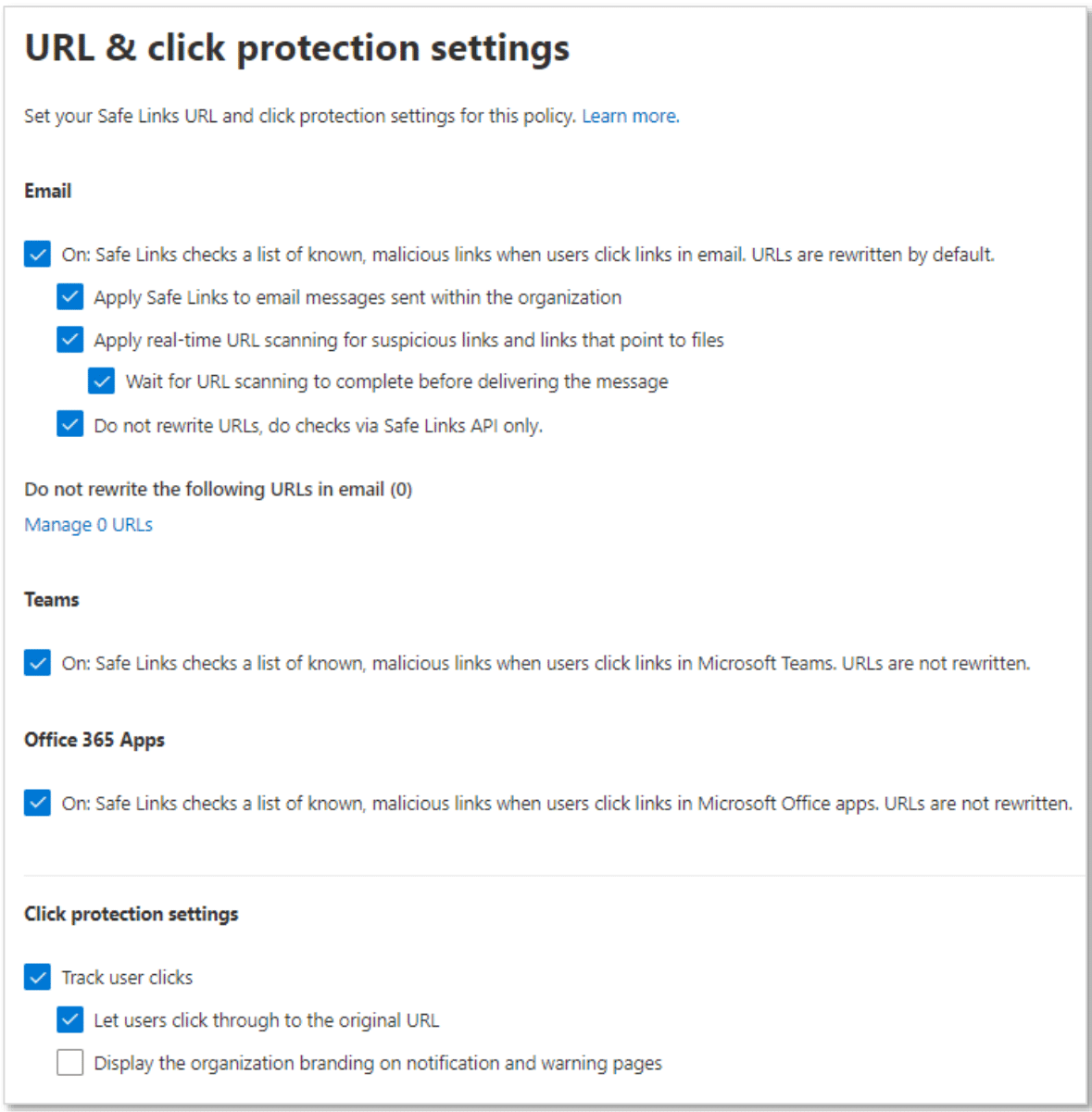

Konfiguration der Safe Links

Zur Konfiguration der Safe-Links Funktionalität müssen wir zur Microsoft Defender-Konsole navigieren (Zugriff via diesem Link) und dort unter dem Abschnitt "E-Mail und Zusammenarbeit" den Menüpunkt "Richtlinien und Regeln" und dann "Safe Links" auswählen.

Um eine neue Richtlinie zu erstellen, klicken wir auf "Erstellen". Der Assistent zur Erstellung von Safe Links-Richtlinien wird auf der rechten Seite des Bildschirms eingeblendet.

In einer Richtlinie können wir die folgenden Einstellungen konfigurieren:

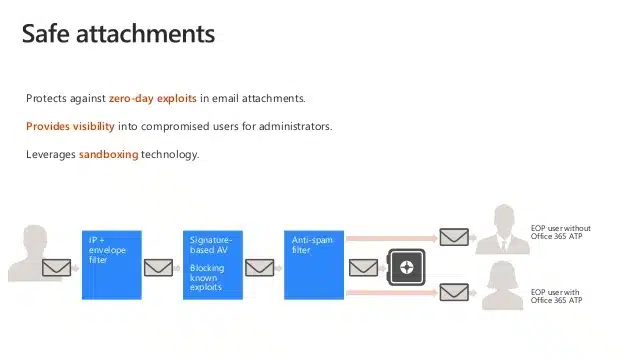

Microsoft Defender for Office 365 - Safe Attachments

E-Mail Anhänge und andere Arten von Dateien können Berichte, Rechnungen, Dokumentationen oder eine Vielzahl anderer Typen sein, einschließlich PDFs, Word-Dokumente, Excel-Dateien und mehr.

Angreifer nutzen diesen Angriffsvektor, indem sie z.B.: falsche Rechnungen oder ZIP-Dateien senden, die ausführbaren Inhalt enthalten. Außerdem müssen wir uns auch um Makros innerhalb von Dateien oder Skripten kümmern, die unerwünschten Code auf dem System ausführen könnten.

Eine Möglichkeit dieser Gefahr zu begegnen ist die Safe Attachment-Funktionalität (zu deutsch auch Sichere Anlagen genannt)

Die Funktion der Safe Attachment nehmen einen Anhang und analysieren ihn in einer virtuellen Umgebung - Sandbox -, um festzustellen, ob die Datei bösartig ist oder nicht. Wenn die Datei nicht bösartig ist, wird der Anhang an das Postfach des Endbenutzers geliefert.

Konfiguration der Safe Attachments

Zur Konfiguration der Safe-Links Funktionalität müssen wir zur Microsoft Defender-Konsole navigieren (Zugriff via diesem Link) und dort unter dem Abschnitt "E-Mail und Zusammenarbeit" den Menüpunkt "Richtlinien und Regeln" und dann "Safe Attachments" auswählen.

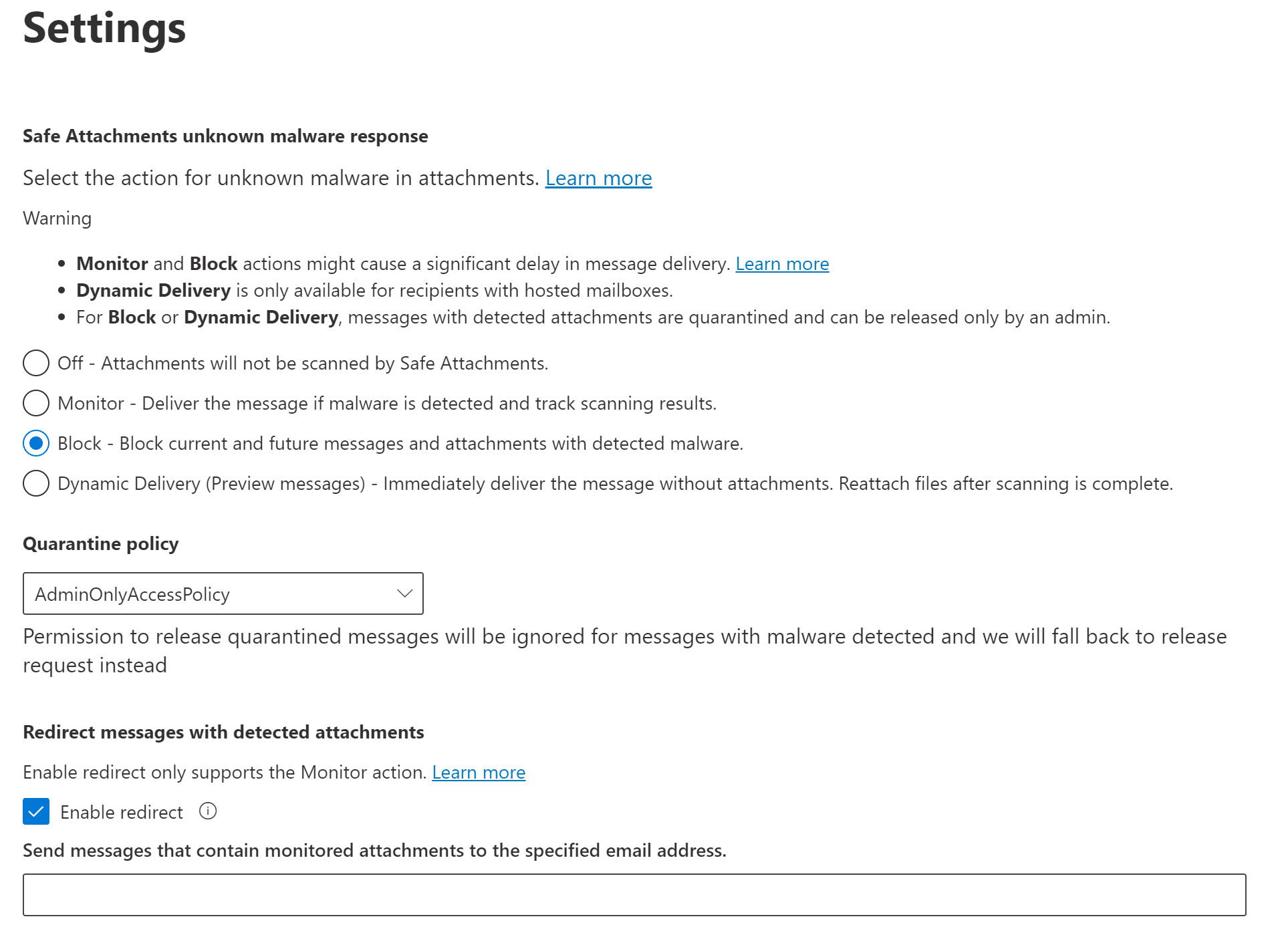

Für Anhänge, die als Gefährdung erkannt wurden, können wir verschiedene Reaktionen bzw. Verhaltensweisen des Systems konfigurieren:

Ergänzend gibt es auch noch Möglichkeit und Notwendigkeit folgende Aktionen einzurichten:

Safe Attachments ist nicht nur für E-Mails in Exchange Online verfügbar, sondern auch in Teams, SharePoint Online und OneDrive for Business.

Microsoft Defender for Office 365 - Anti Phishing

Es gibt drei bekannte Arten von Phishing-Angriffen, die auch unsere Benutzer im Microsoft 365-Umfeld betreffen können:

- Reguläres Phishing: Der häufigste Angriff, bei dem der böswillige Angreifer versucht, den Empfänger dazu zu bringen, Informationen wie Benutzername oder Passwort bekannt zu machen.

- Spear Phishing: Ein gezielter Angriff, bei dem eine Person für Social Engineering gezielt ausgewählt wird, und der Angreifer bereits spezifische Informationen über die Person im Vorfeld herausgefunden hat.

- Whaling: Diese Art von Angriff zielt gezielt auf Führungskräfte/Management in einem Unternehmen ab und beinhaltet subtile Methoden, die Steuer-, Sozialversicherungs- oder Geldüberweisungsanfragen enthalten können.

Microsoft hat ihre Anti-Phishing-Funktion im Microsoft 365 Cloud-Umfeld entwickelt, um diese Angriffsvektoren zu bekämpfen, indem sie charakteristische Merkmale von Phishing-E-Mails automatisiert identifiziert.

Eingehende E-Mails werden von einem maschinellen Lernprozess gescannt, welcher E-Mails auf Anzeichen dafür untersucht, ob es sich um eine Phishing-E-Mail handelt. In Kombination mit der Mailbox-Intelligenz-Funktion kann eine E-Mail als legitim eingestuft werden, wenn der Benutzer eine vorherige Beziehung zum Absender hat und die E-Mail auch nicht "außergewöhnlich" erscheint.

Wenn die E-Mail jedoch von einer unbekannten E-Mail-Adresse stammt, wird sie auf ihre Legitimität überprüft. Wenn die E-Mail als Phishing-E-Mail identifiziert wird, wird sie gemäß einer konfigurierten Anti-Phishing-Richtlinie verarbeitet.

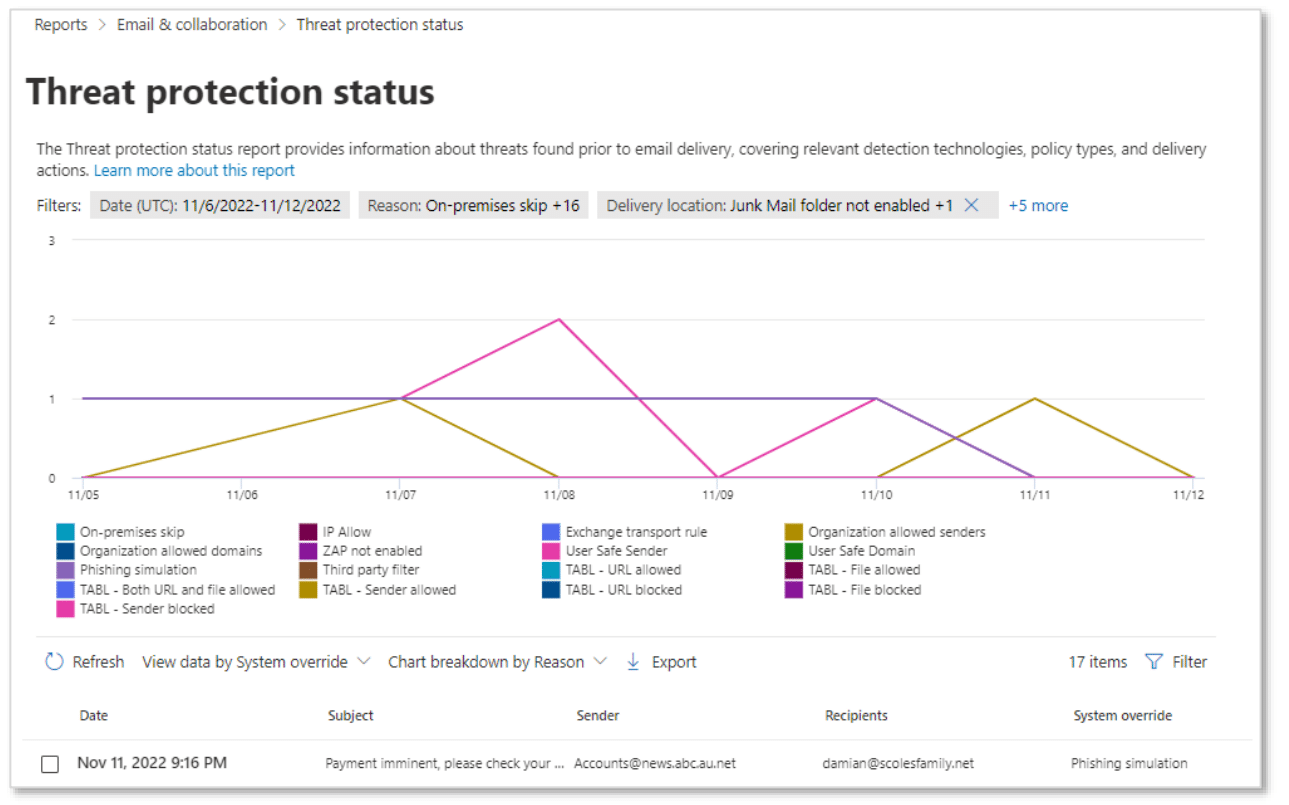

Anti-Phishing Reports

Im Rahmen der Konfiguration der Anti-Phishing Richtlinien verhilft uns der Threat Protection Status dabei einzusehen, woher Phishing-Mails stammen und können vom IT-Team weiterführend analysiert werden

Ergänzend kann es auch hilfreich sein die Funktion der SecOps Mailbox zu verwenden:

Dies ist ein dediziertes Postfach, welches vom IT-Team genutzt werden kann, um ungefilterte E-Mails zu analysieren, die vom Exchange Online empfangen werden. Dies ist nützlich für weitere Analysen, sowie die Sammlung von aktuellen Bedrohungsinformationen.

Microsoft Defender for Office 365 - Threat Tracker und Explorer

In einer Welt, in der Angriffe auf das digitale Eigentum einer Organisation nie weit entfernt sind und viele Bedrohungsakteure am Spiel teilnehmen, ist es nicht nur wichtig, über aktuelle Geschehnisse informiert zu sein, sondern auch zu analysieren, welche Bedrohungen für das eigene Unternehmen aktuell am wahrscheinlichsten ist.

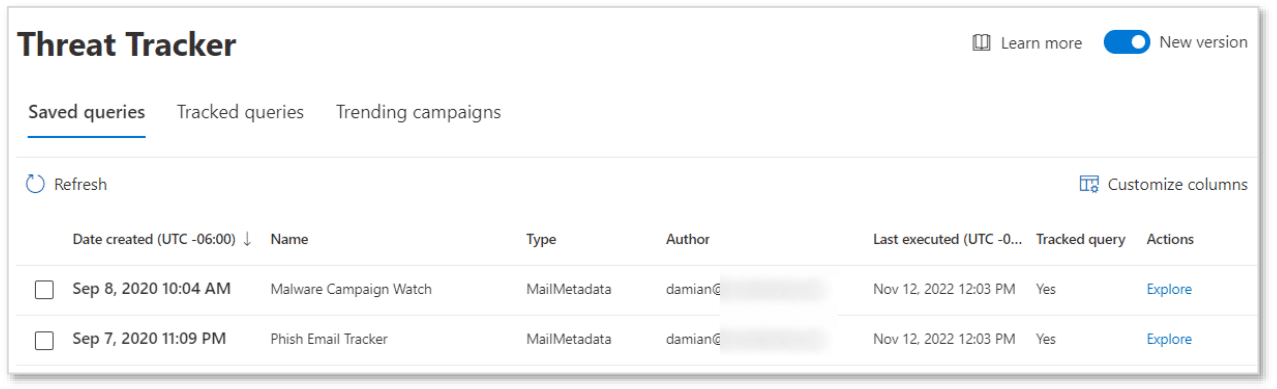

Der Bedrohungstracker (auch Threat Tracker genannt) ist eine hilfreiche Funktion, die Administratoren einen Überblick über die für den eigenen Tenant relevanten Bedrohungen bietet.

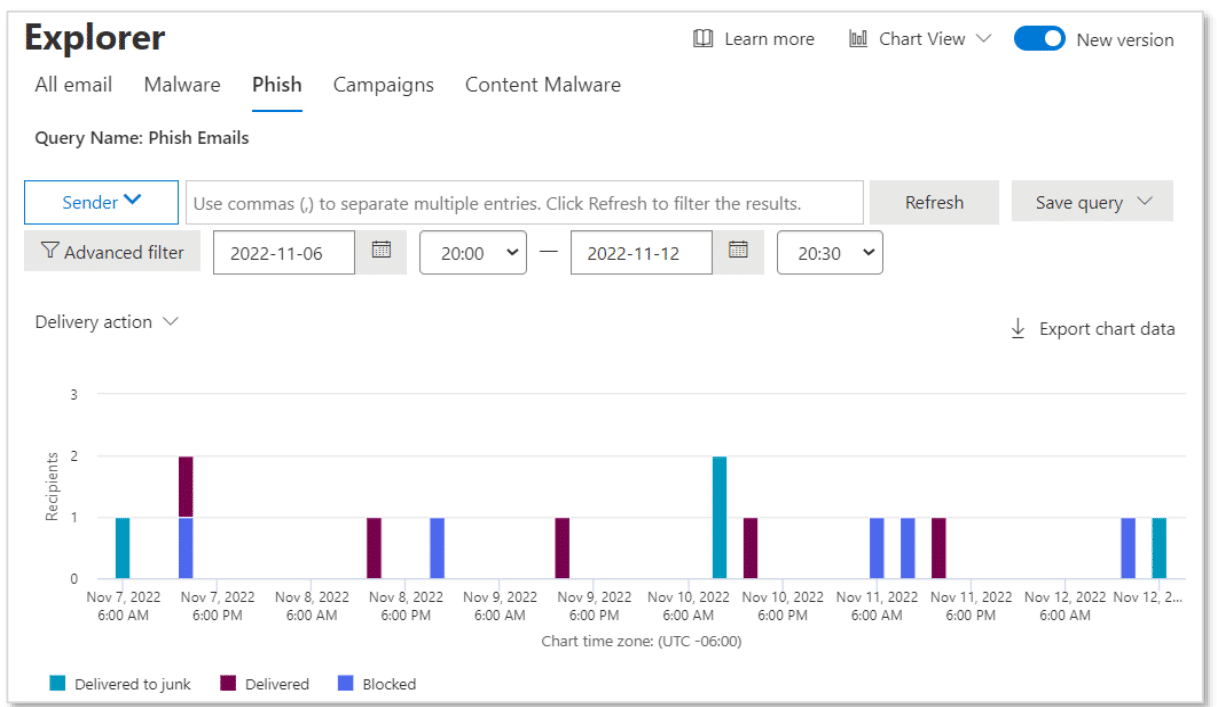

Die Threat Explorer-Funktion - auch als Echtzeit-Erkennungen in der Benutzeroberfläche bezeichnet - ermöglicht es dem Sicherheitsteam erweiterte Einblicke in die aktuelle Bedrohungslage zu erhalten.

In nahezu Echtzeit kann das Threat Explorer-Dashboard durch die Anbindung verschiedener Informationsquellen dem IT-Team einen Überblick über die Aktivitäten - wie potenzielle Angriffe - geben. Der Threat Explorer bietet verschiedene Arten von Information:

- Informationen über Phishing-Nachrichten, Nachrichten mit Malware, Einreichungen (sowohl von Administratoren als auch von Benutzern) und (aktive) Kampagnen..

- Für Inhalte (die Informationen aus Safe Attachments in Microsoft 365 enthalten) kannst man die Malware-Erkennungen der letzten 30 Tage einsehen.

Noteworthy Campaigns

Die "Noteworthy Campaigns" bieten einen vorgefertigten Kampagnen-Tracker.

Dieser ist von Microsoft quasi vordefiniert und wird mit 'Leben gefüllt', sobald größere (Malware-) Angriffe auftreten, über die das IT-Team informiert sein sollte. Findet aktuell keine größere Bedrohung statt, so wird das Dashboard leer sein. Beispiele für größere Anrgiffs-Kampagnen wären z.B.: Petya oder WannaCry.

Trending Campaigns

Die "Trending Campaigns" basieren auf tatsächlichen Angriffen, die den eigenen Microsoft 365 Mandanten betreffen!

Hinweis: Da bei den "Trending Campaigns" echte Daten des eigenen Microsoft 365 Tenants angezeigt werden, kann es natürlich auch sein, dass aktuell keine Angriffe stattfinden und dieser Abschnitt ebenfalls leer ist!

Ein leeres Dashboard kann uns im Kern nur freuen, so zeigt es uns doch an, dass wir aktuell nicht unter einem akuten Angriff leiden.

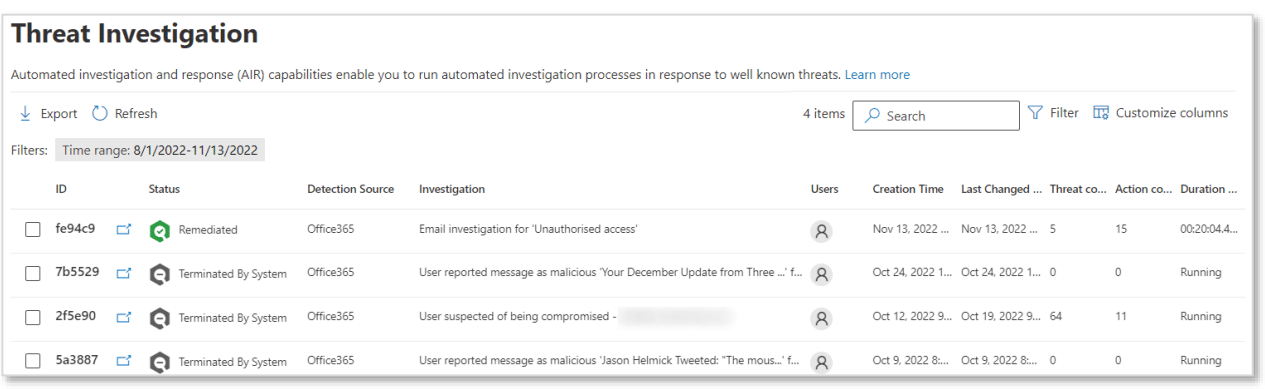

Microsoft Defender for Office 365 - Automated Investigation and Response (AIR)

Automated Investigation and Response (AIR) ist eine Funktion, die Teil des Microsoft Defender for Office 365 Plan 2 ist.

Der Zweck von AIR besteht darin, eine Automatisierung bei der Analyse von Warnmeldungen im eigenen Mandanten zu ermöglichen und so die potentielle Arbeitslast auf das IT-Team zu reduzieren.

Sobald die Analyse eines Sicherheitsvorfalls seitens des Defenders abgeschlossen ist werden - sofern überhaupt erforderlich - Maßnahmen zur Behebung empfohlen.

Diese Empfehlungen werden jedoch nicht automatisch ausgeführt, und es liegt immer noch in der Verantwortung des IT-Teams entsprechend in Aktion zu treten. AIR ist standardmäßig aktiviert und erfordert keine Konfiguration.

Die AIR wird automatisch bei Warnmeldungen ausgelöst, die im Microsoft 365 Defender-Portal erstellt werden. Beispiele für solche Warnmeldungen sind u.a.:

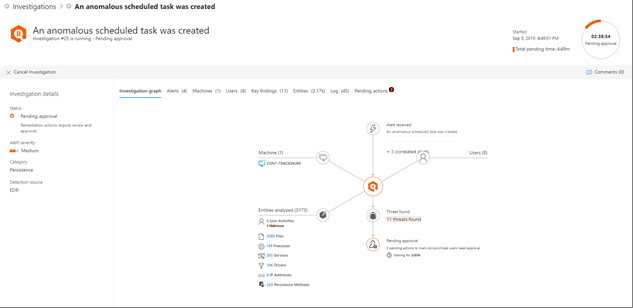

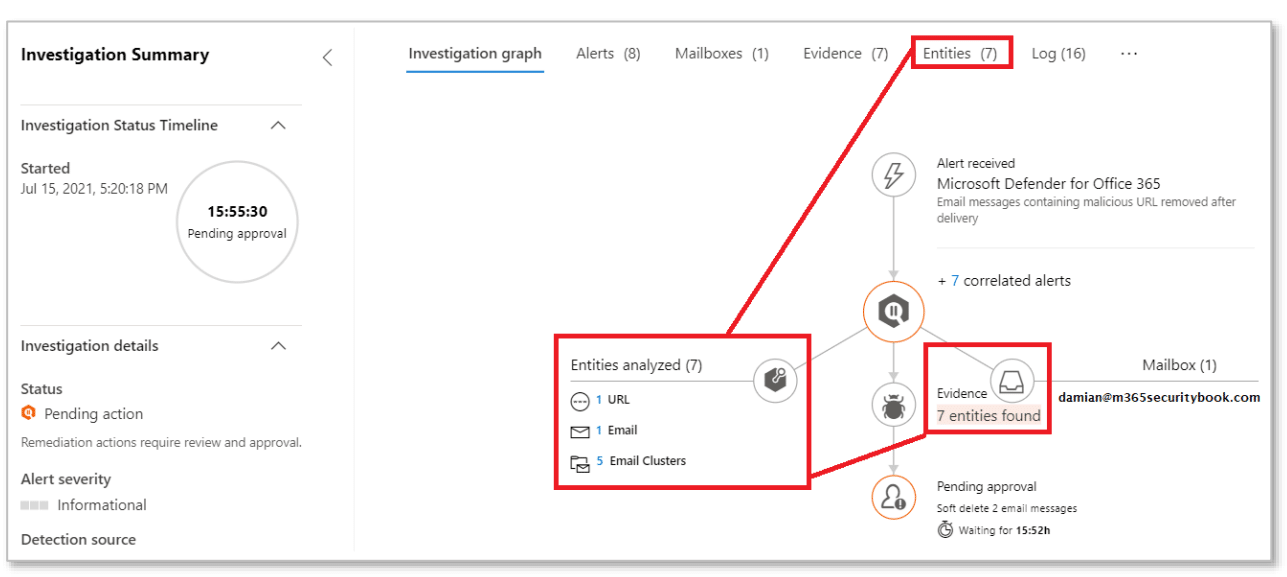

Investigating alerts

Im Bereich der "Investigating Alerts" haben wir die Möglichkeit uns weitere Informationen zu den einzelnen Alarmen und Fällen anzuschauen. Der Bereich der "Investigating Alerts" enthält folgende Informationen für uns:

- Eine grafische Darstellung des Angriffs, die die Beziehung zwischen den beteiligten Entitäten, hervorgehobenen Informationen und empfohlenen Maßnahmen anzeigt.

- Übersicht über die Warnmeldungen, die zur automatisierten Untersuchung beigetragen haben und wodurch diese ausgelöst wurden.

- Bei E-Mail Vorfällen: Weitere Details zu den untersuchten Nachrichten, einschließlich Anzahl der Zustellungen und Verlauf der Nachrichten.

- Bei Benutzern: Welche Benutzer von dem jeweiligen Vorfall betroffen sind.

- Für Endgeräte / Clients: Welche Clients von dem jeweiligen Vorfall betroffen sind.

- Eine chronologische Übersicht über die Aktivitäten, die das AIR-Tool durchgeführt hat.

- Vom AIR empfohlene Maßnahmen. Als Beispiel haben wir u.a. die vorgeschlagene Maßnahme, das betroffene Nachrichten aus den Postfächern "soft" zu löschen.

Um auf vorgeschlagene Maßnahmen zu reagieren, genügt es, auf die empfohlene Maßnahme zu klicken und dann entweder "Genehmigen" oder "Ablehnen" auszuwählen.

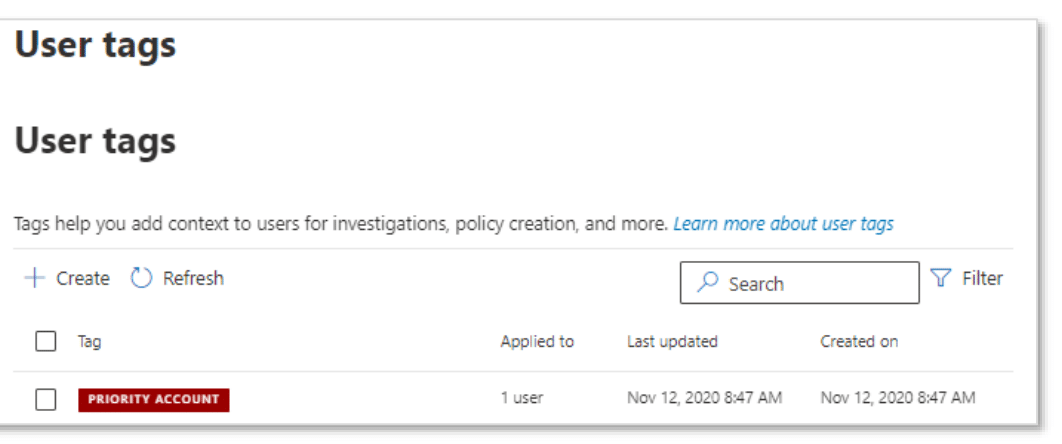

Priority Account Protection

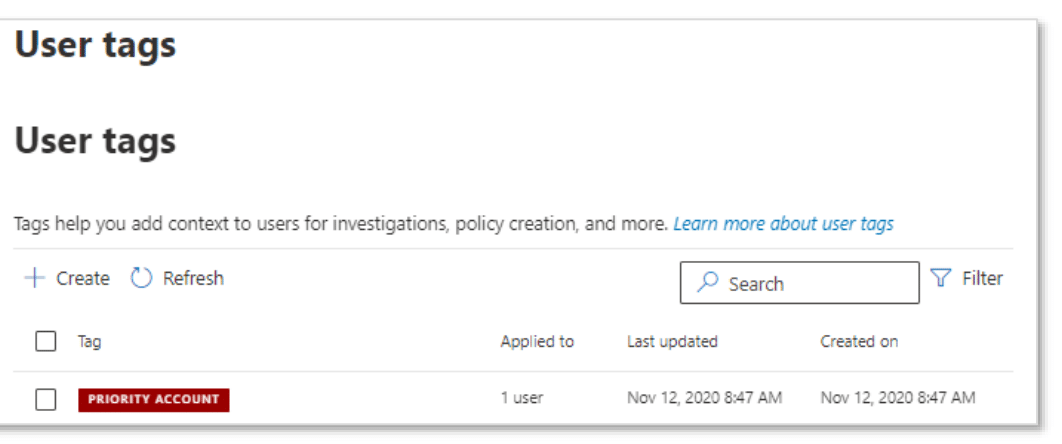

Als die wohl größte Schwachstelle im gesamten Security-Konstrukt gilt der Faktor Mensch. Durch Social Engineering erreichen externe Angreifer zumeist die schnellsten Ergebnisse, um sich wichtige Informationen und Zugänge zu erarbeiten. Mit der "Priority Account Protection" haben wir die Möglichkeit besonders gefährdeten Benutzern eine Sonderstatus - ein Tag - zu vergeben.

Sobald wir einem Benutzer ein Tag zugewiesen haben, enthalten die für diesen Benutzer generierten Warnmeldungen einen visuellen Hinweis mit der Kennzeichnung des Tags. Auf diese Weise kann das Security Team die betroffenen Benutzer leichter identifizieren.

Tags können auch verwendet werden, um Berichte zu filtern, damit wir eine bessere Übersicht darüber erhalten, wie häufig markierte Konten angegriffen werden.

Microsoft Defender for Office 365 - Angriffssimulator

Der Angriffssimulator in Microsoft 365 ist ein Tool, das es Unternehmen ermöglicht, simulierte Angriffe im eigenen Tenant durchzuführen.

Mit dem Angriffssimulator können verschiedene Arten von Angriffsszenarien wie Phishing-E-Mails, Ransomware-Angriffe oder Credential-Harvesting durchgespielt werden.

Das Ziel des Angriffssimulators ist es, eine Sensibilisierung der Benutzer im täglichen Umgang mit Mails, externen und internen Kontakten als auch der Herausgabe von Informationen zu erarbeiten. Dadurch können Schwachstellen identifiziert und gezielte Sicherheitsschulungen durchgeführt bzw. angeboten werden.

Der Angriffssimulator ist Teil des Microsoft Defender for Office 365 Plan 2.

Ablauf und Konfiguration einer Simulation

Ein Vorteil der integrierten Angriffs-Simulation besteht darin, dass die Angriffsszenarien nicht von anderen Funktionen wie Anti-Phish, AIR oder anderen Richtlinien blockiert werden. Zudem ist eine nahtlose Integration in den Microsoft 365 Defender möglich, ohne das hier eine separate Instellösung aufgebaut werden muss.

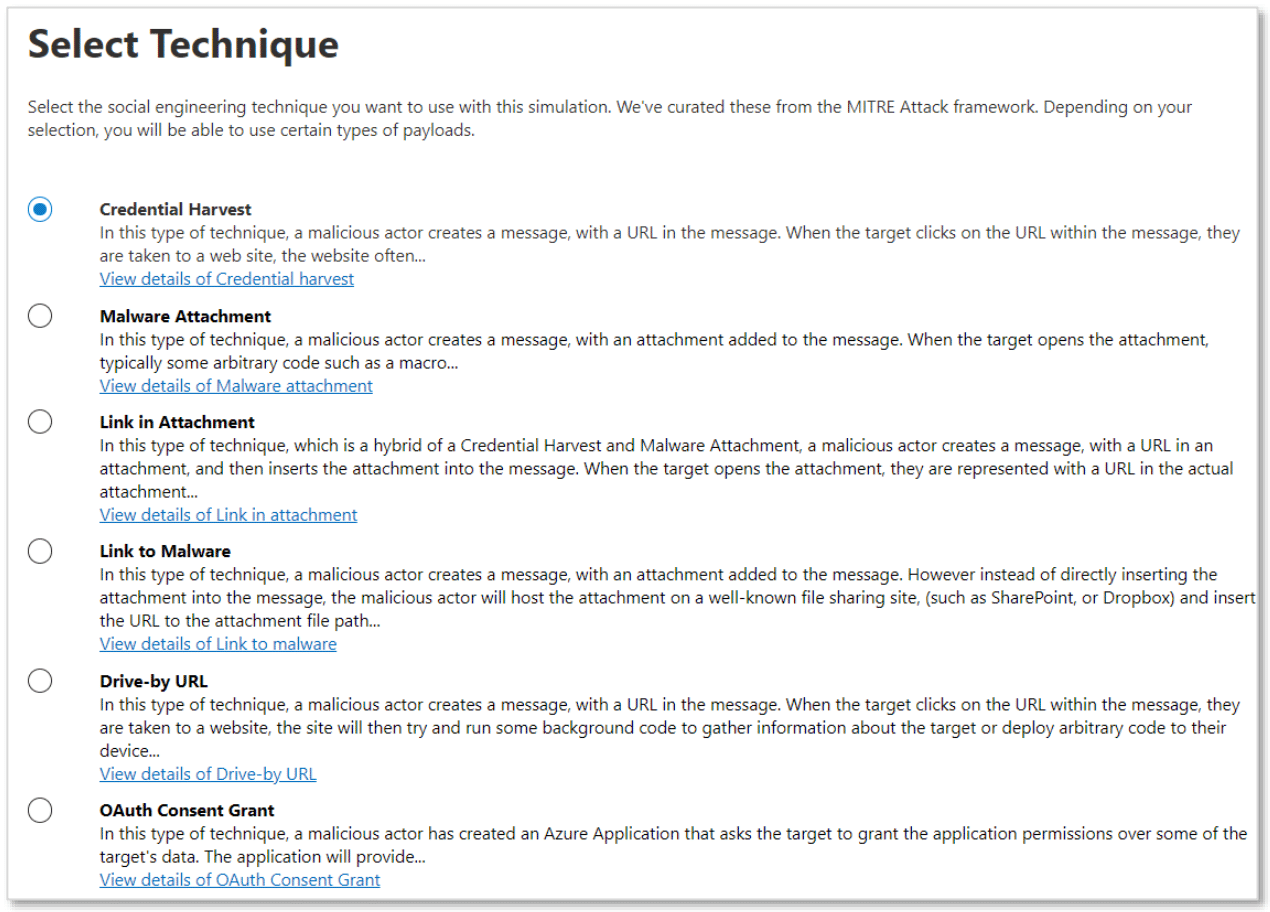

Um auf den Angriffssimulator zuzugreifen, öffnen wir das Microsoft 365 Defender-Portal und klicken auf "Angriffssimulator" > "Simulation starten". Dadurch gelangen wir zum Assistenten und können von dort aus zunächst aus einer Reihe von Techniken (sprich: Angriffszenarien) auswählen.

Als Beispiel nehmen wir das Sammeln von Zugangsdaten:

In diesem Szenario versucht der Angreifer Zugangsdaten zu erhalten, indem er User dazu verleitet, sie ihm auf elektronischem Wege bereitzustellen. Hierbei wird häufig die Verwendung einer gefälschten Website oder eines Formulars angewendet.

Wie wir auf dem Screenshot sehen, können wir aktuell aus fünf verschiedenen Szenarien wählen:

Jedes der Szenarien hat in der Übersicht auch eine erweiterte Erläuterung seitens Microsoft.

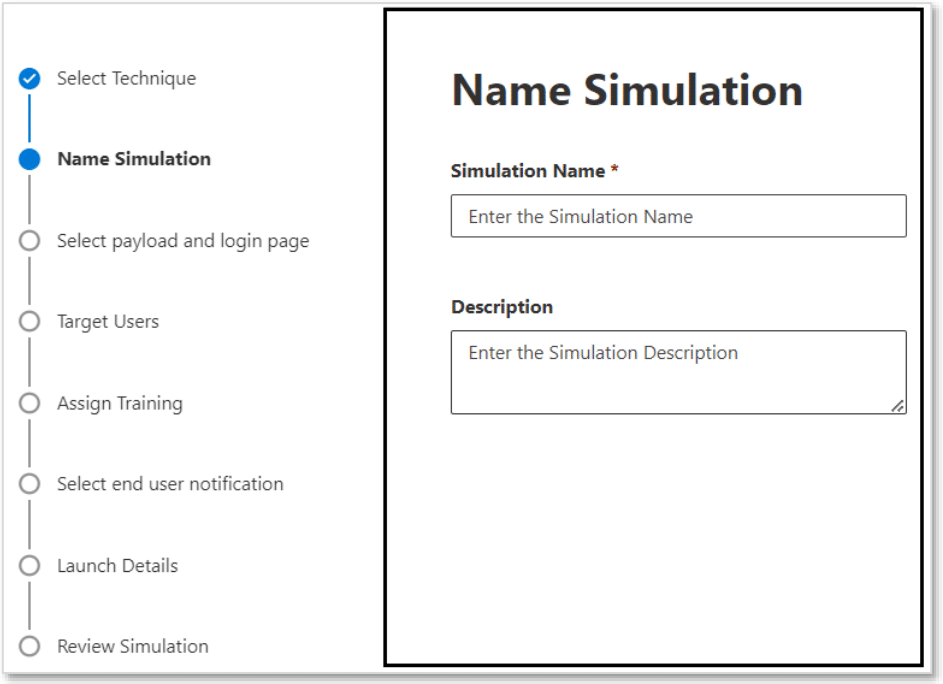

Nach der Auswahl des Szenarios vergeben wir einen Namen und wählen die Payload aus:

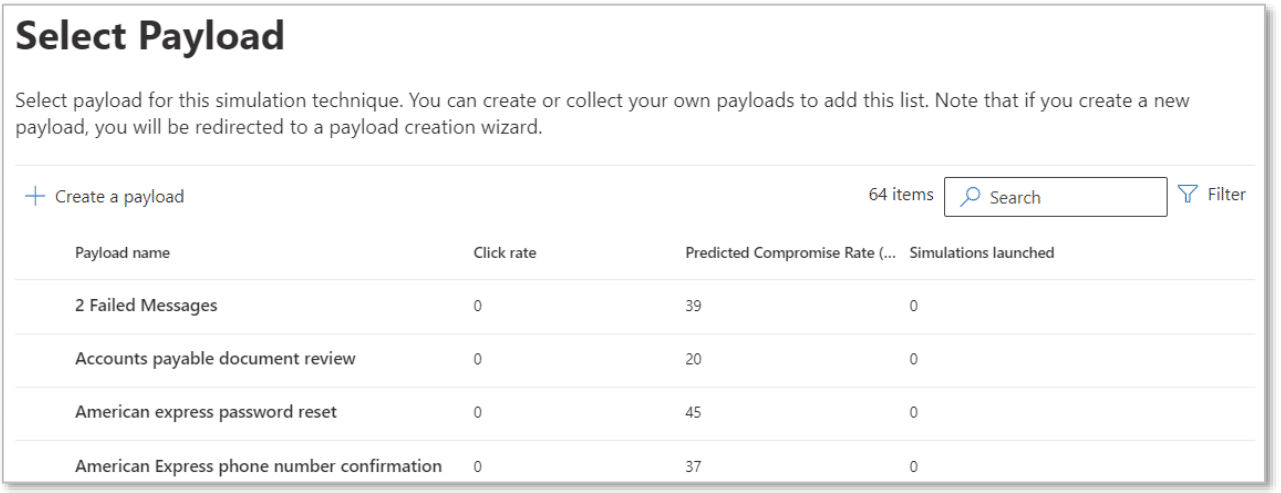

Beim Durchscrollen der Liste der möglichen Payloads können wir aus einer nicht allzu kleinen Auswahl an Szenarien wählen. Jede dieser Szenarien stammt aus realen Beispielen und ist an diese angelehnt.

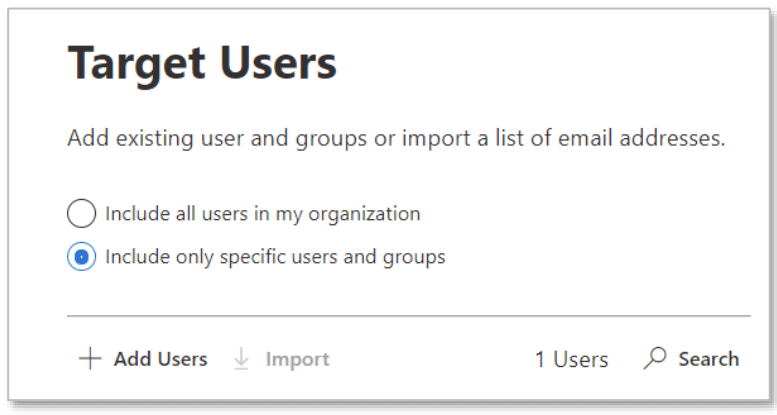

Jedes Szenario wird im nächsten Feld dann an Benutzern zugewiesen:

Sollte ein Benutzer auf einen simulierten Angriff tatsächlich reinfallen, so haben wir die Möglichkeit im Optional danach Trainings zuzuweisen, die er dann verpflichtend innerhalb einer gewissen Anzahl an Tagen durchführen muss.

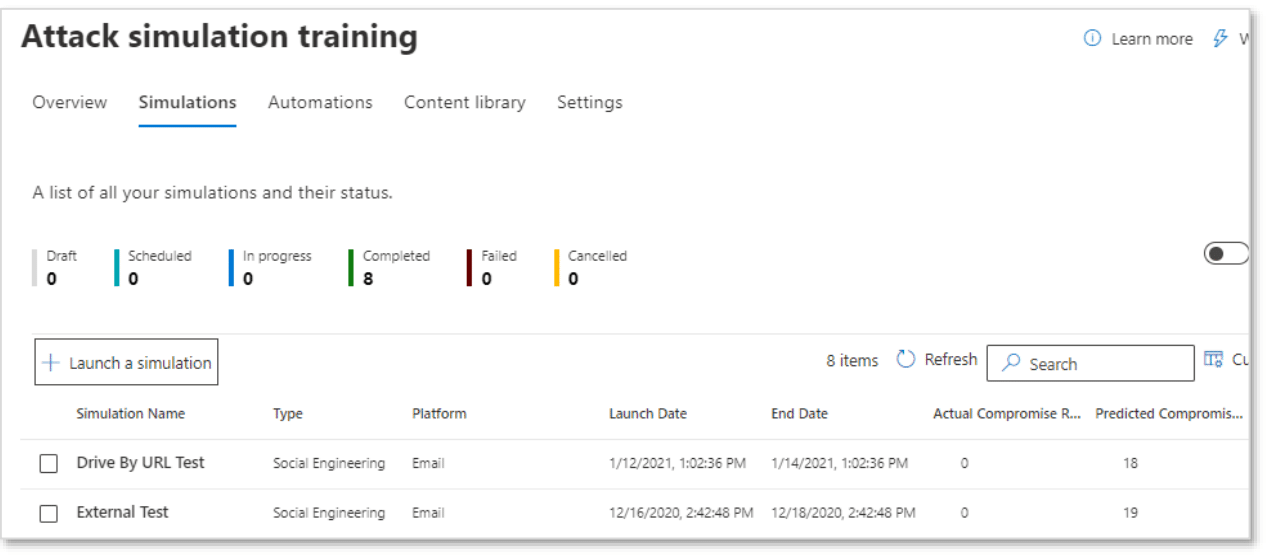

Sobald wir einen Angriff erfolgreich geplant oder gestartet haben, wird er auch auf dem Dashboard sichtbar:

In der Auswertung des Angriffs erhalten wir u.a. folgende Informationen:

- Klickrate: Wie viele Benutzer auf den Angriff geklickt haben und durch das Szenario kompromittiert wurden.

- Geschätzte Kompromittierung: Dies ist die von Microsoft geschätzte Kompromittierungsrate basierend auf dem Angriffsszenario.

- Simulationen: Wie viele Simulationen eine Organisation für dieses Szenario durchgeführt hat.

- Entitäten: Welche Benutzer sind betroffen? Wie viele haben nur die Mail geöffnet und wie viele haben auch ihre Zugangsdaten eingegeben?

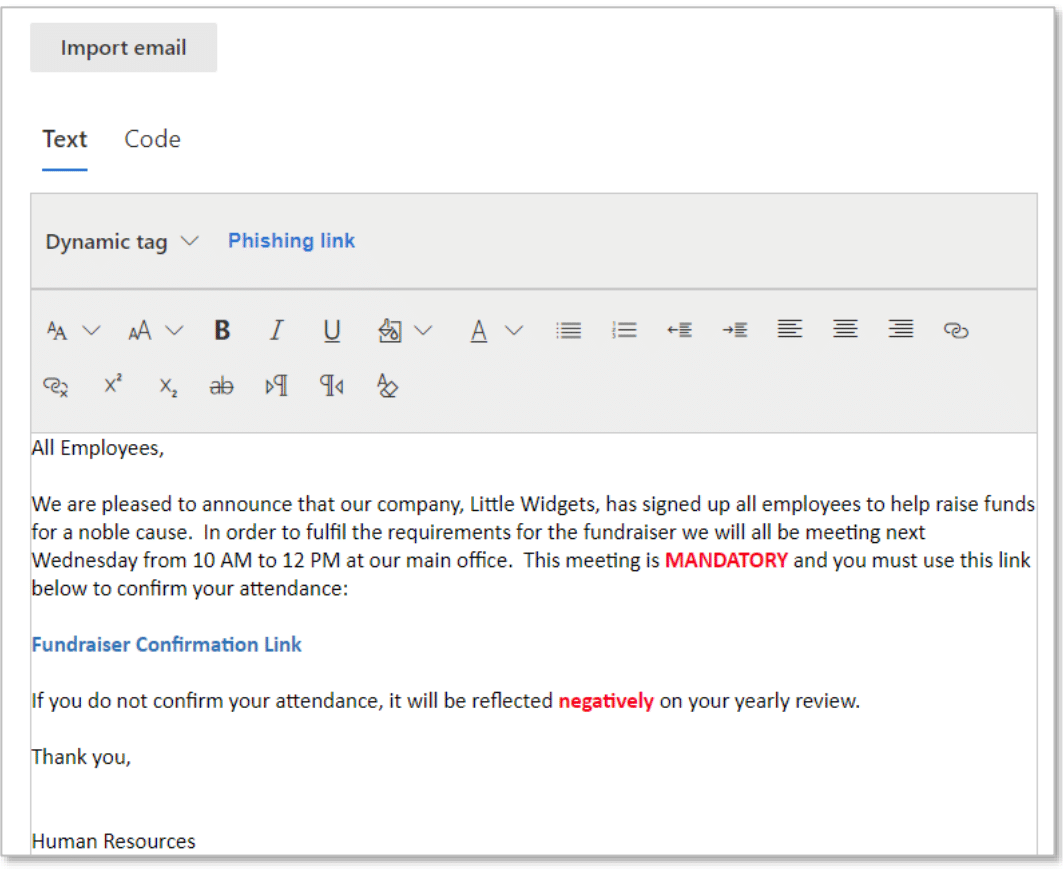

Custom Payloads

In Microsoft 365 bezieht sich der Begriff "Custom Payloads" auf benutzerdefinierte Angriffsszenarien, die im Attack Simulator verwendet werden können.

Im Gegensatz zu den vordefinierten Payloads bietet der Attack Simulator die Möglichkeit, eigene spezifische Angriffsszenarien zu erstellen und zu testen. Mit benutzerdefinierten Payloads können Unternehmen ihre eigenen maßgeschneiderten Angriffe simulieren, die auf ihre spezifischen Bedürfnisse und Risiken zugeschnitten sind.

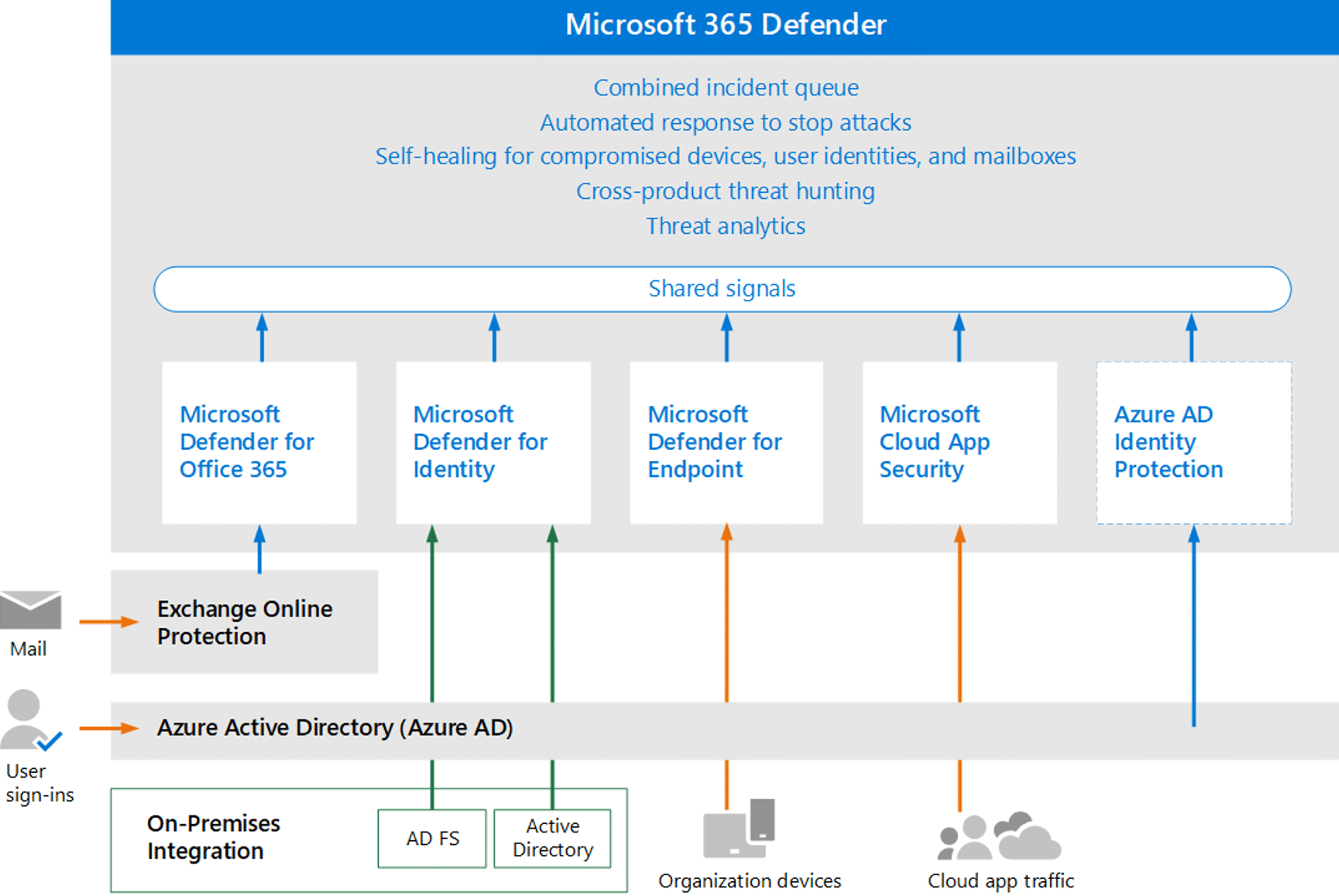

Microsoft 365 Security Stack Integration

Obwohl der Microsoft Defender for Office 365 an sich ein eigenständiges Produkt ist, sind es vor allem die vielen Integrationsmöglichkeiten im Rahmen des Microsoft 365 Security Stacks, die es zu einem starken Werkzeug in der Welt der Cyber-Sicherheit machen.

Informationen, die von der Plattform aufgedeckt werden, können mit anderen Sicherheitslösungen wie Microsoft Intune oder dem Microsoft Defender for Identity geteilt werden. Dies ermöglicht einen ganzheitlichen Überblick über die aktuelle Bedrohungslandschaft im eigenen Unternehmen.

Defender for Office 365: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen ersten Überblick gegeben zu haben, welche Möglichkeiten wir mit dem Microsoft Defender for Office 365 haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen!