Das Privileged Identity Management (PIM) ist ein Dienst des Microsoft Azure Active Directory - heute auch im Entra Admin Center erreichbar -, der es uns ermöglicht, den Zugriff über administrative Accounts auf Ressourcen im eigenen Microsoft Cloud Tenant zu verwalten.

Das Privileged Identity Management verfolgt dabei das Prinzip des "Just in Time"-Zugriffs, so dass nur zu den erforderlichen Zeiten der gewünschte Zugriff gegeben wird. Alle Zugriffe können dabei an Freigabemechanismen und Automatismen gekoppelt werden.

Jede Freigabe und Zugriff wird dabei in einem separaten Login zur Nachverfolgung notiert und ist für die Administratoren eines Tenants einsehbar.

Warum Privileged Identity Management?

Als Unternehmen und IT-Team sollten wir die Anzahl der Accounts und Personen möglichst gering halten, die Zugriff auf sensible Informationen oder Ressourcen in unserem Microsoft Cloud Tenant haben.

Jeder unbewachte Microsoft Cloud-Zugriff innerhalb des eigenen Tenants stellt eine Bedrohung dar, da diese zumeist 24/7 gültig sind und oftmals keinem Genehmigungsprozess unterliegen. Zudem verteilen viele Unternehmen oftmals die Rolle des 'Globalen Administratoren', obwohl dies nicht zwingend erforderlich ist und auch limitierte Administrator-Rollen ausreichend sind.

Lizenzanforderungen für das Privileged Identity Management

Die Verwendung Privileged Identity Management-Funktion erfordert entweder Microsoft Entra ID Governance- oder Microsoft Azure AD Premium P2-Abonnements.

Die Azure AD Premium P2-Lizenz ist Bestandteil einer Enterprise Mobility & Security-Pakete. Einen separaten Artikel zu den jeweiligen Features findest Du hier.

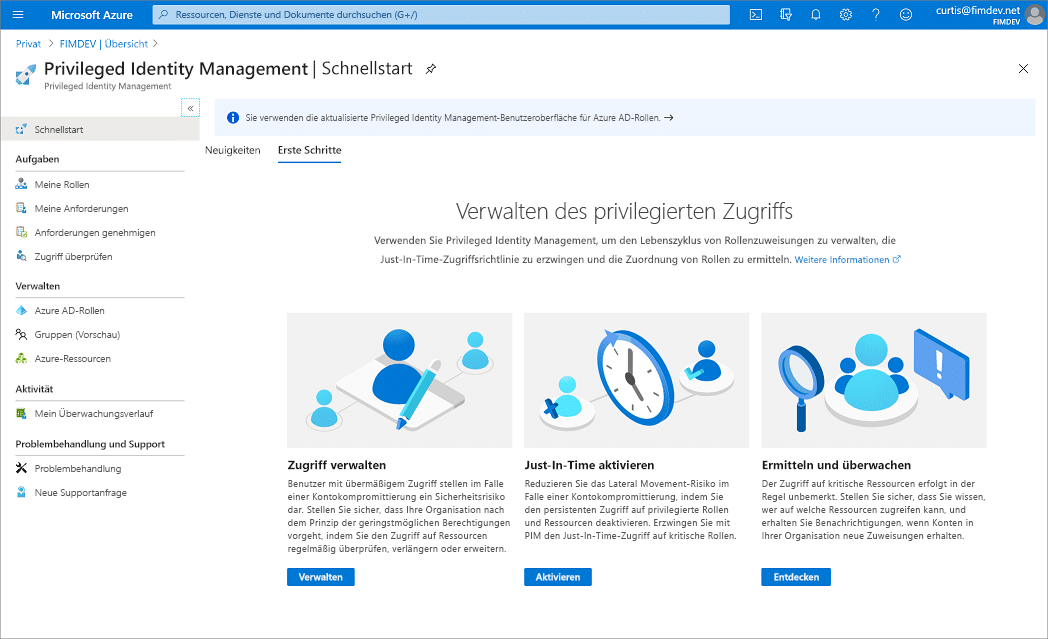

Wie kann ich das Privileged Identity Management einrichten?

Wie vorhin erwähnt, bietet das Privileged Identity Management zeit- und genehmigungsgebundene administrative Rollen an.

Der Mehrwert in der Verwendung von PIM besteht darin, die Risiken von übermäßigen und unnötigen Zugriffsberechtigungen auf die von uns verwalteten (Cloud-) Ressourcen möglichst zu verhindern.

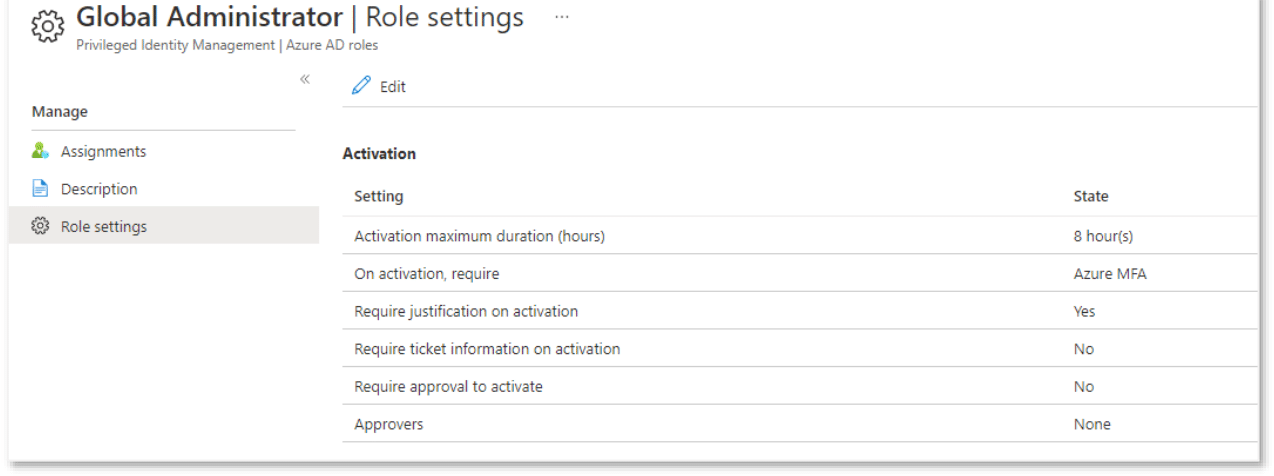

Bevor wir Rollen - ob stark oder weniger stark priviligiert - Benutzern zuweisen, ist es wichtig, die Rolleneinstellungen zu konfigurieren. Diese Einstellungen legen fest, wie der Prozess zur Aktivierung aussehen soll.

Einige Fragen die man sich vorab für die Aktivierung und Zuweisung einer Rolle stellen kann, sind:

Die Auswahl der anzupassenden Rolle konfigurieren wir im Menü des Privilieged Identitiy Managements:

Sobald wir die zu bearbeitende Rolle gefunden haben, wählen wir diese aus und können mit der Konfiguration unter "Rolleinstellungen" starten. Bei der Bearbeitung einer integrierten Rolle gibt es verschiedene Dinge zu beachten:

Nachdem wir die Rolle nach unseren Bedürfnissen konfiguriert haben, können wir mit der Erstellung und Zuweisung fortfahren.

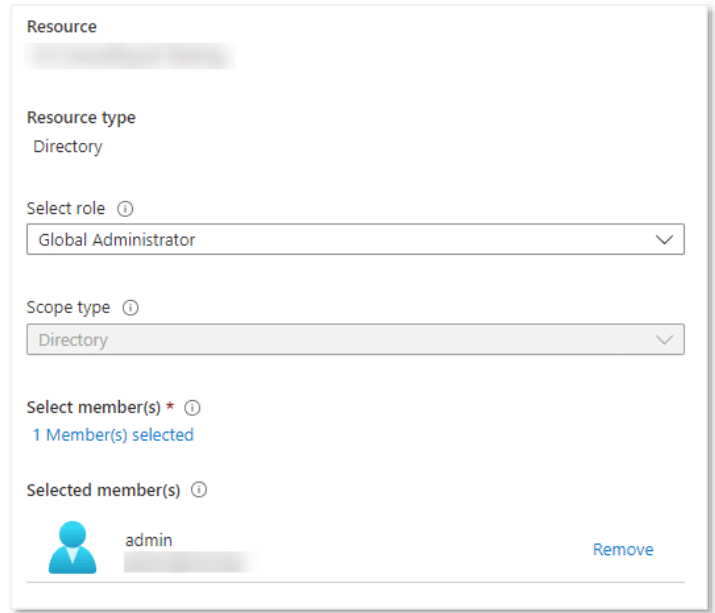

Dazu klicken wir auf "Zuweisungen hinzufügen" und wählen dort die Rolle aus, die wir zuweisen möchten. Danach wählen wir den Benutzer aus, dem wir Zugriff auf die Rolle geben möchten.

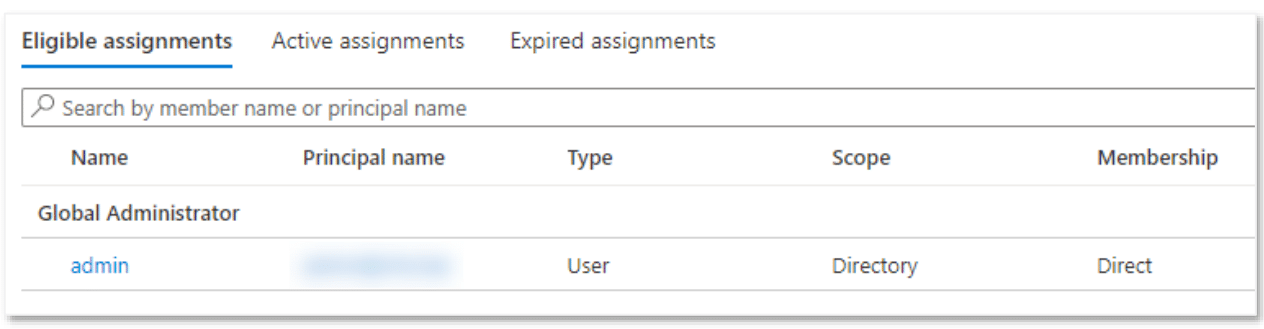

Als nächsten entscheiden wir, ob die ausgewählte Person für die Rolle "nur" berechtigt ist oder ob die Rolle permanent aktiv sein wird. Wenn die Rolle zugewiesen wurde, wird sie in den Zuweisungen angezeigt.

Privileged Identity Management - Zuweisung an Gruppen

Mitunter sind wir in der Situation, dass ein IT-Administrator mehr als nur eine Rolle benötigt.

Vielmehr bräuchte er diese unter Umständen sogar parallel zur gleichen Zeit, so dass die Person z.B.: SharePoint- und Exchange-Administrator sein möchte und auch muss.

Bei einer einzelnen (rollenbezogenen) Zuordnung, müssten sich Administratoren jede Rolle unabhängig voneinander aktivieren. Da die Aktivierung einer Rolle mitunter einige Minuten dauern kann, möchte niemand den Prozess wirklich mehrmals durchlaufen müssen.

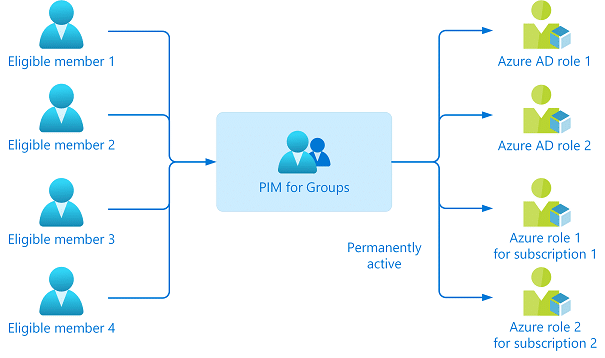

Um dies besser abzubilden nutzen wir Privileged Access Groups:

Es handelt sich um ein Konstrukt, die es uns ermöglicht, einer Azure AD-Gruppe eine oder mehrere Azure AD-Rollen zuzuweisen. Sobald ein Benutzer seine Mitgliedschaft in der Gruppe aktiviert, erhält er Zugriff auf alle Rollen, die der Gruppe zugewiesen wurden.

Zur Nutzung dieser Funktionalität erstellen wir entsprechend eine Sicherheitsgruppe und weisen dieser Gruppe die jeweiligen Rollen zu.

Hinweis:

Die Rollen-Zuweisung für Gruppen muss nach Erstellung zuerst noch aktiviert werden!

Als nächstes müssen wir die Azure AD-Rollen der Gruppe zuweisen: Dies kann im Kern jede der im Azure Active Directory vorhandenen Rollen sein. Der Assistent bei der Zuweisung ist an sich derselbe wie der, den wir zuvor verwendet haben, um einer einzelnen Rolle einen Benutzer zuzuweisen.

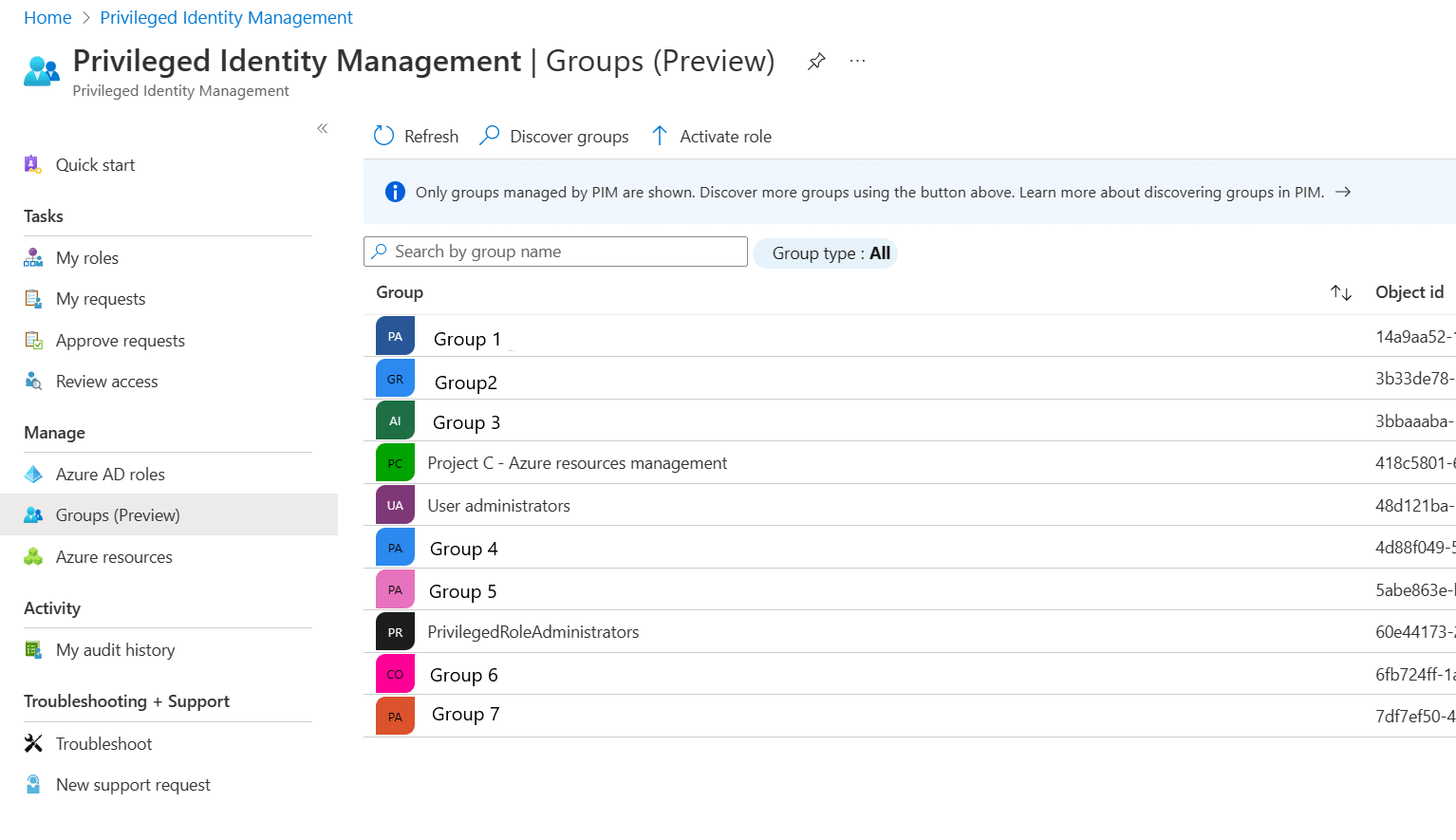

Unter den "Privileged Access Groups" im Privileged Identity Management werden wir, nachdem wir die Rollen der Gruppe zugeweisen haben, nun eine Übersicht der verfügbaren Rollen sehen.

Fallstricke und Security Problem?

Eine Frage die gerne schonmal bei der Verwendung vom Privileged Identity Management aufkommt:

Was hindert jemanden daran, Mitglieder zu einer Privileged Access Group außerhalb vom Privileged Identity Management hinzuzufügen?

Natürlich hat Microsoft dieses Szenario bedacht:

Sobald wir eine Gruppe für Azure AD-Rollenzuweisungen aktivieren, wird sie gesperrt, sodass nur Globale Administratoren und Privileged Auth Admins die Gruppenmitgliedschaften direkt verwalten können!

Das arbeiten mit Azure Ressourcen

Das grundsätzliche Berechtigungsmodell bei Azure Ressourcen ist ein anderes und unterscheidet sich deutlich von dem, was wir klassischerweise im Azure AD vorfinden.

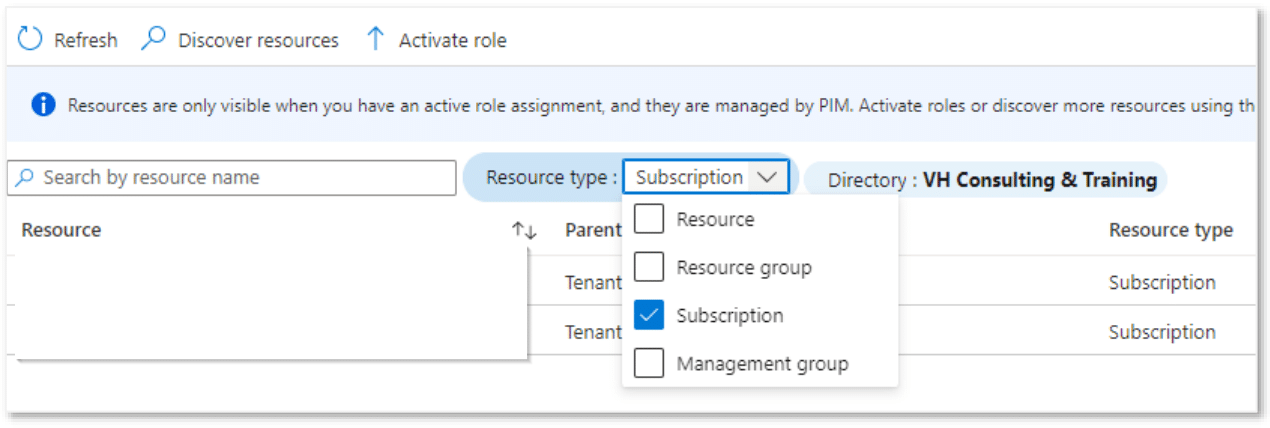

Um Berechtigungen über PIM zuzuweisen, navigieren wir zu den Azure-Ressourcen. Normalerweise sehen wir dort eine Liste der vorhandenen Abonnements. Dort im Menü finden wir auch einen Filter, den wir entsprechend auswählen müssen, um uns die Ansicht zu erweitern:

Nach der Auswahl des Filters, wählen wir den entsprechenden Ressourcentyp aus. Nachdem wir die jeweilige Ressource ausgewählt haben, klicken wir dann auf "Rollen" und anschließend auf "Zuweisungen hinzufügen".

Im darauf folgenden Menü können wir die von uns gewünschte Rolle auswählen.

Privileged Identity Management - Aktivierung einer Rolle

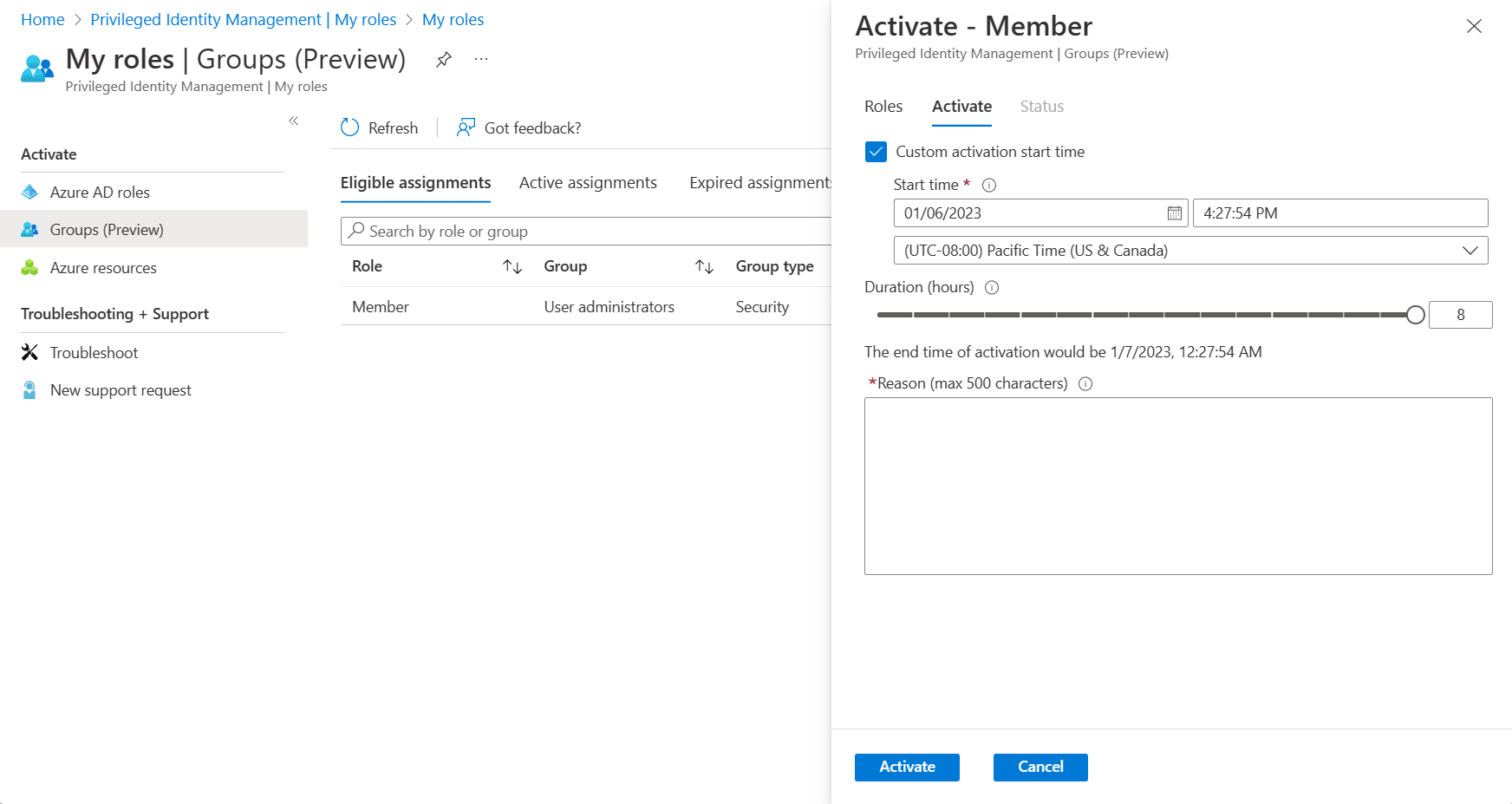

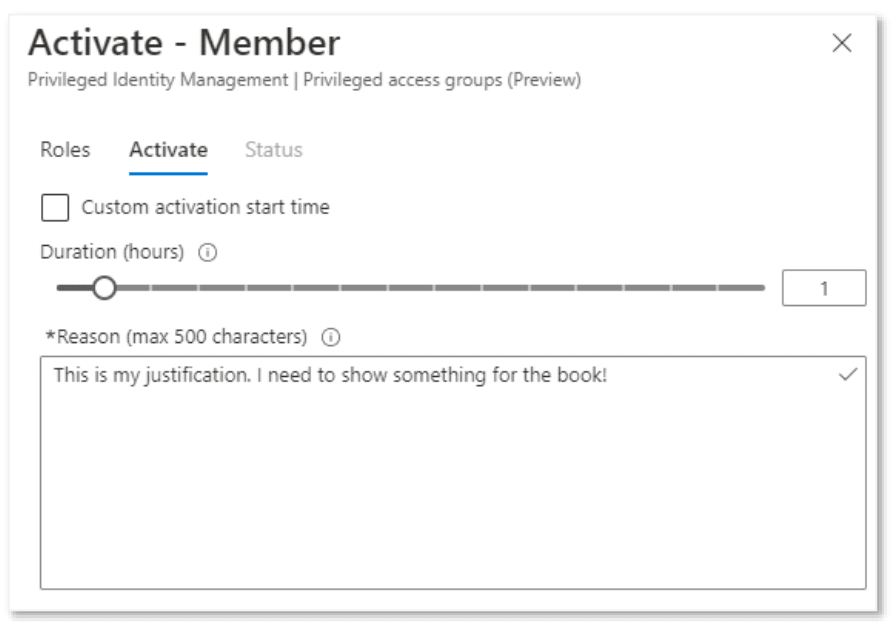

Ob es sich um eine direkte Rollenzuweisung oder eine Zuweisung über eine privilegierte Zugriffsgruppe handelt, der Prozess zur Aktivierung von Berechtigungen ist stehts der selbe:

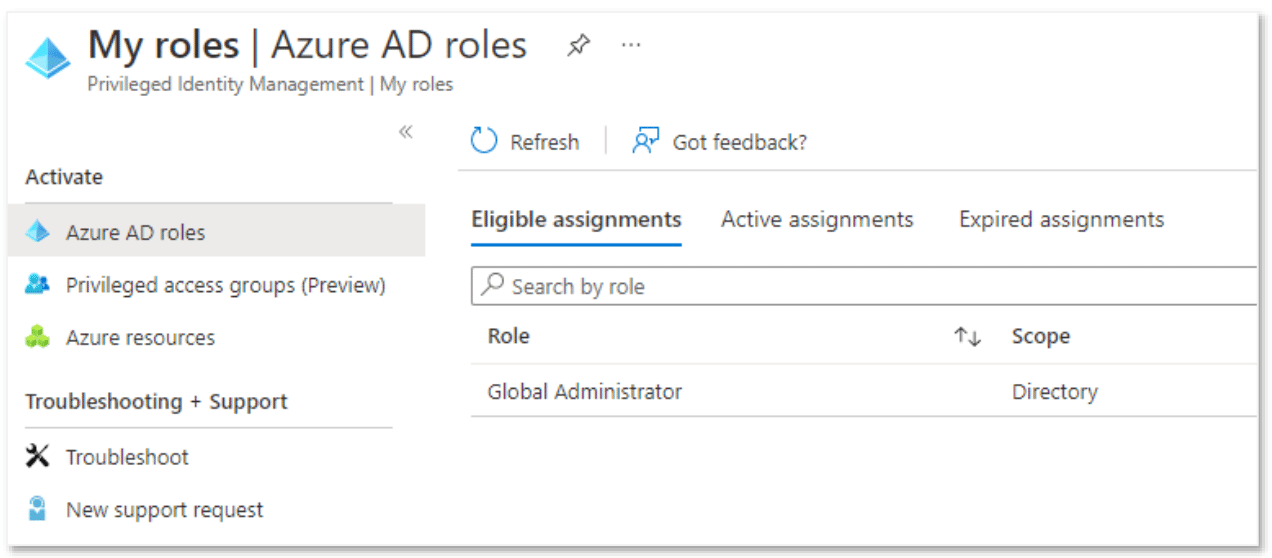

Zuerst meldet sich der Benutzer im Azure-Portal an und navigiert dann zum Privileged Identity Management. Anschließend klickt er auf "Meine Rollen" und sieht die dem Account zugewiesenen Rollen zur (temporären) Aktivierung:

Der Benutzer kann dann die Dauer der Aktivierung und alle weiteren erforderlichen Informationen entsprechend eintragen:

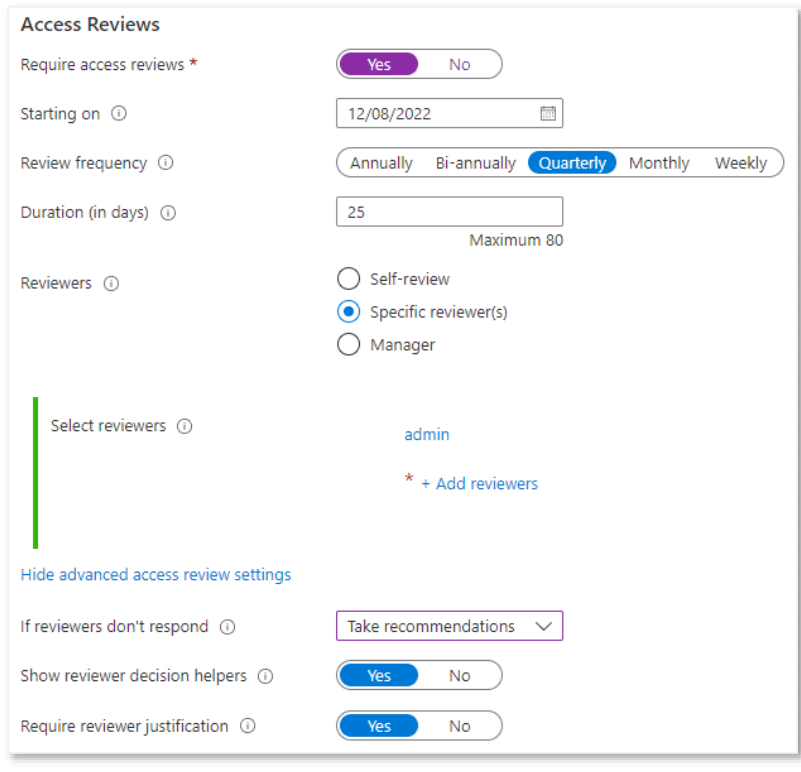

Privileged Identity Management - Überprüfung mit Access Reviews

Die Zugriffsüberprüfung vom Microsoft Entra ermöglicht uns die Überprüfung des Zugriffs auf verschiedene Ressourcen:

Je nach Anwendungsfall sind die Orte, an denen wir Zugriffsüberprüfungen durchführen können ein wenig verstreut:

Um eine Zugriffsüberprüfung für Zugriffspakete durchzuführen, müssen wir die Zugriffsüberprüfung als Teil eines Zugriffspakets einbeziehen, somit ist es erforderlich dies bei der Grundkonfiguration einzubeziehen.

Wenn wir jedoch zu den "Access Reviews" in der Entitlement-Verwaltung des Entra Admin Centers navigieren, können wir eine Zugriffsüberprüfung für Gruppen, Teams oder Anwendungen erstellen. Um eine Zugriffsüberprüfung für Rollenzuweisungen zu erstellen, müssen wir hingegen in das Menü des Privileged Identity Managements gehen. Nicht ideal, aber so ist der aktuelle Stand im Sinne der Menüführung.

Privileged Identity Management: Fazit und Blog

Ich hoffe Dir in diesem Beitrag einen Überblick gegeben zu haben, welche Möglichkeiten wir mit dem Privileged Identity Management haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Microsoft 365 Defender.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!