Microsoft Defender for Identity hilft Unternehmen dabei Angriffe, die in Cloud-Umgebungen stattfinden und einen lokalen Ursprung haben zu überwachen und zu unterbinden.

Die Komplexität, Größe und mitunter veraltete technologische Basis mancher Systeme erschaffen eine herausfordernde Situation: Es müssen verschiedene heterogene Systeme, Updates, die (Inter-)Konnektivität und Authentifizierung und andere Aspekte stets im Blick behalten werden. Ein vollumfängliches Monitoring ist erforderlich.

Je größer eine lokale und historisch gewachsene IT-Umgebung ist, desto mehr Aufwand ist zumeist erforderlich, um sie sicher zu halten. Ein potenziell "veraltetes" lokales System ist dabei das Active Directory.

Die Historie und angewendete Technik eines lokalen Active Directory macht es zumeist zu einem interessanten Ziel für Angreifer. Der Defender for Identity soll uns dabei helfen, genau die hier vorhandenen Schwachstellen bestmöglich zu schließen.

Was ist Microsoft Defender for Identity?

Microsoft Defender for Identity ist der Nachfolger des lokalen Advanced Threat Analytics (ATA) -Produkts von Microsoft.

Das letztere Produkt hatte seit März 2019 keine signifikanten Updates mehr erhalten und der Mainstream-Support endete offiziell im Januar 2021. Im Gegensatz zum Advanced Threat Analytics ist Microsoft Defender for Identity vollständig cloudbasiert und baut darauf auf, das lokale Active Directory abzusichern und ein entsprechend Alarm- und Monitoring-Set aufzubauen.

Basierend auf einer Vielzahl von Signalen wie Protokolldateien, Windows-Ereignissen und Netzwerkverkehrserfassungen kann Microsoft Defender for Identity Bedrohungen und verdächtige Aktivitäten in Bezug auf lokale Identitäten, die über das Active Directory stattfinden, identifizieren, erkennen und untersuchen. Hierbei spielen unterschiedliche Automatismen mit in die Überwachung rein.

Microsoft Defender for Identity hilft bei der Erkennung verschiedener Angriffe - hierzu zählen:

Der Microsoft Defender for Identity überwacht und analysiert Benutzer, Gruppenmitgliedschaften, Entitätsverhalten und -aktivitäten.

Wenn verdächtige Benutzeraktivitäten erkannt werden, identifiziert und untersucht Microsoft Defender for Identity die komplette Angriffskette, indem es erkannte Informationen und Vorgehensweisen auf einer einfachen projiziert, die wiederum für eine schnelle Ereignis-Triage und -Analyse seitens der IT-Administration verwendet werden kann.

Defender for Identity Architektur

Der Microsoft Defender for Identity unterstützt bei seiner Überwachung die folgenden Dienste:

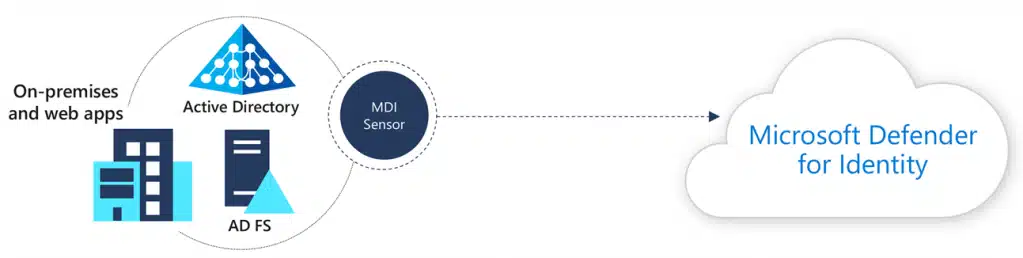

Die Architektur von Microsoft Defender for Identity ist nicht sehr komplex:

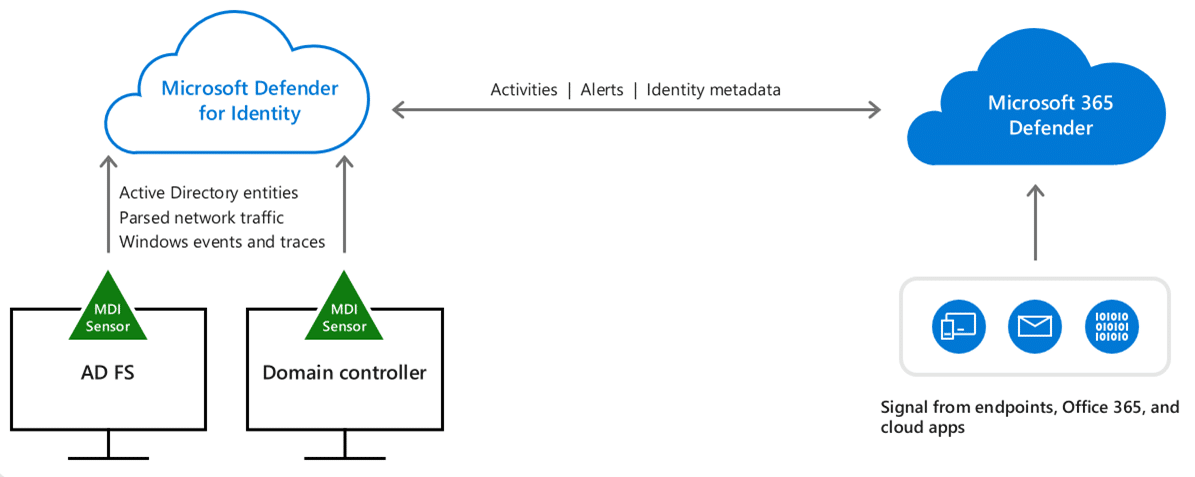

Es gibt den Microsoft Defender for Identity Cloud-Service und die On-Premises-Sensoren. Diese werden verwendet, um Informationen wie Ereignisprotokolle und Netzwerkverkehr von Domänencontrollern und den ADFS-Farmen zu sammeln. Anschließend wird die Information an den Cloud-Service gesendet, um sie dort weiter zu verarbeiten und zu analysieren. Mitunter können auch hier bereits erste Alarme gesetzt werden, die wiederum zu automatisierten Aktionen führen.

Der Microsoft Defender for Identity-Sensor ein zu installierender Agent, der die Aktivitäten von Domänencontrollern und Federations-Servern überwacht.

Der Agent sammelt dabei folgende Ereignisse und Informationen zur Auswertung:

Alle diese Informationen werden dann an den Microsoft Defender for Identity-Cloud-Service zur weiteren Verarbeitung zu senden.

Der Cloud-Service läuft auf Basis der Azure-Infrastruktur und ist mit dem Intelligent Security Graph (ISG) von Microsoft verbunden. Er interpretiert die Informationen, die von den verschiedenen Sensoren in der Umgebung gesendet werden.

Wie andere Cloud-Sicherheitsprodukte von Microsoft verwendet der Defender for Identity-Cloud-Service eine Vielzahl von Techniken und Technologien (einschließlich Machine Learning), um Anomalien in den empfangenen Informationen zu erkennen.

Anomalien werden auf der Grundlage einer Reihe von - teilweise bekannten - Bedrohungen und Angriffstechniken erkannt, die für das Active Directory üblich sind. Hierzu gehören u.a. laterale Bewegung, Erkundungsaktivitäten oder Exfiltrationsversuche.

Konfiguration Microsoft Defender for Identity

Um die Konfiguration des Defender for Identity durchzuführen sind grob folgende Schritte erforderlich:

- Vorbereitung des Tenants für die Defender for Identity Instanz

- Konfigurieren geeigneter Konten, die von den Sensoren verwendet werden können, um eine Verbindung zum lokalen Active Directory herzustellen. Dazu gehört auch die Erstellung eines "Manage Action Accounts", der bestimmte Aktivitäten im lokalen Active Directory ausführen kann, wie z. B. das Zurücksetzen des Passworts eines Benutzers oder die Deaktivierung des Benutzerkontos.

- Einrichtung der Überwachung, Protokollierung und Berechtigungen für die Sensoren und Konten.

- Download des entsprechenden Sensortyps in die lokale Organisation

- Konfiguration zusätzlicher Optionen wie sensible Konten, Honeytoken-Konten, Ausschlüsse usw.

Defender for Identity Lizenzierung

Der Microsoft Defender for Identity ist durch folgende Lizenzen aus der Microsoft Cloud abbildbar:

Defender for Identity Sensor-Installation

Bei der Sensor-Installation unterscheiden wir aktuell zwischen zwei verschiedenen Sensor-Typen:

Die einfachste Möglichkeit, den Sensor bereitzustellen, besteht darin, ihn direkt auf den zu überwachenden Servern zu installieren. Hierfür müssen diese Server in der Lage sein, Informationen an die Cloud-Plattform vom Defender for Identity zu senden.

Da es sich um Domain Controller handelt, ist es wahrscheinlich, dass der Internetzugang nicht standardmäßig erfolgt. Dies ist per se kein Problem: Es müssen nur Zugriffe auf bestimmte Endpunkte zugelassen werden, die zu Microsoft gehören und daher vertrauenswürdig sind.

Bis vor kurzem lautete Microsofts Empfehlung, Domain Controllern keinen Internetzugang zu gewähren. Angesichts der Verwendung von Defender for Identity - das auch Microsofts eigenes Incident Response Team (DART) verwendet - wurde die Empfehlung jedoch aktualisiert, um den Zugriff auf Microsofts Cloud-Plattformen zu ermöglichen. Dadurch ist die Bereitstellung von Microsoft Defender for Identity für Unternehmen, die Microsofts Empfehlungen strikt befolgen, deutlich einfacher geworden.

Defender for Identity Tenant-Vorbereitung

Einige wichtige Schritte zur Konfiguration sind u.a. die Vorbereitung des Tenants.

Wir müssen hier tatsächlich selbst nicht sonderlich viel machen. Sobald die Lizenz eingekauft ist und wir das Portal für den Defender for Identity besuchen erhalten wir einen Ladebildschirm, der uns anzeigt, dass eine neue Instanz bereitgestellt wird - an dieser Stelle ist abwarten angesagt.

Defender for Identity lokale Vorbereitung

Die lokale Bereitstellung des Microsoft Defender for Identity ist etwas umfangreicher.

Primär geht es hierbei darum, lokale Konten mit den erforderlichen Berechtigungen zu konfigurieren, damit diese auf lokale Informationen zugreifen können und diese wiederum dann an den Defender zur Verarbeitung weitergegeben werden können.

Schauen wir uns dies einmal im nächsten Abschnitt gemeinsam an.

Defender for Identity Service-Account

Als Service-Accounts für unseren Defender dienen die Directory Services Accounts.

Der Service-Account werden verwendet, um sich mit dem lokalen Verzeichnis zu verbinden. Der Account wird verwendet, um Informationen aus Active Directory zu lesen und - wenn konfiguriert - bestimmte Aufgaben wie das Zurücksetzen von Passwörtern auszuführen:

Es gibt zwei Arten von Directory Service Accounts, die mit Microsoft Defender for Identity verwendet werden können:

- Ein reguläres Benutzerkonto, das mit den notwendigen Berechtigungen konfiguriert ist, um sich mit demActive Directory zu verbinden und die erforderlichen Informationen zu lesen.

- Ein Group Managed Service Account (gMSA), der die gleichen Aktivitäten wie ein reguläres Benutzerkonto ausführt, jedoch hat dieser nicht die Notwendigkeit, ein Passwort manuell zu konfigurieren und zu verwalten.

Microsoft Defender for Identity ermöglicht es einem Administrator, spezifische Aktionen im lokalen Verzeichnis auszuführen, wie beispielsweise das Deaktivieren eines Benutzerkontos oder das Zurücksetzen des Passworts.

Standardmäßig wird der Microsoft Defender for Identity das "Local System"-Konto auf den Domänencontrollern imitieren, um Aktionen auf Objekten im Verzeichnis auszuführen.

Das Service-Konto, das für den Defender for Identity verwendet wird, sollte die Möglichkeit haben, sich lokal auf den Domänencontrollern und Servern anzumelden, auf denen ein Sensor installiert wird. Dies liegt daran, dass der Sensor als lokaler Service ausgeführt wird und das Service-Konto imitiert.

Konfigurieren der Windows-Ereignissammlung

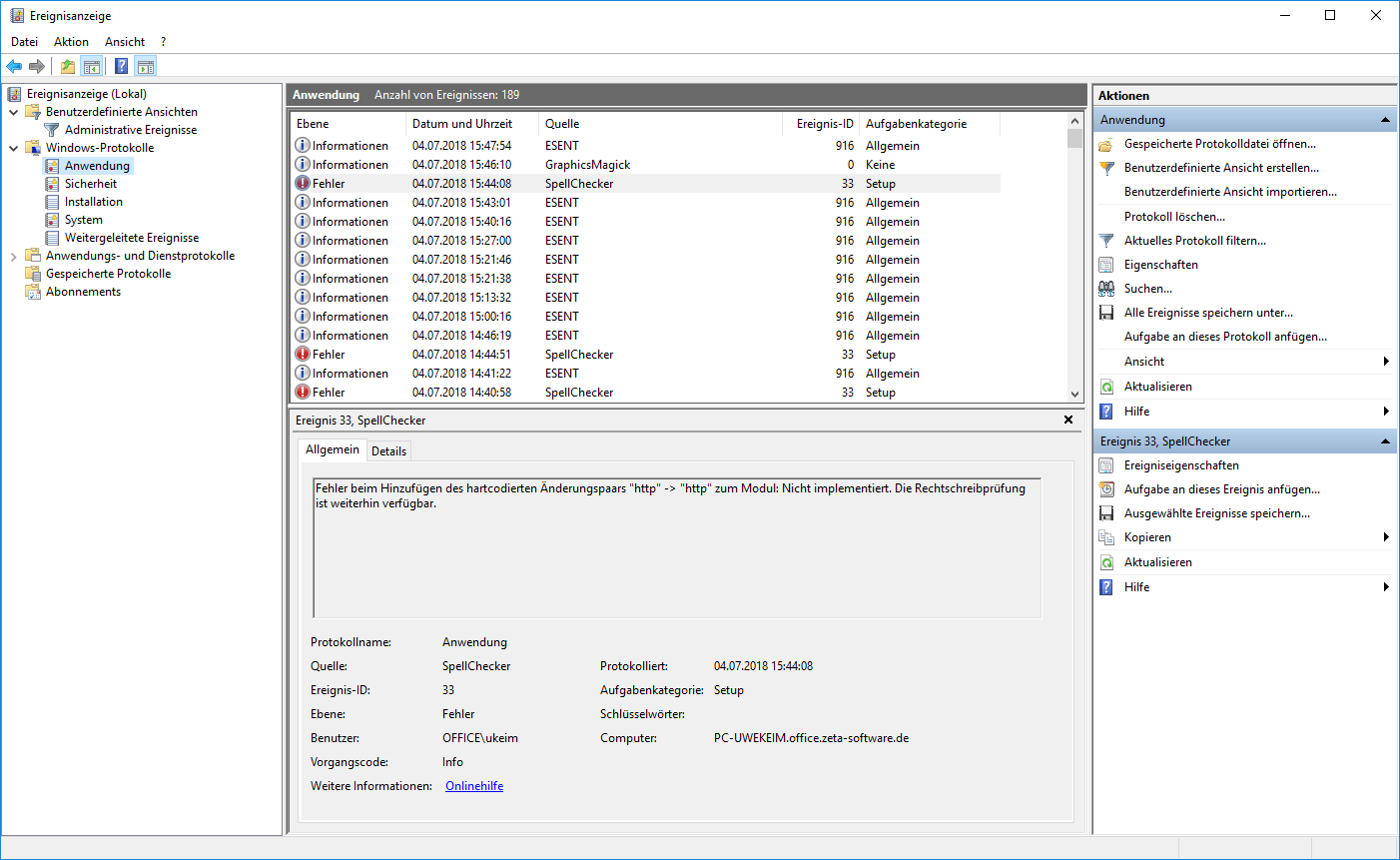

Der Sensor basiert unter anderem auf bestimmten Windows-Ereignisprotokoll-Einträgen, um Bedrohungen zu erkennen und zusätzliche Informationen zu erkannten Ereignissen in der Microsoft Cloud bereitzustellen, wie z. B. Kontoinformationen, Änderungen an Sicherheitsgruppen usw.

Hierfür sollten die Domänencontroller mit bestimmten erweiterten Überwachungsrichtlinieneinstellungen konfiguriert werden. Wenn diese Richtlinien nicht korrekt konfiguriert sind, würde Defender for Identity diese Ereignisse nicht erfassen und somit in seiner Funktionsweise auch eingeschränkt sein.

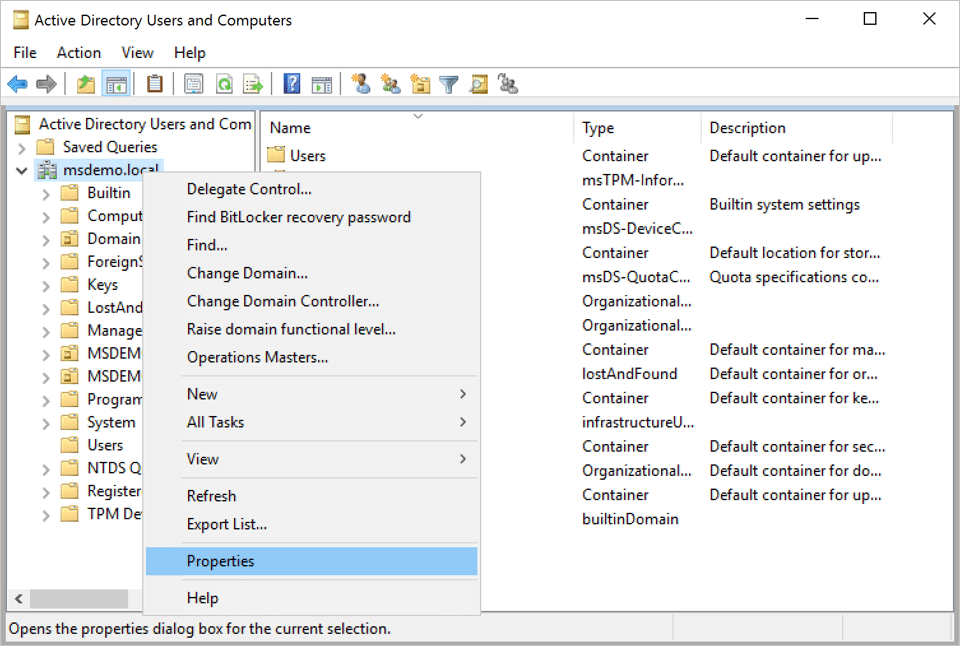

Konfiguration der Objektüberwachung

Zusätzlich zu den zuvor beschriebenen Konfigurationsempfehlungen sollte auch die Objektüberwachung im Verzeichnis konfiguriert werden. Dies stellt sicher, dass auch die Windows-Ereignis-ID 4662 generiert wird.

Ein weiterer Aspekt hierbei ist auch die Objektüberwachung für AD FS und Microsoft Exchange, welche Ebenfalls aktiviert und mit in die Auswertung des Defender for Identity genommen werden sollte.

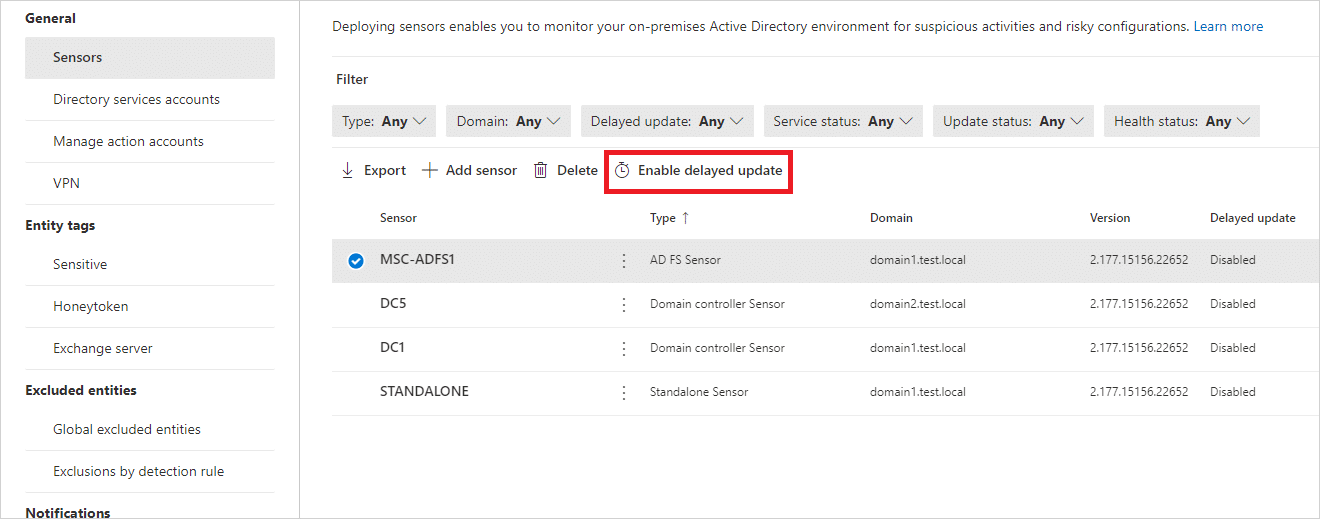

Microsoft Defender for Identity Sensor Updates

Als Cloud-Service erhält Microsoft Defender for Identity regelmäßige Updates, welche manchmal auch Aktualisierungen für die Sensoren beinhalten, die auf lokalen Servern installiert sind.

Microsoft unterscheidet dabei grob zwischen zwei Arten von Updates für Sensoren:

- Kleine Updates: Diese können relativ häufig vorkommen, haben jedoch nur begrenzten oder keinerlei Einfluss auf den Domain Controller. Diese Updates werden automatisch installiert und erfordern nur einen Neustart des Defender for Identity Sensors.

- Große Updates: Kommen deutlich seltener vor und erfordern möglicherweise einen Neustart des Servers selbst. Dies kann potenziell größere Auswirkungen haben und erfordert möglicherweise ein Ausfallfenster, um den Server-Neustart zu planen.

Updates für Sensoren werden automatisch jedes Mal installiert, wenn der Defender for Identity-Service aktualisiert wird. Standardmäßig werden Server jedoch nicht ohne Zustimmung eines Administrators neu gestartet.

Wir können jedoch automatische Server-Neustarts aktivieren, indem wir zur Microsoft Defender for Identity-Einstellungsseite navigieren, auf "Föderationsserver" klicken und bei der Installation eines Sensors auf einem Föderationsserver nach der Sensor-Einrichtung zusätzliche Konfigurationen vornehmen.

Unter dem Menüpunkt "System" können wir unter "Updates" die Einstellungen für Domain Controller- und ADFS-Server-Neustarts während und nach Updates finden und entsprechend anpassen. Auf derselben Seite finden wir auch eine Übersicht über die derzeit aktiven Sensoren.

Es gibt für jeden Sensor zwei Optionen zur Konfiguration:

- Automatischer Neustart, der steuert, ob der Sensor nach einem Update automatisch neu gestartet werden kann.

- Verzögertes Update, welches ein Update des Sensors um 72 Stunden verzögert, nachdem ein Service-Update durchgeführt wurde.

Optimierung Microsoft Defender for Identity

Damit wir den größten Nutzen vom Defender for Identity für die Sicherheit des Unternehmens erhalten ist es als nächstes erforderlich einige Anpassung und Konfiguration im Defender-Portal durchzuführen.

Schauen wir uns einmal gemeinsam an, welche Empfehlungen es meinerseits hierfür gibt:

Konfiguration Sensitiver- und Honey-Token-Accounts

Es ist sehr wichtig, sensible Active Directory-Accounts, -Gruppen, -Server und -Computer in Microsoft Defender for Identity zu identifizieren.

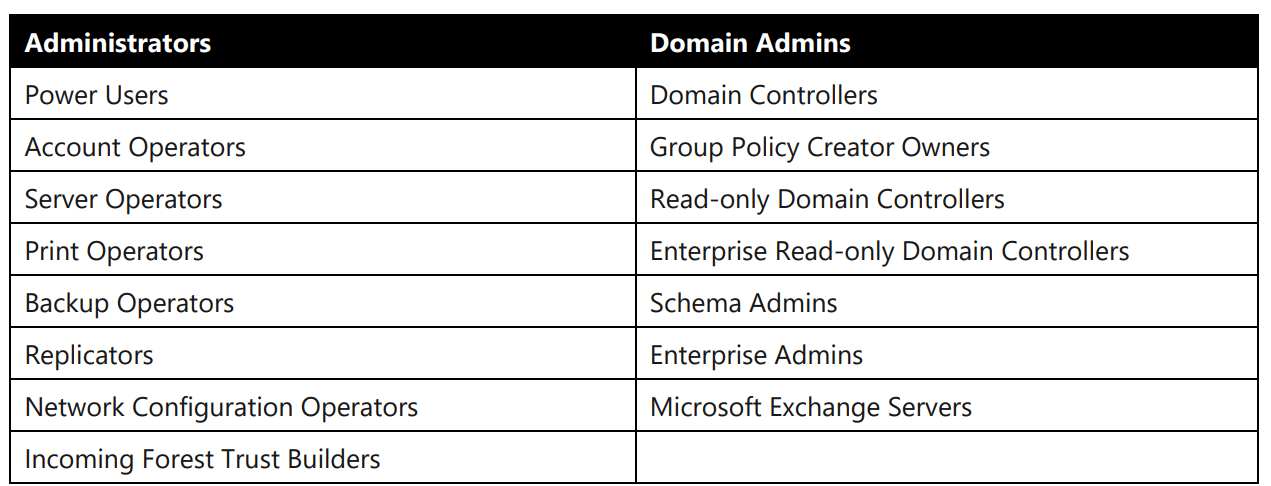

Einige der Erkennungen, wie z.B. Gruppenmodifikationen oder laterale Bewegungen, hängen vom Sensitivitätsstatus der Entität ab. Folgende Accounts werden dabei automatisch als sensibel gekennzeichnet und vom System erkannt:

Neben den oben genannten Rollen werden auch Systeme automatisch als sensibel gekennzeichnet.

Das manuelle Markieren von Entitäten als sensibel kann über das Microsoft 365 Security Center erfolgen.

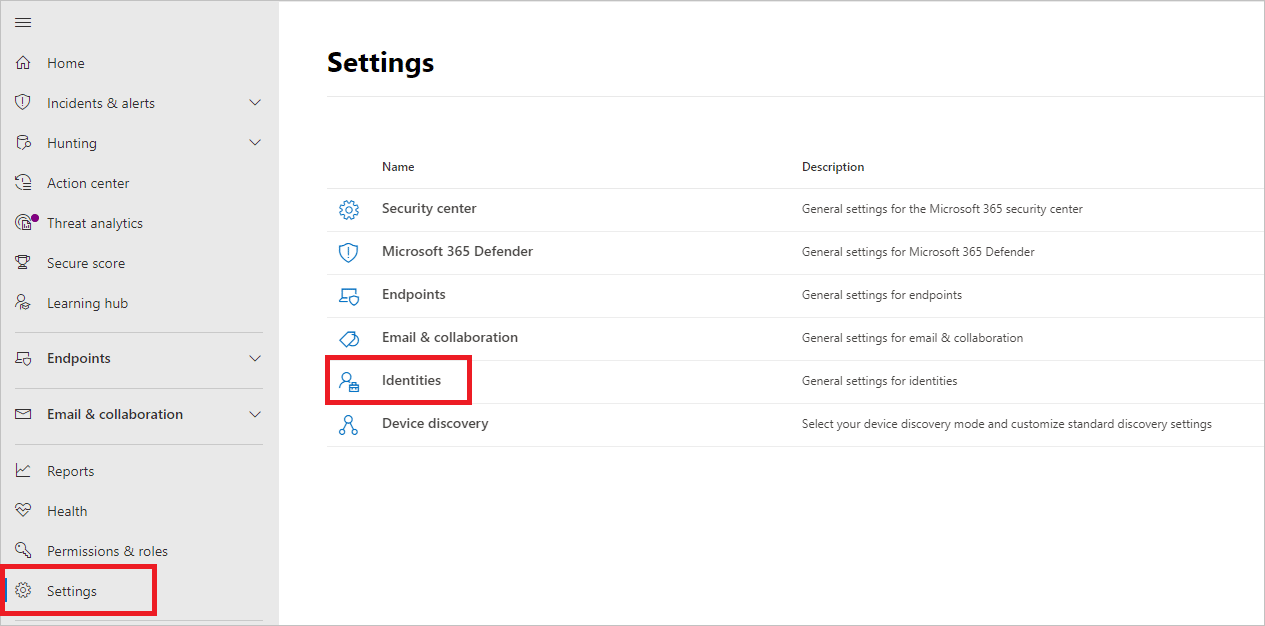

Dazu klicken wir im Portal auf "Einstellungen" > "Identitäten". Dann unter "Entitätstags" auf "Sensibel". Danach wählen wir anschließend entweder Benutzer, Geräte oder Gruppen aus, um zu entscheiden, welcher Objekttyp als sensibel gekennzeichnet werden soll.

Auswertung von Alerts und Benachrichtigungen

Das Überwachen von Warnmeldungen ist eine essentielle Aufgabe beim Schutz von Identitäten und der eigenen IT-Infrastruktur.

Die Schweregrad der verdächtigen Aktivität wird durch den Defender for Identity in drei Stufen dargestellt. Die Warnungen werden basierend auf folgenden Informationen kategorisiert:

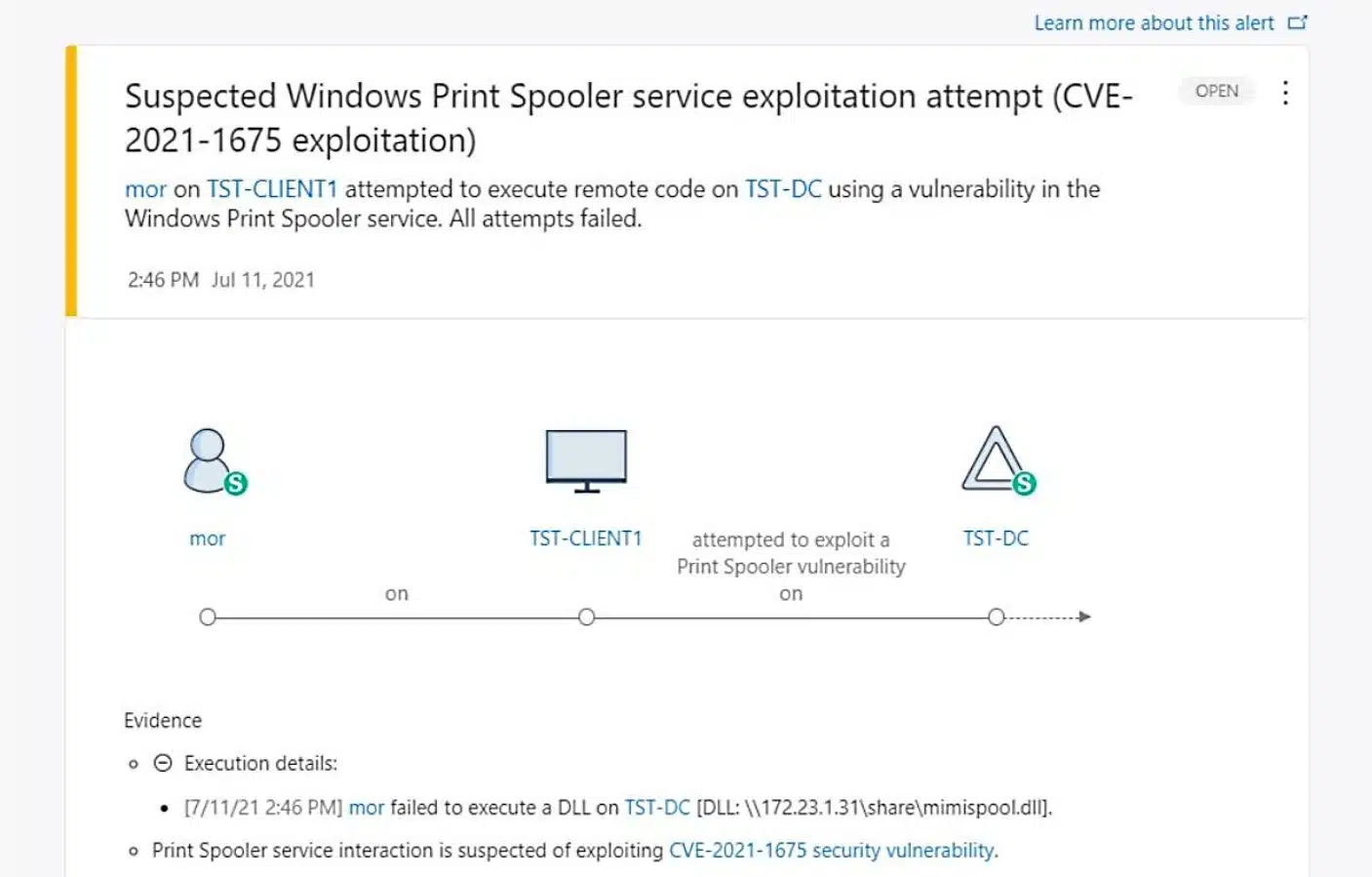

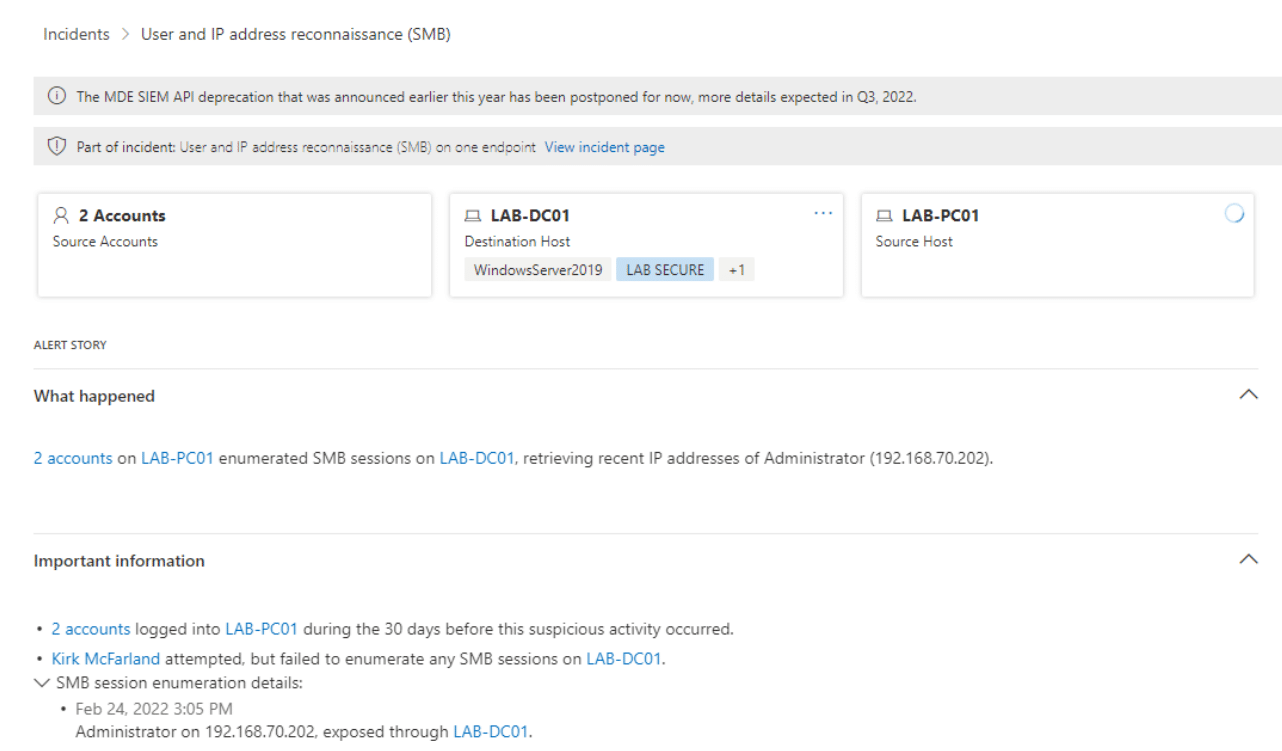

Wenn ein Vorfall oder eine Warnung ausgelöst wird, kann der Administrator das Ereignis öffnen und im Dashboard untersuchen. Jede Vorfall- oder Warnungsseite enthält zusätzliche Informationen über die Aktivitäten, die den Vorfall ausgelöst haben:

Dort erhalten wir folgende Information und Übersichten:

- Eine allgemeine Darstellung der Aktivität oder Aktivitäten.

- Aufbau einer Beziehung zwischen den verschiedenen Entitäten (Geräte, Benutzer, IP-Adressen usw.) zu verstehen.

- Eine Übersicht über die einzelnzen Schritte und Bestandteile, die zur Warnung beigetragen haben.

Security Alert guides

Die Alarme in Microsoft Defender for Identity erklären verdächtige Aktivitäten, die von den Sensoren im lokalen Netzwerk erkannt werden.

Die Sensoren identifizieren die Identitäten und Endpoints, die an jeder Bedrohung beteiligt sind. Um die Untersuchungen jeder Bedrohung zu erleichtern, ist der Nachweis der Bedrohung in der Alarmmeldung enthalten. Wie bei jeder typischen Cyber-Angriff-Kill-Kette besteht jeder Angriff aus verschiedenen Kategorien oder Phasen.

Microsoft Defender for Identity ordnet die Alarme einer Phase oder Kategorie zu, so dass alle Phasen der Cyber-Angriff-Kill-Kette abgedeckt sind. Microsoft führt eine Liste der Ereignisse, die es verfolgt, sowie deren Schweregrad und Angriff-Typ unter folgenden Link auf.

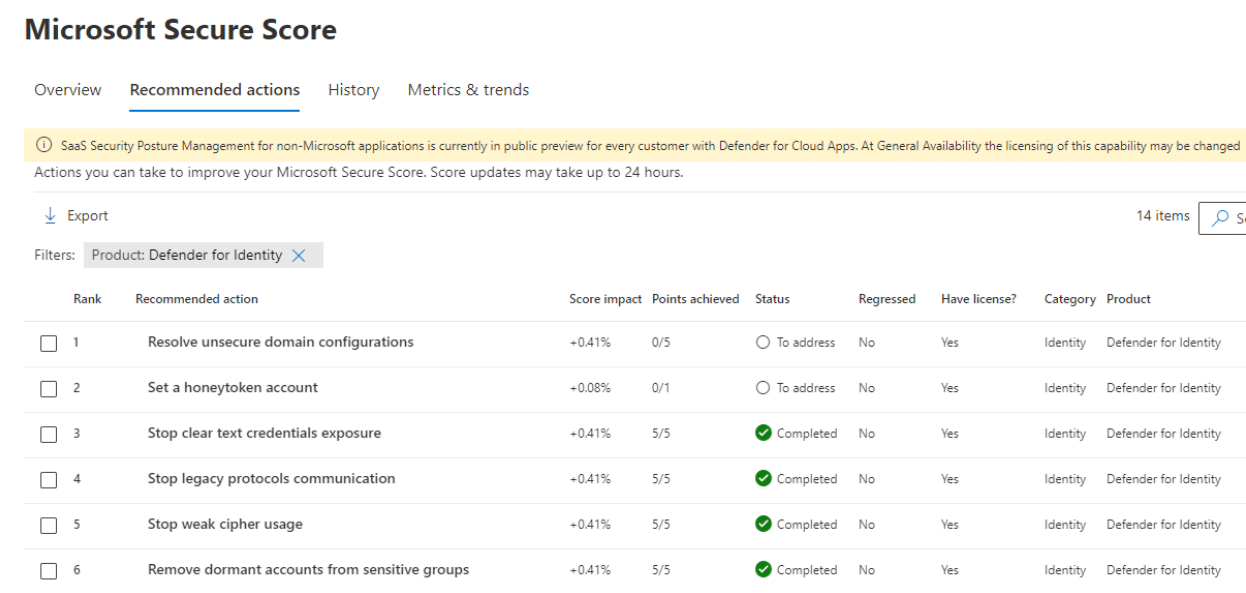

Security Posture Management

Die Bewertung der allgemeinen Cybersicherheitsstärke und Widerstandsfähigkeit im Zusammenhang mit den Sicherheitsbedrohungen des eigenen Unternehmens - auch als Sicherheitsposture - , ist eine sehr wichtige Aufgabe, die kontinuierlich durchgeführt werden sollte.

Die lokale Identity Security Posture wird automatisch von Microsoft bewertet und kann über den Microsoft Secure Score eingesehen werden. Der Secure Score enthält u.a. Empfehlungen für die Konfiguration und Optimierung.

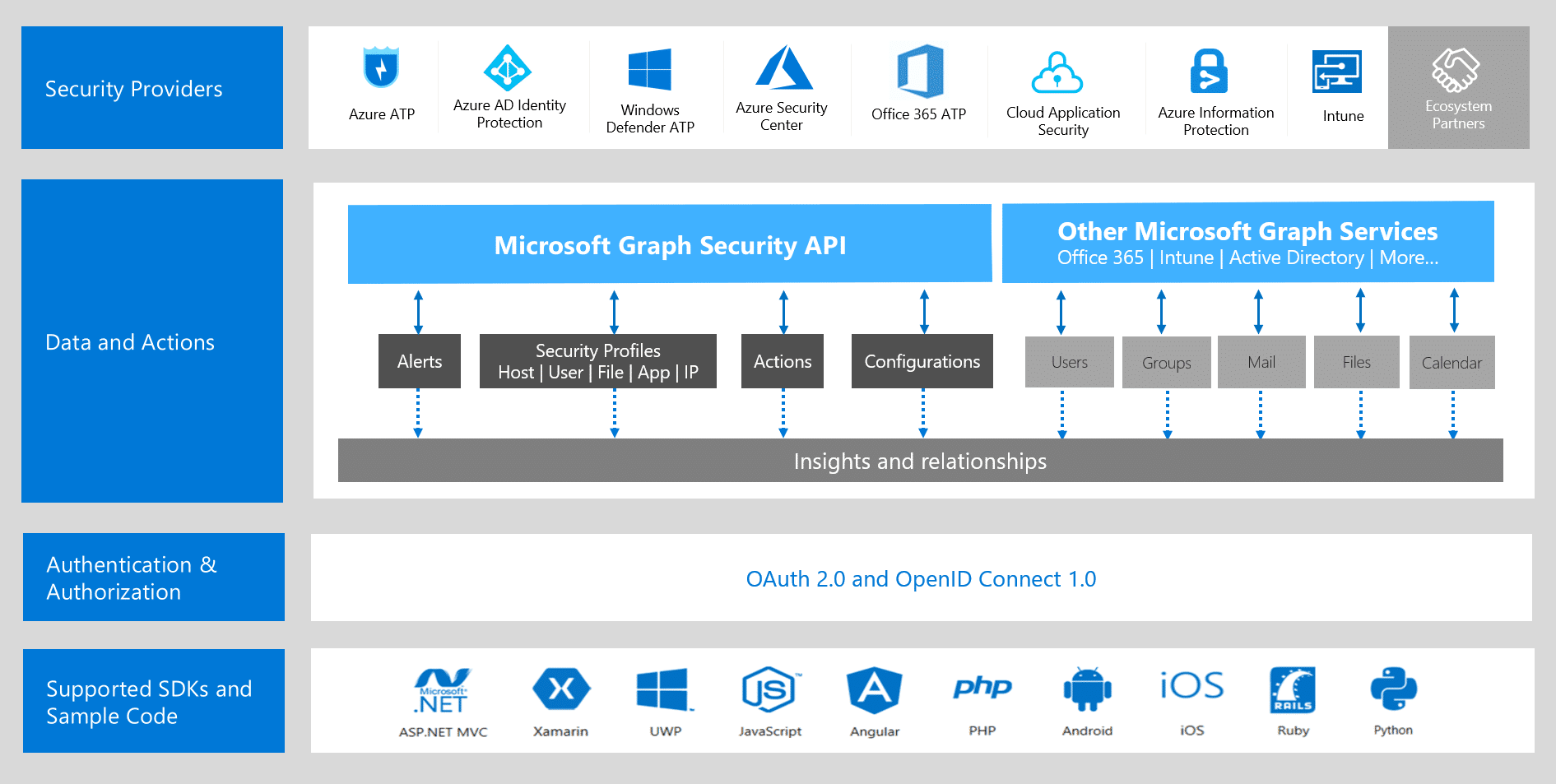

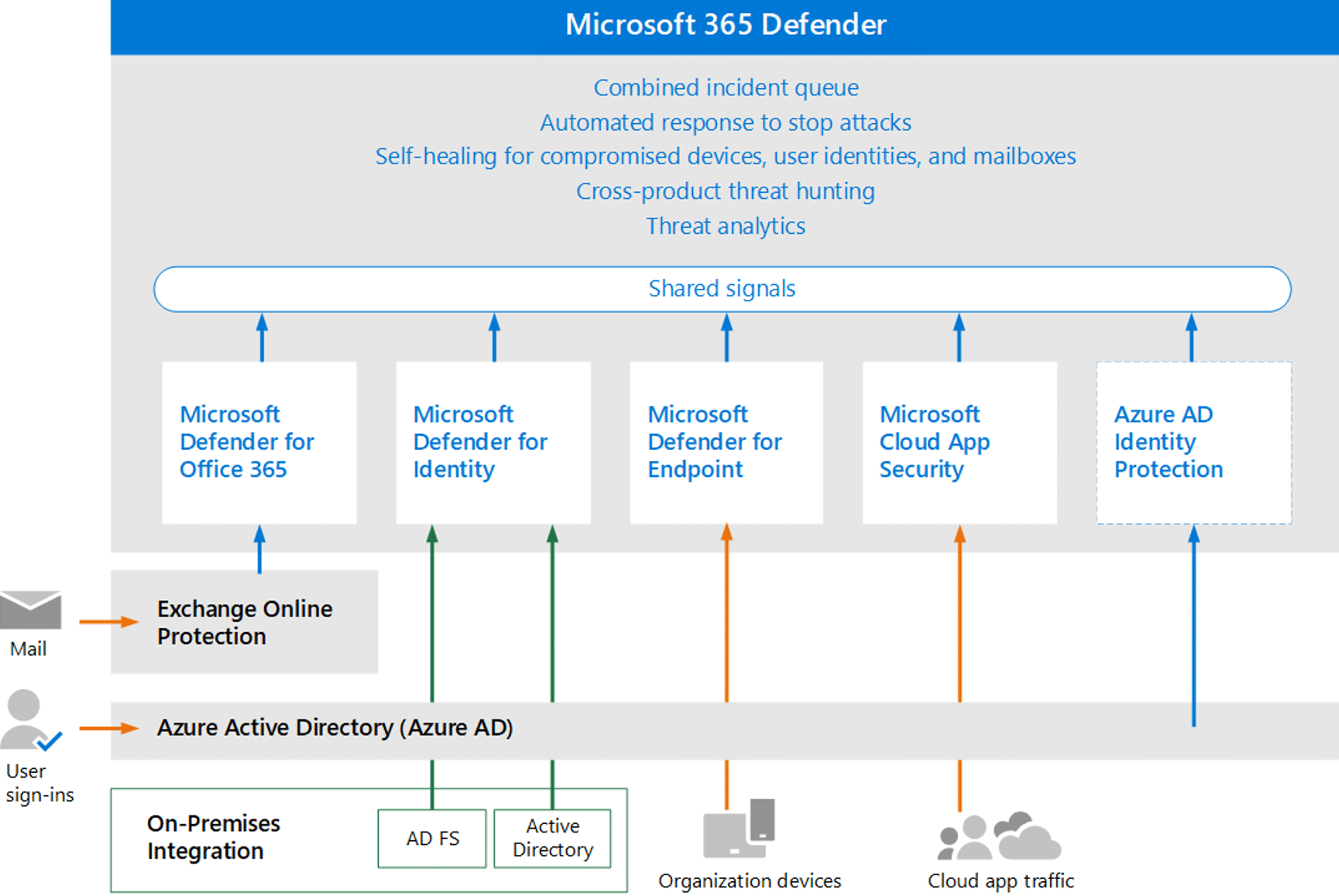

Microsoft 365 Security Stack Integration

Obwohl Microsoft Defender for Identity an sich ein eigenständiges Produkt ist, sind es vor allem die vielen Integrationsmöglichkeiten im Rahmen des Microsoft 365 Security Stacks, die es zu einem starken Werkzeug in der Welt der Cyber-Sicherheit machen.

Informationen, die von der Plattform aufgedeckt werden, können mit anderen Sicherheitslösungen wie Microsoft Defender for Cloud Apps, Microsoft Intune oder Microsoft Defender for Endpoint geteilt werden. Dies ermöglicht einen ganzheitlichen Überblick über die aktuelle Bedrohungslandschaft im eigenen Unternehmen

Defender for Identity: Fazit und Blog

Ich hoffe Dir in dem Beitrag gezeigt zu haben, welche Möglichkeiten und Konfigurationsschritte uns mit dem Microsoft Defender for Identity erwarten.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen!