Microsoft 365 DSGVO-konform zu betreiben ist seit November 2025 keine rechtliche Grauzone mehr, sondern ein dokumentierter, realisierbarer Zustand. Die Hessische Beauftragte für Datenschutz und Informationsfreiheit (HBDI) hat nach zehnmonatigen Verhandlungen mit Microsoft bestätigt, dass Microsoft 365 unter spezifischen Konfigurationsbedingungen die Anforderungen der Datenschutz-Grundverordnung erfüllt. Diese Einschätzung bietet Unternehmen erstmals eine belastbare Grundlage für den produktiven Einsatz der Cloud-Dienste.

Dieser Beitrag liefert eine strukturierte Checkliste, die auf aktuellen Audit-Erkenntnissen, typischen Fehlkonfigurationen in Enterprise-Umgebungen und den regulatorischen Entwicklungen basiert.

Der Fokus liegt auf praktischer Umsetzbarkeit – nicht auf theoretischer Compliance-Rhetorik. IT-Leiter, CISOs und M365-Administratoren erhalten eine klare Orientierung, welche Maßnahmen Pflicht sind, welche Best Practice darstellen und wo die kritischen Risiken in produktiven Tenants liegen.

Die zentrale Erkenntnis vorweg: DSGVO-Konformität in Microsoft 365 ist keine Frage der Technologie, sondern der Konfiguration und des kontinuierlichen Monitorings. Microsoft stellt die Werkzeuge bereit – die Verantwortung für deren korrekten Einsatz liegt vollständig beim Kunden.

Was Sie aus diesem Artikel mitnehmen:

DSGVO-Grundlagen im Microsoft 365 Kontext verstehen

Die Datenschutz-Grundverordnung stellt an Cloud-Dienste wie Microsoft 365 spezifische Anforderungen, die sich von klassischen On-Premises-Lösungen fundamental unterscheiden. Die Komplexität entsteht nicht durch die DSGVO selbst, sondern durch die verteilte Architektur von M365, die dynamische Datenverarbeitung und die Vielzahl an Diensten innerhalb eines Tenants.

Datenverarbeitungsrollen und Verantwortlichkeiten

Microsoft agiert im Kontext von Microsoft 365 als Auftragsverarbeiter gemäß Art. 28 DSGVO. Das Unternehmen, das M365 lizenziert, bleibt der Verantwortliche für die personenbezogenen Daten seiner Mitarbeiter, Kunden und Geschäftspartner. Diese Rollenverteilung klingt einfach, führt in der Praxis jedoch regelmäßig zu Missverständnissen.

Das Shared Responsibility Model bedeutet konkret: Microsoft sichert die Infrastruktur, Rechenzentren und Basisdienste ab. Die Konfiguration, Zugriffssteuerung, Datenklassifizierung und das Monitoring liegen vollständig in der Verantwortung des Kunden. Ein unkonfigurierter Tenant ist nicht automatisch compliant – auch wenn Microsoft alle vertraglichen Verpflichtungen erfüllt.

In Audits zeigt sich regelmäßig, dass diese Abgrenzung operativ nicht verstanden wird. Verantwortliche gehen davon aus, dass Microsoft für den Schutz der Daten sorgt. Tatsächlich bedeutet die Position der Auftragsverarbeiterrolle nur, dass Microsoft die Daten nach Weisung des Kunden verarbeitet – die Weisungen müssen jedoch erteilt und technisch umgesetzt werden.

Datenkategorien in Microsoft 365

Microsoft 365 verarbeitet drei grundlegende Datenkategorien, die für die DSGVO-Bewertung relevant sind:

Inhaltsdaten umfassen alle Dokumente, E-Mails, Teams-Chats, SharePoint-Dateien und sonstige vom Nutzer erstellte Inhalte. Diese Daten stehen unter vollständiger Kontrolle des Kunden und unterliegen den konfigurierten Retention Policies und DLP-Regeln.

Funktionsdaten entstehen durch die Nutzung der Office-Anwendungen – beispielsweise Suchanfragen, Aktivitätsprotokolle oder Metadaten. Connected Experiences wie der Microsoft Graph oder KI-gestützte Funktionen verarbeiten diese Daten, um Funktionalität bereitzustellen.

Diagnosedaten werden von Microsoft zur Produktverbesserung, Fehlerbehebung und Sicherheitsanalyse erhoben. Die Granularität ist konfigurierbar – von minimalen Diagnosedaten bis hin zu erweiterten optionalen Daten.

Häufig übersehen werden Datenflüsse durch Third-Party-Integrationen, Browser-Erweiterungen und Add-Ins. Ein Enterprise-Tenant mit 50+ installierten Apps aus dem Microsoft Store kann Daten an Dutzende externe Dienste übermitteln, ohne dass dies im Verarbeitungsverzeichnis dokumentiert ist.

Aktuelle Rechtslage

Das EU Data Boundary, vollständig implementiert seit Februar 2025, adressiert die zentralen Bedenken der Datenschutzaufsichtsbehörden bezüglich internationaler Datentransfers.

Kundendaten, Diagnosedaten und Content-Daten werden ausschließlich innerhalb des Europäischen Wirtschaftsraums plus EFTA-Staaten gespeichert und verarbeitet. Die früheren Risiken durch den US CLOUD Act sind damit für den regulären Betrieb eliminiert.

Die Datenschutzkonferenz (DSK) hatte im November 2022 noch sieben kritische Defizite im Microsoft Data Protection Addendum identifiziert. Diese betrafen unzureichende Spezifikation der Verarbeitungszwecke, mangelhafte technische und organisatorische Maßnahmen sowie unklare Prozesse für Datenrückgabe und -löschung. Microsoft hat diese Punkte systematisch adressiert – das aktualisierte DPA enthält einen Interpretationsleitfaden, das M365-Kit bietet Beispieldokumentationen für Verarbeitungsverzeichnisse, und die Verpflichtungen zu Art. 32 TOM sind ohne Einschränkungen formuliert.

Diese regulatorischen Fortschritte bedeuten jedoch keinen Freibrief. Die HBDI-Bestätigung gilt unter der expliziten Voraussetzung, dass spezifische Konfigurationsmaßnahmen umgesetzt sind. Die Kritik an Microsoft 365 hat sich von grundsätzlichen Vorbehalten zu konkreten Konfigurationsanforderungen verschoben.

Regulatorische Landschaft und typische Audit-Feststellungen

Die Enforcement-Aktivitäten der Datenschutzbehörden haben sich allgemein stark intensiviert. Cloud-Dienste stehen verstärkt im Fokus, wobei Microsoft 365 aufgrund der Verbreitung besonders häufig Gegenstand von Prüfungen ist. Die Feststellungen folgen erkennbaren Mustern.

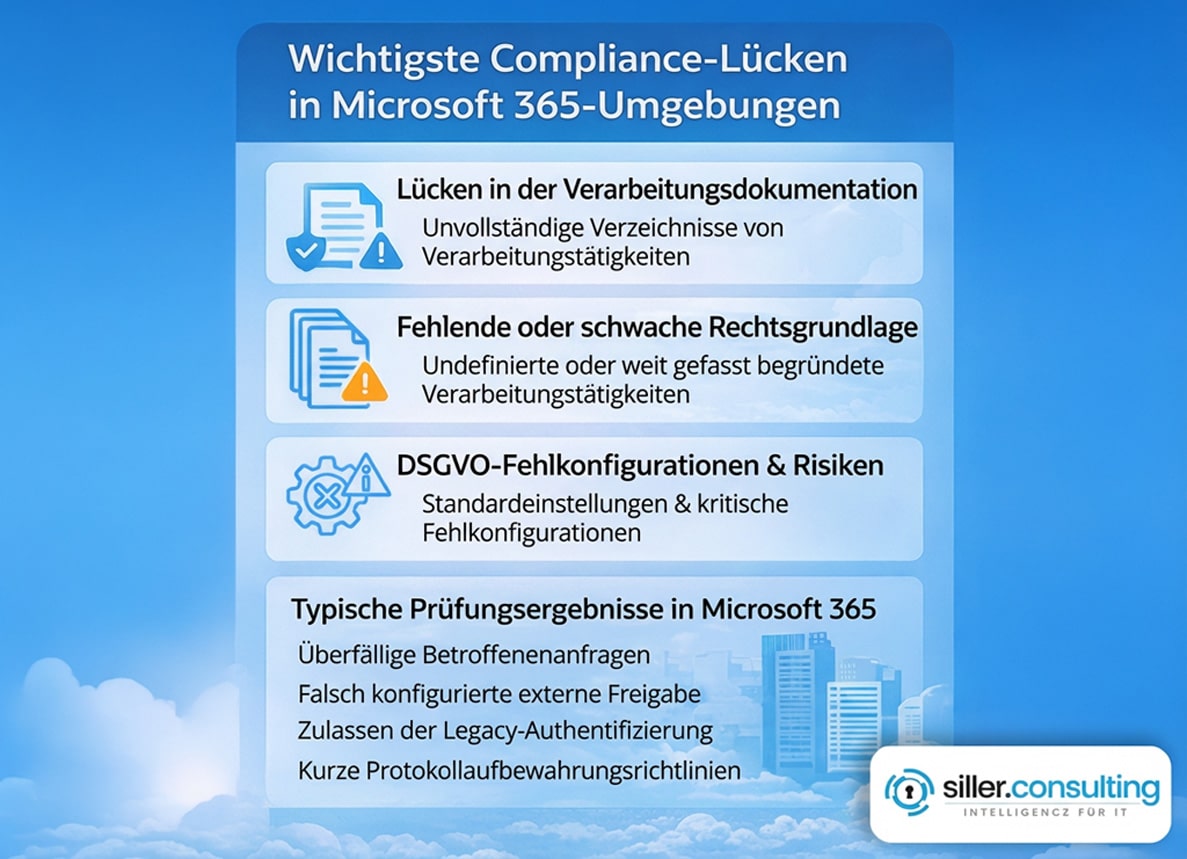

Häufigste Compliance-Lücken in produktiven Umgebungen

Unvollständige Verarbeitungsverzeichnisse führen die Liste an. Art. 30 DSGVO verlangt eine Dokumentation aller Verarbeitungstätigkeiten. In der Realität fehlen bei 80% der geprüften Unternehmen die Microsoft 365-spezifischen Einträge – insbesondere für Teams, Planner, Forms und die Connected Experiences. Das M365-Kit von Microsoft bietet hierfür Vorlagen, die jedoch aktiv gepflegt werden müssen.

Fehlende oder unzureichende Rechtsgrundlagen für spezifische Verarbeitungen sind ein wiederkehrendes Ergebnis. Die pauschale Berufung auf “berechtigte Interessen” für alle M365-Funktionen hält einer Prüfung nicht stand. Für Features wie Viva Insights oder Analytics ist eine differenzierte Rechtsgrundlagenanalyse erforderlich – oft einschließlich einer Datenschutz-Folgenabschätzung.

Mangelhafte Betroffenenrechte-Prozesse zeigen sich, wenn Auskunftsersuchen eingehen. Content Search in Purview ist zwar technisch vorhanden, aber selten operationalisiert. Die Reaktionsfristen von 30 Tagen werden regelmäßig überschritten, weil keine standardisierten Workflows existieren.

Kritische Konfigurationsfehler aus der Enterprise-Praxis

Default-Einstellungen in Microsoft 365 sind auf Funktionalität optimiert, nicht auf Datenschutz. Typische Fehlkonfigurationen mit direktem DSGVO-Impact:

Hybrid-Konfigurationen mit On-Premises-Komponenten verschärfen die Komplexität. Die Synchronisation zwischen lokalen AD-Umgebungen und Entra ID (ehemals Azure AD) über Entra Connect kann Datenflüsse erzeugen, die nicht im Scope der M365-Dokumentation liegen. Password Hash Sync, Pass-Through Authentication und Federation haben unterschiedliche Datenschutz-Implikationen.

Enforcement-Trends und Bußgeld-Risiken

Die Bußgeldpraxis zeigt, dass Cloud-Fehlkonfigurationen zunehmend als Verstoß gegen Art. 32 DSGVO (Sicherheit der Verarbeitung) gewertet werden. Das Risiko liegt nicht primär in der Nutzung von Microsoft 365 selbst, sondern in nachweisbarer Vernachlässigung der Konfigurationspflichten.

Für 2026 zeichnen sich zusätzliche Anforderungen ab: Das Support-Ende für Office 2021 und bestimmte Server-Versionen Ende 2026 macht ungepatchte Hybrid-Umgebungen zu einem Compliance-Risiko. Ungeschützte Legacy-Systeme verletzen die Resilienz-Anforderungen nach Art. 32 und können als Fahrlässigkeit gewertet werden.

DSGVO-Checkliste 2026: Technische Implementierung

Die folgende Checkliste basiert auf den HBDI-Validierungen und typischen Audit-Anforderungen. Die Priorisierung folgt einem Risk-Assessment-Ansatz: Pflichtmaßnahmen adressieren direkte Compliance-Verstöße, Best Practices reduzieren operative Risiken.

Basis-Konfiguration: Pflichtmaßnahmen

Erweiterte Sicherheitsmaßnahmen: Best Practice

Governance und Monitoring-Framework

Bereich | Standard-Ansatz | Enterprise-Ansatz |

|---|---|---|

Betroffenenrechte | Manueller Content Search | Automated Subject Rights Requests in Purview |

Incident Response | Reaktive Investigation nach Meldung | Proaktives Threat Hunting mit Defender XDR |

Compliance Monitoring | Quartalsweise Reviews | Continuous Compliance Assessment mit Secure Score |

Dokumentation | Manuelle Verzeichnisführung | Integration in GRC-Tools mit M365 API |

Berichterstattung | Ad-hoc Reports | Automatisierte Dashboards via Power BI |

Für mittelständische Unternehmen ist der Standard-Ansatz oft ausreichend, sofern er konsequent umgesetzt wird. Enterprise-Umgebungen mit komplexen Datenflüssen, internationalen Standorten oder erhöhten regulatorischen Anforderungen (KRITIS, Gesundheitswesen, Finanzsektor) profitieren von automatisierten Lösungen – der Implementierungsaufwand amortisiert sich durch reduzierte manuelle Aufwände und bessere Audit-Readiness.

Häufige Herausforderungen und praxiserprobte Lösungen

Die technische Checkliste adressiert das “Was” – die Umsetzung scheitert oft am “Wie” unter realen Bedingungen. Die folgenden Herausforderungen begegnen mir in nahezu jedem Enterprise-Projekt.

Legacy-Systeme und Hybrid-Komplexität

Die Migration zu einer vollständig Cloud-basierten M365-Umgebung ist selten in einem Schritt realisierbar. Hybrid-Konfigurationen mit Exchange On-Premises, ADFS und Legacy-Applikationen erzeugen Datenflüsse, die weder eindeutig Cloud noch On-Premises sind.

Praxiserprobter Ansatz: Stufenweise Migration mit paralleler DSGVO-Dokumentation. Jede Migrationsstufe erfordert eine aktualisierte Bewertung der Datenflüsse. Identity-Integration über Entra Connect sollte auf Hybrid Join umgestellt werden, um Conditional Access durchgängig zu ermöglichen. Legacy-Authentifizierung sollte spätestens sechs Monate nach Cloud-Migration vollständig blockiert sein.

Ressourcenknappheit bei Compliance-Projekten

M365-Compliance konkurriert in den meisten IT-Abteilungen mit operativen Aufgaben. Die Checkliste wirkt umfangreich – ohne Priorisierung bleiben kritische Maßnahmen offen.

Praxiserprobter Ansatz: Priorisierung nach Risiko-Impact-Matrix. Maßnahmen mit hohem Compliance-Risiko und geringem Implementierungsaufwand zuerst: Audit Logging aktivieren (15 Minuten), Legacy Auth blockieren (30 Minuten mit Conditional Access), DLP für Kreditkartendaten aktivieren (1-2 Stunden mit vorgefertigten Templates). Komplexere Maßnahmen wie Information Protection Labels parallel als Projekt planen.

Automatisierung reduziert laufende Aufwände: Auto-Apply Retention Labels, automatisierte Subject Rights Requests, Secure Score Monitoring mit Alerting bei Score-Abfall. Die initiale Konfiguration erfordert Aufwand – der ROI entsteht durch reduzierte manuelle Routineaufgaben.

Change Management und User Adoption

Restriktive Security-Konfigurationen führen zu Widerstand, wenn sie Arbeitsabläufe behindern. DLP-Policies, die berechtigte Datenübertragungen blockieren, werden umgangen. Sensitivity Labels, die als Hürde wahrgenommen werden, bleiben ungenutzt.

Praxiserprobter Ansatz: Security-Awareness als Enabler positionieren, nicht als Restriktion. Pilotgruppen in die Policy-Entwicklung einbinden. DLP-Policies zunächst im Audit-Modus (nur Logging ohne Blockierung) aktivieren, um False Positives zu identifizieren. Governance-Strukturen mit klaren Verantwortlichkeiten etablieren – IT Security, Datenschutzbeauftragter, Fachbereiche und IT Operations müssen abgestimmt agieren.

Vendor-Management und Third-Party-Risiken

Microsoft 365 ist ein Ökosystem. Add-Ins, Connectors und Third-Party-Apps erweitern die Funktionalität – und die Datenflüsse. Jede App mit Graph-API-Berechtigungen kann potenziell auf Nutzerdaten zugreifen.

Praxiserprobter Ansatz: App Governance in Microsoft Defender for Cloud Apps aktivieren. Berechtigungsanfragen für Apps zentral steuern – keine User-Self-Service-Installationen für Apps mit Zugriff auf Mail oder Dateien. Für jede genehmigte Third-Party-App einen Auftragsverarbeitungsvertrag prüfen oder erstellen. Regelmäßige Reviews der installierten Apps mit Deaktivierung ungenutzter Integrationen.

Strategische Roadmap und nächste Schritte

Die DSGVO-konforme Konfiguration von Microsoft 365 ist kein Projekt mit Abschlussdatum, sondern ein kontinuierlicher Prozess. Die Checkliste 2026 liefert den aktuellen Stand – Features ändern sich, Regulierung entwickelt sich weiter, neue Risiken entstehen.

Realistische Einschätzung des aktuellen Tenant-Status: Der Microsoft Secure Score bietet einen ersten Anhaltspunkt. Ein Score unter 60% deutet auf grundlegende Konfigurationslücken hin. Scores über 80% erfordern meist nur Optimierungen. Der Score erfasst jedoch nicht alle DSGVO-relevanten Aspekte – Verarbeitungsverzeichnisse, Rechtsgrundlagen und organisatorische Maßnahmen liegen außerhalb der technischen Bewertung.

Sofortmaßnahmen für Risikoreduktion:

Mittelfristige Strategie:

Langfristige Perspektive:

Die Integration von Copilot und weiteren KI-Funktionen erfordert zusätzliche Bewertungen. Microsoft hat ISO 42001 Zertifizierung und DSGVO-Alignment kommuniziert – die praktische Konfiguration für Copilot-Einsatz mit sensiblen Daten erfordert jedoch spezifische Policies. Erwarten Sie zudem erweiterte Anforderungen durch KRITIS-Regulierung und branchenspezifische Vorgaben.

Empfehlung für externe Unterstützung: Ein Security-Assessment oder strategisches Sparring ist sinnvoll, wenn interne Ressourcen für die Analyse fehlen, die Komplexität durch Hybrid-Umgebungen oder Multi-Tenant-Setups hoch ist, oder branchenspezifische Anforderungen über Standard-Compliance hinausgehen. Ein externer Blick identifiziert Blind Spots, die im Tagesgeschäft untergehen – insbesondere bei gewachsenen IT-Strukturen und historischen Konfigurationsentscheidungen.

Weiterführende Enterprise-Ressourcen

Microsoft Trust Center und Compliance-Dokumentation: Detaillierte technische Implementierungsleitfäden für alle Purview-, Defender- und Entra-Funktionen

M365-Kit und Cloud Compendium: Vorlagen für Verarbeitungsverzeichnisse und DSFA-Templates, abgestimmt auf deutsche Anforderungen

Microsoft Secure Score: Kontinuierliches Self-Assessment mit priorisierten Empfehlungen

HBDI-Publikationen: Aktuelle Einschätzungen und Handlungsempfehlungen der Aufsichtsbehörde

Für Enterprise-Umgebungen mit erhöhten Anforderungen bieten spezialisierte Security-Assessments eine strukturierte Analyse des Tenant-Status, Identifikation von Konfigurationslücken und konkrete Handlungsempfehlungen – abgestimmt auf die jeweilige Branche und Unternehmensgröße.

Zum kosten Microsoft 365 Security Check

Insider Risk Management ist nur ein Baustein einer sicheren M365-Umgebung. Wie gut ist Deine gesamte Konfiguration aufgestellt? Finde es in 5 Minuten heraus mit unserem kostenlosen Hardening Check.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-relevanten Themen, u.a. zu Microsoft Purview DLP, Conditional Access Best Practices oder Microsoft Defender.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!