Die Einrichtung von Microsoft 365 Mehrfaktor-Authentifizierung (MFA) für dein Unternehmen klingt einfacher, als sie in der Praxis oft ist. Solltest du lieber das klassische, benutzerbasierte MFA aktivieren, die von Microsoft empfohlenen Sicherheitsstandards (Security Defaults) nutzen oder gleich mit Bedingtem Zugriff (Conditional Access) arbeiten? Je nach Lizenz und Anforderungen ist es gar nicht so leicht, den richtigen Weg zu wählen.

In diesem Artikel erfährst du Schritt für Schritt, wie du Microsoft 365 MFA einrichten kannst, welche Unterschiede es zwischen Security Defaults, Conditional Access und der klassischen Benutzer-MFA gibt, welche typischen Fehler Administratoren machen – und wie du diese vermeidest.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere InformationenWas ist MFA in Microsoft 365?

Multi-Faktor-Authentifizierung (MFA) ist ein Sicherheitsverfahren, bei dem sich ein Benutzer nicht nur mit einem einzigen Faktor, sondern mit mindestens zwei unterschiedlichen Faktoren ausweisen muss, um Zugriff auf ein System oder einen Dienst zu erhalten. Diese Faktoren könnten sein: Push-Benachrichtigung, biometrische Verifizierung, FIDO2-Schlüssel und Einmal-Passcode, der per SMS oder E-Mail gesendet wird.

Selbst wenn ein starkes Passwort kompromittiert wird, hat der Angreifer immer noch nicht dein Smartphone oder deine Fingerabdrücke, um den Anmeldeprozess abzuschließen. Allein durch die Verwendung von MFA kannst du über 90% aller Versuche abwehren, auf deine Identitäten zuzugreifen. Dies beinhaltet Angriffe zur Erfassung von Anmeldeinformationen, Phishing-Angriffe und so weiter.

Es gibt Unterschiede in den zweiten Faktoren in der Konfiguration und ihrer Sicherheit ebenso. Einige zweite Faktoren sind sicherer als andere, wie zum Beispiel FIDO2. Als Nächstes werden wir besprechen, wie du MFA in Microsoft 365 einschalten kannst und dann einige entscheidende Konfigurationen, um dein Microsoft 365 sicher zu machen.

Wie man Multi-Faktor-Authentifizierung in Microsoft 365 aktiviert

Das Aktivieren von Multi-Faktor-Authentifizierung in Microsoft 365 kann auf zwei Hauptweisen erfolgen:

Unten ist eine Schritt-für-Schritt Anleitung für beide Methoden.

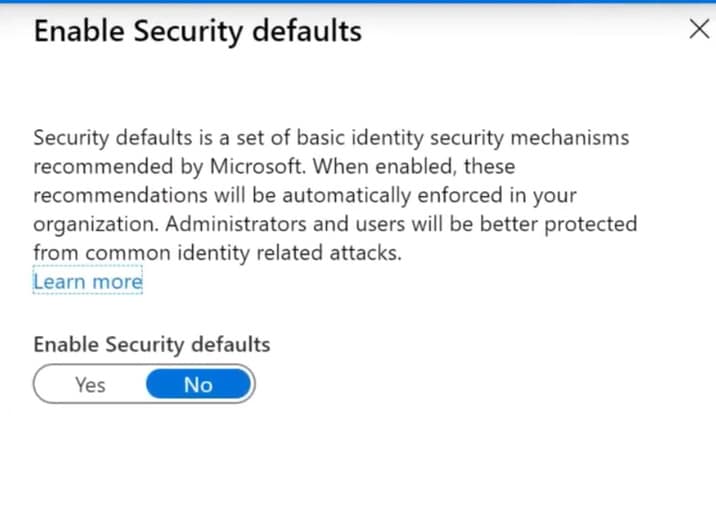

MFA mit Sicherheitsstandards aktivieren

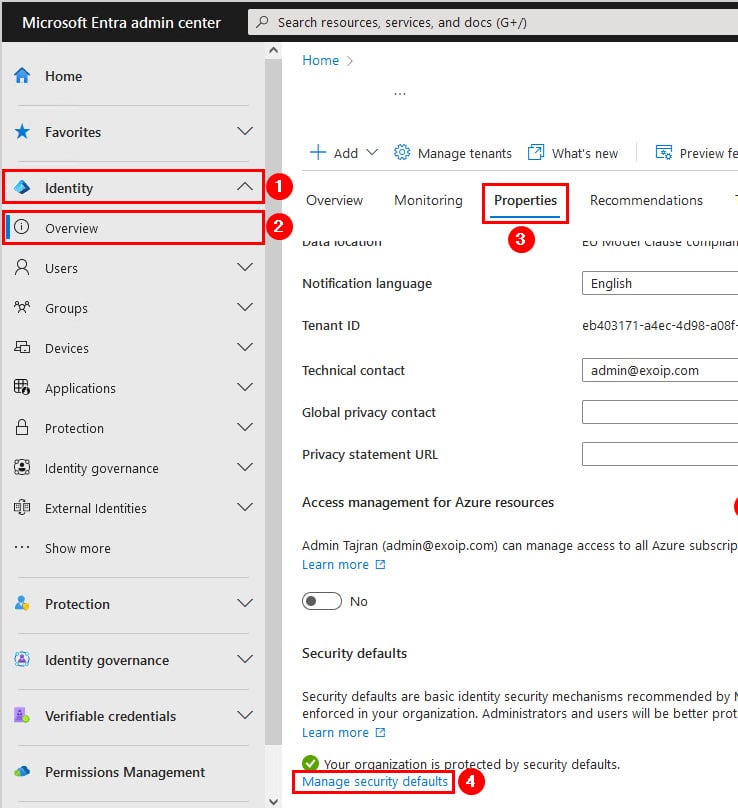

- Melde dich im Microsoft Entra Admin-Center als Globaler Administrator oder Sicherheitsadministrator an.

- Gehe im linken Menü zu Identität > Übersicht > Eigenschaften.

- Wähle Sicherheitsstandards verwalten.

- Stelle Sicherheitsstandards auf Aktiviert.

- Klicke auf Speichern.

MFA mit Bedingtem Zugriff aktivieren

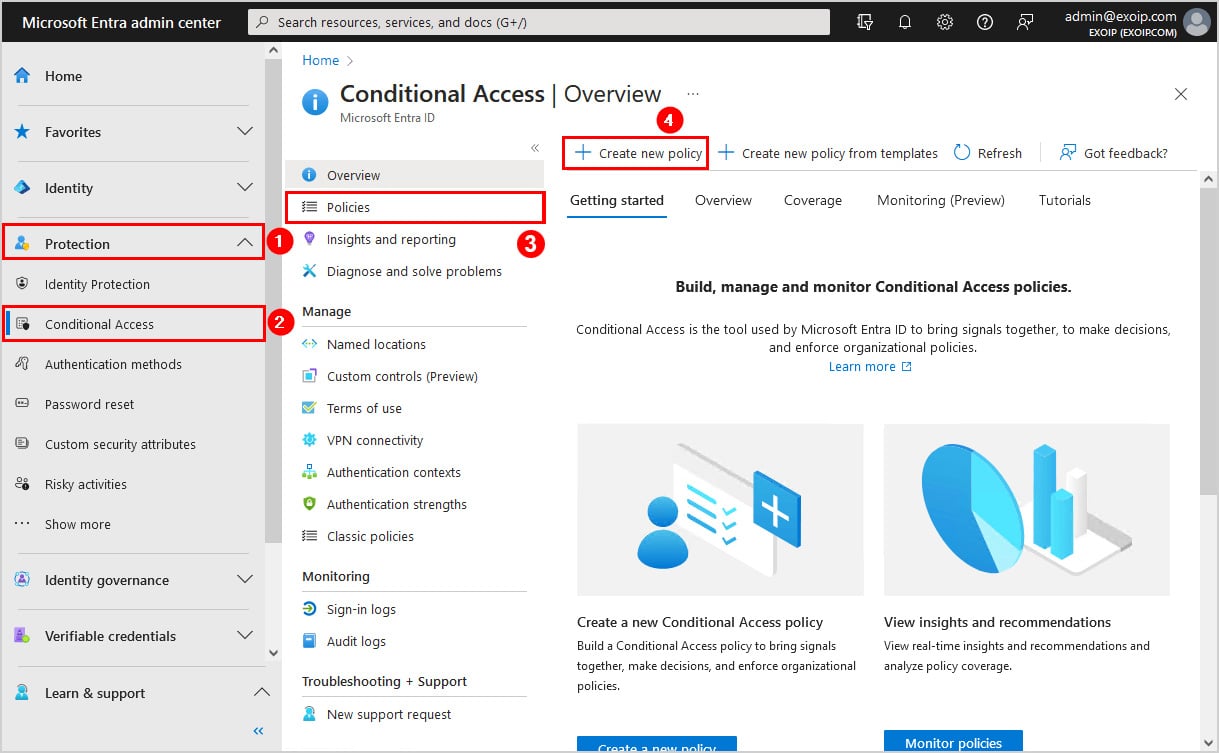

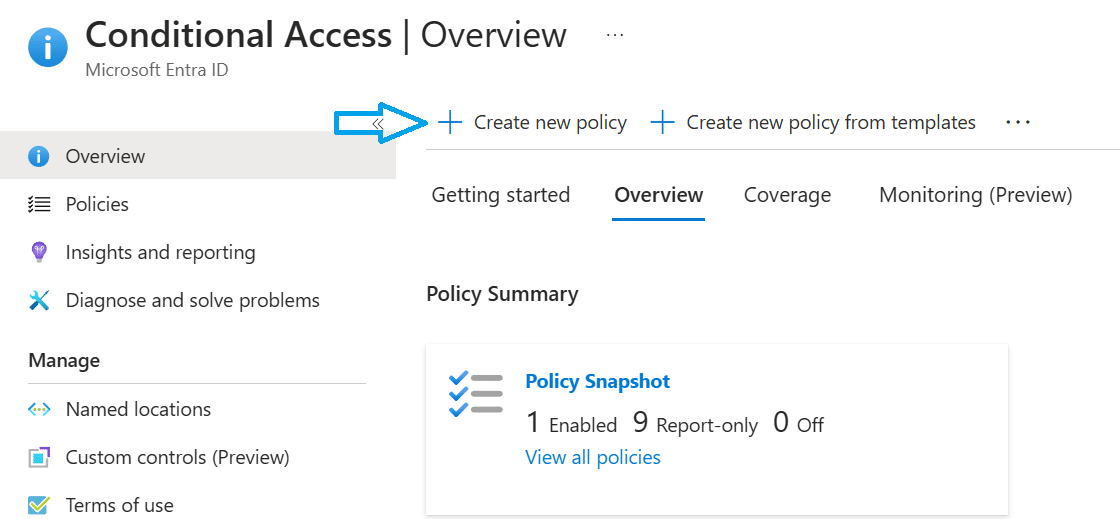

- Melde dich im Microsoft Entra Admin-Center als Bedingter Zugriff-Administrator oder höher an.

- Gehe zu Schutz > Bedingter Zugriff > Richtlinien.

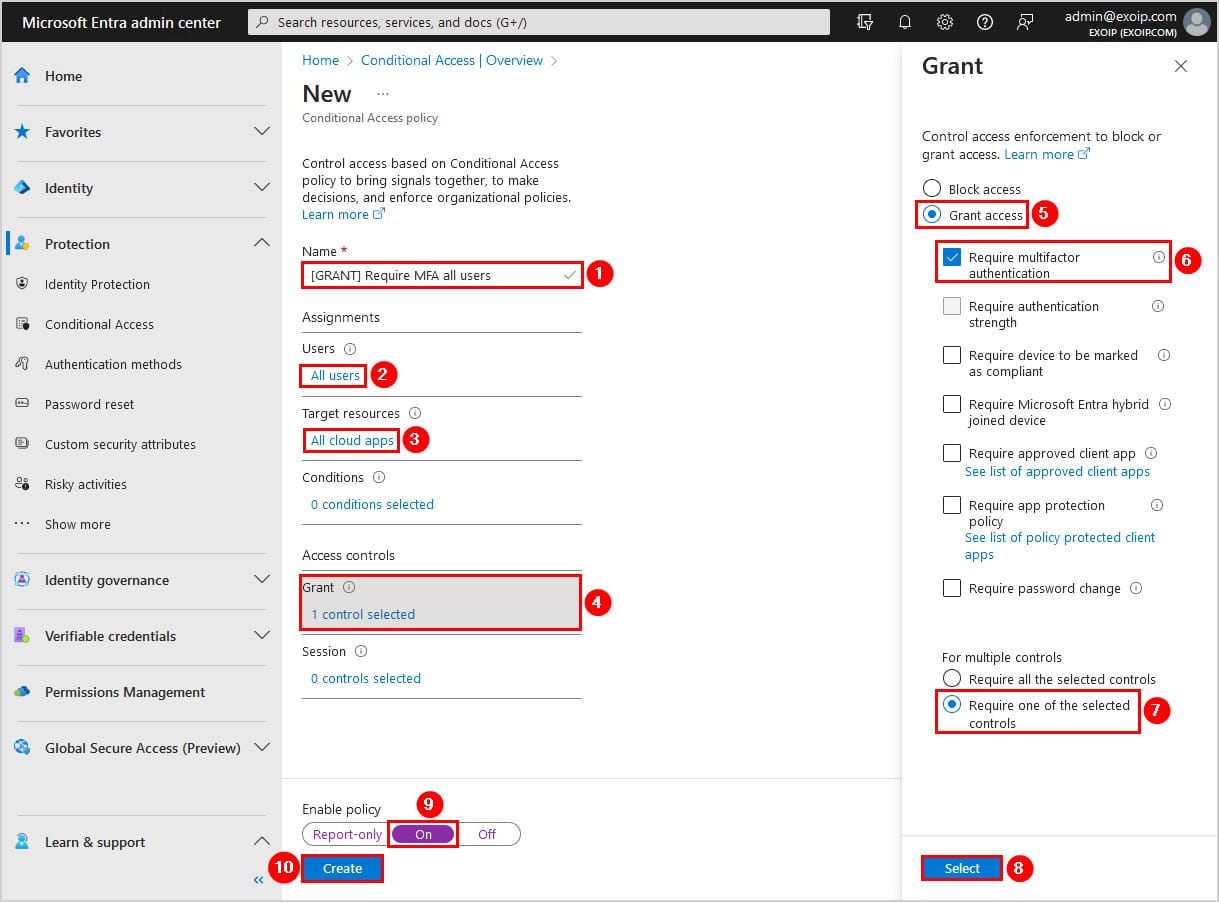

- Klicke auf + Neue Richtlinie und gib ihr einen beschreibenden Namen (z.B. "MFA für alle Benutzer erforderlich").

- Unter Zuweisungen wähle Benutzer und wähle die Konten aus, für die MFA gelten soll.

- Unter Cloud-Apps oder Aktionen wähle die Apps aus, die du schützen möchtest (z.B. Alle Cloud-Apps).

- Unter Zugriffskontrollen > Gewähren wähle Zugriff gewähren und markiere Multi-Faktor-Authentifizierung erforderlich oder Authentifizierungsstärke erforderlich.

- Klicke auf Auswählen, dann auf Erstellen, um die Richtlinie zu aktivieren.

Sicherheitsstandards erfordern automatisch, dass alle Benutzer sich für MFA mit der Microsoft Authenticator-App registrieren.

Legacy-Konfiguration vs. Conditional Access

Lass uns schauen auf die zwei Haupt-Konfigurationsmethoden für das Implementieren von MFA in Microsoft 365, bevor wir erkunden die mehr fortgeschrittenen Methoden.

Kriterium | Legacy MFA pro Benutzer | MFA über Conditional Access |

|---|---|---|

Granularität | Nur mandantenweit oder pro Benutzer aktivierbar | Sehr fein steuerbar (Benutzer, Gruppen, Geräte, Bedingungen) |

Richtliniensteuerung | Feste, einfache MFA-Auslöser | Flexible, bedingungsbasierte Auslöser (z. B. Standort, Gerät, Risiko) |

Sicherheitsniveau | Unterstützt nur grundlegende MFA-Methoden | Unterstützt MFA-Stärken und phishingresistente Methoden |

Skalierbarkeit & Wartung | Manuelle Aktivierung für jeden Benutzer erforderlich | Automatische Anwendung anhand von Gruppen und Bedingungen |

Zukunftssicherheit | Veraltet, wird nicht weiterentwickelt | Von Microsoft empfohlen und kontinuierlich ausgebaut |

Beide Konfigurationen haben ihre Vorteile und Nachteile, und es ist wichtig, sie zu verstehen, um die beste Wahl zu treffen für das Schützen deiner Umgebung. Denn, die Wahl der Konfigurationsmethode beeinflusst direkt die Sicherheit und Flexibilität deiner Microsoft 365 Multi-Faktor-Authentifizierung-Implementierung.

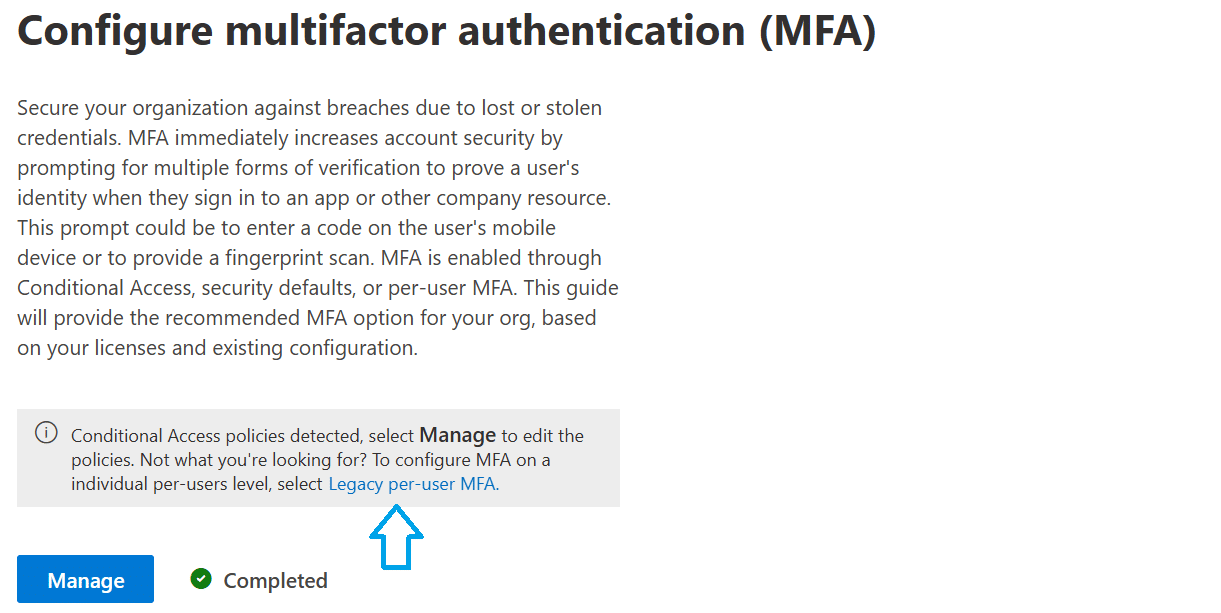

Microsoft 365 Legacy-Konfiguration (Pro-Benutzer)

Die Legacy-Konfiguration Per-Benutzer-MFA-Methode ist immer noch unterstützt, aber bietet weniger Flexibilität und Skalierbarkeit verglichen mit Policy-basierter Konfiguration.

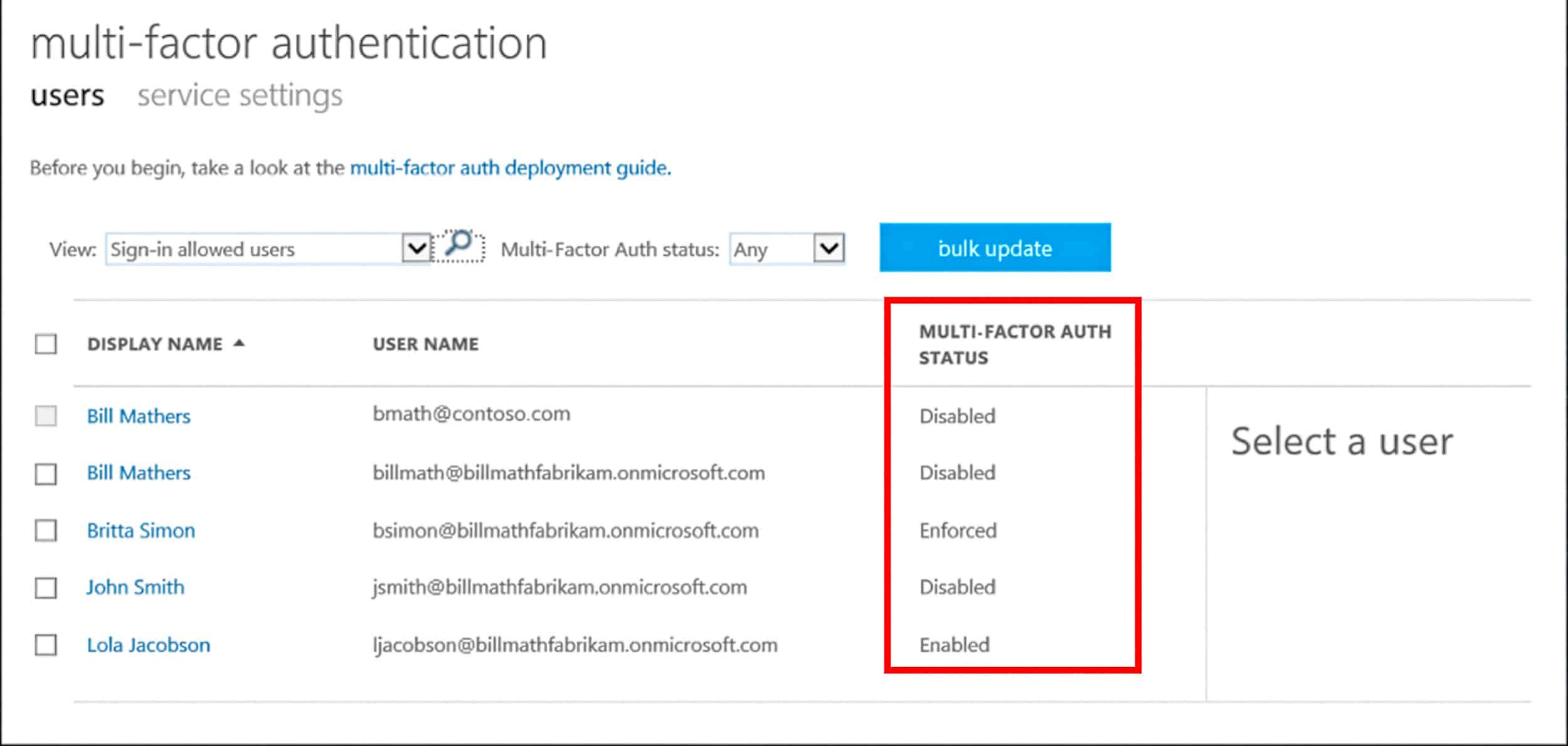

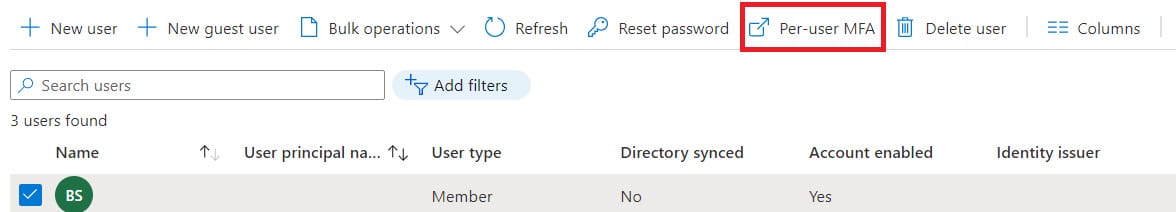

Navigiere zu Benutzer → Aktive Benutzer → Multi-Faktor-Authentifizierung im Microsoft 365 Admin-Center. Stelle sicher, dass Conditional Access deaktiviert ist, andernfalls kannst du nicht die Legacy-Konfiguration verwenden. Danach kannst du MFA individuell konfigurieren für jedes Konto mit der Legacy-Per-Benutzer-Einstellung.

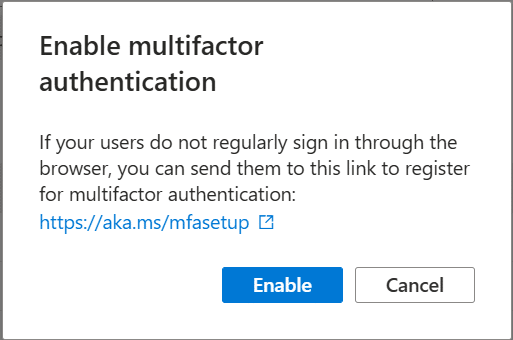

Du kannst den MFA-Status eines Kontos wechseln von deaktiviert zu Aktiviert. Dies löst aus das Microsoft Entra ID Interface, wo du die Änderung anwenden kannst.

Einmal aktiviert, das nächste Mal, wenn der Benutzer versucht sich anzumelden, wird er aufgefordert werden, seinen zweiten Authentifizierungsfaktor einzurichten. Ein Fenster wird dann öffnen mit Anweisungen, um dem Benutzer zu helfen, den zweiten Faktor für sein Microsoft 365 Konto einzurichten.

Benutzerbasierte Einstellungen zur Multi-Faktor-Authentifizierung MFA

Wir können zusätzliche Einstellungen konfigurieren, um weiter zu definieren die Microsoft 365 MFA-Optionen für individuelle Benutzerkonten. Diese erlauben dir, MFA-Informationen zurückzusetzen oder zu kontrollieren, wie ein Benutzer sich anmeldet. Die Schlüssel-Per-Benutzer-Optionen sind:

Hier haben wir die Möglichkeit, die Einstellungen per Benutzerbasis zu machen - in Kombination mit den folgenden drei Service-Einstellungen:

Ich möchte klarstellen, dass es möglich ist, Microsoft 365 MFA auf diese Weise zu verwalten, aber es ist ein altmodischer und weniger flexibler Ansatz. Ein großer Nachteil ist, dass wenn MFA woanders in Microsoft Entra ID aktiviert ist (z.B. durch Conditional Access), der Per-Benutzer-Status möglicherweise nicht synchronisiert ist. Dies kann zu inkonsistenter Durchsetzung führen. Die Service-Einstellungen sind immer mandantenweite Einstellungen, was bedeutet, wir fehlten ein bestimmtes Level an Granularität, um präzise Microsoft 365 MFA für Zugriff zu definieren.

Deshalb ist es besser, alle 2FA- und MFA-Einstellungen als Anmeldedaten via Conditional Access zu konfigurieren. Wir werden uns genau anschauen, wie dies funktioniert im nächsten Abschnitt.

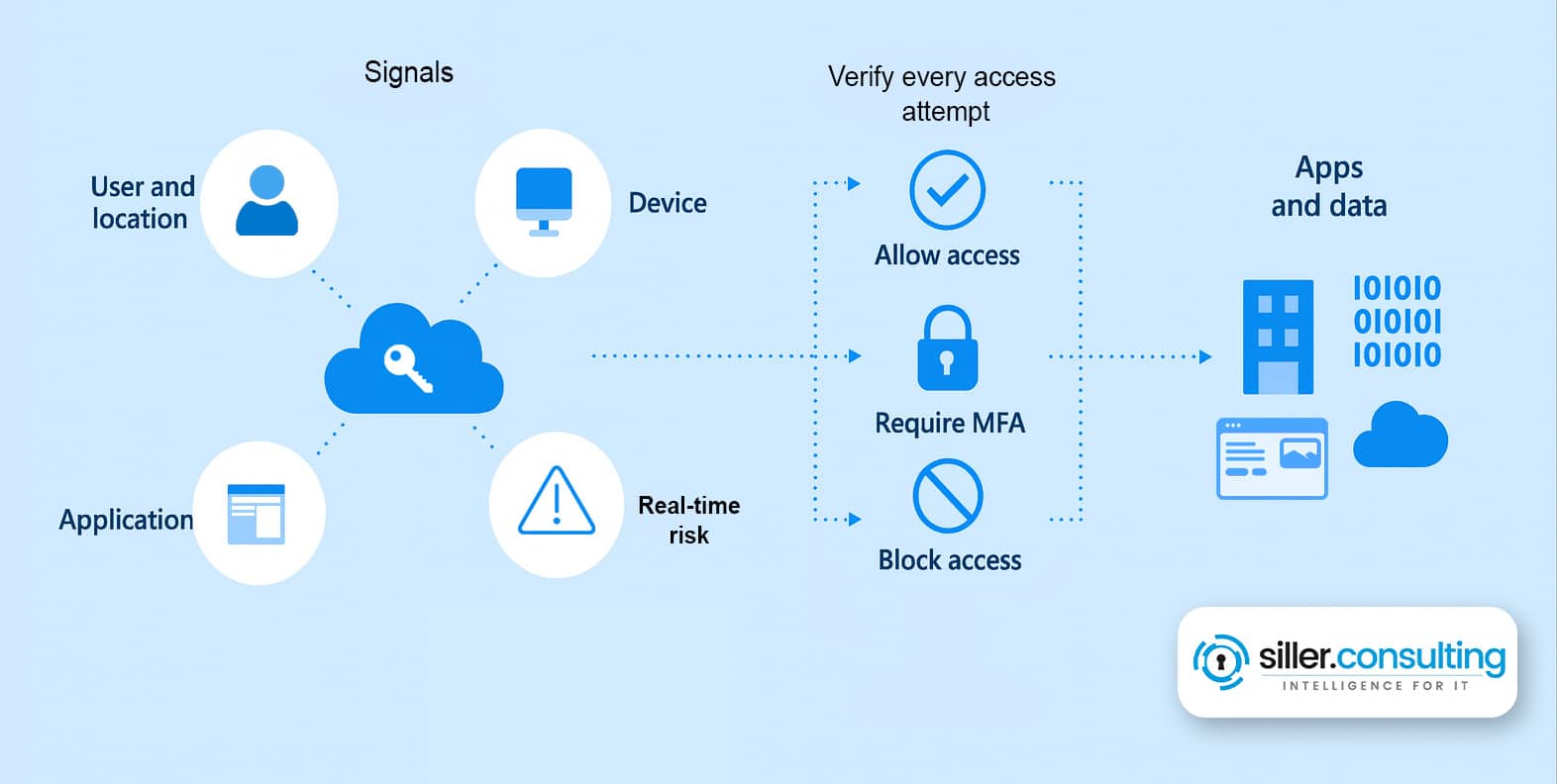

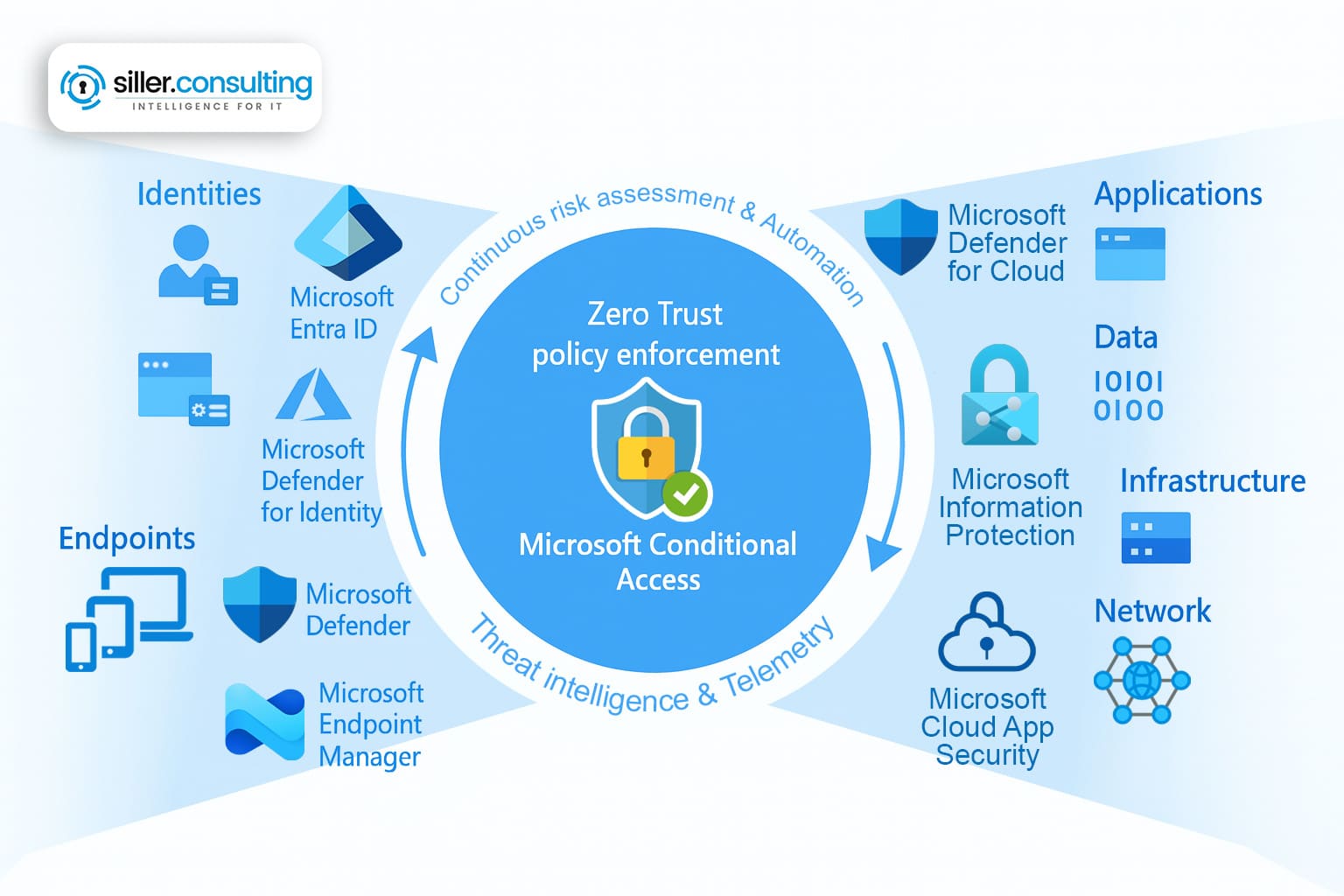

Conditional Access Policies und Multi-Faktor-Authentifizierungsstärken

Beim Thema Microsoft-365-Multi-Faktor-Authentifizierung (MFA ist es sehr wichtig, die Kombination mit Conditional Access zu verwenden. Vor allem risikobasierte Zugriffsrichtlinien bieten eine flexible Möglichkeit, Sicherheitsanforderungen dynamisch umzusetzen. Wie genau diese funktionieren und welche Konfigurationen sinnvoll sind, erkläre ich ausführlich in diesem separaten Artikel über Entra ID risikobasierte Zugriffsrichtlinien.

Hier ein konkretes Beispiel: Create New Conditional Access Policy

Werfen wir einen Blick auf Access Controls Grant in Bezug auf Zweifaktor-Authentifizierung.

Hier haben wir zwei Optionen und wie sie sich unterscheiden:

Fordert Benutzer auf, MFA zu vervollständigen, unabhängig von der Methode (z.B. SMS, Microsoft Authenticator, passwortlos, oder phishing-resistent).

Erlaubt präzisere Kontrolle über die verwendeten Authentifizierungsfaktoren. Es lässt dich spezifizieren, welche MFA-Methoden akzeptabel sind, wie zum Beispiel Passwort plus SMS/Textnachricht, passwortlose Authentifizierung, oder phishing-resistente Optionen wie FIDO2-Schlüssel.

Ich empfehle, Microsoft 365 MFA in Entra ID schrittweise anzupassen als eine Anwendung, was bedeutet, beginnend mit passwortloser MFA, dann übergehend zum nächsten Level der Sicherheit, welches Conditional Access Policies ist. Es ist wichtig, dass Benutzer die vorherigen Zugriffsebenen in ihren Konten vervollständigt haben, da die alte Zwei-Faktor-Authentifizierung oder MFA-Anmeldung nicht länger funktionieren wird, was Anmeldeprobleme verursachen kann.

Vergiss nicht, Per-Benutzer-MFA zu deaktivieren, nachdem du Conditional Access Policies aktiviert hast. Dies ist wichtig, da es in inkonsistenter Benutzererfahrung resultieren wird.

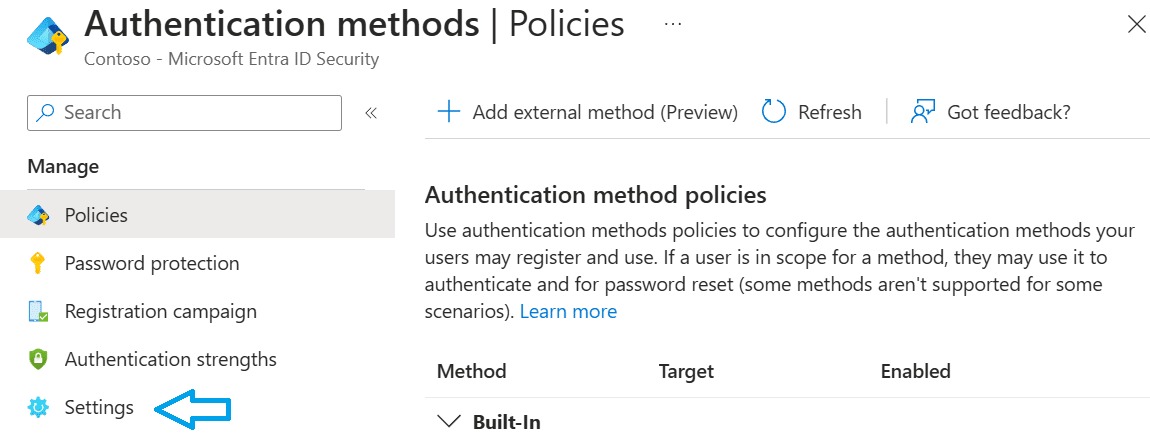

Registrierungskampagnen und Snooze-Einstellungen zur MFA

Wenn wir eine Registrierungskampagne zur MFA starten wollen, müssen wir uns die Einstellungen genauer ansehen:

Einstellung | Optionen | Standard | Empfehlung |

|---|---|---|---|

Status | Aktiviert / Deaktiviert / Von Microsoft verwaltet | Von Microsoft verwaltet | Aktiviert – Gibt dir die Kontrolle über den Rollout, anstatt es Microsoft zu überlassen. |

Tage zum Snoozen erlaubt | 1–14 Tage | 14 Tage | So kurz wie möglich (z. B. 3–5 Tage), um die Risikoperiode zu minimieren. |

Begrenzte Anzahl von Snoozes | Aktiviert / Deaktiviert | Deaktiviert | Aktiviert – Stellt sicher, dass Nutzer die Registrierung nicht endlos aufschieben können. |

Halte die Kampagne aktiviert, verkürze die Snooze-Periode, und begrenze Snoozes, damit Benutzer die MFA-Registrierung schnell vervollständigen.

Standard-Einstellungen-Konfiguration für MFA in Microsoft Entra ID

Es ist auch wichtig, dass wir einen genaueren Blick werfen auf die Einstellungen, um die Sicherheitsstandards anzupassen zu einer grundlegenden Sicherheitskonfiguration.

Lass uns die bevorzugte Multifaktor-Authentifizierungsmethode in Microsoft Entra ID auf Aktiviert setzen. Dies stellt sicher, dass während der Anmeldung die sicherste MFA-Methode, bereits registriert für den Benutzer, automatisch verwendet wird während der Anmeldung.

In konkreten Begriffen bedeutet dies: wenn ein Benutzer phishing-resistente MFA, Microsoft Authenticator und SMS konfiguriert hat, wird Entra ID standardmäßig die sicherste Zugriffsmethode verwenden (phishing-resistente MFA). Der Benutzer wird nicht fähig sein, eine schwächere MFA-Methode zu wählen an diesem Punkt.

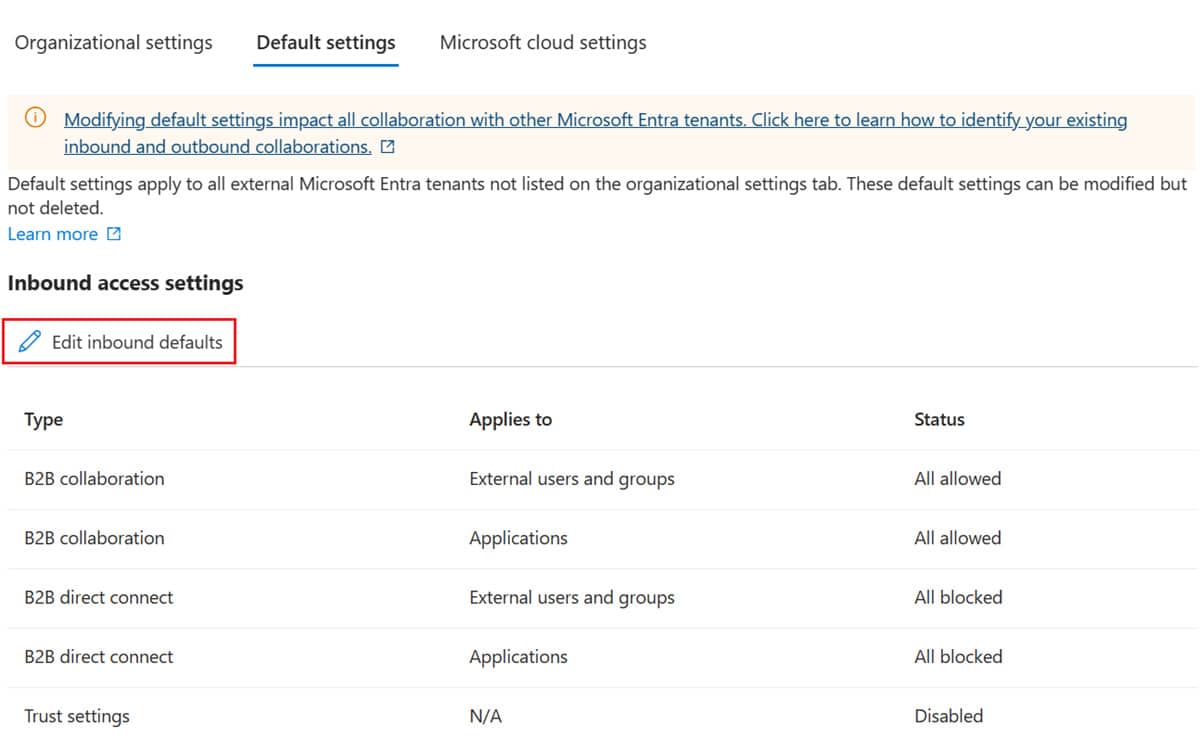

Optimieren von MFA für B2B und Gastbenutzer

Sicherheit ist essentiell, aber reibungslose Benutzererfahrung ist ein Muss. In Microsoft Entra ID bedeutet dies, MFA so zu konfigurieren, dass Benutzer in B2B-Szenarien ihre MFA-Sicherheitseinstellungen so schnell und einfach wie möglich vervollständigen können.

Hier haben wir drei Optionen:

Für uns ist der erste Punkt relevant. Was genau bedeutet das?

Wenn ein Benutzerkonto eines B2B-Mandanten (Föderation) bereits einen zweiten Faktor-Authentifizierung registriert hat für Sicherheitszwecke, akzeptieren wir ihn. Idealerweise prüfen wir vorher, ob dieser zweite Faktor unsere Zugriffssicherheitsstandards erfüllt.

Wir sollten diese Lösungen mit dem Benutzer im Voraus kommunizieren, um eine einseitige Entscheidung zu vermeiden. Dies eliminiert die Notwendigkeit für den Benutzer, einen zweiten Faktor zu registrieren, somit bessere Benutzererfahrung.

Gastzugriff sollte auch granular konfiguriert werden. Dies baut nicht nur Vertrauen zwischen deiner Firma und externen Mitarbeitern, Partnern und Lieferanten und Auftragnehmern auf, sondern erhöht auch signifikant die Sicherheit deines Mandanten.

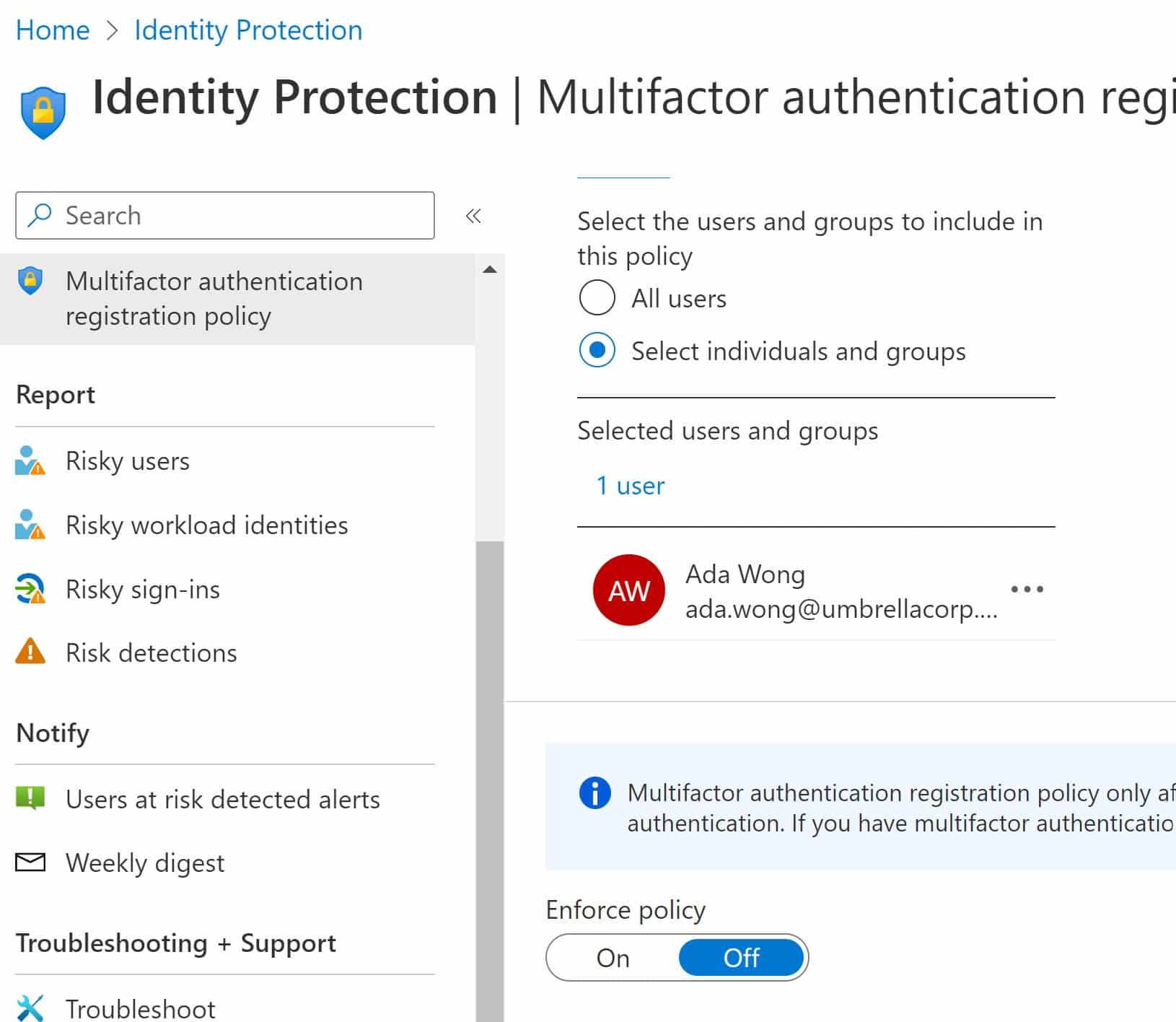

Verwenden von Identity Protection, um MFA zu erzwingen

Um optimal Multi-Faktor-Authentifizierung (MFA) in deinem Microsoft Entra ID Mandanten zu implementieren, ist es entscheidend, beide zu verstehen - die technischen Fähigkeiten von Identity Protection und strategische Implementierung.

Für Mandanten mit Microsoft Entra ID P2 oder Microsoft 365 E5 bietet Identity Protection fortgeschrittene Optionen wie die Multi-Faktor-Authentifizierung-Registrierungs-Policy.

Das Aktivieren dieser Option stellt sicher, dass gezielte Konten die Einschreibung vervollständigen, bevor Zugriff gewährt wird. Diese Policy bietet mehrere Methoden, d.h. SMS, Telefonanrufe, Microsoft Authenticator oder phishing-resistente FIDO2-Schlüssel.

Schlüsselvorteile:

Kombiniert mit Conditional Access stellt Identity Protection Schutz sicher, sogar bevor Benutzer die sichersten MFA-Methoden adoptieren, während es ideale Verwaltungs- und Sicherheitslösungen bietet.

Lerne mehr über die Multifaktor-Authentifizierung-Registrierungs-Policy Policy hier.

Ein stufenweiser Phishing-resistenter MFA-Rollout

Um Microsoft 365 Authentifizierung zu stärken, überführe Benutzer von Legacy-Authentifizierung zu Phishing-resistenten Methoden, d.h. FIDO2-Schlüssel, Windows Hello for Business oder Microsoft Authenticator passwortlose Anmeldung.

Dieser Ansatz stellt sicher reibungslose Adoption zu Phishing-resistenter MFA, während signifikant das Risiko von Kontokompromittierung reduziert wird.

Zusammenfassung

Ich hoffe, dieser Artikel hat dir die Möglichkeiten gezeigt, die moderne MFA-Methoden uns bieten.

Durch diesen Leitfaden hindurch habe ich dir gezeigt, wie Organisationen MFA aktivieren können, verwendend Security Defaults für schnelle Einrichtung und Conditional Access für granulare Kontrolle. Wir diskutierten, warum Legacy-Per-Benutzer-MFA veraltet ist, Vorteile von Conditional Access und wie Identity Protection Sicherheit verbessern kann.

Diese Features arbeiten zusammen, um ausgewogene Sicherheit und Benutzererfahrung bereitzustellen, sicherstellend, dass deine Microsoft 365 Umgebung geschützt ist durch flexible und zukunftssichere MFA-Konfigurationen.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Microsoft 365 Defender.

Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Klicken Sie hier, wenn Sie mehr über dieses Thema erfahren möchten.