Früher oder später ist die LAPS Migration für viele Unternehmen ein entscheidender Schritt, um die Sicherheit ihrer IT-Infrastruktur zu stärken. Sicher stehst Du jetzt auch vor dieser Aufgabe - und wenn Dein Unternehmen in der Windows Server-Umgebung noch mit Legacy-Domain-Controllern oder älteren LAPS-Versionen arbeitet, wird's erst richtig interessant!

Dann ist es umso wichtiger, den Wechsel von Legacy LAPS zu Windows LAPS überlegt anzugehen, um möglichem Ausfall und anderen Konfigurationskonflikten von vorneherein aus dem Weg zu gehen.

Der größte Fehler, den Du hier einbauen kannst, ist der Parallelbetrieb; also wenn Du neue und Legacy-LAPS-Lösungen auf Deinen Clients gleichzeitig laufen lässt. Denn dann entstehen unklare Zuständigkeiten und doppelte Passwort-Speicherorte. Das wird nicht nur schnell und langfristig verwirrend, sondern kann auch zu unnötigen und gravierenden Sicherheitslücken führen.

Du merkst, es gibt einiges zu beachten. Mit diesem Beitrag stehe ich Dir aber zu Seite, damit Dein Umstieg zu Windows LAPS reibungslos verlaufen wird. Wir schauen uns die wichtigsten Phasen an, von der Deaktivierung von Legacy-Gruppenrichtlinienobjekte (GPOs) bis hin zur Implementierung von Fallback-Strategien für nicht kompatible Betriebssysteme.

Ready? Dann geh diesen Beitrag Schritt für Schritt mit mir durch. Passend zum Thema LAPS (Local Administrator Password Solution) verlinke ich Dir gegen Ende des Beitrags weitere Artikel, die Dir beim Einrichten helfen.

Falls Schwierigkeiten aufkommen oder Du Unterstützung beim Einrichten oder Konfigurieren anderer Bereiche Deines Tenants hast, dann melde Dich direkt bei mir. Zusammen finden wir eine Lösung - und setzen sie gleich um.

Alles Wichtige auf einen Blick

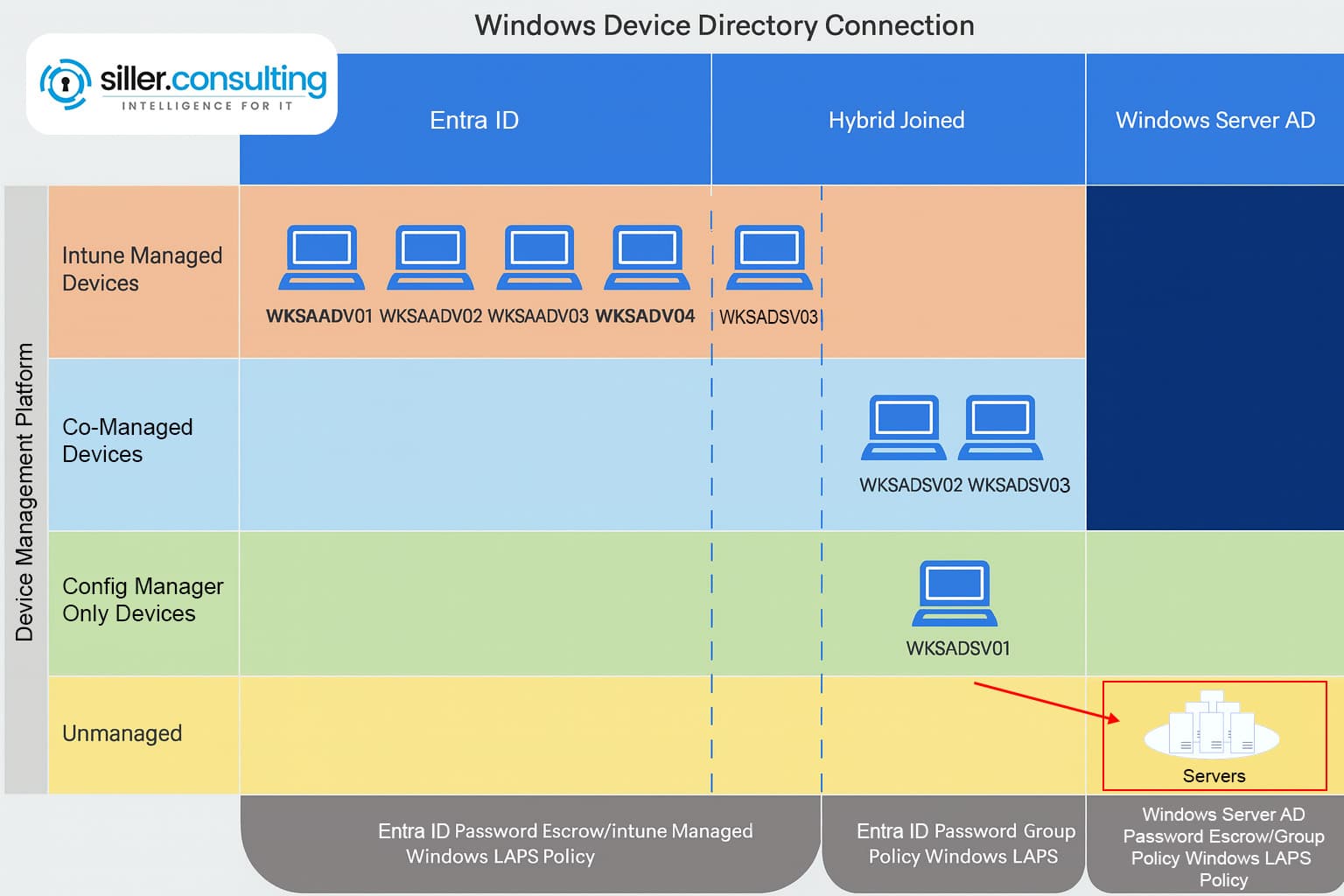

Der Wechsel von Legacy-LAPS zu Windows LAPS gibt Dir eine Reihe an neuen Sicherheitsfeatures und eine zentralisierte Verwaltung in der Cloud. Damit das Migrieren von LAPS-Legacy zu Windows LAPS auch wirklich für mehr Sicherheit und keine Schwachstellen sorgt, musst Du Dir erst einen Überblick und einen guten Plan erarbeiten.

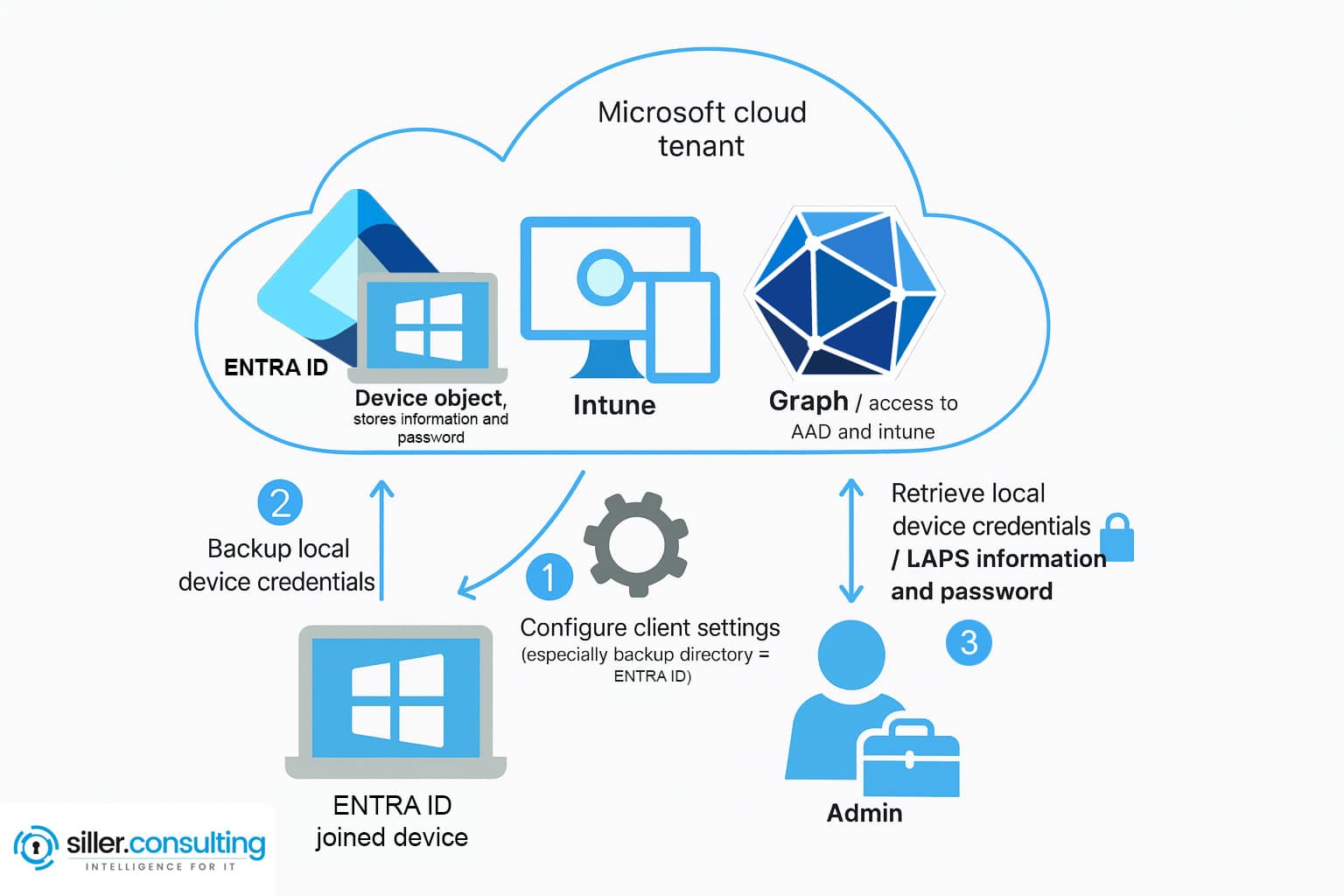

Ich rate Dir, dabei das traditionelle Azure AD (jetzt Microsoft Entra ID) mitzuintegrieren, denn so kannst Du Deine LAPS-Verwaltung gleich in die Cloud verlagern. Ich gebe Dir die wichtigsten Vorbereitungsschritte und Best Practices, damit auch wirklich nichts schiefgeht.

Die Hauptpunkte dieses Artikels:

Die Umstellung auf Windows LAPS ist zwar mit viel Köpfchen verbunden und wird nicht in fünf Minuten erledigt sein, aber sie ist ein wichtiger technischer Teil Deiner neuen Sicherheitsstrategie. Eine durchdachte Vorgehensweise sichert Deine Infrastruktur mit modernsten Funktionen und optimiert die Verwaltung Deiner lokalen Administratorkonten.

LAPS Migration & OS-Fallback-Strategien

Wenn Du von LAPS zu Windows wechseln möchtest, musst Du Dich zunächst gut organisieren und vorbereiten. Bei Windows LAPS handelt es sich um eine LAPS native Lösung; bedeutet, die Einrichtung für die Verwaltung des lokalen Administrator-Kennworts ist für lokale Administratoren direkt in das Betriebssystem integriert. Sehr praktisch!

Und damit Dir beim Wechsel keine grauen Haare wachsen, gebe ich Dir meine Schritt-für-Schritt-Anleitung – von der Abschaltung von Legacy-GPOs bis zur Vermeidung technischer und organisatorischer Fallstricke.

Denke dabei an die Installation von kb5025221 und KB5025224 auf Deinen Clients, um die neuen Funktionen des LAPS native zu aktivieren. Als kleine Erinnerung:

Allgemein ist es wichtig, dass alle nötigen Updates installiert sind, damit das neue LAPS kompatibel mit Deinem Server und Deinen Endgeräten ist. Das ist besonders relevant für Admins, die den DSRM-Modus (Directory Services Restore Mode) für die Wiederherstellung von Domänencontrollern nutzen müssen. Denn besonders da kann es schnell zu Problemen kommen.

1. Legacy LAPS erkennen und deaktivieren

Bevor Du das neue Windows LAPS produktiv ausrollst, solltest Du sicherstellen, dass keine Legacy LAPS-Richtlinie aktiv ist oder sind. Wenn Du in Deiner Umgebung noch mit Legacy-Domänencontrollern arbeitest, sind Konflikte und doppelte Zuständigkeiten schon fast vorprogrammiert.

Gerade in einer Active-Directory- bzw. Legacy-Umgebung auf einem Windows Server ist es wichtig, alte GPOs systematisch zu entfernen und saubere Zuständigkeiten zu schaffen. Ein wichtiger Teil dieser Vorbereitung ist, die alte Software-Komponenten Client Side Extension (CSE) zu deinstallieren.

Achte wirklich auf diesen Schritt! Zum Beispiel könntest Du Computer-Berechtigungen manuell über den PowerShell-Befehl Set-LAPSADComputerSelfPermission -Identity entfernen und so eine cleane Basis für die neue Konfiguration schaffen. So und nur so kannst Du Konflikte vermeiden und eine klare Historie der Konfigurationsänderungen gewährleisten.

So gehst Du am besten vor:

- Deaktiviere bestehende Microsoft LAPS Policies.

- Bereinige GPOs, die für das Verwalten des Kennworts auf AdmPwd.dll setzen.

- Verwende in Intune ausschließlich das neue CSP-basierte LAPS.

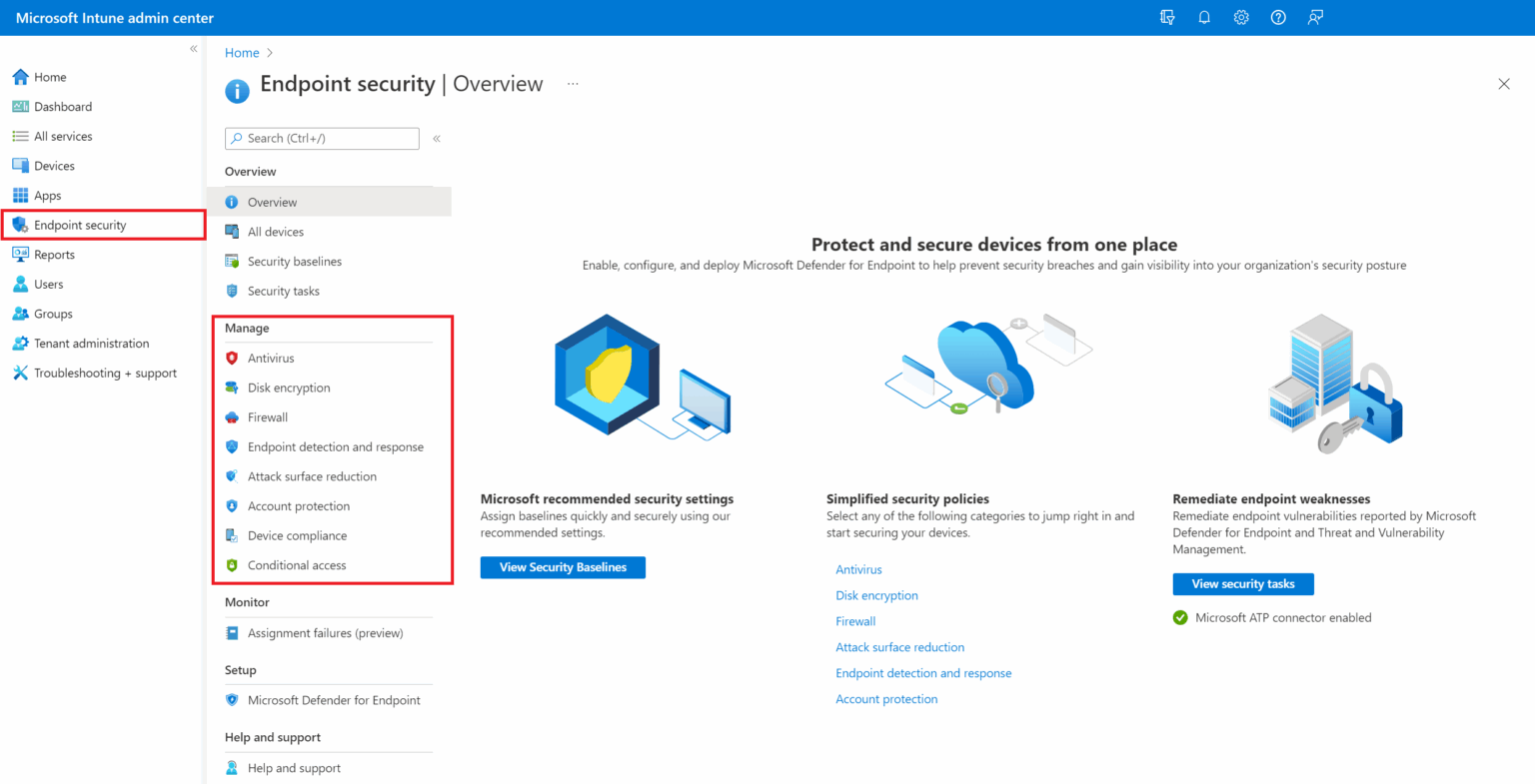

2. Intune Policies strategisch einführen

Wie bereits mehrfach erwähnt solltest Du bei allen neuen Windows LAPS Policies das Verwalten des Kennworts in Intune gut planen. Ansonsten riskierst Du inkonsistente Konfigurationen und unnötige Ausfälle.

So gehts step-by-step:

Erstelle eine neue Intune Policy.

Trenne alle Betriebssysteme mit Zielgruppenfiltern.

Führe Dein Staging über Pilotgerätegruppen (z. B. „LAPS-Testing“) durch.

3. Parallele Verwendung? Nur mit Vorsicht!

Du willst LAPS modernisieren, kannst aber nicht alle Endgeräte gleichzeitig umstellen? Dann droht ein temporärer Parallelbetrieb – und der hat Tücken, die Du kennen solltest. Ohne klare Trennung der Zielsysteme und Speicherorte drohen doppelte Passwortspeicherungen oder Richtlinienkonflikte - ein erhebliches Risiko für Deine Sicherheit.

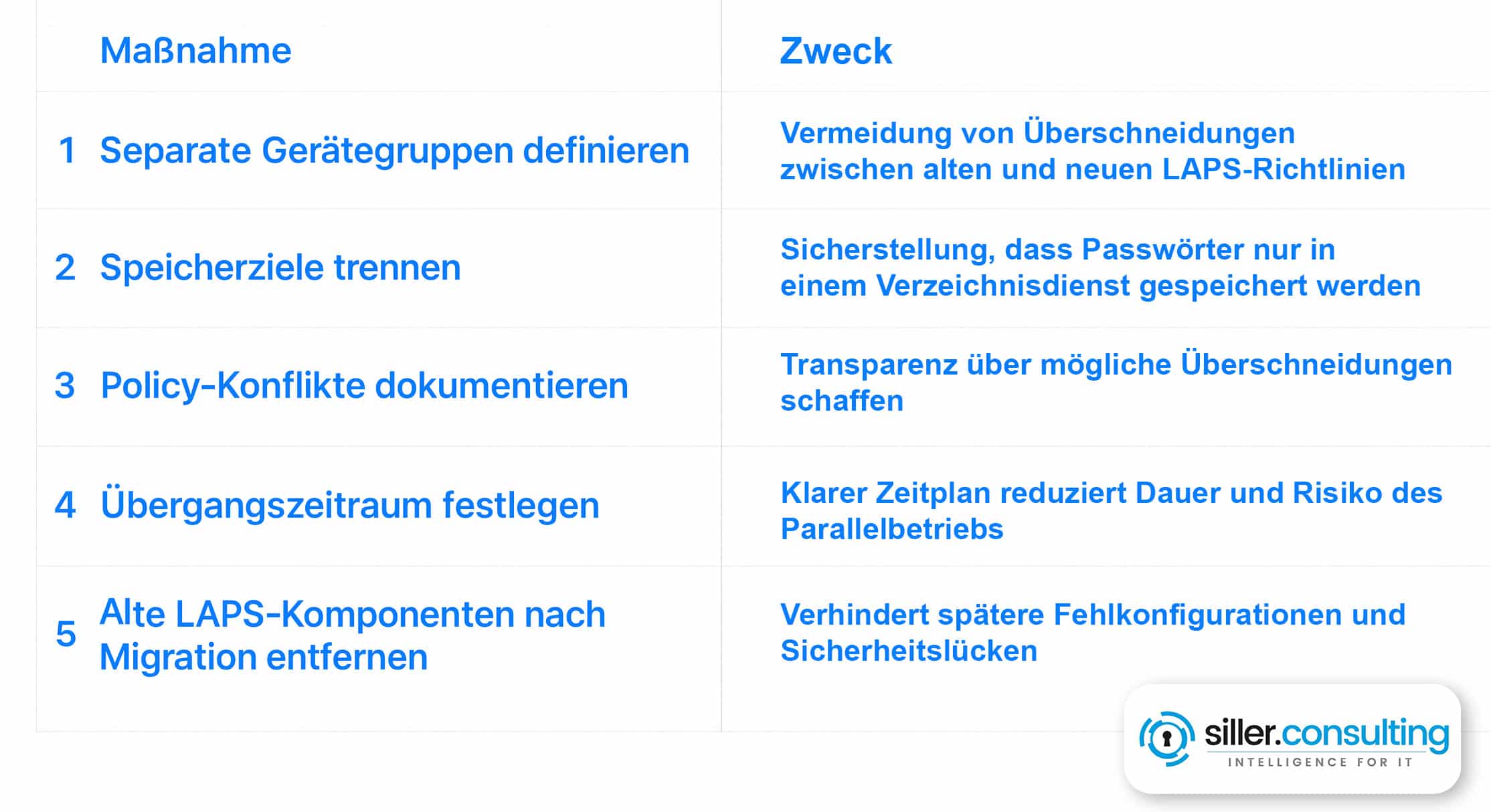

So gehst Du dagegen vor:

Glaub mir - Du wirst es Dir später danken!

Hier noch eine zusätzliche Übersicht mit weiteren Punkten:

4. Fallback für Windows 10 und LAPS Legacy

Nicht alle Endgeräte in Deiner Flotte sind sofort kompatibel mit Windows LAPS. Für ältere Windows-Versionen wie Windows 10 Enterprise LTSC brauchst Du besondere Strategien, damit Dein Tenant weiterhin bei der Umstellung sicher und nutzbar bleibt.

Beachte dabei die folgenden Punkte:

5. Speichern in Active Directory und anderen Verzeichnisdiensten

Je nach Infrastruktur musst Du entscheiden, wo Du Deine sensiblen Passwörter ablegst – im lokalen AD oder in der Cloud mit Microsoft Entra ID. Beide Optionen haben Vor- und Nachteile:

Die Kennwortverschlüsselung ist hierbei ein zentraler Sicherheitsaspekt – sie schützt die Passwörter vor unbefugtem Zugriff, unabhängig davon, ob sie lokal oder in der Cloud abgelegt sind.

6. Best Practices für die Umstellung von LAPS zu Windows

Die technischen Aspekte einer Migration haben wir nun abgedeckt. Aber der beste Plan bringt Dir nichts, wenn Du ihn nicht mit anderen Teams absprichst und von ganz oben absegnen lässt.

Deswegen: Damit der Umstellung zu Windows LAPS nicht nur technisch gelingt, sondern auch organisatorisch greift, solltest Du die folgenden erprobten Maßnahmen durchgehen:

Wichtig bei der Migration: Alte LAPS-Komponenten entfernen!

Wenn Du bisher Microsoft LAPS genutzt hast, solltest Du die Datei AdmPwd im Blick behalten. Sie war Teil der klassischen Lösung und für die Passwort-Speicherung im Active Directory zuständig. Nach der Umstellung auf Windows LAPS ist sie überflüssig – und kann sogar Konflikte verursachen.

Entferne dazu das alte LAPS-GPO, das auf die AdmPwd. dll verweist. Wichtig ist auch, das zugehörige MSI-Paket zu deinstallieren, um eine saubere Umgebung zu schaffen.

Das zuvor erweiterte AD Schema brauchst Du jetzt nicht mehr - es hat in der modernen Windows LAPS-Umgebung absolut keinen Nutzen. Beachte, dass in vielen Fällen eine vorherige Schema-Erweiterung mit Update-AdmPwdADSchema erforderlich war, die nun ebenfalls nicht mehr benötigt wird.

Troubleshooting: Wenn Windows LAPS nicht so funktioniert wie geplant

Trotz aller Vorteile kann es beim Einsatz von Windows LAPS zu unerwarteten Herausforderungen kommen. Da gewinnt das Wort Sicherheit eine ganz neue Bedeutung - vor allem, wenn Du von LAPS Legacy migrierst.

Ich gebe Dir deswegen in diesem Kapitel konkrete Hinweise, wie Du typische Probleme erkennst und behebst. So beugen wir gemeinsam vor, dass Deine ausgeklügelte Sicherheitsstrategie nicht an einem kleinen Teil der Konfiguration scheitert.

Wenn Du Hilfe beim Konfigurieren brauchst oder meine Liste Deine Fragen nicht abdeckt, meld Dich gerne bei mir statt auf Reddit nach Antworten zu suchen. Oder sichere Dir einen Platz in einem meiner Workshops.

Fehlerhafte LAPS-Richtlinien-Zuweisung

Was ich häufig höre ist, dass etwas bei der Zuweisung der LAPS-Richtlinien in Intune schiefgeht. Wenn Clients die Einstellungen zum Verwalten des Kennworts nicht erhalten, solltest Du als Admin zuerst prüfen

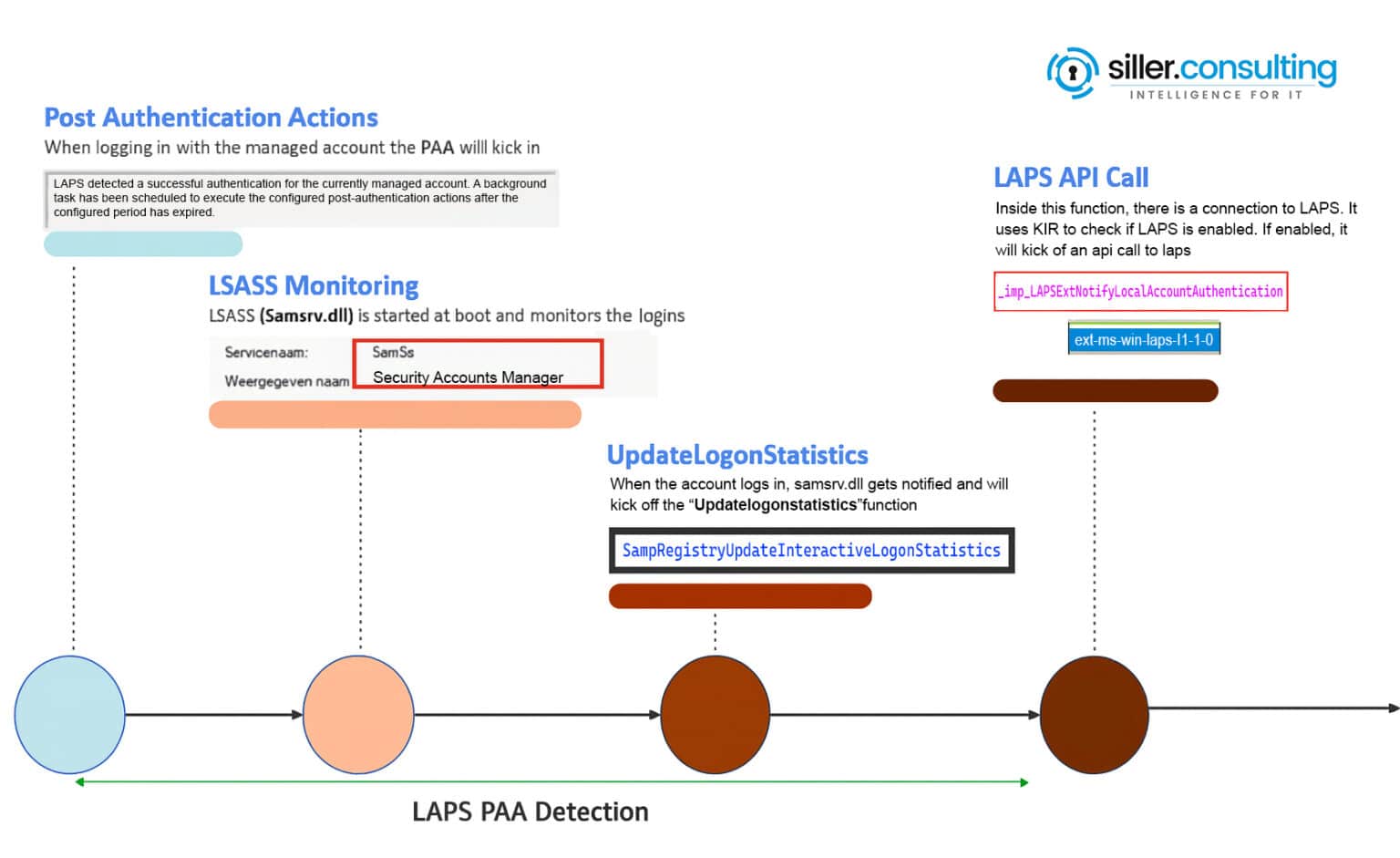

Post-Authentication-Aktionen greifen nicht

Wenn die Kennwörter auf Deinen Geräten nicht automatisch zurückgesetzt oder Sitzungen nicht beendet werden, kann das an einem nicht gesetzten PostAuthenticationResetDelay-Wert liegen. Dieser ist standardmäßig auf 24 Stunden gesetzt – ein häufig übersehener Punkt.

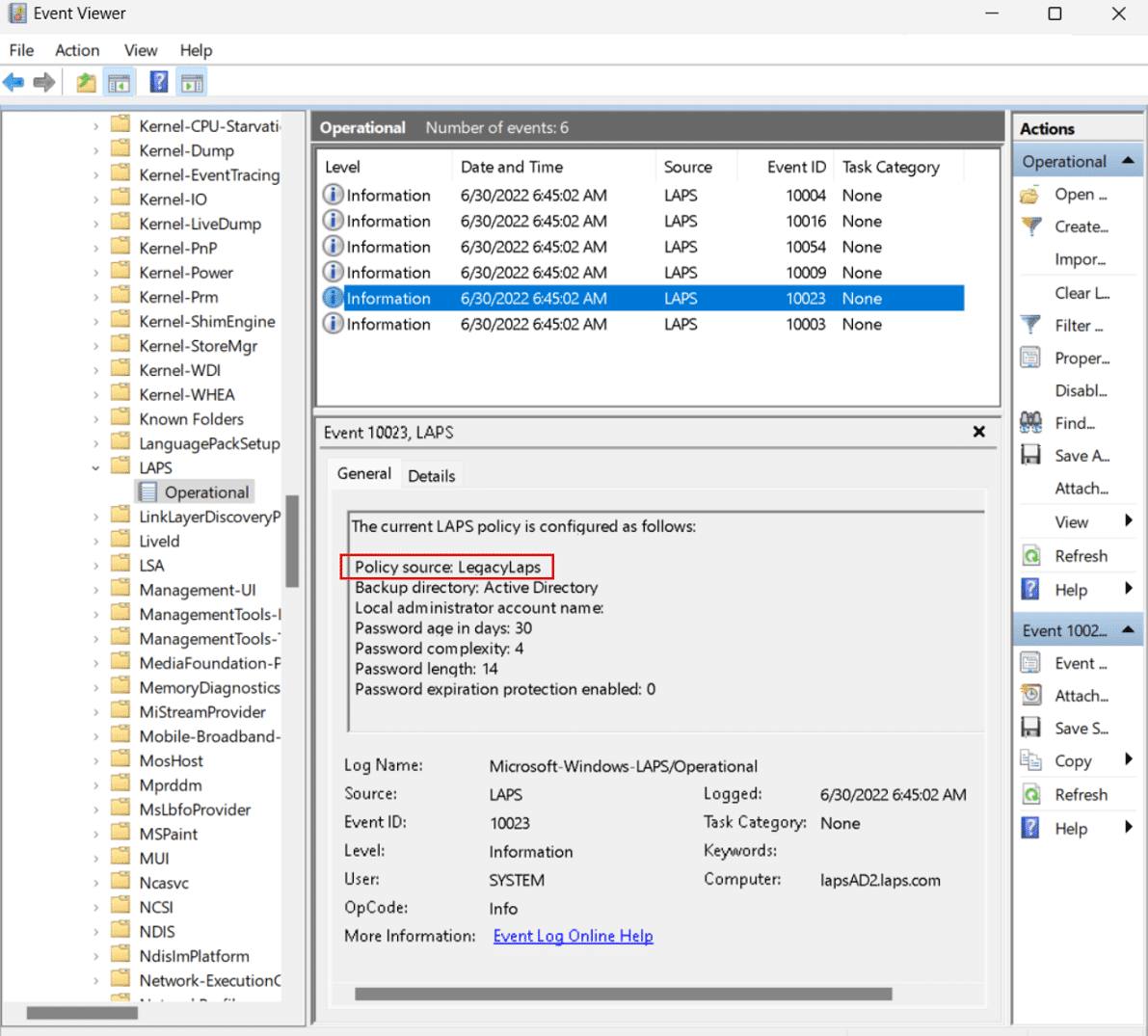

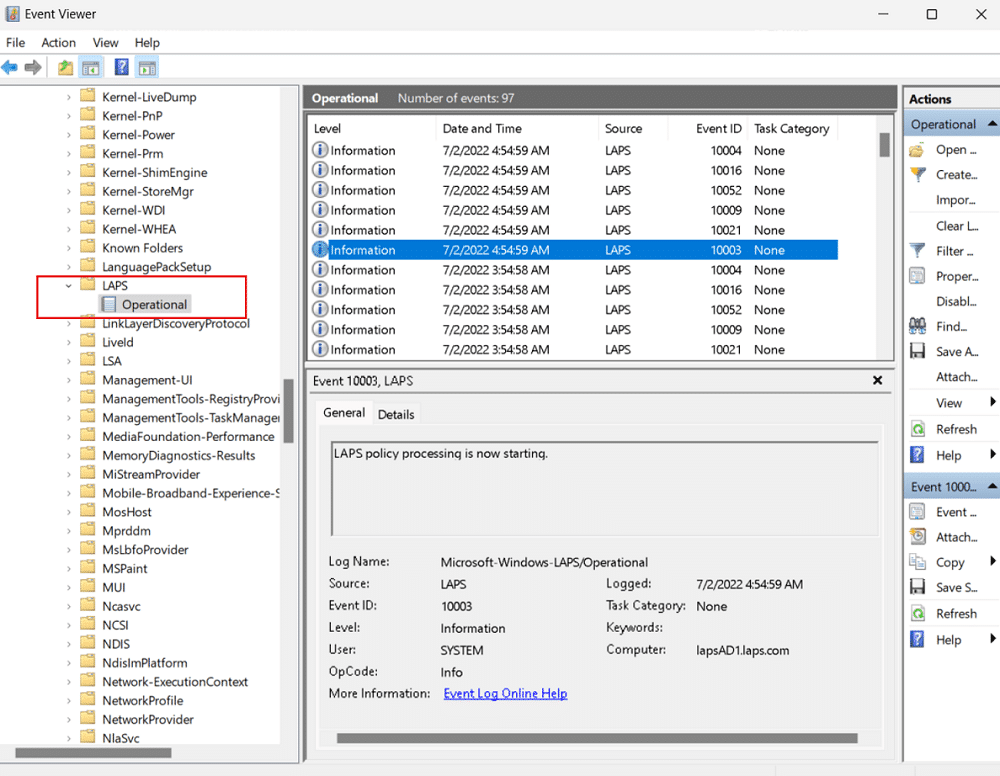

Empfehlung: Setze diesen Wert testweise auf 1 Stunde und überprüfe im Windows-Eventlog (Microsoft-Windows-LAPS/Operational), ob entsprechende Ereignisse geloggt werden - als Admin sollte das Dein Go-to-Schritt bei der Problembehebung sein.

Dynamische Benutzernamen werden nicht übernommen

Wenn Du RandomizeName aktiviert hast, aber der Benutzername auf den Geräten gleich bleibt, kontrolliere:

Vielleicht musst Du als Admin bei manchen Systemen ein altes LAPS-Konto manuell löschen, bevor die Randomisierung greift.

Konto wird nicht erstellt

Wenn LAPS auf den Geräten kein neues Konto erstellt, prüfe die Einstellung "Account Management Target." Nur wenn der Wert auf 1 steht (Neues Konto), wird ein zusätzliches Konto generiert.

0 bedeutet: das integrierte Administratorkonto wird verwendet.

Fehlerhafte Anzeige im Entra ID Portal

Wenn Passwörter nicht im Microsoft Entra ID-Portal angezeigt werden, obwohl alles korrekt konfiguriert ist, liegt das oft an:

Verwende den Entra Troubleshooter unter https://entra.microsoft.com/#troubleshoot für eine gezielte Analyse.

Ein häufiges Problem in der Vergangenheit war auch die Überprüfung des Attributs ms-Mcs-AdmPwdExpirationTime im Verzeichnis-Dienst Active Directory, das die Gültigkeitsdauer des Passworts speichert. Wenn dieses Attribut nicht korrekt synchronisiert wird, kann es zu Anzeigefehlern kommen.

Eventlog-Überwachung liefert keine Einträge

Die meisten Aktionen von Windows LAPS werden im Eventlog protokolliert – allerdings nur, wenn die passenden Log-Kanäle aktiviert sind:

Diese Logs geben Dir wichtige Infos zu verschiedenen Funktionen wie Passwortänderungen, Kontoerstellungen und fehlgeschlagene Richtlinienanwendungen – ideal für Audits, Troubleshooting und Sicherheitsüberwachung. Besonders im Zusammenspiel mit Tools wie Microsoft Sentinel oder dem Entra Portal kannst Du diese Daten gezielt auswerten und weiterverarbeiten.

Ich empfehle Dir, das Debug-Log nur temporär zu aktivieren – es liefert viele Informationen, kann aber die Protokollierung aufblähen.

Sentinel-Integration bringt keine Daten

Wenn Du als Admin Logs aus LAPS mit Microsoft Sentinel verknüpfen möchtest, brauchst Du einen funktionierenden Log Analytics-Agent oder die Verbindung über Azure Monitor Agent. Dieses Feature ist ein wichtiger Teil der Sicherheitsüberwachung.

In vielen Unternehmen ist Active Directory nach wie vor das Herzstück der Identitätsverwaltung – Windows LAPS ergänzt diese Strukturen mit zusätzlicher Software und Sicherheitsschichten für lokale Administratorpasswörter.

Und jetzt? Sichere Dich weiter ab

Du hast die wichtigsten Schritte und Strategien kennengelernt, um die Migration zu Windows LAPS erfolgreich umzusetzen und typische Fehler zu beheben. Der Wechsel von Legacy LAPS zu Windows LAPS ist ein entscheidender Schritt, um Deine IT-Umgebung zu modernisieren und die Verwaltung Deiner lokalen Administratorkonten zu sichern.

Um das Maximum aus Deiner Implementierung herauszuholen, empfehle ich Dir, auch diese Artikel zu lesen:

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!