Die Welt rückt immer näher zusammen. Dank Digitalisierung müssen unserer Mitarbeiter nicht mehr vor Ort im Büro sitzen. Mit einem sicheren Log-In können sie theoretisch von überall aus ihre Aufgaben erledigen. Das gilt auch für externe bzw. temporäre Team-Mitglieder, Freelancer oder Partner. Es stellt sich jedoch die Frage: Wie können wir einen sicheren Gastzugriff gewähren? Was dürfen externe Mitarbeiter unter dem Gastzugriff alles machen, um problemlos arbeiten zu können? Und was passiert bei auffälligen Aktivitäten?

Früher war die Verwaltung solcher Zugänge oft eine isolierte Aufgabe, bei der SharePoint-Administratoren externe Kollaboration mit einem einfachen Häkchen aktivierten und auf das Beste hofften. Bei so wenig Kontrolle waren Schwachstellen praktisch vorprogrammiert.

Mittlerweile können wir unseren Tenant dank Microsoft 365, Entra ID und Teams wesentlich besser schützen. Der Gastzugriff wird gezielter gesteuert und kann sogar automatisch bewacht werden.

Alles Wichtige auf einen Blick

In diesem Beitrag zeige ich Dir, wie moderner Gastzugriff in Microsoft Entra ID nicht nur möglich, sondern auch sicher und kontrollierbar wird. Wir werfen gemeinsam einen Blick auf die Entwicklung vom klassischen E-Mail-Link zu einer komplexen Architektur mit Cross-Tenant Access, Conditional Access und automatisiertem Entitlement Management.

Du erfährst unter anderem:

So kannst Du externe Zusammenarbeit granular sicher gestalten, ohne auf Flexibilität zu verzichten. Ich gehe Schritt für Schritt auf alle wichtigen Infos und Konfigurationen ein. Wenn Du danach noch Fragen hast, melde Dich gerne bei mir.

Gastzugriff knackig erklärt

Mit dem Gastzugriff haben externe Benutzer bedingten Zugriff auf Ressourcen und Anwendungen innerhalb einer Organisation. Eine ziemlich wichtige Grundfunktion also, um effektiv mit neuen oder temporären Team-Mitgliedern arbeiten zu können.

Beispiele dafür sind der Zugriff auf spezifische Kanäle oder Dateien in Microsoft Teams. Der Gastzugriff vereinfacht also nicht nur die Zusammenarbeit, sondern ersetzt auch Zwischenmanager, die die Kommunikation ansonsten regeln müssten.

Der Gastzugriff dient aber nicht nur zum Austausch. Er ermöglicht auch die direkte Zusammenarbeit an Projekten und unmittelbares Teilen von Dateien und Informationen. Besser und schneller kann man schon fast gar nicht zusammen arbeiten. Und je sicherer Du als Admin diese Zusammenarbeit konfigurierst, desto mehr Vertrauen wird aufgebaut. Ein Win-Win für alle.

Arten von Gästen

Es gibt verschiedene Arten von Gästen, die auf Ressourcen und Anwendungen innerhalb einer Organisation zugreifen möchten. Dazu gehören externe Partner, Lieferanten, Kunden oder auch temporäre Mitarbeiter. Dabei hat jeder Gasttyp unterschiedliche Anforderungen und benötigt entsprechend gezielte Berechtigungen, die unbedingt im Gastzugriff konfiguriert werden müssen.

Beispielsweise benötigen externe Partner Zugriff auf bestimmte Kanäle oder Dateien, um effektiv zusammenarbeiten zu können, während Kunden möglicherweise nur Zugriff auf öffentliche Informationen brauchen. Das ist ein großer Unterschied! Ein Lieferant sollte keinen Zugriff auf Geschäftsgeheimnisse und andere interne Abläufe haben.

Jeder Zugriff muss individuell bestimmt, konfiguriert und vergeben werden - und das am besten zeitlich begrenzt. Aber dazu kommen wir später. Für die Sicherheit Deines Tenants ist es immens wichtig, dass jeder Gast nur den Zugriff erhält, den er auch wirklich braucht. Lieber zu wenig und bei Bedarf erweitern.

Diese Zugriffsrechte werden immer gegen die Identitäten Deiner internen Mitarbeiter geprüft. Die Basis dieser Hybrid-Identitäten ist die Synchronisierung über Microsoft Entra Connect – die sichere Verbindung zwischen lokalem AD und Cloud-Identität.

Konkrete Beispiele von unterschiedlichen Gastzugriff-Usern

Art des Gastzugriffs | Beschreibung | Typische Nutzung | Vorteile |

|---|---|---|---|

B2B Direct Connect (ohne Gastobjekt) | Direkte, vertrauensbasierte Verbindung zwischen zwei Mandanten. Kein Wechsel des Mandanten, kein Gastobjekt notwendig. | Teams Shared Channels (gemeinsame Kanäle) | - Kein Mandantenwechsel |

Teams Shared Channels (mit B2B Direct Connect) | Ermöglicht Chats und Zusammenarbeit mit externen Nutzern direkt in einem geteilten Kanal. | Projektteams mit Externen, Berater, Partnerunternehmen | - Benutzer bleiben im Heimatmandanten |

Entitlement Management (Zugriffspakete) | Bündelt Ressourcen (Teams, Gruppen, Apps) zu Zugriffspaketen mit automatischem On- und Offboarding. | Längerfristige Projekte mit Partnern | - Automatisierung des Guest Lifecycles |

One-Time Passcode (OTP)-basierter Zugriff | Gastnutzer ohne Microsoft-Konto erhalten temporären Zugriff per E-Mail und Einmalpasscode. | Kurzfristiger Zugriff auf einzelne Dateien oder Links | - Kein Microsoft-Konto nötig |

Cross-Tenant Access Settings (Policy Layer) | Steuerung, welche Mandanten externen Zugriff erhalten dürfen – inbound & outbound – auf B2B- oder Direct Connect-Basis. | Unternehmen mit vielen Partnern oder Tochtergesellschaften | - Granulare Kontrolle |

Gastzugriff über die Jahre - und was nun alles möglich ist

Der Gastzugriff in Microsoft 365 hat sich über die Zeit ganz schön entwickelt. Was früher nur einfacher Datei- oder Webseitenzugriff war, ist heute ein durchdachtes System mit vielen Möglichkeiten. Mittels Guest Access können externe Nutzer gezielt auf Teams-Kanäle, Apps oder bestimmte Ressourcen zugreifen – genau da, wo Zusammenarbeit stattfinden soll.

Möglich wird das durch moderne Technologien wie starke Authentifizierung und flexible Autorisierung. So behalten wir die Kontrolle und ermöglichen gleichzeitig effiziente Zusammenarbeit mit Partnern, Dienstleistern oder Kunden – sicher, nachvollziehbar und genau im Rahmen der Unternehmensrichtlinien.

Von SharePoint-E-Mails zu Verzeichnisobjekten

Erinnerst Du Dich an die späten 2000er? Damals konnten wir als IT-Verantwortliche über eine SharePoint-Farm externen Nutzern einfach eine Einladungs-URL schicken. Ein Klick, ein Passwort, und schon konnten Dokumente bearbeitet werden. Das Auditing war minimal, ein Sitzungsende gab es nicht, und die einzige Einschränkung, die wir hatten, war eine fest codierte Liste zugelassener Domains.

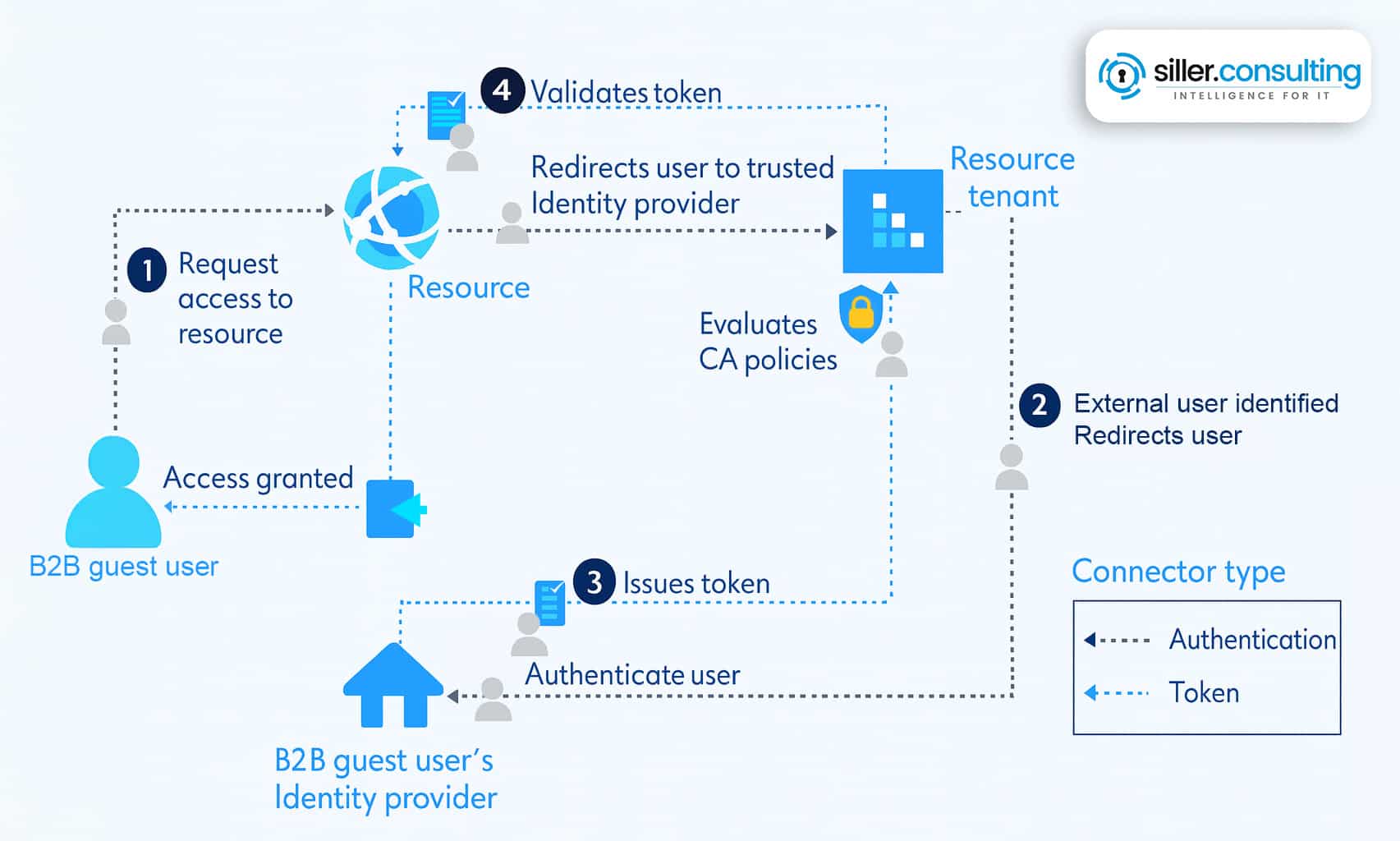

Heute regelst Du den Gastzugriff zentral im Teams Admin Center, um eine sichere Konfiguration zu gewährleisten. Mit der Einführung von Azure AD B2B im Jahr 2015 wurde dieses freizügige Modell in eine sichere Identitätsschicht überführt. Jede Einladung erstellt nun ein Gastobjekt im Mandantenverzeichnis. Das bedeutet: Jedes externe Konto erhält einen Benutzertyp, einen Audit-Trail und die Berechtigung für Richtlinien für bedingten Zugriff.

Das bedeutete auch, dass Sicherheitsadministratoren einen Rahmen hatten, in dem sie Fragen stellen konnten und mussten, wie zum Beispiel, ob der Benutzer MFA durchführen muss, um Zugriff zu erhalten.

Beide Richtungen im Blick: Kontrolle über den Datenfluss

Bis zu diesem Punkt waren Organisationen meist nur besorgt darüber, wer Zugriff hatte. Doch dann bemerkten Compliance-Beauftragte einen kritischen blinden Fleck: Mitarbeiter meldeten sich routinemäßig mit Firmenanmeldedaten bei Partnermandanten an. Um den eingehenden und den ausgehenden Datenfluss zu überprüfen und zu kontrollieren, wurden 2022 die Cross-Tenant Access Settings eingeführt.

Administratoren erhielten ein Dashboard, das jeden einzelnen eingehenden und ausgehenden Token-Austausch präzise aufzeichnete. Zudem stand Admins nun eine leistungsstarke Policy-Engine zur Verfügung, mit der bestimmte Partner, Anwendungen oder Benutzergruppen beim Betreten oder Verlassen eines Mandanten gezielt zugelassen oder blockieren werden konnten.

Endlich also ein Schritt in die lang benötigte Kontrolle über den gesamten Datenverkehr.

Endlich kein Mandanten-Wechsel mehr

Der ständige Mandanten-Wechsel in Teams war für Endbenutzer oft einfach nur frustrierend. Effizient Arbeiten ist anders. Doch genau das beschleunigte den nächsten großen Schritt: B2B Direct Connect!

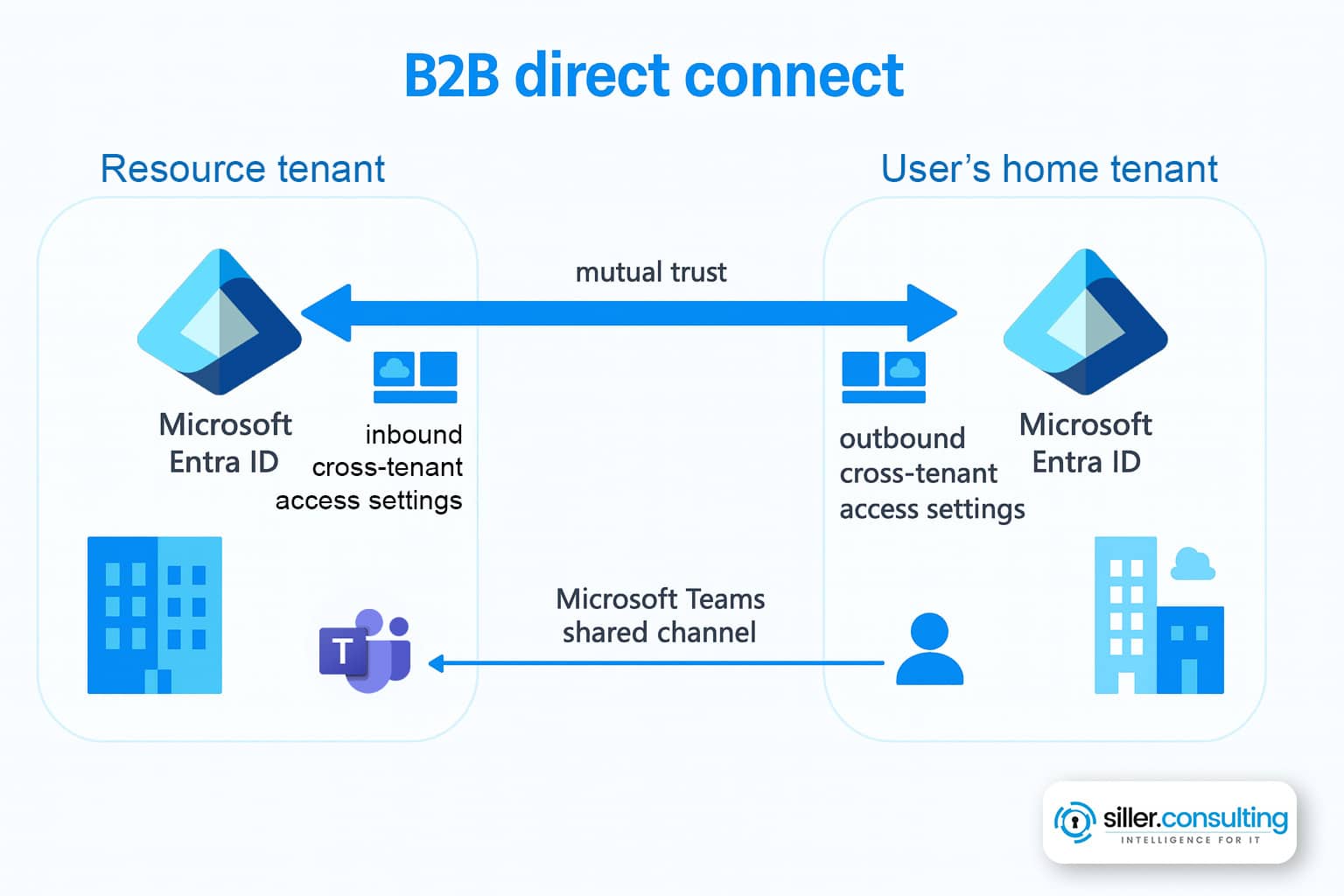

Dieses Feature machte den traditionellen Gastzugriff überflüssig. Wie? Zwei Mandanten können nun Trust-Beziehungen registrieren. Das bedeutet konkret: Man erspart seinen Nutzern den lästigen und ständigen Wechsel des Accounts oder des Mandanten im Teams Client.

Statt eines manuellen Hin- und Herspringens zwischen verschiedenen Ansichten können Nutzer die geteilten Kanäle reibungslos direkt in ihrer gewohnten Teams-Oberfläche sehen und nutzen.

Ist diese Trust-Beziehung einmal hergestellt, erscheinen die Nutzer beider Seiten direkt in geteilten Team-Kanälen – kein Wechsel mehr nötig und keine zusätzlichen Lizenzen erforderlich.

Gastzugriff-Einstellungen und Best Practices

Ich finds immer wieder interessant, wie sich die Technologie weiterentwickelt und wie wir dort angekommen sind, wo wir jetzt stehen: Nämlich ausgerüstet mit ziemlich ausgeklügelten Richtlinien und Konfigurationsmöglichkeiten, die wir ziemlich genau auf die Sicherheitsanforderungen unseres Unternehmens anpassen können.

Entsprechend bist Du nur einige gezielte Einstellungen von einem weitaus sichereren Tenant entfernt. Mit Entra ID Best Practices wird aus einem offenen Minenfeld der Zusammenarbeit ein vertrauenswürdiger, kontrollierter und anpassbarer Arbeitsbereich.

Konkrete Beispiele zum Konfigurieren des Gastzugriffs

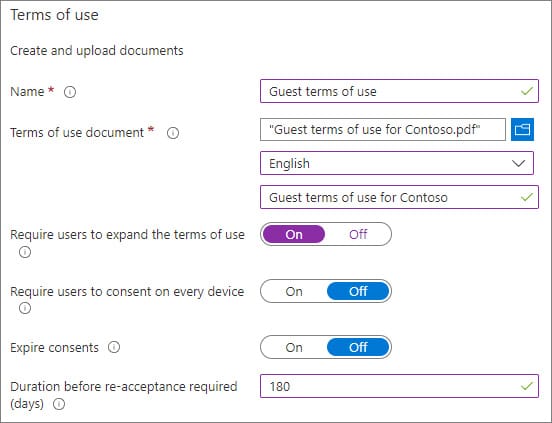

"Bleib ansonsten streng mit dem Gastzugriff." Was genau heißt das eigentlich und wie sollst Du das richtig umsetzen? Das ist gar nicht so schwer. Die folgenden Schritte helfen Dir dabei, den Gastzugriff richtig zu konfigurieren:

Für die Mehrheit der Organisationen bietet Dir die Kombination aus strengen Standardeinstellungen, datengesteuerten Ausnahmen und mehrstufiger Durchsetzung genau das, was Du brauchst: sowohl kollaborative Agilität als auch das von Prüfern geforderte Maß an Sicherheit.

Sicherheitsaspekte

So gut sich das auch alles anhört, ist der Gastzugriff dennoch nicht risikofrei. Einmal falsch geklickt und zack haben wir jemandem Zugriff auf sensible Informationen oder Ressourcen gegeben, die selbst intern nur von bestimmten Person eingesehen werden dürfen. Überprüfe daher lieber zweimal (oder dreimal), welchem Gast Du welchen Zugriff gibst.

Halte dabei auch einen Blick auf die neusten Authentifizierungs- und Autorisierungstechnologien von Microsoft. So kannst Du Deine Gastzugriffe sicherer und kontrollierter gestaltet.

Microsoft hat aber mitgedacht und lässt uns mit diesem Risiko nicht alleine. Nutze Maßnahmen wie Multi-Faktor-Authentifizierung (MFA) und die Überprüfung der Geräte-Compliance, um sicherzustellen, dass nur vertrauenswürdige Benutzer und Geräte Zugriff auf sensible Daten und Anwendungen erhalten.

Übrigens: Auch die zentrale Verwaltung dieser Zugriffsrechte ist wichtig, um Deine Daten nochmals besser abszusichern. Ich rate Dir, Dich näher mit den erweiterten Funktionen von Microsoft Purview Berechtigungen zu beschäftigen.

Cross-Tenant Access Settings: Behalte den Überblick

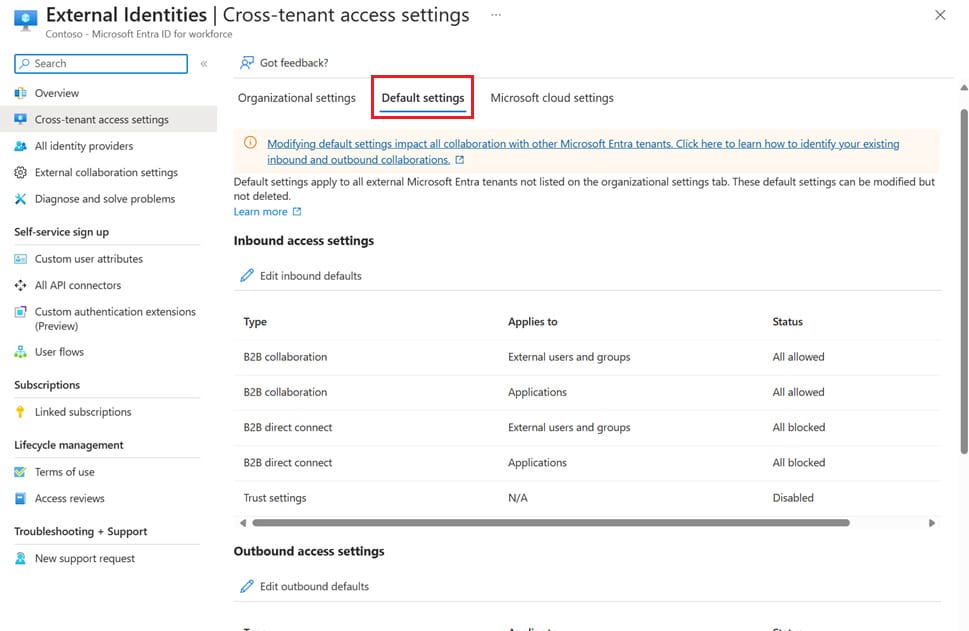

Die Cross-Tenant-Einstellungen findest du in Entra ID unter External Identities. Sie sind in sechs Unterregisterkarten aufgeteilt. Das ist an und für sich schonmal ganz gut, um Konfigurationen granular einzustellen.

Die schiere Auswahl an Optionen kann aber auch eine ganz schöne Herausforderung sein, besonders, weil eingehende Standardeinstellungen, ausgehende Standardeinstellungen und partnerspezifische Überschreibungen gleichzeitig aktiv sein und interagieren können.

Aber keine Sorge - wir gehen nun auf die unterschiedlichen Einstellungen ein. So kannst Du die Richtlinien granular an die Sicherheitsanforderungen Deines Unternehmens anpassen.

Quelle: https://docs.azure.cn/en-us/entra/external-id/cross-tenant-access-settings-b2b-collaboration

Die wichtigsten Einstellungen erklärt

Wichtig zu wissen ist: Sobald ein Authentifizierungsereignis sowohl Cross-Tenant-Einstellungen als auch bedingten Zugriff betrifft, gewinnt automatisch die strengere Seite. Keine der beiden Engines kann die andere überschreiben. Perfekt, um die Sicherheitsstandards Deines Unternehmens zu garantieren.

Bleib auf dem neuesten Stand und lerne, wie Du Deine Microsoft 365 Umgebung proaktiv und effizient verwalten kannst. Sichere Dir einen Platz und starte Deine Weiterbildung jetzt!

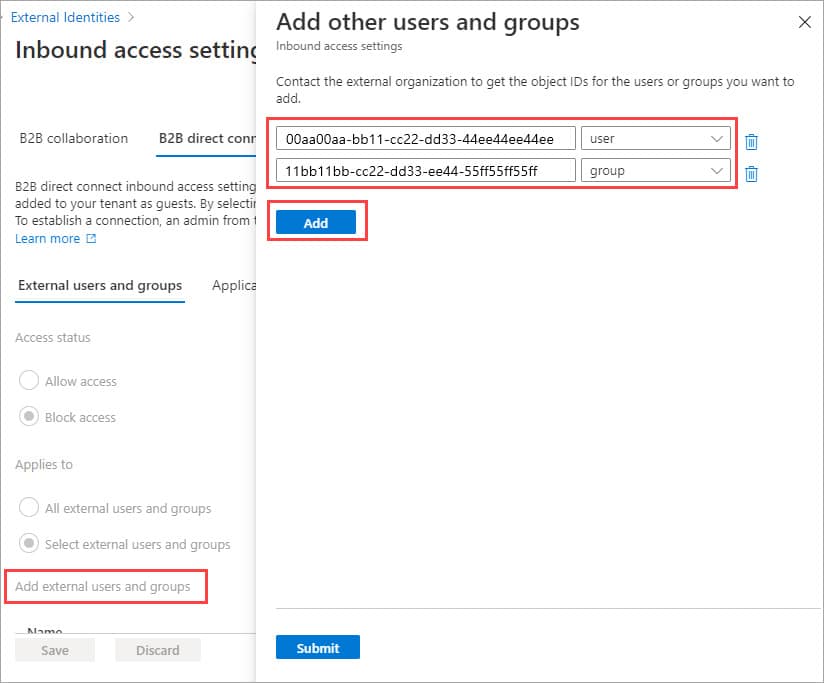

B2B Direct Connect: Nahtlose Zusammenarbeit, aber mit Grenzen

Gehen wir nochmal etwas genauer auf Direct Connect ein - genauer gesagt die Mitarbeitererfahrung, die, wie ich finde, einen großen Sprung in Sachen Benutzerfreundlichkeit gemacht hat.

Als Beispiel: Ein Berater kann an einem von Contoso gehosteten Meeting teilnehmen und gleichzeitig im gemeinsamen Kanal eines gemeinsamen Kunden chatten - und das alles, ohne zwischen verschiedenen Mandanten wechseln zu müssen.

Zudem musst Du keine Gastobjekte erstellen, was Dir einen weiteren technischen Vorteil gibt. Denn so reduzierst Du den Verwaltungsaufwand und sorgst für eine sauberere Verzeichnisumgebung, da keine zusätzlichen externen Identitäten in Deinem Entra ID verwaltet werden müssen.

Das einzige Manko an Direct Connect ist der Umfang, der absolut ausbaufähig ist. Aktuell können wir Direct Connect nur für Teams-Kanäle nutzen. Das bedeutet konkret, dass Du einen Nutzer, der nahtlos im Chat erscheint, immer noch als klassischen Gast aktivieren musst. Nun werden ihm die zugehörige SharePoint-Site oder der Power BI-Workspace angezeigt.

Direct Connect ist also eher eine super nützliche Ergänzung, kein vollständiger Ersatz. Projekt-Setup-Meetings lassen sich damit zwar relativ nahtlos konfigurieren, aber für die langfristige Dokumentenzusammenarbeit benötigst Du weiterhin B2B Collaboration mit Zugriffspaketen und regelmäßigen Überprüfungen.

Quelle: https://learn.microsoft.com/en-us/entra/external-id/cross-tenant-access-settings-b2b-direct-connect

Die Implementierung von Direct Connect ist wirklich unkompliziert. Jeder Mandant muss lediglich die ID des anderen Mandanten hinzufügen, Direct Connect aktivieren und eine interne Sicherheitsgruppe zuweisen, deren Mitglieder teilnehmen dürfen. Geteilte Kanäle funktionieren dann genau wie interne Kanäle; der einzige Unterschied ist ein kleines Banner, das Dich daran erinnert, dass externe Teilnehmer anwesend sind.

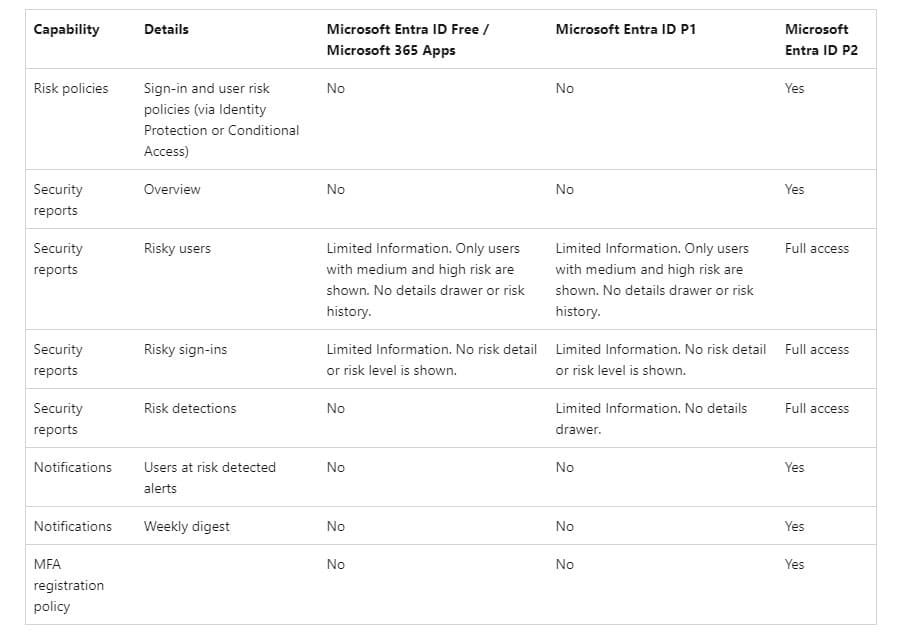

Gastlizenzierung: Eine Überlegung wert

Die Gastlizenzierung in Entra ID ist unkompliziert: Jeder Nutzer – ob interner Mitarbeiter oder externer Anbieter – benötigt in der Regel nur eine einzige P1/P2-Lizenz. Es spielt keine Rolle, wie viele Konten oder Admin-Personas dieser Nutzer besitzt. Solange die Lizenz vorhanden ist, kannst Du Deine Richtlinien aufsetzen und auch Gastzugriff einrichten.

Für Gastkonten kannst Du auf die Microsofts Monthly Active User (MAU) Abrechnungsmethode umstellen. Die ersten 50.000 Gastanmeldungen pro Monat sind kostenlos; warum also nicht nutzen? Jede weitere Aktivität rechnet Microsoft dann nach dem Pay-as-you-go-Prinzip ab.

Ich rate Dir, Deine Mandanten mit einem Azure-Abo zu verknüpfen und MAU zu aktivieren. Dabei sparst Du einiges an Kosten, besonders, wenn Deine externen Benutzer nur stoßweise oder saisonal aktiv sind.

Lizenzen, die beispielsweise fünf Gäste abdecken, machen nur Sinn, wenn der Gastzugriff für alle fünf Nutzer für die Gültigkeitsdauer der Lizenz benötigt wird. Ansonsten verschwendest Du Ressourcen.

Übrigens: Wenn Dein Kollaborationsmodell auf automatisierten Überprüfungen und Abläufen basiert, solltest Du unbedingt die Entra ID Governance SKU in Betracht ziehen. Diese Ergänzung unterstützt Dich bei Entitlement-Management-Workflows und dem automatischen Entzug von Zugriffsrechten.

Das Beste daran: Du benötigst nur eine Lizenz für Gäste in Zugriffspaketen. So kombinierst Du MAU für gelegentliche Besucher und Governance-Lizenzen für langfristige Partner und stellst sicher, dass Du Compliance zu minimalen Kosten gewährleistest. Damit hast Du die volle Kontrolle, ohne unnötig ins Geld zu gehen.

Entitlement Management und Gastbenutzer: Kontrollierter Zugriff

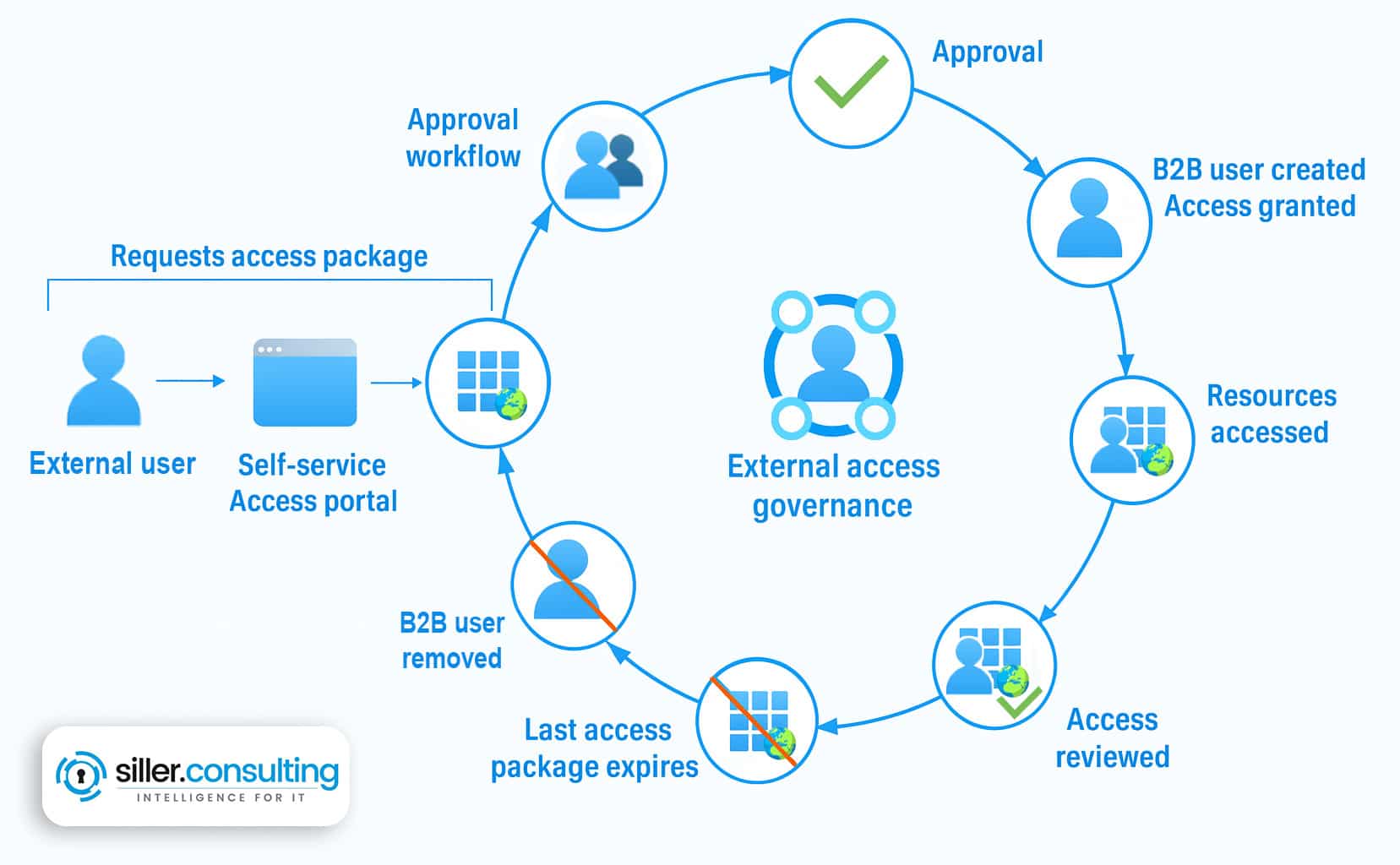

Es kann ganz schön verwirrend sein, einem Batzen neuer User zügig Gastzugriff bereitzustellen. Aber Microsoft hat mal wieder mitgedacht, damit Du den Überblick behältst: Mit Zugriffspaketen machst Du aus einer chaotischen Masseneinladung ein Lifecycle-Event - warum kompliziert, wenns auch einfach geht?

Was sind Zugriffspakete? Sie bündeln Richtlinien für Teams, SharePoint, Gruppen und Enterprise-Apps. Die jeweiligen Richtlinien regeln dabei genau, wer dieses Bündel anfordern darf, wer die Anfrage genehmigt und wie lange die Gewährung dauert. Wenn ein Gastpaket abläuft, entfernt das System automatisch jede verknüpfte Rolle und Gruppe und stellt Dir ein detailliertes Auditprotokoll bereit.

Musst Du einen bestehenden Katalog von Tausenden Gastobjekten migrieren, brauchst Du entsprechend nicht mehr massenhafte Neueinladung zu verschicken. Exportiere einfach die aktuelle Gästeliste, gruppiere nach Geschäftsinhabern, Gästen und anderen wichtigen Gruppen und weise über eine kurze PowerShell-Schleife die passenden (neu erstellten) Pakete zu.

Das spart Dir nicht nur super viel Zeit - Du gehst auch sicher, dass alle Nutzer, insbesondere die mit Gastzugriff, unter Deine Erneuerungs- und Ablaufregeln fallen.

Nach der Migration kannst Du den bedingten Zugriff noch weiter verschärfen und Deine Umgebung weiter schützen. Da nun jeder externe Benutzer über ein Zugriffspaket verfügt, kannst Du eine Richtlinie konfigurieren, die "Gäste nicht im Paket" blockiert. Dies beugt potenziell gefährlichen Anmeldungen vor, die Dein ordnungsgemäßes Onboarding umgehen würden.

Jetzt bist Du dran: Dein Fahrplan zum sicheren Gastzugriff

Du hast nun das nötige Wissen. Jetzt ist es Zeit, die Theorie in die Praxis umzusetzen und Deine Umgebung sicherer zu gestalten. Mit diesen Schritten verwandelst Du den Gastzugriff von einem Risiko in einen kontrollierten Prozess, ganz easy und ohne großes Grübeln.

Folge diesem Plan, und die nächste regulatorische Prüfung wird eine Präsentation statt eines Feuerwehreinsatzes:

Fazit: Sicher mit Gästen zusammenarbeiten

Der Gastzugriff hat sich grundlegend gewandelt: Von einfachen E-Mail-Einladungslinks ist er zu einer vollwertigen Architektur herangereift, die Entra ID, bedingten Zugriff, eine durchdachte Lizenzstrategie und automatisierte Governance clever zusammenbringt.

Wenn Du den Unterschied zwischen B2B Collaboration und Direct Connect kennst, verschiedene Cross-Tenant-Richtlinienebenen konfigurieren und mit Entitlement Managements umgehen kannst - was ich Dir hoffentlich in diesem Artikel vermitteln konnte - bin ich mir sicher, dass Du eine nahtlose Partnerzusammenarbeit gewährleisteten wirst und gleichzeitig jederzeit Compliance sicherstellst.

Mit den richtigen Richtlinien haben alle Nutzer mit einem Gastzugriff Zugriff auf alle Ressourcen, die sie für eine effiziente Zusammenarbeit benötigen - nicht mehr, aber auch nicht weniger.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere mich bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!