Digitale Transformation und Cloud-Computing bringen neben Benutzerfreundlichkeit auch besonders eins mit sich: Daten. Und diese (Unternehmens-) Daten sowie die Privatsphäre derer Nutzer möchten und sollen geschützt werden. Da hat das IT-Team einiges zu tun. Mit Warnungsrichtlinien (Alert Policies) ist die Absicherung von Nutzern und Daten aber wesentlich einfacher - und effizienter.

Warnungsrichtlinien (Alert Policies) sind eine Funktion von Microsoft Defender XDR, das zu den führenden Sicherheitsplattformen für Unternehmen weltweit gehört und eine Vielzahl an Sicherheitsfunktionen bietet. So können Unternehmen wesentlich schneller und sicherer ihre Compliance-Vorgaben erfüllen, verdächtige Aktivitäten erkennen und Bedrohungen direkt bekämpfen.

Klingt das nach etwas, was Dir Deinen Arbeitsalltag erleichtern würde? Dann bleib dran, denn im heutigen Artikel erkläre ich Dir, wie Du mit Microsoft Defender XDR Warnungsrichtlinien (Alert Policies) konfigurierst, die maßgeblich zur Absicherung der IT-Umgebung beitragen. Wir gehen ebenfalls darauf ein, warum genau diese Konfigurationen so nützlich sind und wie sie Deinen Tenant entsprechend effektiv vor potenziellen Bedrohungen schützen.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere InformationenAlles Wichtige auf einen Blick

Die zunehmende Datenflut und steigende Cyberrisiken fordern moderne Lösungen – und Microsoft Defender XDR liefert genau das: ein intelligentes Frühwarnsystem mit individuell anpassbaren Warnungsrichtlinien.

Mit nur wenigen Klicks schützt Du sensible Daten, erkennst verdächtige Aktivitäten und reagierst automatisiert – alles zentral gesteuert über das Microsoft 365 Defender-Portal.

In diesem Artikel zeige ich Dir, wie Du Alert Policies richtig konfigurierst, worauf Du achten musst, damit sie auch wirklich greifen – und wie Du mit minimalem Aufwand ein Maximum an Sicherheit aus Deiner Umgebung herausholst.

Ob neue Regeln, integrierte Vorlagen oder gezielte E-Mail-Benachrichtigungen – hier bekommst Du die ganze Palette an Best Practices, Tipps und Beispielen, damit Du Deinen Tenant nicht nur überwachst, sondern wirklich absicherst. Hast Du noch Fragen? Dann melde Dich gerne bei mir. Zusammen finden wir eine Lösung.

Was sind Defender XDR-Warnungsrichtlinien?

Defender XDR-Warnungsrichtlinien sind im Grunde intelligente Regeln, die Du in Microsoft Defender XDR einrichtest. Sie legen fest, unter welchen Bedingungen eine Warnmeldung ausgelöst wird, sobald bestimmte Aktivitäten oder Verhaltensweisen in Deinem Microsoft 365-Tenant erkannt werden.

Stell Dir diese Warnungen tatsächlich als Dein persönliches Frühwarnsystem vor: Denn sie benachrichtigen Deine Administratoren sofort über potenziell verdächtige oder schädliche Aktivitäten.

Diese Richtlinien lassen sich granular an die Sicherheitsvorgaben Deines Unternehmens anpassen, sodass Warnungen bei einer Vielzahl von Aktivitäten ausgelöst werden können, zum Beispiel bei:

Um diese Datenfreigaben außerhalb der Organisation zu kontrollieren und zu schützen, ist Defender for Cloud Apps eine ideale Lösung.

Mit diesen anpassbaren Richtlinien stellst Du sicher, dass Du schnell auf Bedrohungen reagieren kannst, bevor größerer Schaden entsteht - wenn überhaupt. Viele dieser Aktivitäten beziehen sich auf Identitäten und Zugriffe, die mit der Entra Suite effektiv geschützt werden können.

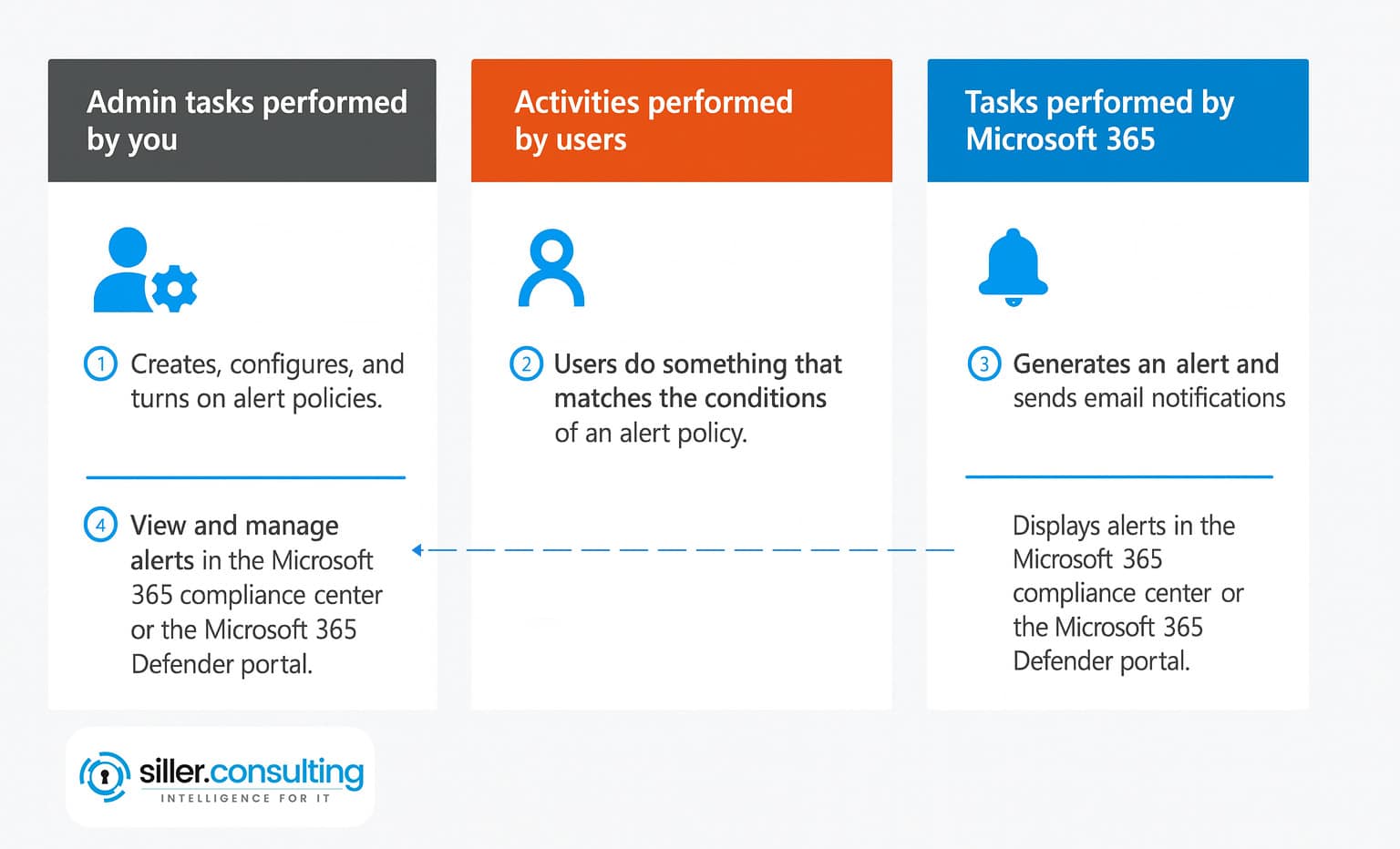

Hier ist eine kurze Übersicht darüber, wie Warnungsrichtlinien funktionieren und welche Warnungen ausgelöst werden, wenn Benutzer- oder Administratoraktivitäten den Bedingungen einer Warnungsrichtlinie entsprechen.

Warnungsrichtlinien richtig konfigurieren

Bevor Du Dich daran setzt, eine Richtlinie aufzusetzen, solltest Du zuerst die Basics verstehen. Was genau möchtest Du mit Deiner Konfiguration abdecken? Vor welcher Bedrohung möchtest Du Deinen Tenant schützen?

Wir unterscheiden dabei zwischen fünf verschiedenen Konfigurationsmöglichkeiten für Warnungsrichtlinien:

Vor der Konfiguration: Das solltest Du wissen

Leider sind die Warnungsrichtlinien nicht in den lizenzfreien Versionen enthalten. Du kannst Deinen Tenant aber mit den folgenden Lizenzen aufstocken:

Beachte außerdem, dass es bis zu 24 Stunden dauern kann, bis eine Warnungsrichtlinie nach dem Konfigurieren oder sogar Aktualisieren aktiv wird bzw. Warnungen auslöst. Warum? Die neue Konfiguration muss sich erst mit dem sogenannten Erkennungs-Engine synchronisieren - und das passiert nach System systematisch nur alle paar Stunden.

Zudem solltest Du auch die Microsoft Defender Basics verstehen.

Defender-XDR richtig konfigurieren

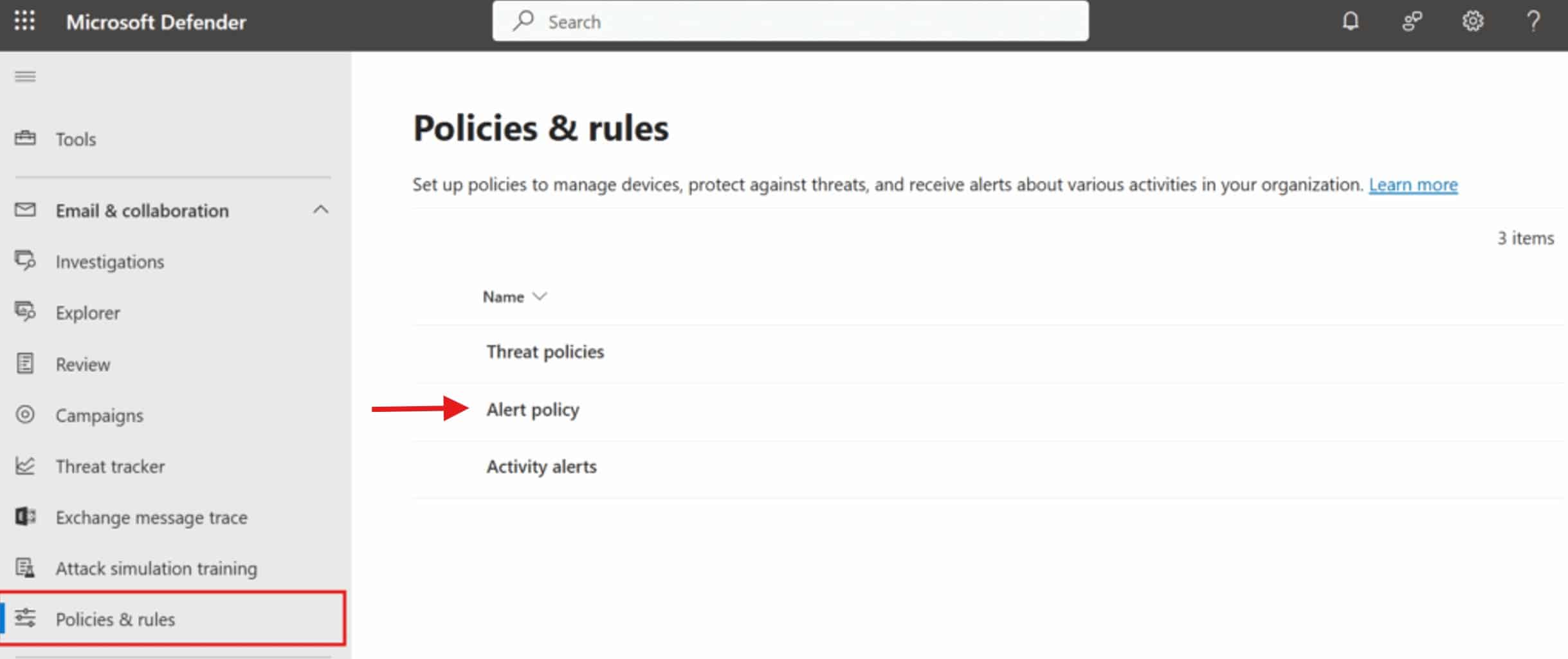

Jetzt weißt Du besser über die Warnsysteme Bescheid. Richten wir eine ein!

Warnungsrichtlinie bei anonymen freigabefähigen Link

Lass uns folgendes Szenario bearbeiten: Wie konfigurieren wir eine Warnungsrichtlinie, die ausgelöst wird, wenn ein anonymer freigabefähiger Link von OneDrive oder SharePoint von einem Benutzer erstellt wird?

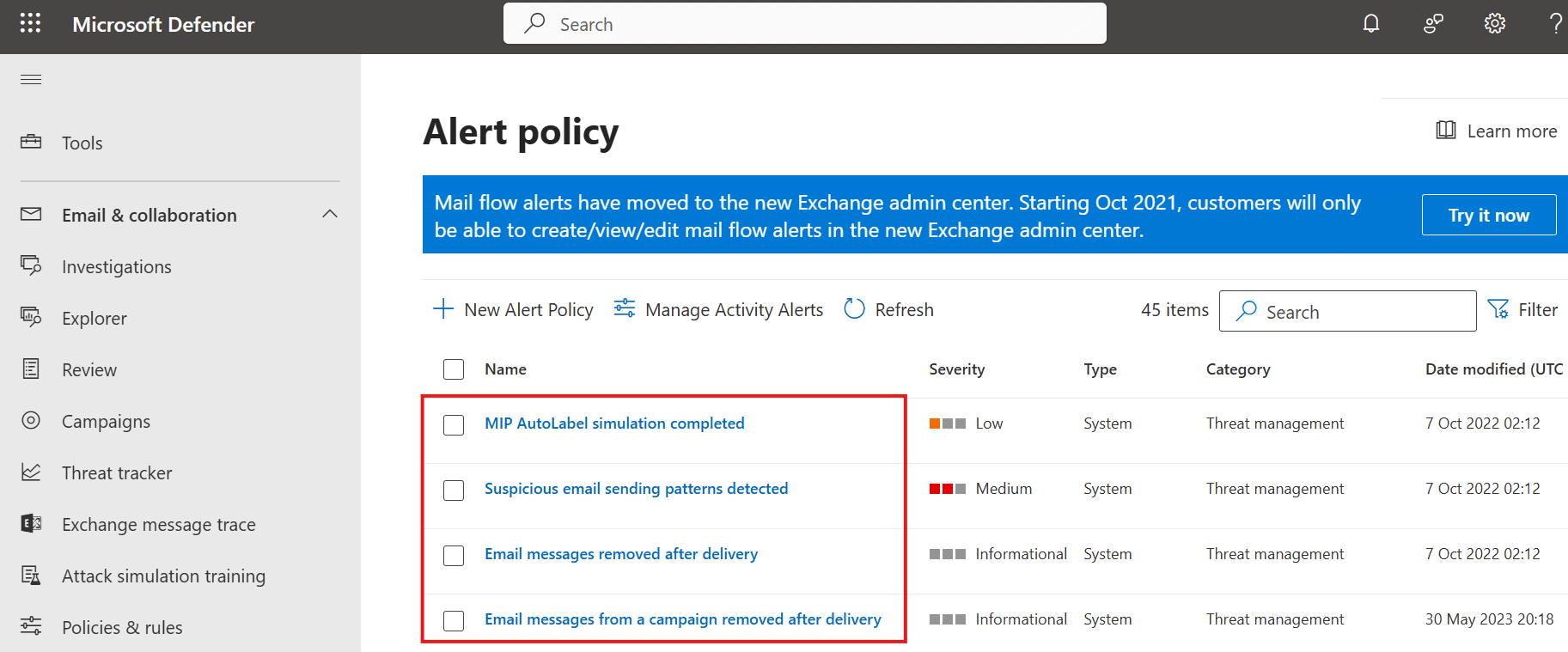

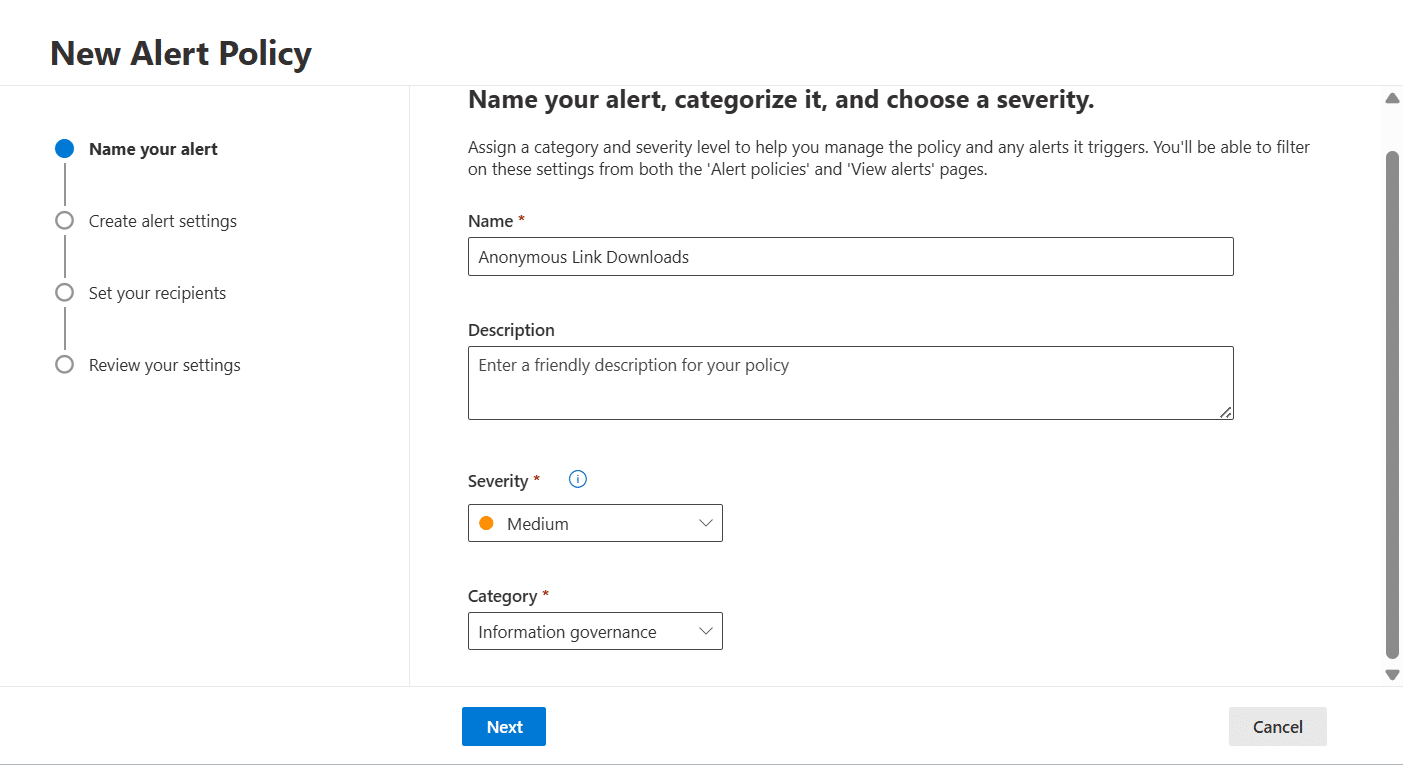

Klicke dazu auf die Schaltfläche „+ Neue Warnungsrichtlinie“ und gib den Namen, die Beschreibung, den Schweregrad und die Kategorie an.

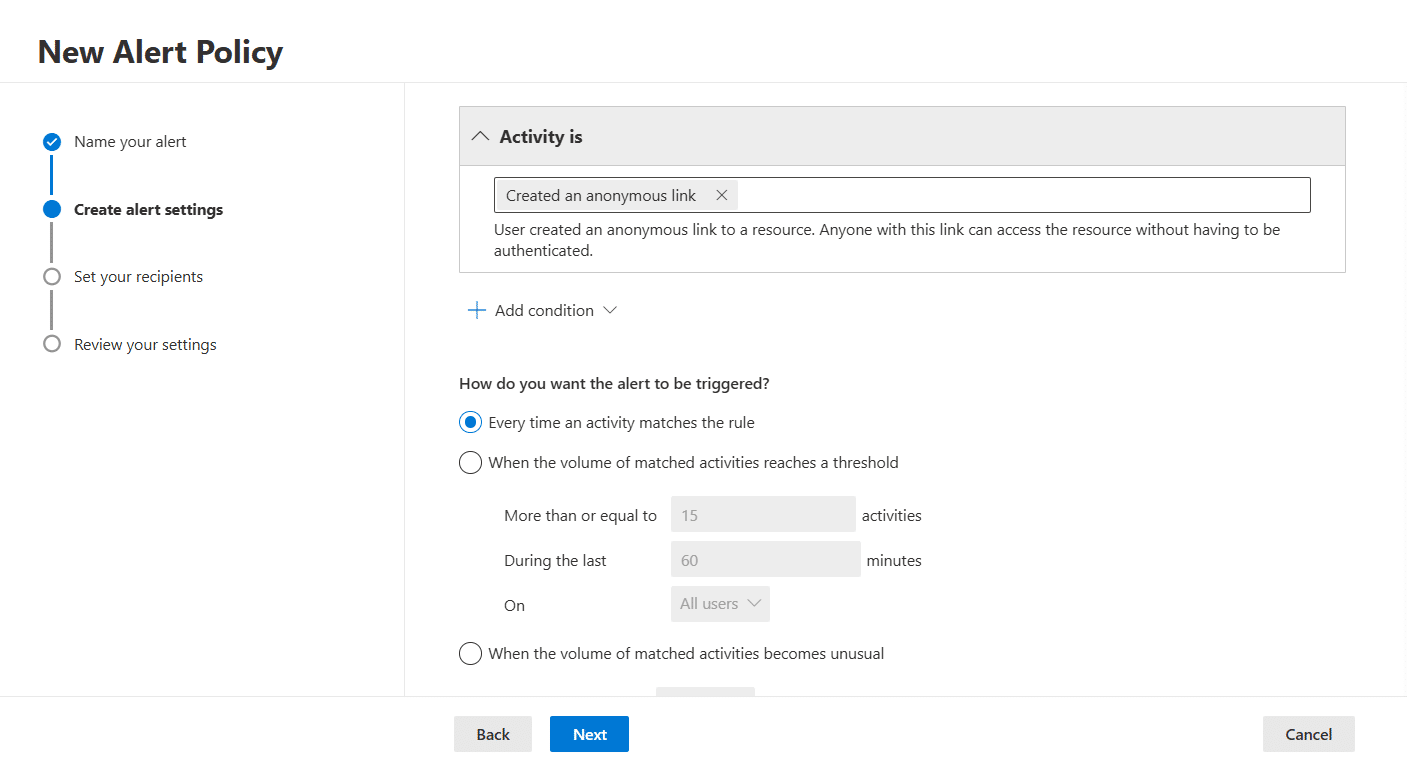

Im nächsten Schritt haben wir einige Optionen zur Auswahl. Im Hinblick auf unser Szenario suchen wir nach „Erstellen eines anonymen Links“ und wählen unter „Wie soll die Warnung ausgelöst werden?“ die Option „Jedes Mal, wenn eine Aktivität der Regel entspricht“ aus. Klicke anschließend auf „Weiter“.

Bist Du Dir unsicher, wo Du ansetzen sollst oder möchtest Du Dich in einem Bestimmten Bereich der Microsoft 365 Umgebung weiterbilden? Schau Dir mein aktuelles Programm und sichere Dir Deinen Platz!

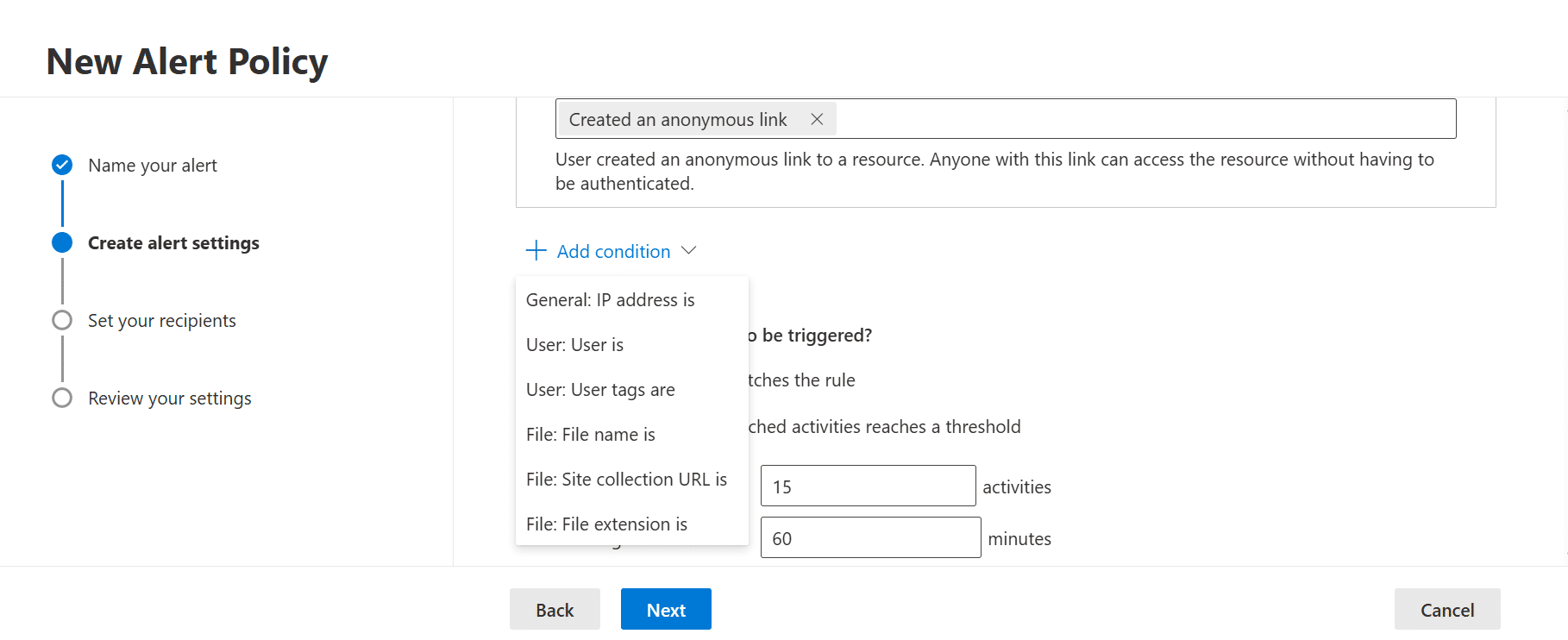

Im Abschnitt „Bedingung hinzufügen“ kannst Du allgemein festlegen, dass die Warnung nur ausgelöst wird, wenn eine bestimmte Bedingung erfüllt ist. Für dieses Beispiel halten wir es jedoch einfach und klicken direkt auf „Weiter“.

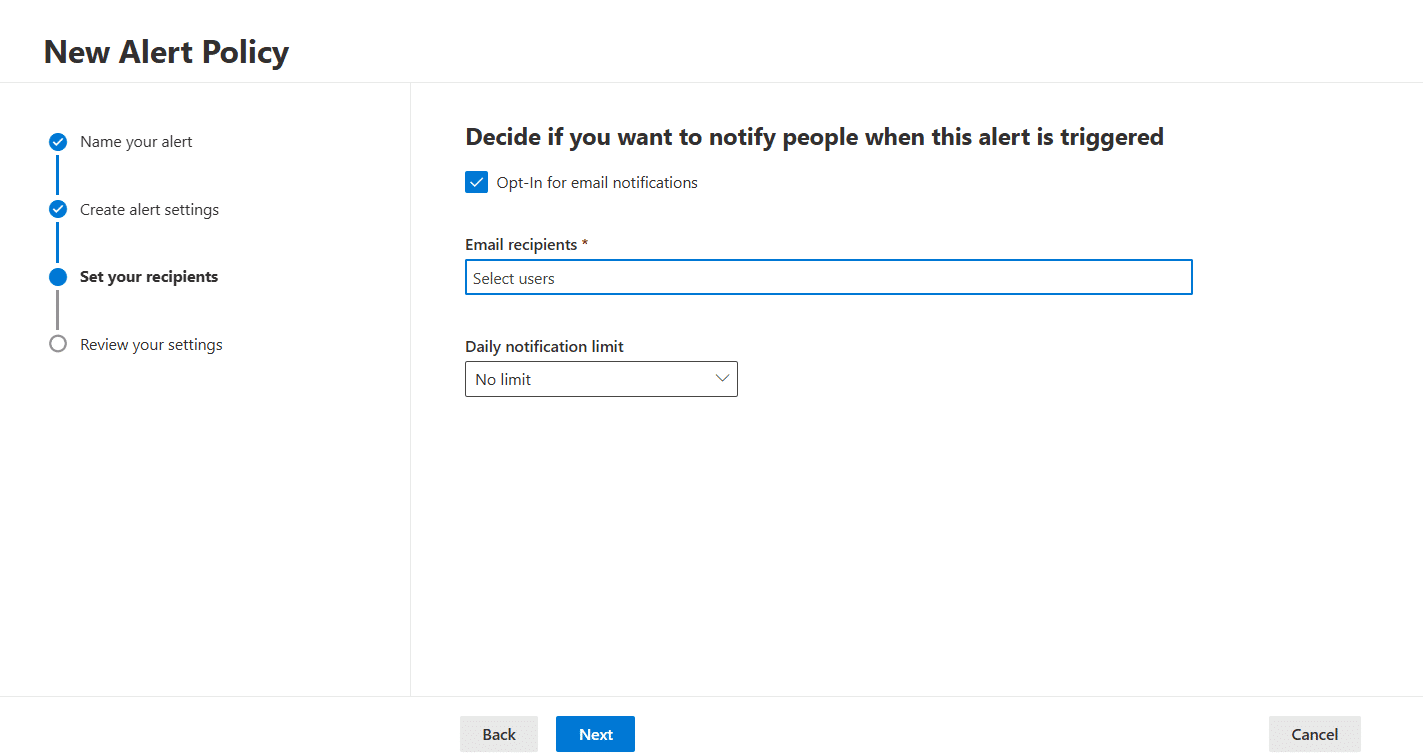

Wähle jetzt die Benutzer aus, die die Warnungen erhalten sollen, vorausgesetzt, sie verfügen über die erforderlichen RBAC-Berechtigungen, um die Warnungen einzusehen. Klicke dann wieder auf „Weiter“.

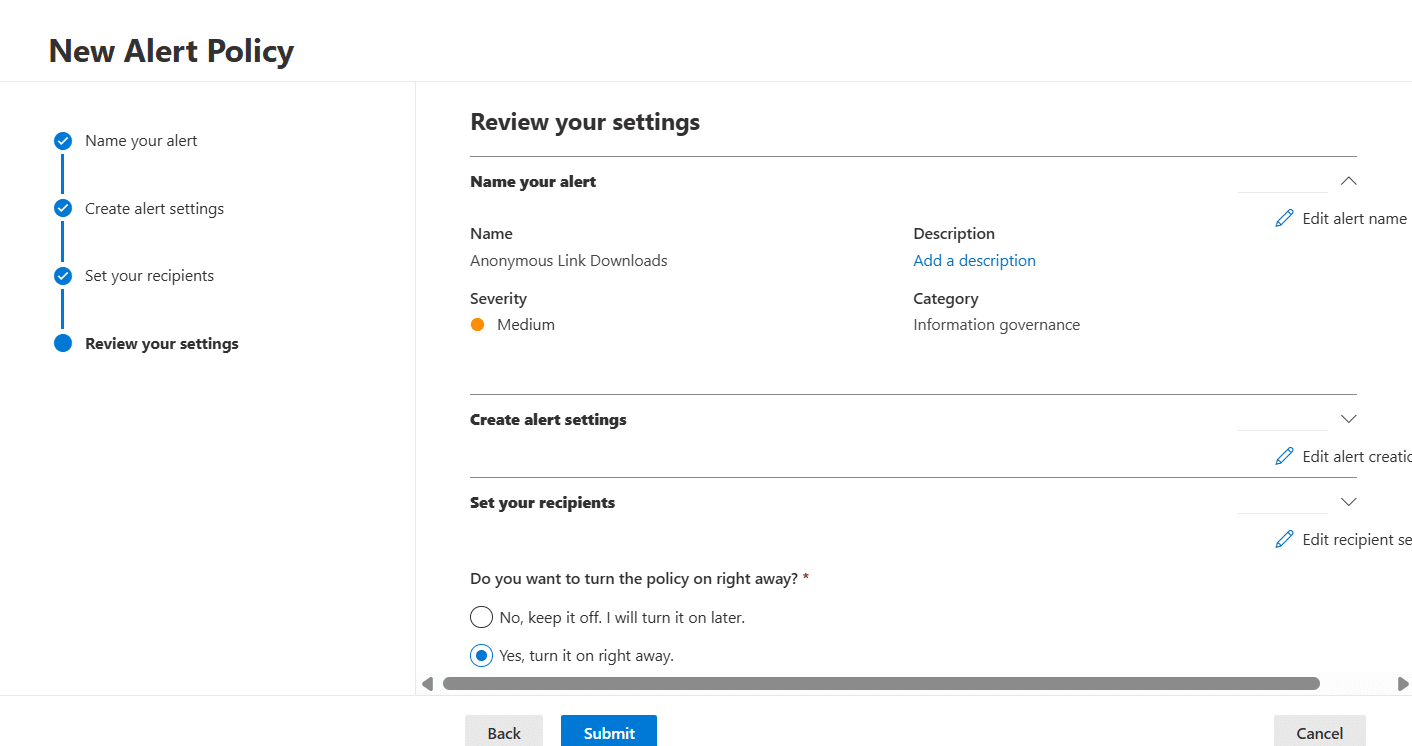

Jetzt ist es wichtig, alle Einstellungen noch mal zu überprüfen. Passt alles? Dann klicke auf „Absenden“.

Geschafft! - Naja, noch nicht ganz. Denn jetzt testen wir erstmal, ob die Richtlinie funktioniert.

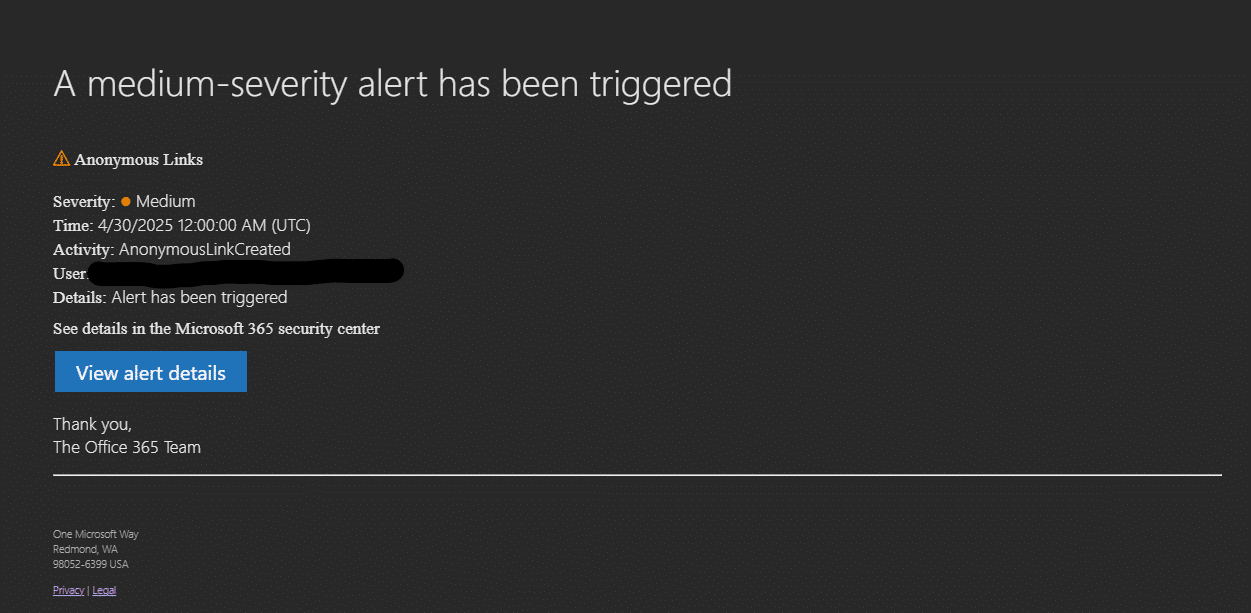

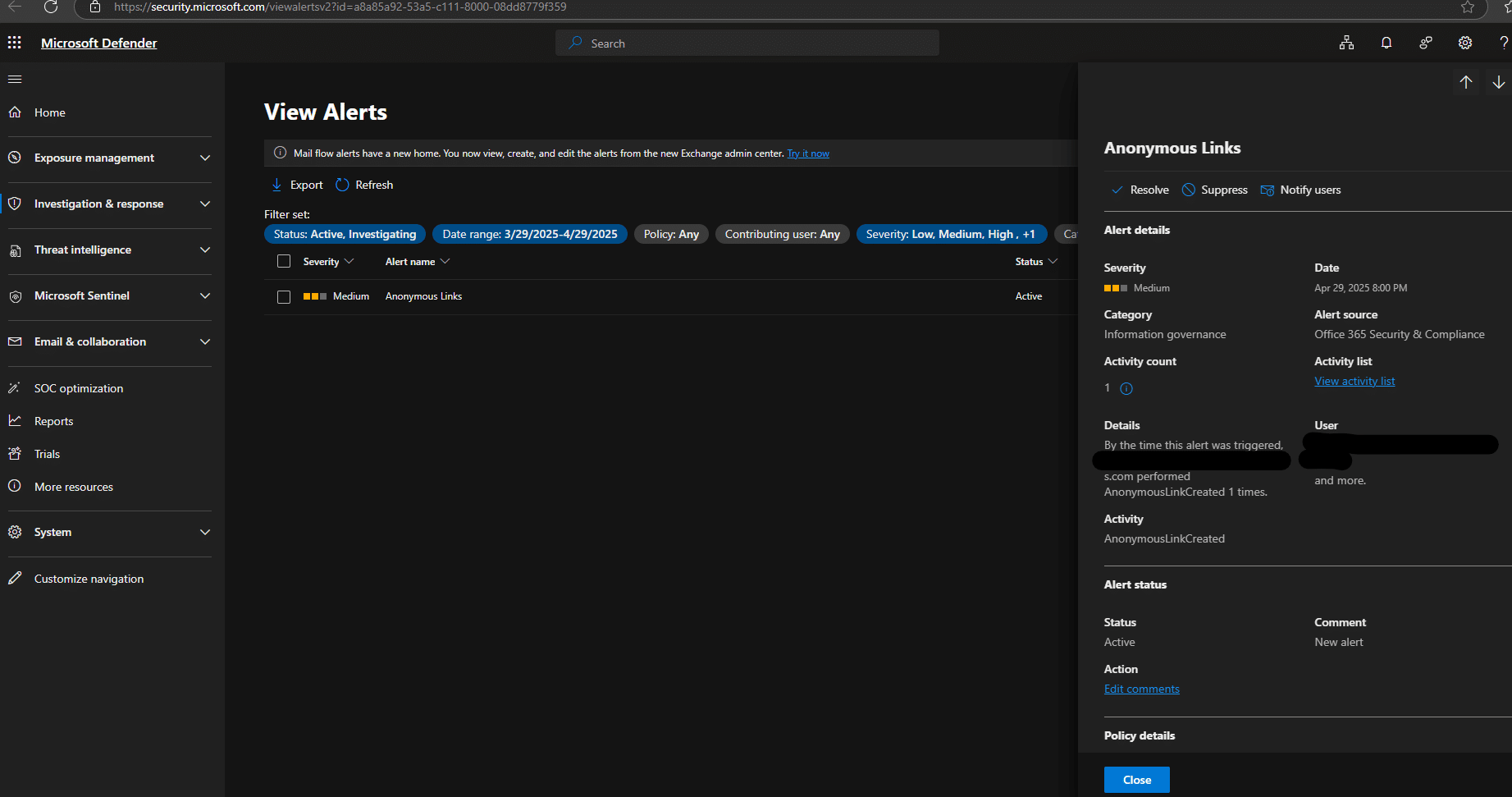

Richtlinie testen

Erstelle dazu einen anonymen freigabefähigen Link in OneDrive oder SharePoint. Klappt deine Konfiguration (bedenke die 24 Stunden Vorlaufzeit), solltest Du oder eben die Person, die Du in der Richtlinie angegeben hast, eine E-Mail-Warnung erhalten, die die Schwere, den Zeitpunkt der Aktivität sowie den Benutzer, der die Warnung ausgelöst hat, enthält.

Ein Klick auf die Warnung führt Dich zum Abschnitt „Warnungen anzeigen“ im Microsoft 365 Defender-Portal. Dort kannst Du die Warnung weiter untersuchen und Maßnahmen ergreifen, z.B. wie die Bedrohung angegangen bzw. behoben werden soll, was mit dem Nutzer passiert und wer weiter darüber informiert werden soll.

Wenn Du Deine Sicherheitsstrategie weiter ausbauen möchtest, schau Dir an, wie Du Netzwerk-Signale direkt in Dein Monitoring einbeziehst. Mit Global Secure Access erweiterst Du die Sichtbarkeit von Defender XDR weit über die Grenzen Deiner Cloud-Apps hinaus bis in den Web-Traffic Deiner Endgeräte. Erfahre mehr dazu in unserem ausführlichen GSA-Leitfaden.

Und jetzt? Sichere dich weiter ab

Mit den Konfigurationen der Microsoft Defender XDR Warnungsrichtlinien hast Du Dir ein intelligentes Frühwarnsystem eingerichtet, das Dich sofort über verdächtige Aktivitäten in Deinem Microsoft 365-Tenant informiert. Die perfekte Grundlage für eine proaktive Reaktion auf Bedrohungen!

Doch die maximale Sicherheit erreichst Du erst, wenn Du die durch die Warnungen identifizierten Schwachstellen systematisch schließt und die Gerätebasis sowie die Identitäten in Deiner Umgebung umfassend schützt.

Die Warnungen zeigen Dir, was passiert - und die folgenden Artikel zeigen Dir, wie Du es verhinderst.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security relevanten Themen, u. a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!