Die Windows Local Administrator Password Solution (Windows LAPS) gibt uns mit dem neuen März 2025 Update einiges an erweiterten Sicherheitsfeatures sowie vereinfachte Anwendungs- und Umsetzungsmöglichkeiten. IT-Administratoren sind mit dem Integrieren von Microsoft Intune und Microsoft Entra ID besonders happy, denn aus einer isolierten Passwortverwaltungsfunktion wurde nun ein zentraler Bestandteil moderner Endpoint Security. Klingt schonmal super!

Und damit auch Du die neuen Funktionen vollstens nutzen kannst, gehe ich in diesem Artikel auf die wichtigsten Verbesserungen ein; insbesondere auf dynamische Benutzernamen, tiefgreifenden Manipulationsschutz und Passwortlose Logik durch Post-Authentication-Aktionen, die sich nahtlos in eine Zero Trust Architektur einfügen lassen.

Wir fokussieren uns auf Konfiguration, Best Practices, Fehlervermeidung und Compliance-Anforderungen.

Alles Wichtige auf einen Blick

Mit dem Windows LAPS Update vom März 2025 hebt Microsoft die Verwaltung lokaler Administratorkonten auf ein völlig neues Sicherheitsniveau. Zentrale Features wie dynamische Benutzernamen, passwortlose Schutzmechanismen und die Integration in Microsoft Intune und Entra ID machen LAPS zum Must-Have für moderne IT-Umgebungen.

Statt manueller GPO-Pflege und statischer Accountnamen bekommst Du nun eine smarte Lösung, die sich direkt ins Betriebssystem integriert, cloudbasiert verwalten lässt – und dabei Deine Zero-Trust-Strategie aktiv unterstützt.

In diesem Artikel findest Du alles, was Du brauchst, um das volle Potenzial von Windows LAPS auszuschöpfen: von der sauberen Migration über Best Practices und Naming-Strategien bis hin zu Sicherheits-Features wie Post-Authentication-Aktionen, Sentinel-Integration und Compliance-Anforderungen.

Ob Du gerade erst einsteigst oder Deinen bestehenden Setup modernisieren willst – dieser Guide gibt Dir einen klaren, praxisnahen Fahrplan für eine sichere und skalierbare LAPS-Umgebung. Wenn danach noch etwas unklar ist, melde Dich gerne bei mir. Zusammen finden wir sicher eine Lösung.

Warum sich der Wechsel zu Windows LAPS lohnt

Die bisherige LAPS-Version (oft als Legacy LAPS bezeichnet) mussten wir noch manuell über ein MSI-Paket installieren und per Gruppenrichtlinien verwalten. Diese sogenannte Legacy LAPS-Variante funktionierte zwar noch ganz gut, war aber nicht mehr wirklich zeitgemäß – insbesondere im Hinblick auf moderne Cloud-Sicherheitsanforderungen.

Das neue LAPS ist dagegen direkt ins Betriebssystem integriert und lässt sich cloudbasiert über Intune steuern – Du brauchst als nichts separat zu installieren oder manuelle Updates einzuplanen.

Wenn Du bisher Microsoft LAPS verwendet hast, kennst Du sicher die Herausforderungen: Kennwörter müssen zuverlässig rotiert werden, das Verwalten erfolgt meistens noch über eine Gruppenrichtlinie, und Cloud-Anbindung? Fehlanzeige.

Mit dem neuen LAPS ändert sich das grundlegend. Microsoft hat das System und damit die Lösung zu vielen Sicherheitsfragen modernisiert – nicht nur technisch, sondern vor allem im Hinblick auf den praktischen Nutzen. So sparen wir Zeit und können uns auf andere wichtige Sicherheitsaspekte fokussieren.

Mir sind beim Einarbeiten ins neue LAPS besonders drei Punkte aufgefallen:

Kurz gesagt: Die neue Version ist ein modernes Sicherheitsstandard-Paket für Dich und Dein Unternehmen, das den Umstieg auf aktuelle Sicherheits- und Verwaltungsstrukturen erleichtert.

Für Organisationen, die bislang vollständig auf Active Directory gesetzt haben, bietet LAPS einen reibungslosen Umstieg auf moderne Verwaltungsmechanismen – ohne Altlasten.

LAPS-Sicherheitsfunktionen, die Dich wirklich schützen

Windows LAPS ist so ein Update, das wirklich was zu bieten hat. Das Passwort-Rotationstool erspart Dir sehr viel manuelle Arbeitszeit und auch die vielen neuen Sicherheitsfunktionen machen Deinen Tenant um einiges sicherer. Welche Funktionen das genau sind, schauen wir uns jetzt im Detail an – inkl. Praxistipps.

Dynamische Benutzernamen

Statische Admin-Kontonamen wie "Administrator" oder "Admin" sind ein beliebtes Einfallstor für Angreifer. LAPS ist da wesentlich cleverer: Dank zufällig generierter Suffixe oder definierbarer Präfixe werden aus festen Kontonamen flexible Ziele. Ein Beispiel: Aus „WLapsAdmin“ wird etwa „LAPS-SAM_2712“.

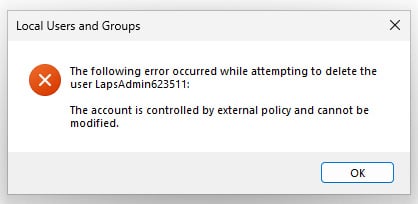

Manipulationsschutz auf Systemebene

Ein oft übersehener Angriffsvektor: Angreifer, die sich in Dein System eingeschmuggelt haben, löschen oder verändern privilegierte Accounts. LAPS überwacht und verhindert Manipulationsversuche an verwalteten Accounts auf Kernel-Ebene und macht Hackern so einen Strich durch die Rechnung. Selbst wenn jemand lokale Admin-Rechte hat, kann der LAPS-Account nicht entfernt oder überschrieben werden.

Was das bedeutet: Die Angriffszeit verkürzt sich drastisch. Selbst bei einem Hackingangriff bleiben Deine Schutzmechanismen intakt – ein wichtiges Plus für die Forensik und das Risiko-Management. Hacker haben so gut wie keine Chance mehr, Deinen Tenant über priviligierte Accounts zu schaden.

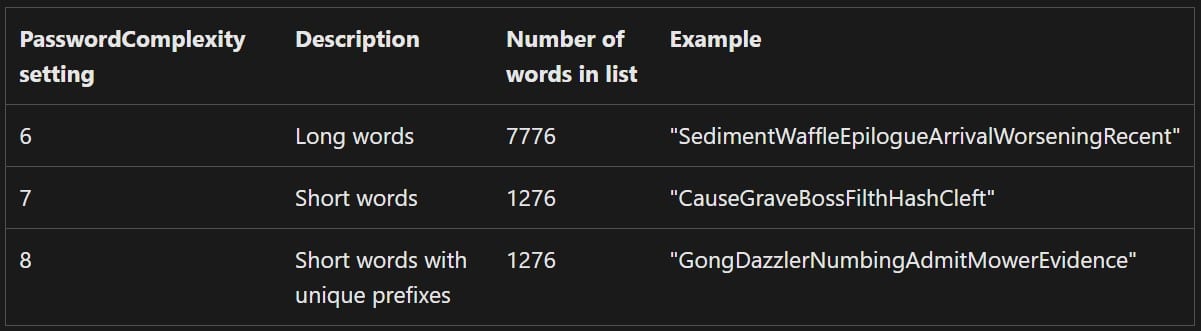

Erweiterte Passphrase-Optionen

Nur weil ein Passwort lang und stark ist, heißt das noch lange nicht, dass es auch nützlich ist. Klar, schützt es Deinen Account, aber was bringt es dir, wenn Du dich selbst nicht mehr an dein Passwort erinnern kannst? LAPS gibt uns hier neue Funktionen – zum Beispiel die Auswahl zwischen langen Passphrasen, kurzen Wortkombinationen oder Versionen mit individuellen Präfixen.

Das sieht in etwa so aus:

(Quelle: https://michaelsendpoint.com/intune_laps/laps_settings.png)

So kannst Du als Administrator eine gute Balance zwischen Sicherheit und Benutzerfreundlichkeit aufbauen– und dabei Deine spezifischen organisatorischen Anforderungen und Compliance-Konfigurationen optimieren.

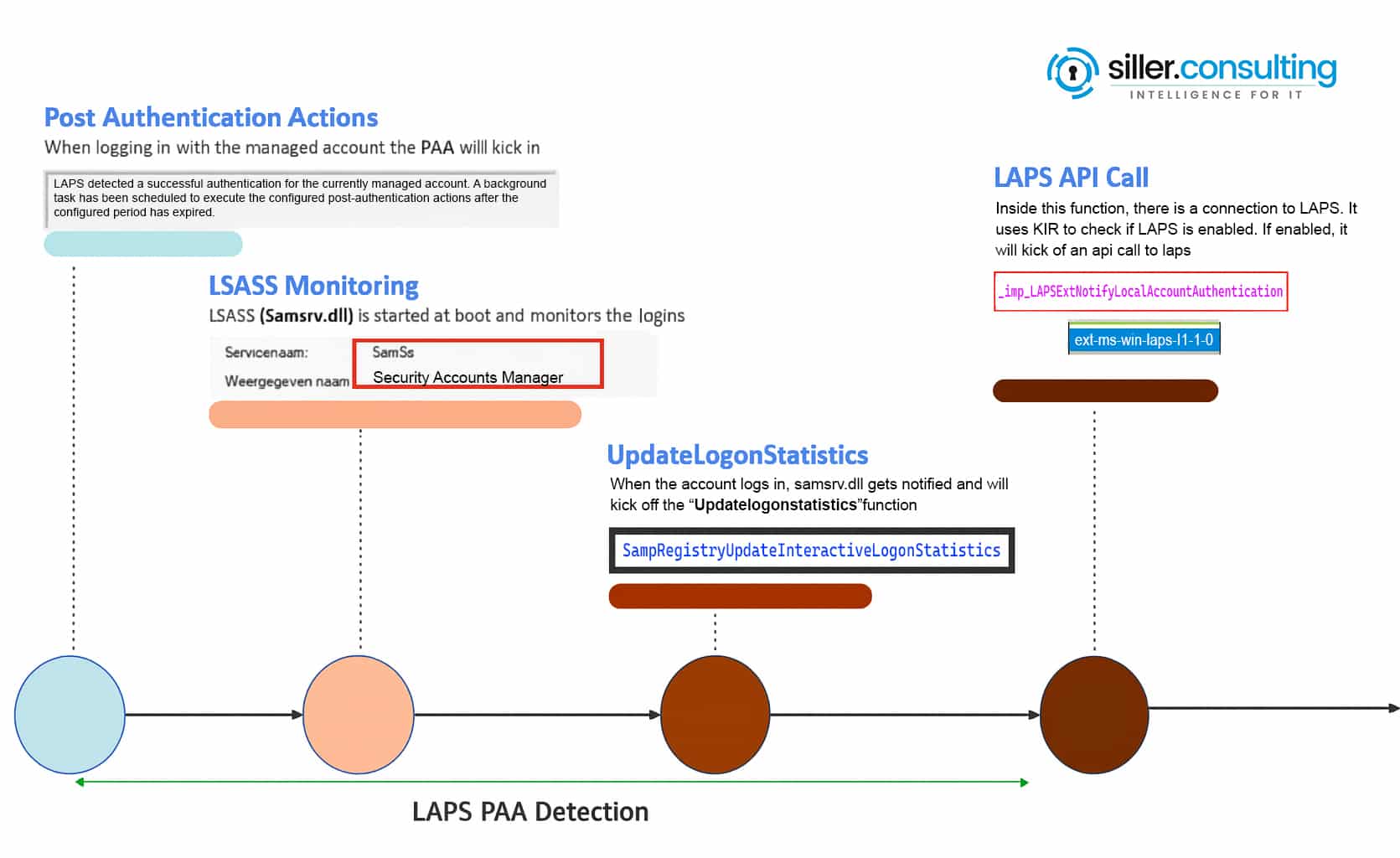

Post-Authentication-Aktionen

Was passiert nach einer Anmeldung mit privilegierten Rechten? Windows LAPS denkt mit. Die integrierten Post-Auth-Aktionen sorgen dafür, dass ein temporärer Zugang nicht zum Dauerrisiko wird.

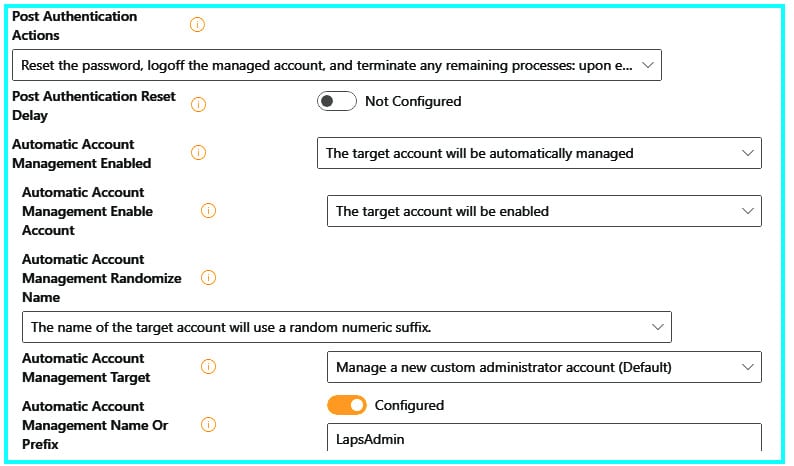

Dazu wird Dein Tenant mit folgenden Features geschützt:

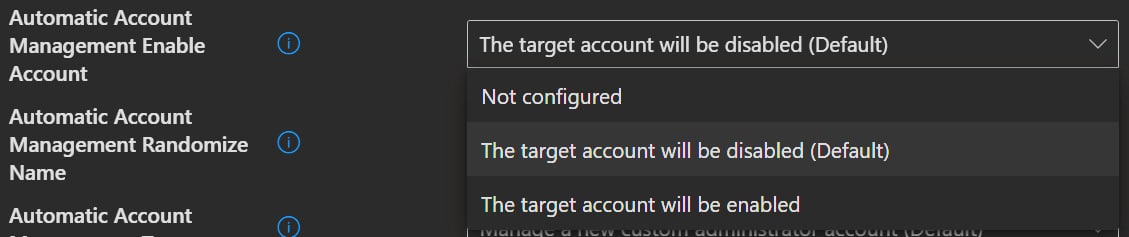

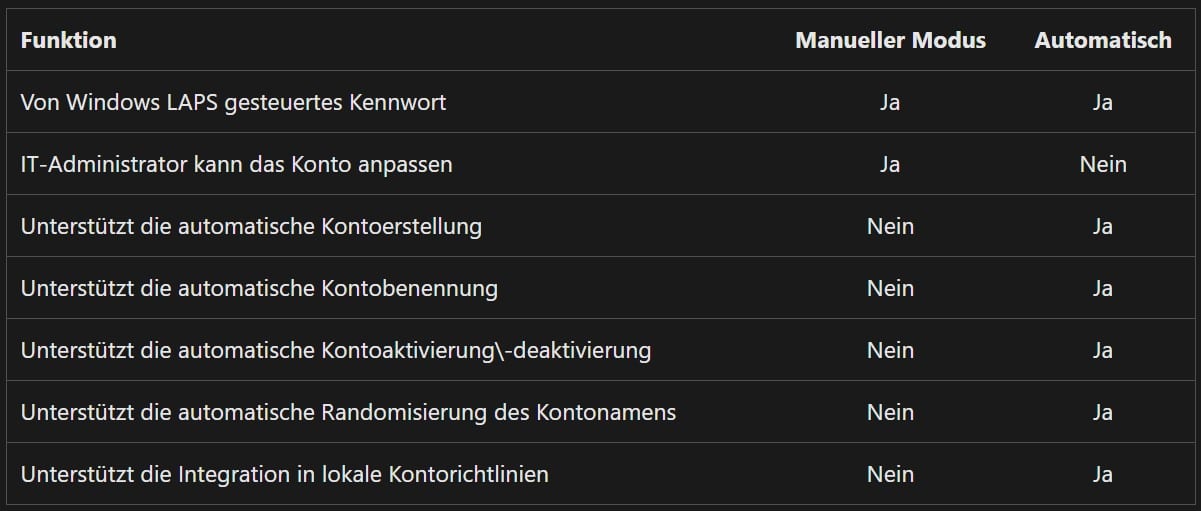

Automatische Accountverwaltung: Alles steuerbar

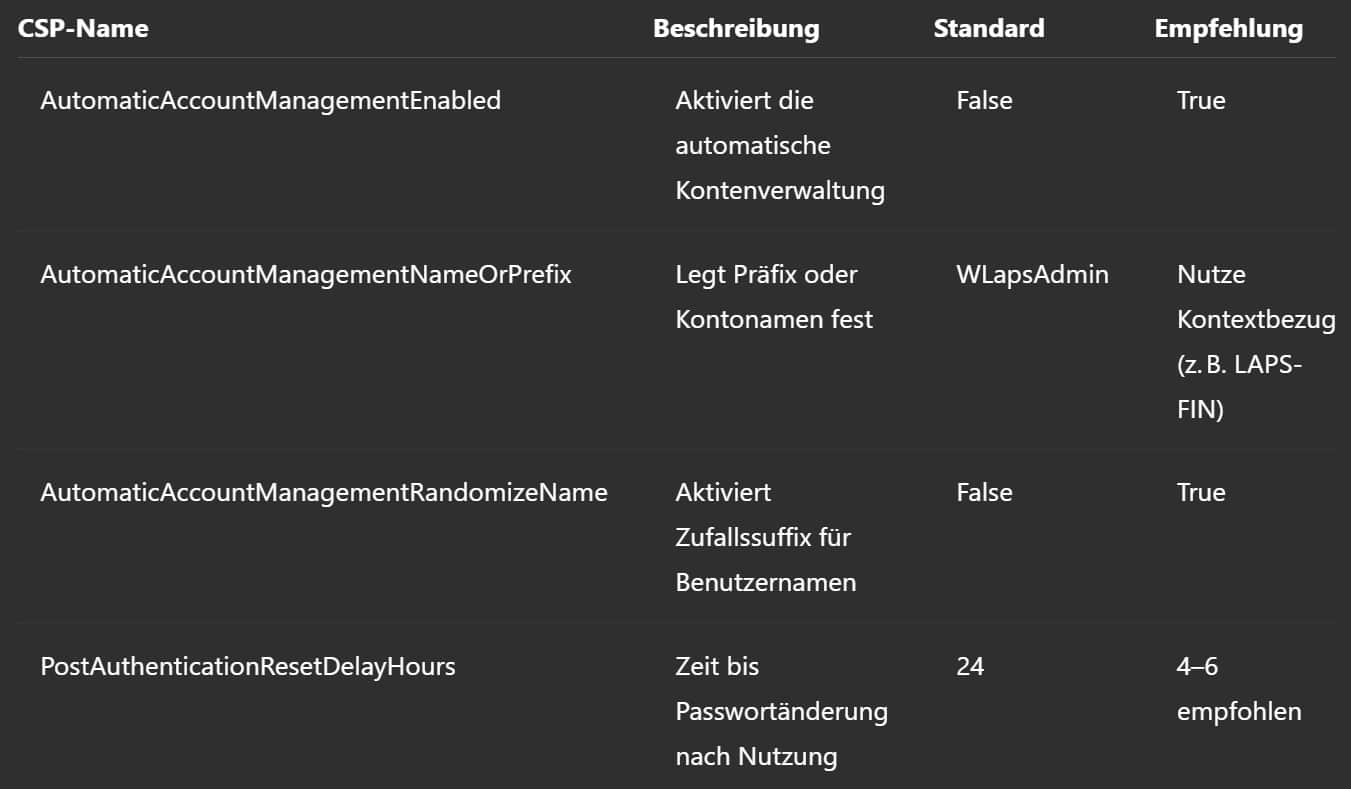

Die neue Engine von LAPS erlaubt eine fein abgestimmte Konfiguration über verschiedene CSP-Werte. Das heißt, Du kannst nicht nur festlegen, ob ein Account erstellt oder verwaltet wird, sondern auch dessen Aktivitätsstatus, Namenskonvention und Zielrichtung definieren:

Dein Vorteil: Du hast wesentlich mehr Kontrolle über die Prozesse und bist weniger abhängig von starren Standards. Checke Deine unterschiedlichen Konfigurationen erst mit Testgeräten, bevor Du die Kennwörter ausrollst.

Neue automatische Accountverwaltungsfeatures

Mit der neuesten Windows LAPS- Version haben wir eine neue Möglichkeit, lokale Accounts automatisch zu verwaltenn. Diese Funktionen ermöglichen Dir eine granularere Kontrolle, mehr Sicherheit und eine flexiblere Anpassung an Deine bestehende Infrastruktur.

Kerneinstellungen und Funktionalitäten

Die automatische Accountverwaltungslösung verfügt über fünf entscheidende Konfigurationsparameter, die Dir detaillierte Kontrolle über das LAPS-Verhalten bieten:

Passphrase-Konfiguration

Mit dem Update kannst du als Administrator nun Passphrasen mit einer Länge von 3 bis 10 Wörtern einsetzen; der Standard sind 6 Wörter. Diese flexible Funktionalität ermöglicht es Dir, Passwort-Konfigurationen zu implementieren, die spezifisch mit den organisatorischen Anforderungen und Sicherheitsstandards Deines Unternehmens übereinstimmen.

Die Passphrase-Engine nutzt einen umfangreichen Wortschatz aus häufig verwendeten, aber sicheren Wörtern und kombiniert diese mit mathematisch optimierten Algorithmen. Maximal sicher und benutzerfreundlich - klingt gut!

(Quelle: https://learn.microsoft.com/en-us/windows-server/identity/laps/laps-concepts-passwords-passphrases)

Systemanforderungen und Kompatibilität

Nicht alle Features von Windows LAPS stehen automatisch in allen Betriebssystemen zur Verfügung – bestimmte Voraussetzungen müssen erfüllt sein. In diesem Abschnitt erfährst Du, welche Windows-Versionen und Lizenzmodelle notwendig sind, damit Du auch wirklich alle Features zuverlässig und sicher nutzen kannst.

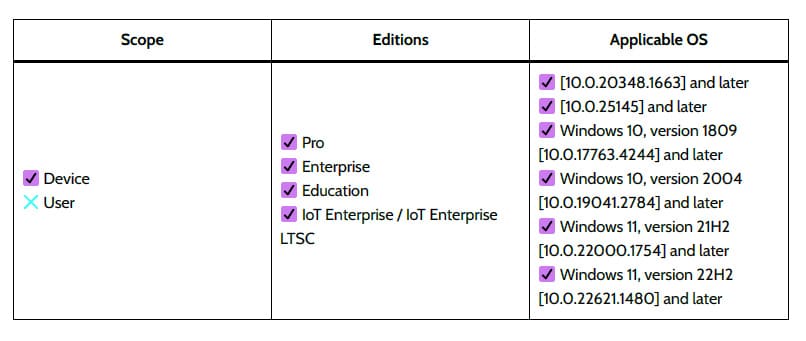

Betriebssystemanforderungen

Um diese neuen Features vollständig nutzen zu können, musts du zuerst sicherstellen, dass Deine Umgebung die folgenden Kompatibilitätsanforderungen erfüllt:

Für neue automatische Accountverwaltungsfeatures:

LAPS bleibt rückwärtskompatibel mit klassischen Active Directory-Umgebungen und unterstützt sowohl hybride als auch rein lokale Szenarien.

Für erweiterte Passwort-Komplexität und Post-Authentifizierungsaktionen:

Die Systemkompatibilität erstreckt sich über verschiedene Windows-Versionen, wobei bestimmte Features spezifische Build-Nummern erfordern. Diese Anforderungen stellen sicher, dass die zugrunde liegenden Sicherheitsmechanismen ordnungsgemäß funktionieren und Dir die erwartete Schutzebene bieten.

Lizenzanforderungen

Die Nutzung von LAPS ist unkompliziert und verursacht keine zusätzlichen Lizenzkosten - zumindest nicht für die Grundfunktionen. Das Windows-Feature ist auf allen unterstützten Windows-Versionen kostenlos verfügbar. Du brauchst keine Lizenz, um die Kennwörter Deiner lokalen Administratorkonten in einem Windows Server Active Directory zu sichern.

Für die Sicherung und Verwaltung der Passwörter in Microsoft Entra ID benötigst Du jedoch mindestens eine Microsoft Entra ID Free-Lizenz oder eine höherwertige Lizenz. Das ist aber gar nicht so schlecht, denn so kannst Du flexibel entscheiden, ob Du die unternehmensweiten Kennwörter weiterhin im lokalen Active Directory oder in der Cloud mit Entra ID verwalten möchtest, ohne Dich um komplexe Lizenzmodelle zu sorgen.

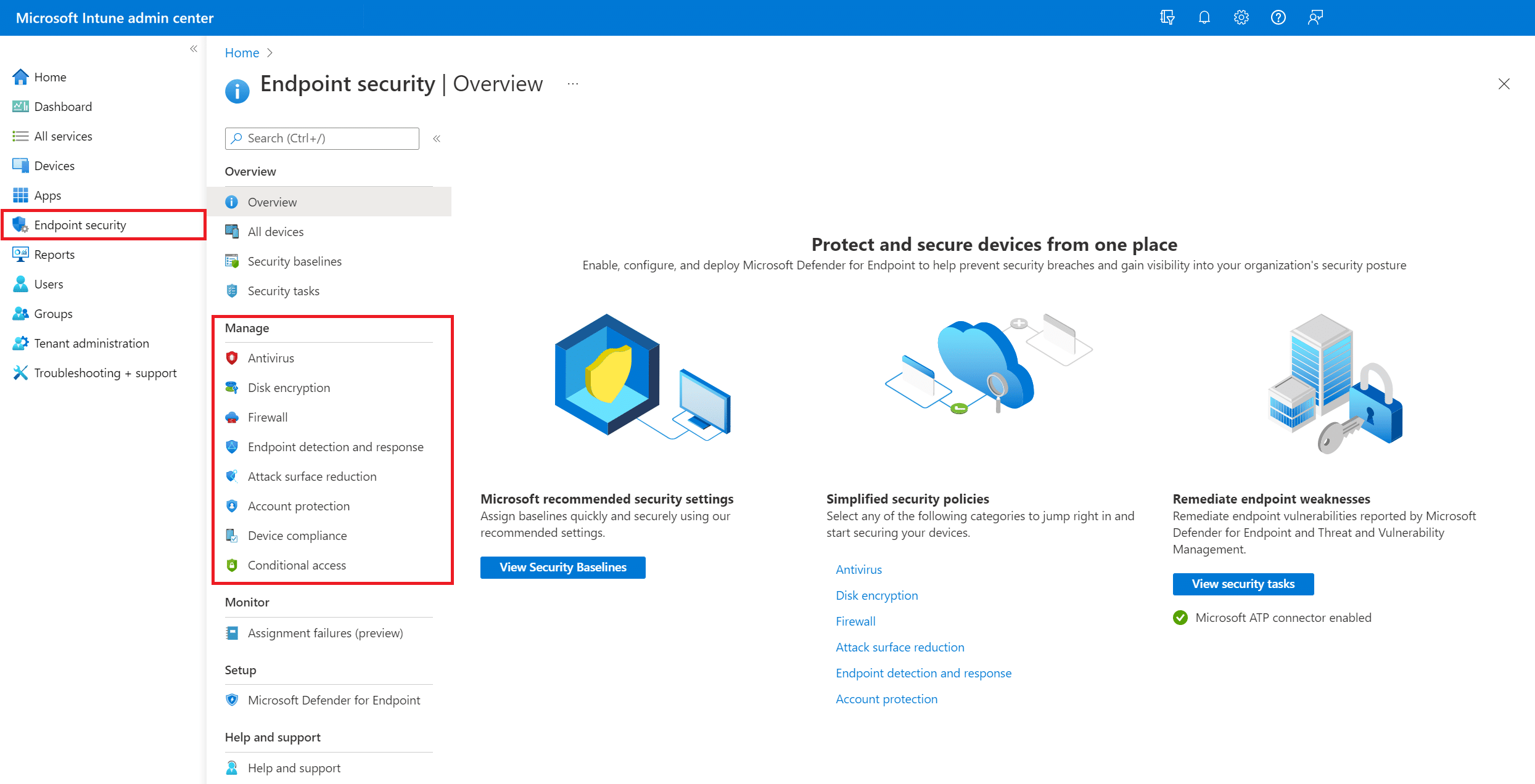

So richtest Du Windows LAPS in Intune richtig ein

Mit Local Administrator Password Solution haben wir ein Powerhouse an Sicherheitskonfigurationen - aber die richten sich nicht von selbst ein. Es ist immer wichtig, alle Einstellungen auf die Sicherheitsrichtlinien Deines Unternehmens auszurichten. Und da kommt Intune ins Spiel! Es macht das Verwalten nicht nur zentraler und übersichtlicher, sondern vor allem sicherer. Nur so kannst Du einen wirklich sicheren Tenant garantieren.

Bevor Du die LAPS-Richtlinie definierst, stelle sicher, dass das eingesetzte Betriebssystem die neue Version vollständig unterstützt.

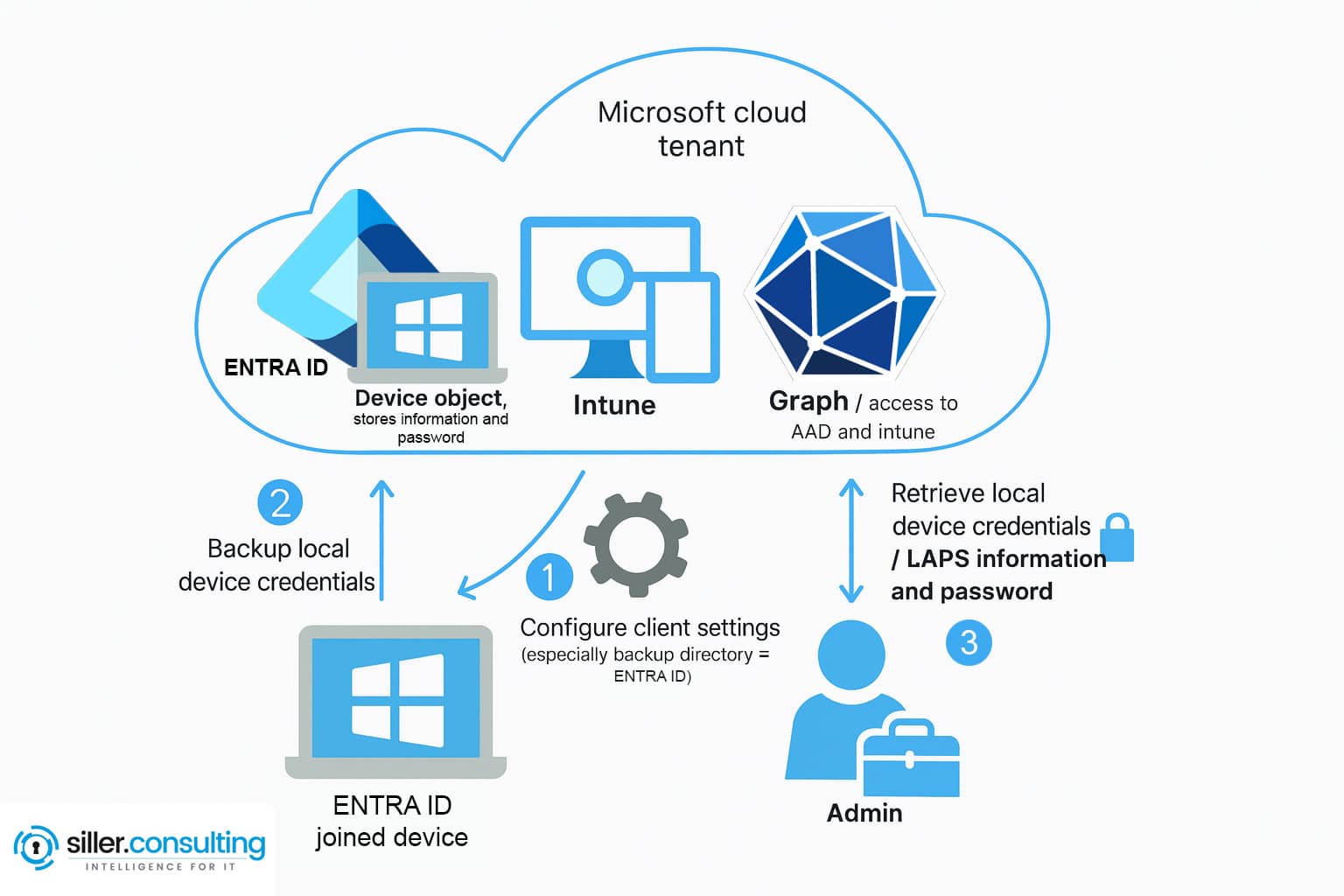

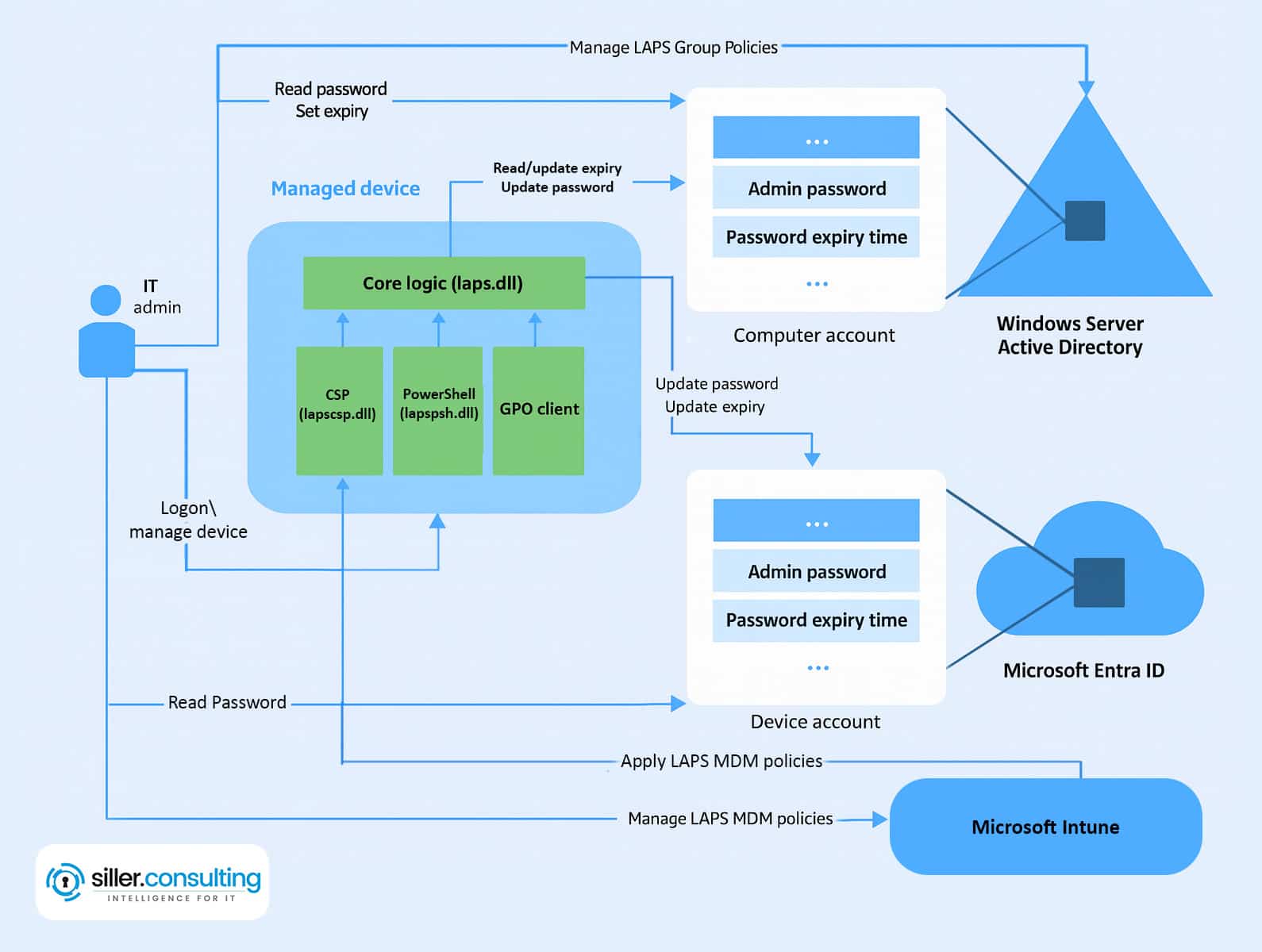

Microsoft Entra ID im Zusammenspiele mit Windows LAPS

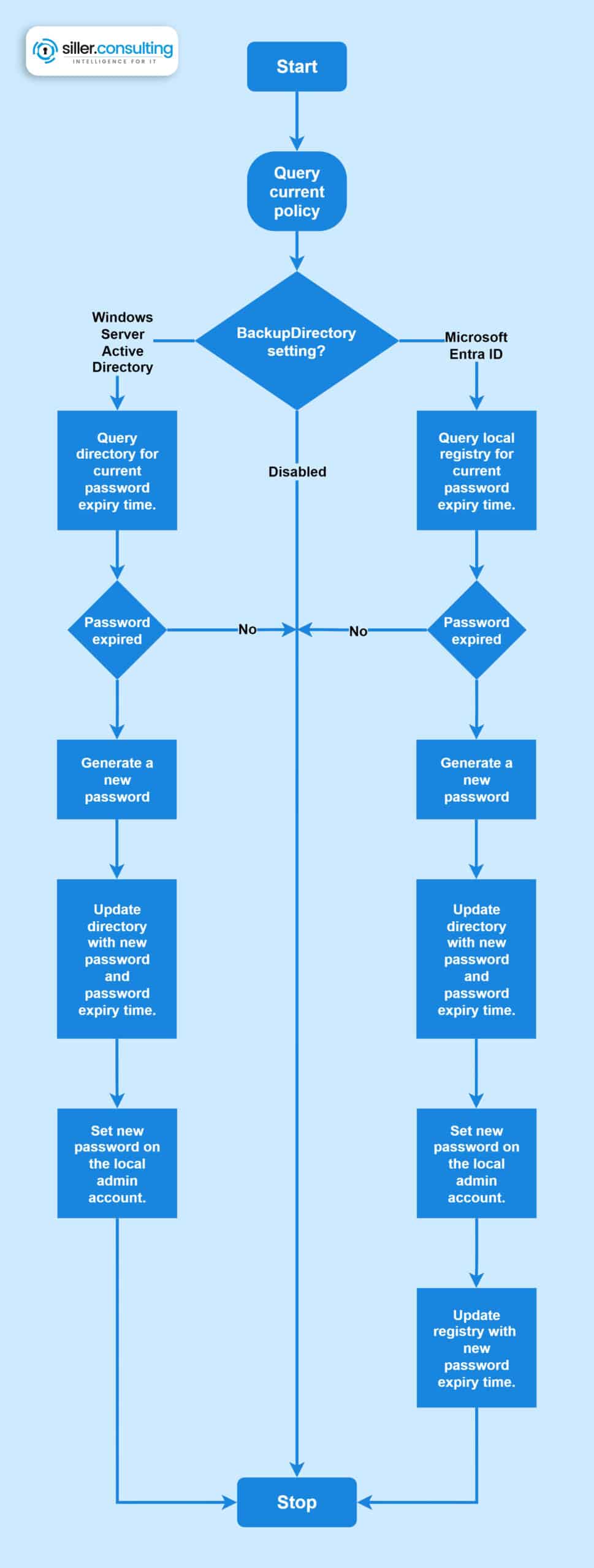

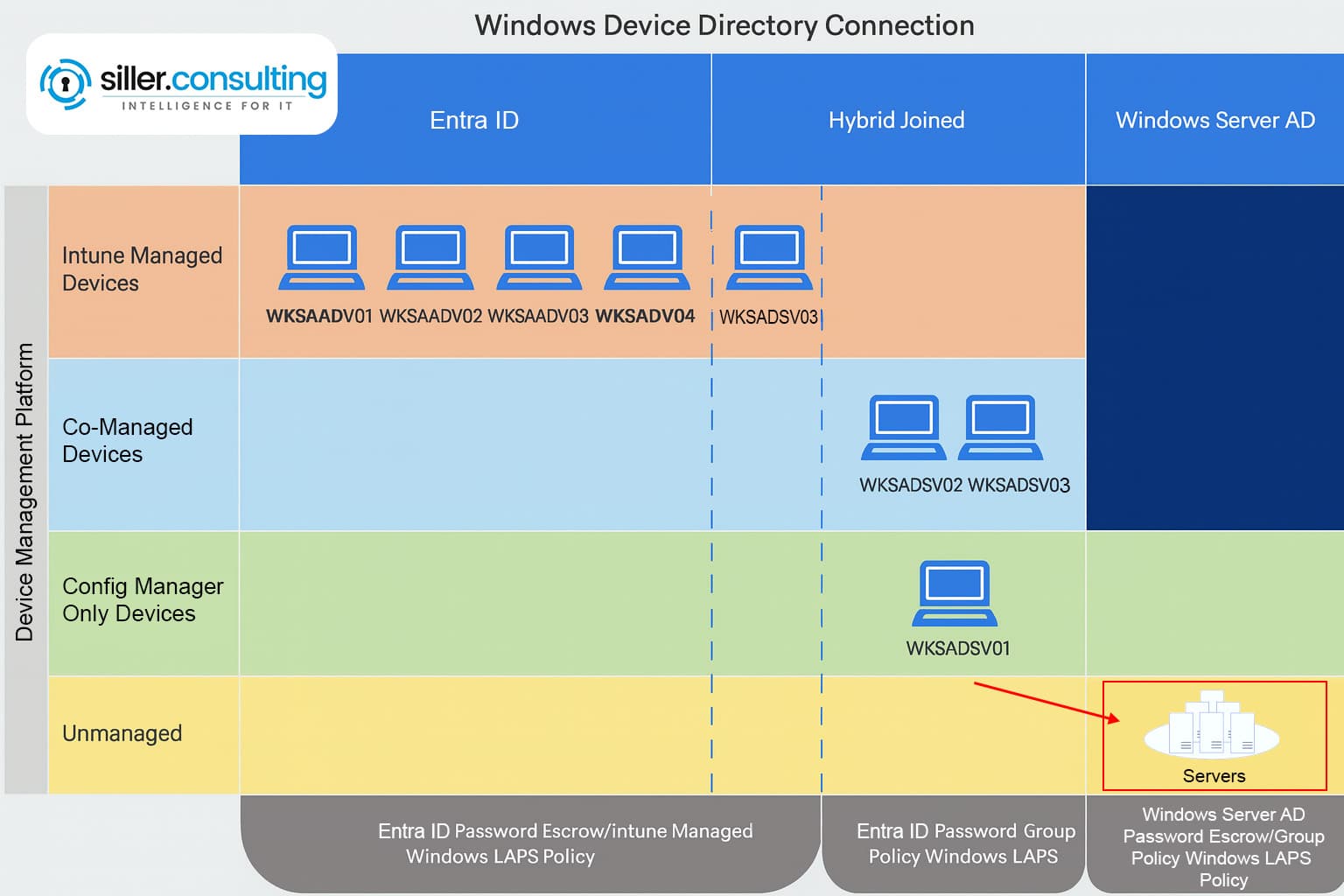

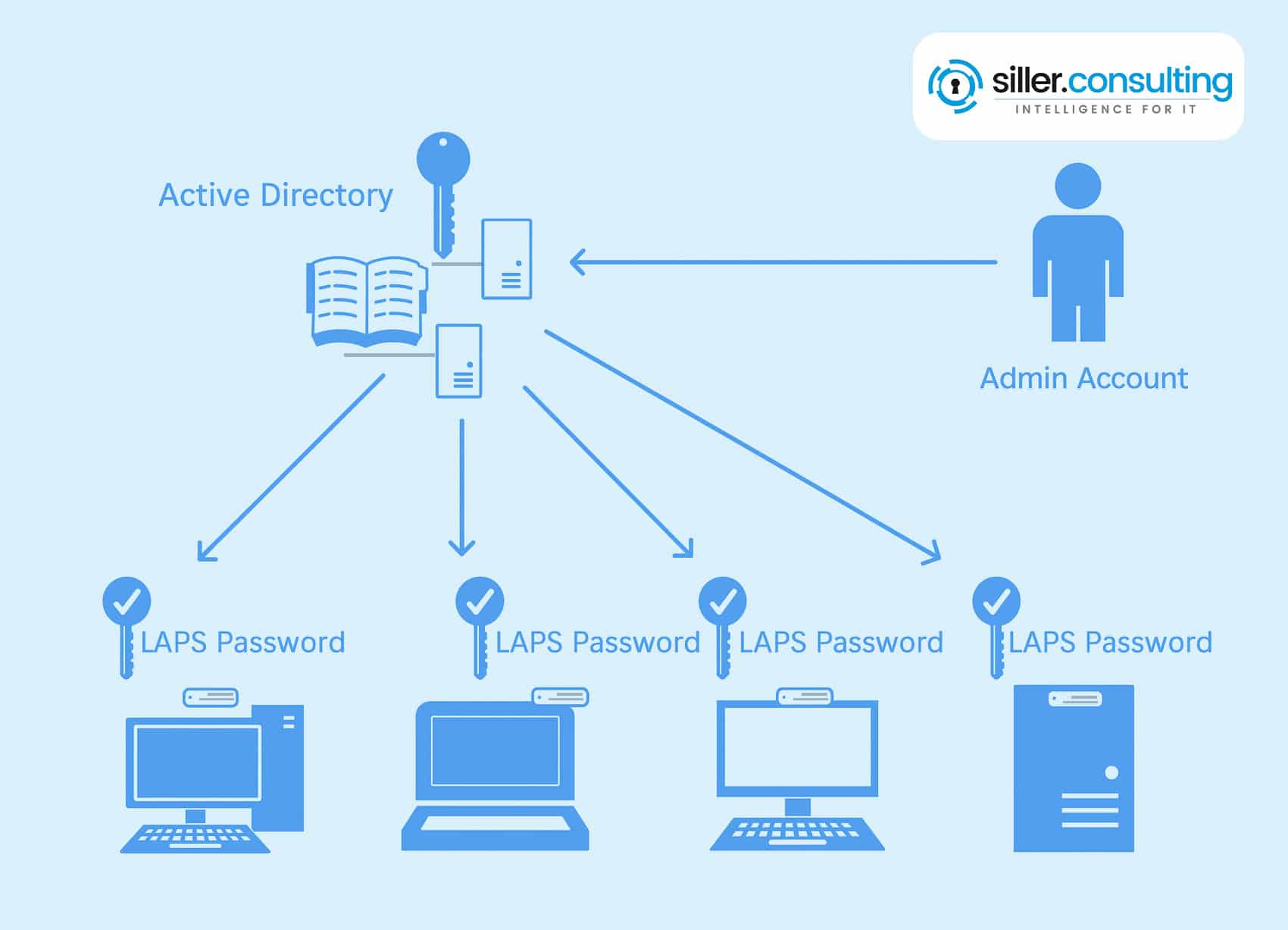

Microsoft Entra ID ist unsere leistungsstarke, cloudbasierte Identitäts- und Zugriffsverwaltung, die speziell für das sichere Speichern und Verwalten sensibler Daten wie Kennwörter entwickelt wurde. Integriert mit LAPS können wir also lokale Administratorpasswörter zentral in der Cloud sichern und verwalten – und das deutlich flexibler als im klassischen Active Directory.

Die Zuweisung von Richtlinien über Intune erfolgt für Geräte, die in Microsoft Entra ID oder dem klassischen Azure AD registriert sind. Beide Varianten werden vollständig unterstützt – und das ist super wichtig für hybride Umgebungen oder bestehende AD-Strukturen. Für Geräte in einem Windows Server Active Directory-Verbund gelten dabei besondere Gruppenrichtlinien-Regelungen, die beim Rollout berücksichtigt werden sollten.

Schauen wir uns nun genau an, wie du welche Richtlinie aufsetzt.

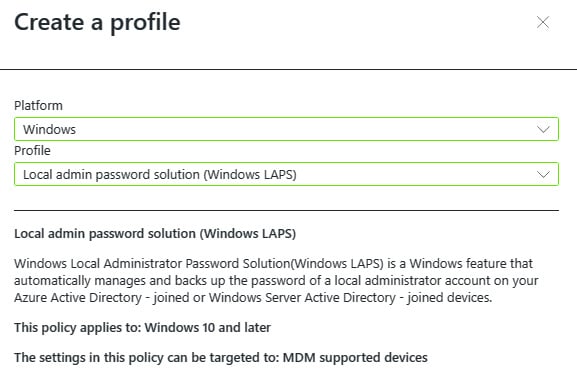

1. LAPS Richtlinie erstellen

Die folgenden Schritte helfen Dir dabei, LAPS einfach uns sicher zu implementieren und dabei alle wichtigen Konfirgurationen strukturiert zu konfigurieren. So gehst Du sicher, dass Du auch wirklich alle wichtigen (neuen) Sicherheitspunkte einbaust.

So erstellst Du eine neue Richtlinie:

(Quelle: https://liam-robinson.co.uk/wp-content/uploads/2023/04/create-profile.jpg)

Navigiere zu Intune > Endpoint Security > Account protection.

Klicke auf Create a profile.

Wähle Deine Plattform und den Profiltyp aus (z. B. Windows 10 und höher).

Wähle als Profiltyp „Local admin password solution (LAPS)".

Vergib einen aussagekräftigen Namen für Deine Policy, z. B. „LAPS Production EU".

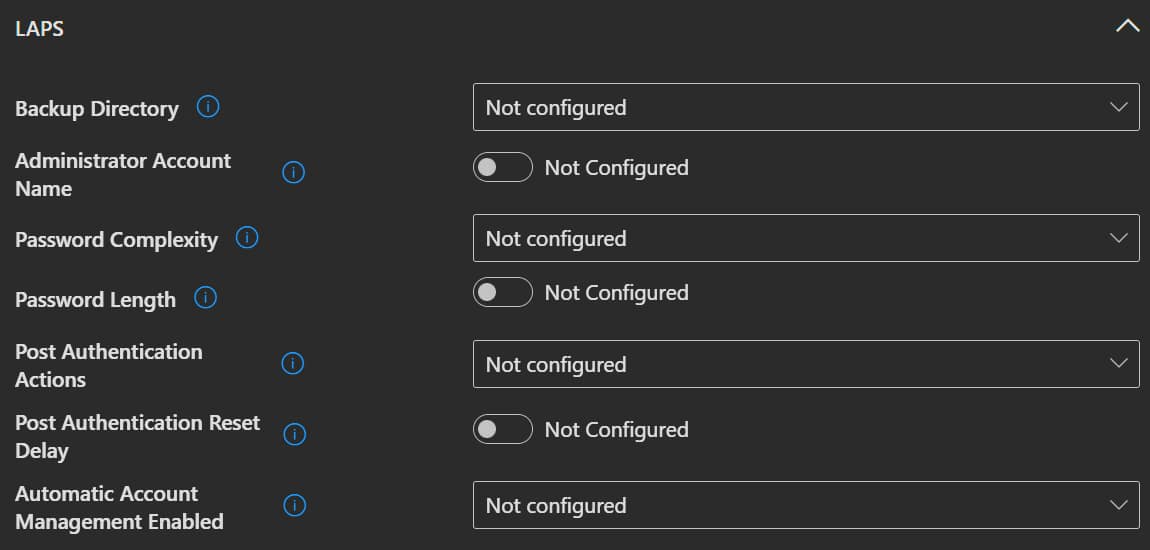

2. Einstellungen gemäß Sicherheitsanforderungen setzen

Hier möchte ich nochmal betonen, dass es wichtig ist, sämtliche Parameter auf die Sicherheitsansprüche Deines Unternehmens einzustellen. Die folgenden helfen dir dabei, ein sicheres Grundgerüst zu schaffen.

Beginnen wir damit, Deine automatische Kontenverwaltung zu aktivieren. Stelle sicher, dass das automatische Verwalten (AutomaticAccountManagementEnabled) aktiviert ist.

Weiter gehts - wir definieren die Passwort-Komplexität. Wähle zwischen langen, kurzen oder mit Präfix versehenen Passphrasen – je nach Benutzergruppe und Eingabeszenario.

Jetzt können wir den Post Authentication Reset Delay setzen. Dazu definieren wir, wann nach der Verwendung das Passwort automatisch zurückgesetzt wird. Standard sind 24 Stunden, ich empfehle aber 4–6 Stunden.

Anschließend legen das Zielkonto fest und legen dafür fest, ob ein neuer lokaler Account erstellt oder das eingebauter Account verwaltet wird.

Damit stellen wir sicher, dass die Einstellungen nicht nur sicher, sondern auch auf unsere Compliance- und Supportanforderungen abgestimmt sind.

Hier nochmal ein Überblick:

3. Zuweisung & Zielgruppenfilter

Wichtig ist, Deine Richtlinie korrekt zuzuweisen, damit sich richtig greift:

Während klassische Gruppenrichtlinien über Active Directory verteilt werden, bietet Intune eine dynamischere, cloudbasierte Alternative zur Richtlinienzuweisung.

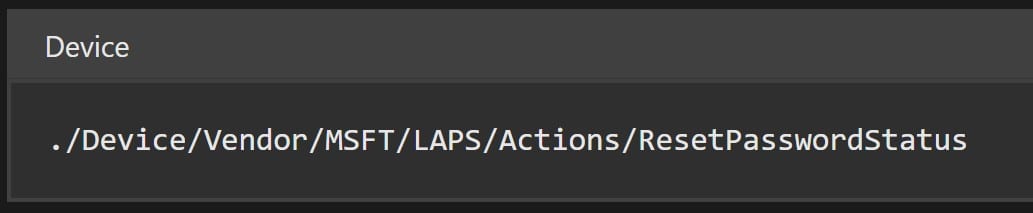

4. Validierung der Konfiguration

Konfiguration steht? Super! Dann testen wir das ganze jetzt:

Neben Event Logs und Intune-Berichten kannst Du auch PowerShell verwenden, um LAPS-Einstellungen direkt auf den verwalteten Endgeräten abzufragen oder zu testen.

5. Erweiterung: Sentinel-Integration für mehr Transparenz

Wenn Du Microsoft Sentinel einsetzt, kannst Du die LAPS-Ereignisse gezielt ins SIEM übernehmen. In vielen Umgebungen läuft der Zugriff weder über lokale Administratorpasswörter noch über einen zentralen Server – ein potenzieller Single Point of Failure, der durch Cloud-Integrationen entschärft wird.

Wird ein ein Admin-Password geändert oder einen Account erstellt, kannst du über Event IDs wie 10029 oder 10031 Alarmierungen zu konfigurieren.

6. Erweiterung: Automatisierung und Skalierung

Gerade in größeren Umgebungen lohnt es sich, Richtlinienausrollungen zu automatisieren. Nutze dafür:

Vorteil: Du erkennst frühzeitig, wo etwas nicht funktioniert – und kannst Rollouts ohne manuelles Nacharbeiten skalieren.

Dieser systematische Ansatz stellt sicher, dass jeder Aspekt der LAPS-Konfiguration ordnungsgemäß berücksichtigt wird und die resultierenden Sicherheitsrichtlinien den organisatorischen Anforderungen entsprechen.

Wenn Du LAPS einmal in Intune eingerichtet hast, kannst Du neue Geräte und Computer automatisch mit sicheren, zufälligen Administratorzugängen ausstatten – und musst Dir um Passwortrotation keine Gedanken mehr machen.

Best Practices & Naming-Strategien

LAPS liefert viele neue Funktionen – aber wie holst Du im Alltag das Maximum heraus? Mit den richtigen Best Practices stellst Du sicher, dass Deine Konfiguration nicht nur sicher, sondern transparent sind und den Effekt haben, den du beabsichtigst.

Klare Namenskonventionen statt Standard

Der Standard-Accountname „WLapsAdmin“ ist funktional, aber unpraktisch für den Support oder bei Audits. Besser ist es, sprechende Präfixe zu verwenden, die Aufschluss über die Rolle oder die Abteilung geben.

Einheitliche Benennung für Audits & Automatisierung

Ein konsistentes Präfix-Schema ist nicht nur hilfreich für die manuelle Nachverfolgung, sondern auch für automatisierte Prozesse – z. B. in Kombination mit Log-Parsing, Skripten oder SIEM-Integration (z. B. in Sentinel).

Empfehlung:

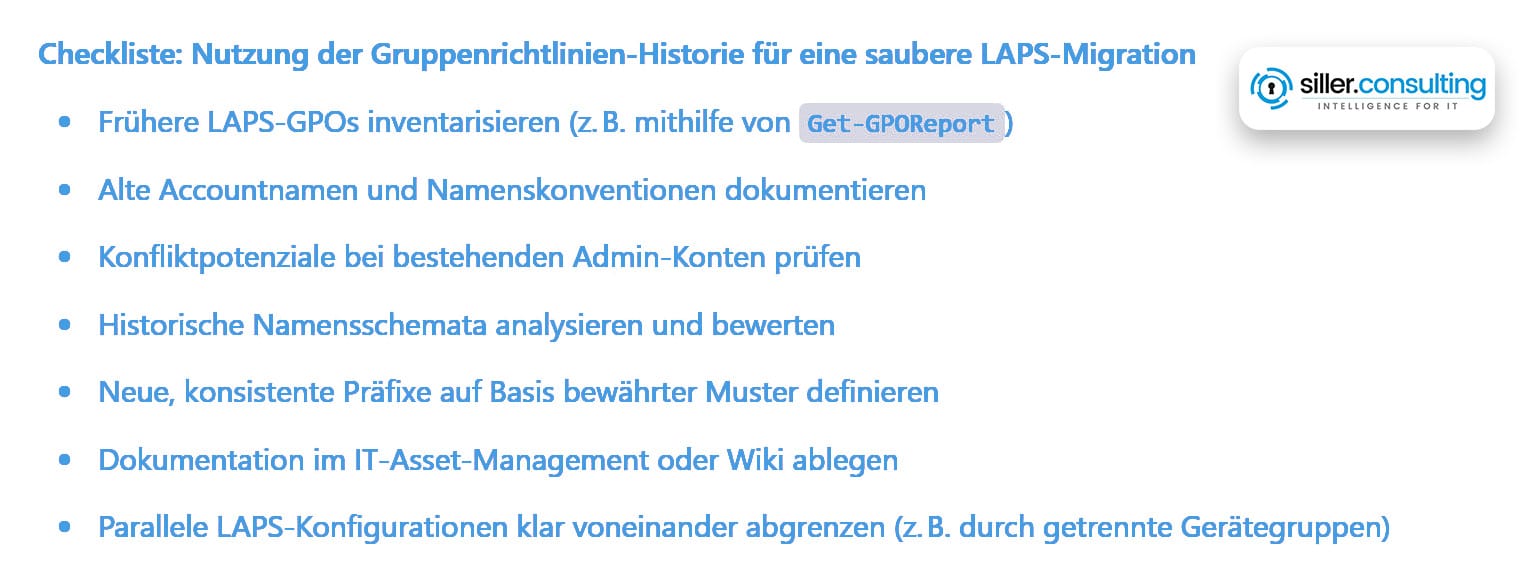

Nutzung von Gruppenrichtlinie-Historie zur Strategieanpassung

Falls Du zuvor klassische Microsoft LAPS via GPO eingesetzt hast, hilft ein Abgleich mit bisherigen Accountnamen, um Konflikte zu vermeiden. Diese Legacy-Konfigurationen sollten beim Migireren genau dokumentiert werden, um Altlasten frühzeitig zu identifizieren und zu bereinigen. Nutze diese Historie, um auf Basis der alten Konventionen neue, konsistente Präfixe zu definieren – besonders wichtig bei parallelen Deployments.

Weitere Tipps für die Praxis

Und noch ein paar Zusatztipps, die dir dabei helfen, das jeder in deinem Unternehmen die Abkürzungen verstehen und auch selbst einbinden kann:

Migration & OS-Fallback-Strategien

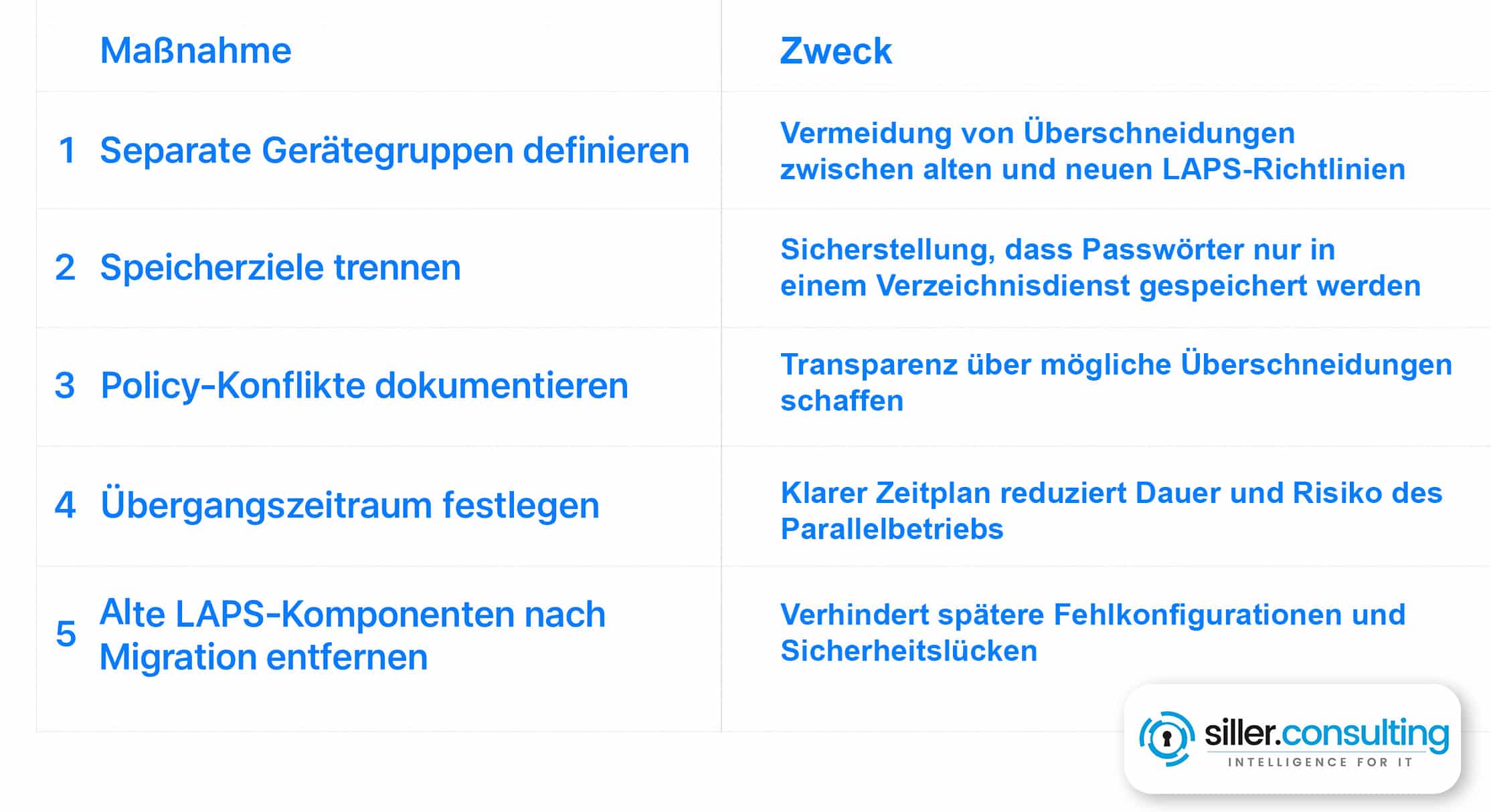

Wenn Du auf Windows LAPS umstellen möchtest, musst Du Dich zunächst gut organisieren und vorbereiten. Hier gebe ich Dir wieder eine Schritt-für-Schritt-Anleitung, mit der Du den Wechsel reibungslos planen kannst – von der Abschaltung alter GPOs bis zur Vermeidung technischer und organisatorischer Fallstricke.

Falls in Deiner Umgebung noch klassische Domänen-Controller betrieben werden, solltest Du sicherstellen, dass keine Legacy LAPS-Richtlinie aktiv ist – ansonsten kann es zu Richtlinienkonflikten mit dem neuen Windows LAPS kommen. Und das kann verwirren.

1. Klassische Microsoft LAPS erkennen und deaktivieren

Bevor Du das neue Windows LAPS produktiv ausrollst, solltest Du sicherstellen, dass keine alten Microsoft LAPS Konfigurationen aktiv sind – ansonsten sind Konflikte und doppelte Zuständigkeiten schon vorprogrammiert. Gerade in einer klassischen Windows Server Active Directory- bzw. Legacy-Umgebung ist es wichtig, alte GPOs systematisch zu entfernen und saubere Zuständigkeiten zu schaffen.

So gehst Du am besten vor:

Deaktiviere bestehende Microsoft LAPS Policies.

Bereinige GPOs, die auf „AdmPwd.dll“ setzen.

Verwende in Intune ausschließlich das neue CSP-basierte LAPS.

2. Intune Policies strategisch einführen

Wie bereits mehrfach erwähnt - aus gutem Grund - solltest Du alle neuen Windows LAPS Policies in Intune gut planen; sonst riskierst Du inkonsistente Konfigurationen und unnötige Ausfälle.

So gehts step-by-step:

Erstelle eine neue Intune Policy.

Trenne alle Betriebssysteme mit Zielgruppenfiltern.

Führe Dein Staging über Pilotgerätegruppen (z. B. „LAPS-Testing“) durch.

3. Parallele Nutzung? Nur mit Vorsicht!

Du willst LAPS modernisieren, kannst aber nicht alle Endgeräte gleichzeitig umstellen? Dann droht ein temporärer Parallelbetrieb – und der hat Tücken, die Du kennen solltest. Ohne klare Trennung der Zielsysteme und Speicherorte drohen doppelte Passwortspeicherungen oder Richtlinienkonflikte, die Sicherheitsrisiken nach sich ziehen können.

So gehst Du dagegen vor:

Hier noch eine zusätzliche Übersicht mit weiteren Punkten:

4. Fallback für ältere Systeme

Nicht alle Endgeräte in Deiner Flotte sind sofort kompatibel mit Windows LAPS. Für ältere Windows-Versionen brauchst Du besondere Strategien, damit Dein Tenant weiterhin sicher und nutzbar bleibt.

Beachte dabei die folgenden Punkte:

5. Speicherung im richtigen Verzeichnisdienst

Je nach Infrastruktur musst Du entscheiden, wo Du deine sensiblen LAPS-Passwörter ablegst – im lokalen AD oder in der Cloud mit Microsoft Entra ID. Beide Optionen haben Vor- und Nachteile:

6. Best Practices für die Umstellung

Die technischen Aspekte einer Migration haben wir nun abgedeckt. Aber der beste Plan bringt Dir nichts, wenn Du ihn nicht mit anderen Teams absprichst und von ganz oben absegnen lässt.

Deswegen: Damit der Übergang zu Windows LAPS nicht nur technisch gelingt, sondern auch organisatorisch greift, gehe diese erprobten Maßnahmen durch:

Wichtig bei der Migration: Alte LAPS-Komponenten entfernen!

Wenn Du zuvor Microsoft LAPS genutzt hast, solltest Du die Datei AdmPwd im Blick behalten. Sie war Teil der klassischen Lösung und für die Passwortspeicherung im Active Directory zuständig. Nach dem Umstieg auf Windows LAPS ist sie überflüssig – und kann sogar Konflikte verursachen. Entferne daher alte LAPS-GPOs und deinstalliere das MSI-Paket, um eine saubere Umgebung zu schaffen.

Troubleshooting: Wenn Windows LAPS nicht so funktioniert wie geplant

Trotz aller Vorteile kann es beim Einsatz von Windows LAPS zu Herausforderungen kommen. In diesem Kapitel findest Du konkrete Hinweise, wie Du typische Probleme erkennst und behebst – damit Deine Sicherheitsstrategie nicht an kleinen Konfigurationsdetails scheitert. Wenn Du Hilfe beim Konfigurieren hast oder meine Liste Deine Fragen nicht abdeckt, meld Dich gerne bei mir.

Fehlerhafte Richtlinienzuweisung

Ein häufiger Stolperstein ist die Zuweisung der LAPS-Richtlinie in Intune. Wenn Systeme die Einstellungen nicht erhalten, prüfe zuerst:

Post-Authentication-Aktionen greifen nicht

Wenn Kennwörter nicht automatisch zurückgesetzt oder Sitzungen nicht beendet werden, kann das an einem nicht gesetzten PostAuthenticationResetDelay-Wert liegen. Dieser ist standardmäßig auf 24 Stunden gesetzt – ein häufig übersehener Punkt.

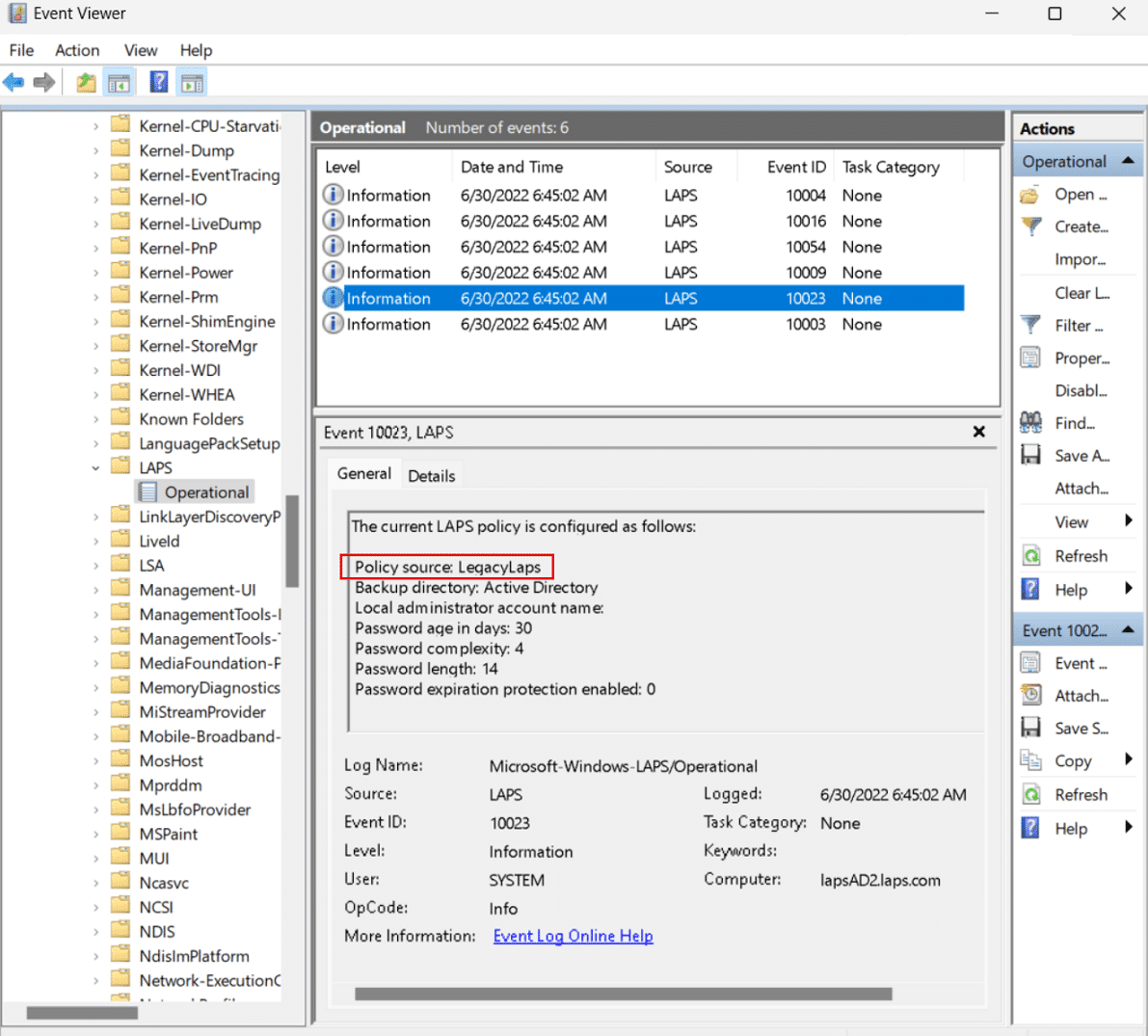

Empfehlung: Setze diesen Wert testweise auf 1 Stunde und überprüfe im Windows-Eventlog (Microsoft-Windows-LAPS/Operational), ob entsprechende Ereignisse geloggt werden.

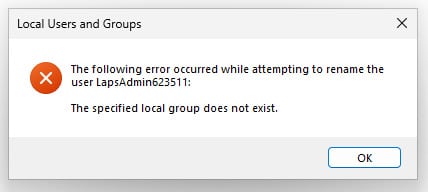

Dynamische Benutzernamen werden nicht übernommen

Wenn Du RandomizeName aktiviert hast, aber der Benutzername bleibt gleich, kontrolliere:

Beobachtung: Auf manchen Systemen kann es nötig sein, ein altes LAPS-Account manuell zu löschen, bevor die Randomisierung greift.

Account wird nicht erstellt

Wenn LAPS kein neuer Account erstellt, prüfe die Einstellung Account Management Target. Nur wenn dieser auf 1 steht (Neues Konto), wird ein zusätzlicher Account generiert. 0 bedeutet: das integrierte Administratorkonto wird verwendet.

Fehlerhafte Anzeige im Entra ID Portal

Wenn Passwörter nicht im Microsoft Entra ID-Portal angezeigt werden, obwohl alles korrekt konfiguriert ist, liegt das oft an:

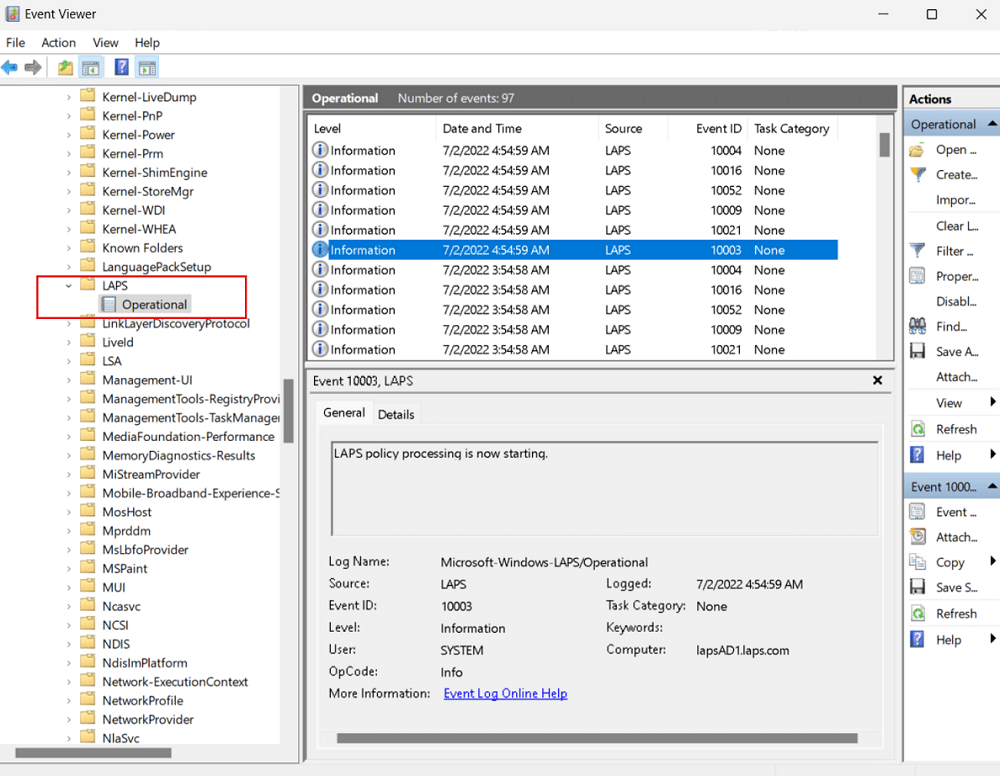

Eventlog-Überwachung liefert keine Einträge

Die meisten Aktionen von Windows LAPS werden im Eventlog protokolliert – allerdings nur, wenn die passenden Log-Kanäle aktiviert sind:

Diese Logs geben Dir wichtige Infos zu Ereignissen wie Passwortänderungen, Kontoerstellungen und fehlgeschlagene Richtlinienanwendungen – ideal für Audits, Troubleshooting und Sicherheitsüberwachung. Besonders im Zusammenspiel mit Tools wie Microsoft Sentinel oder dem Entra Portal kannst Du diese Daten gezielt auswerten und weiterverarbeiten.

Empfehlung: Aktiviere das Debug-Log nur temporär – es liefert viele Informationen, kann aber die Protokollierung aufblähen.

Sentinel-Integration bringt keine Daten

Wenn Du Logs aus LAPS mit Microsoft Sentinel verknüpfen möchtest, brauchst Du einen funktionierenden Log Analytics-Agent oder die Verbindung über Azure Monitor Agent. In vielen Unternehmen ist Active Directory nach wie vor das Herzstück der Identitätsverwaltung – Windows LAPS ergänzt diese Strukturen mit zusätzlichen Sicherheitsschichten für lokale Administratorpasswörter.

Achte auf folgende Punkte:

Compliance & Audit-Mapping

Sicherheitsmaßnahmen sind nur dann nachhaltig wirksam, wenn sie auch regulatorischen Anforderungen gerecht werden. LAPS unterstützt Dich dabei, interne wie externe Compliance-Vorgaben effizient umzusetzen – von Audit-Trails bis Zugriffskontrolle.

So gehst Du am besten vor:

1. Anforderungen erfüllen statt verwalten

Windows LAPS ist so konzipiert, dass es sich nahtlos in Compliance-Frameworks wie ISO 27001, NIST 800-53, SOC 2 oder BSI IT-Grundschutz einfügt. Insbesondere folgende Kontrollanforderungen werden adressiert:

Viele Unternehmen setzen noch auf ein Verwalten ihrer lokalen Administratorpasswörter über das klassische Windows Server Active Directory, was durch Windows LAPS nun deutlich sicherer und effizienter ergänzt werden kann.

2. In bestehende Sicherheitsprozesse integrieren

Die LAPS-Funktionen lassen sich hervorragend in bestehende Kontrollmechanismen integrieren. Beispiele:

3. Audit-Trail und Monitoring

Windows LAPS protokolliert alle relevanten Vorgänge – darunter Kontoerstellung, Passwortrotation, Richtlinienzuweisungen und Post-Auth-Aktionen. Diese Logs stehen lokal und via Microsoft Entra zur Verfügung.

4. Dokumentation & Richtlinienanpassung

Beim Wechsle zu Windows LAPS solltest Du immer klare Konfigurationen nutzen – insbesondere:

Mit Windows LAPS hast Du nicht nur ein Werkzeug zur Sicherung von Administratorkonten – sondern einen Compliance-Baustein, der Deine IT-Sicherheit regulatorisch absichert und revisionsfähig macht.

FAQ

In diesem Kapitel beantworte ich häufig gestellte Fragen aus Projekten, Community-Diskussionen und Kundengesprächen. Kompakt, faktenbasiert und direkt umsetzbar.

Muss ich Microsoft LAPS vorher deinstallieren?

Nein. Windows LAPS erkennt eine vorhandene Microsoft LAPS-Installation, ersetzt sie aber nicht automatisch. Wichtig ist: Sobald Windows LAPS aktiviert wird (z. B. über Intune oder GPO), hat es Vorrang – das alte Microsoft LAPS wird dann inaktiv.

Tipp: Entferne Microsoft LAPS dennoch nach erfolgreicher Migration, um Richtlinienkonflikte zu vermeiden.

Können bestehende Admin-Accounts weiterverwendet werden?

Ja, über die Einstellung AccountManagementTarget = 0 kannst Du das integrierte Administratorkonto weiterhin verwalten. Alternativ kannst Du mit AccountManagementTarget = 1 ein separater Account erstellen – was aus Sicherheitsgründen empfohlen wird.

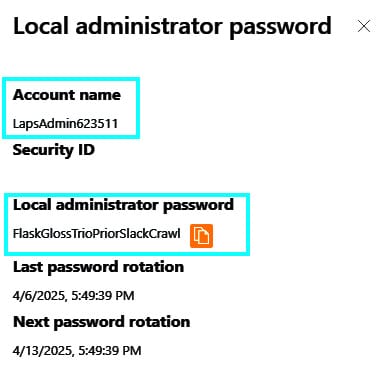

Wo finde ich das aktuelle LAPS-Passwort?

Je nach Konfiguration findest Du das Passwort:

im Microsoft Entra ID Portal (Geräteobjekt → Lokale Administratorpasswörter)

im Active Directory (Attribut msLAPS-Password)

lokal im Eventlog (Microsoft-Windows-LAPS/Operational)

Was passiert, wenn das Gerät offline ist?

Die Passwörter werden lokal verschlüsselt gespeichert und beim nächsten Sync-Vorgang an Entra oder AD übertragen. Die zugrundeliegende Passwortverschlüsselung sorgt dabei dafür, dass selbst bei einem lokalen Zugriff auf das Dateisystem keine Klartextinformationen offengelegt werden. Gerade auf produktiven Servern ist es essenziell, dass Passwörter regelmäßig und automatisiert rotiert werden. Auch Post-Auth-Aktionen greifen lokal – der Schutz bleibt also erhalten.

Wie lange ist das Passwort gültig?

Standardmäßig erfolgt eine Rotation alle 30 Tage. Du kannst den Zyklus per Richtlinie ändern (z. B. täglich, wöchentlich etc.). Nach einer erfolgreichen Authentifizierung wird das Passwort außerdem durch das PostAuthenticationResetDelay beeinflusst (Standard: 24h).

Wie werden doppelte Konten vermieden?

LAPS prüft systemseitig, ob ein Konto mit dem gewünschten Namen existiert. Bei aktiver Randomisierung (RandomizeName = true) wird ein zufälliges Suffix angehängt. Das minimiert Namenskonflikte automatisch.

Gibt es Einschränkungen bei Hybrid Joined Endgeräten?

Geräte und Computer mit Hybrid Join werden unterstützt, solange der Zugriff auf Entra ID oder AD gewährleistet ist. Wichtig: Für Cloud-Only-Szenarien muss die Entra ID-Rolle entsprechend zugewiesen sein, damit Admins auf Passwörter zugreifen dürfen.

Kann ich LAPS über PowerShell steuern?

Ja. Du kannst sowohl lokale Richtlinien setzen als auch bestehende Konfigurationen prüfen. Beispiele findest Du in der offiziellen Microsoft-Dokumentation (Get-LapsDiagnostics, Reset-LapsPassword, etc.).

Welche Logs sollte ich überwachen?

Mindestens diese zwei Kanäle:

Microsoft-Windows-LAPS/Operational für Regelvorgänge

Microsoft-Windows-LAPS/Debug für tiefere Fehleranalysen (nur temporär aktivieren)

Zusätzlich hilfreich: Entra- oder Sentinel-Logik zur Erkennung fehlgeschlagener Passwortzugriffe oder unerwarteter Kontoänderungen.

Unterstützt Windows LAPS auch Windows Server?

Ja, allerdings nur mit bestimmten Versionen. Achte darauf, dass die Build-Nummer dem neuen LAPS-Feature-Set entspricht (mind. Windows Server 2025 Preview mit entsprechender Rolle).

Zusammenfassung

Die Windows LAPS Version vom März 2025 ist ein echter Wendepunkt für die sichere Verwaltung lokaler Administratorkonten in Microsoft-Umgebungen. Microsoft Entra ID, Intune und modernem Endpoint Management arbeiten eng zusammen, weswegen Windows LAPS weit über klassische Passwortrotation hinausgeht. Ein zuverlässiges und strategisches Tool moderner Sicherheitsarchitekturen!

Die wichtigsten Erkenntnisse im Überblick:

Diese Version bieten Dir als IT-Administrator die notwendigen Tools, um Windows-Endpoints mit einem sichereren und besser verwaltbaren Ansatz für privilegierte Zugriffe zu verwalten. Die Kombination aus Intune-Integration und erweiterten LAPS-Funktionen schafft ein starkes und zuverlässiges Schutzschild gegen unbefugten administrativen Zugriff, während die operative Effizienz beibehalten wird.

Da sich Bedrohungen täglich weiterentwickeln, sollte die Implementierung dieser Windows LAPS-Verbesserungen der Hauptfokus für jede Organisation sein, die ihre Endpoint-Sicherheitsstrategie stärken möchte. Die Investition in Setup und Deployment dieser Strategien wird Sicherheitsprobleme reduzieren und das Management exponentiell einfacher machen, während gleichzeitig eine zukunftssichere Sicherheitsarchitektur geschaffen wird.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!