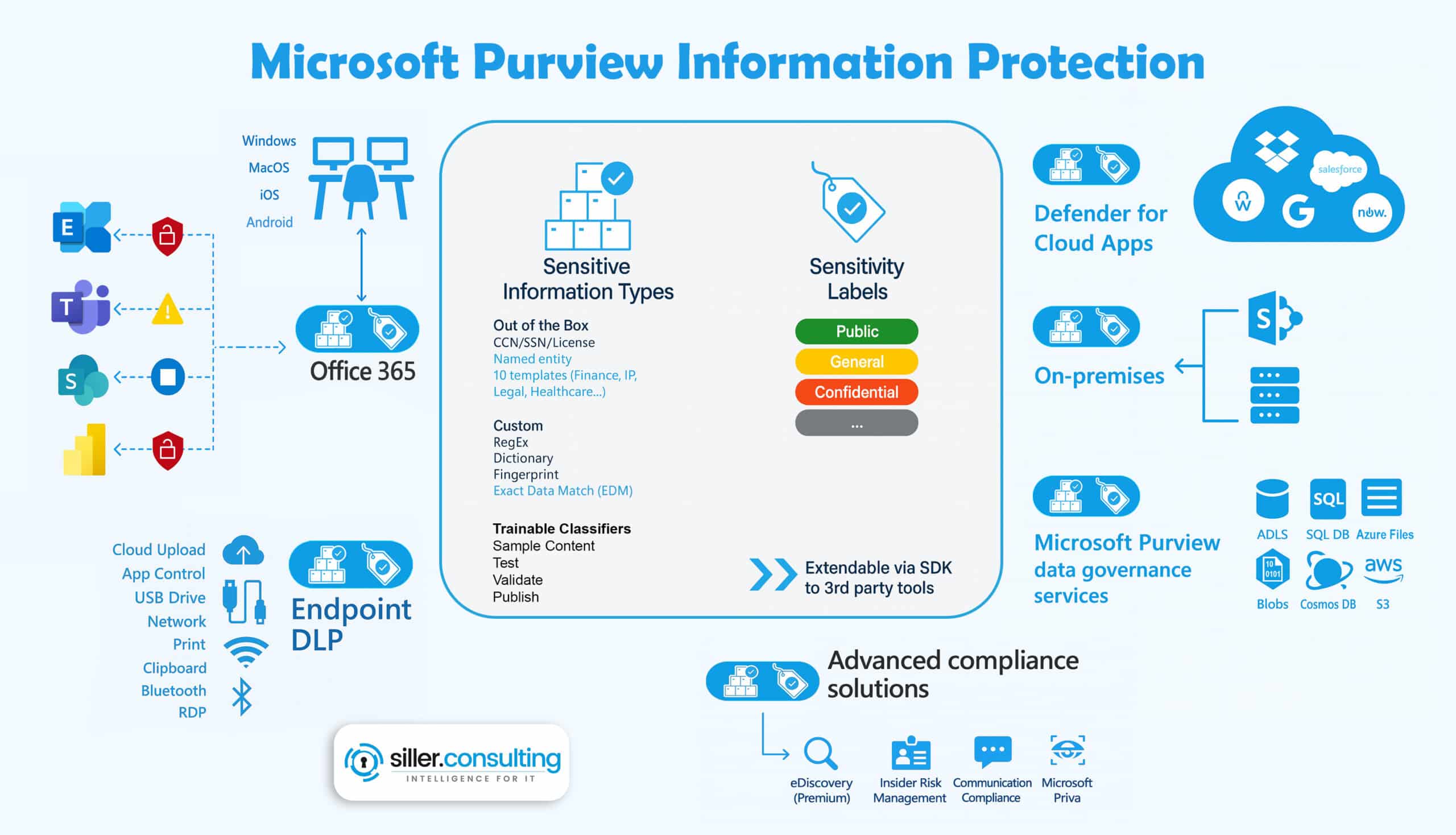

Die Microsoft Purview Sensitivity Labels ist ein Datenschutz-Werkzeug, das dich deine Organisationsdaten klassifizieren und schützen lässt, indem es sicherstellt, dass es keinen Datenbruch gibt. Es erlaubt uns, Einblick in unsere Datenlandschaft zu erhalten und gleichzeitig erhöhte Governance zu gewährleisten, ohne Produktivität zu verlieren.

In diesem Artikel zeige ich dir einige Schlüsselfunktionen und wie wir diese Lösung in unserem Microsoft-365-Tenant konfigurieren und nutzen können.

Was ist Microsoft Purview?

Microsoft Purview ist eine umfassende Plattform, die dir hilft, Daten zu schützen und zu verwalten, wo immer sie sind.

Sie verwaltet auch Sensitivity Labels, die es möglich machen, Daten basierend auf ihrer Sensitivität zu klassifizieren und zu schützen. Mit Microsoft Purview kannst du deine Datenlandschaft verstehen, sensible Informationen identifizieren und passende Schutzmaßnahmen ergreifen.

Die Plattform mindert Sicherheitsrisiken, indem sie zentrale Verwaltung und Überwachung ermöglicht, und sie erfüllt außerdem Compliance-Anforderungen.

Anforderungen für Sensitivity Labels

Bevor wir lernen, wie wir Labels konfigurieren, ist es wichtig, uns einige grundlegende Konzepte zu Sensitivity Labels anzuschauen.

Es spielt eine entscheidende Rolle bei der Implementierung und Verwaltung dieser Labels, um Sicherheitsvorfälle zu erkennen und zu verifizieren.

Folgende Bereiche, auf die die Sensitivity Labels angewendet werden können:

Hinweis

Container-Labels sind standardmäßig deaktiviert. Du musst sie per PowerShell oder automatisch mit den passenden Lizenzen aktivieren.

Namenskonventionen umfassen sowohl einen Backend-Namen als auch einen Anzeigenamen für Sensitivity Labels. Vertraulichkeit ist hier entscheidend, da sie sicherstellt, dass sensible Informationen geschützt sind und unbefugter Zugriff verhindert wird. Der Backend-Name dient als unveränderlicher Bezeichner, während der Anzeigename den Nutzern in Office angezeigt wird.

Bitte beachte, dass ein einmal erstellter Label-Name nicht wiederverwendet werden kann, selbst wenn er gelöscht wird!

Eine durchdacht geplante Taxonomie ist eine langfristig zuverlässigere Lösung als das Erstellen einzigartiger Namen mit Leerzeichen. Ich empfehle dir, von Anfang an eine klare Struktur festzulegen.

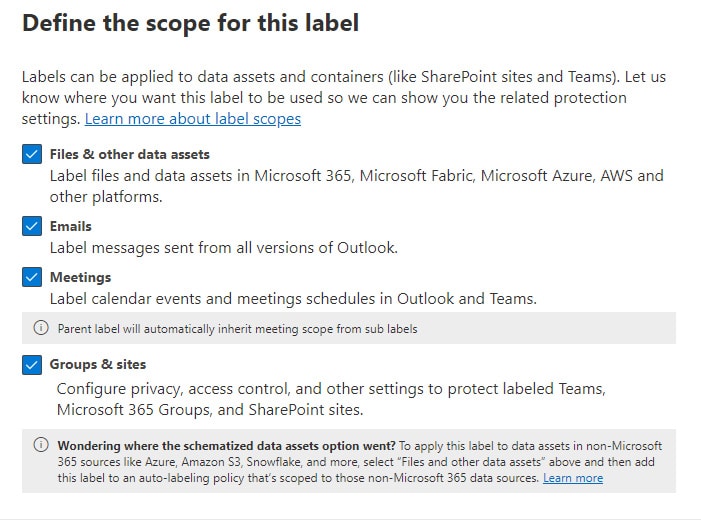

Schritt 1: Definiere deine Label-Geltungsbereiche

Das Erste, was du tun musst, wenn du ein Label erstellst, ist, den Bereich für jedes Label zu definieren.

Für ein allgemeines „Catch-all“-Label möchtest du es wahrscheinlich auf alle Orte anwenden. Das gibt dir maximale Abdeckung.

Ein Beispiel für die Anwendung dieses Labels wäre, alle internen Dokumente eines Unternehmens zu klassifizieren, um sicherzustellen, dass sie nicht versehentlich extern geteilt werden.

Es gibt jedoch ein paar Dinge, die du beachten solltest:

Beispiele für Parent-Labels könnten „Vertraulich“ sein, die spezifischere Sub-Labels wie „Vertraulich – nur Geschäftsleitung“ enthalten. Das hilft, dein Label-System zu strukturieren!

Schritt 2: Inhaltskennzeichnung und Bereitstellung

Wir werden jetzt die wesentlichen Aspekte der Label-Konfiguration betrachten.

In den Schutzeinstellungen definierst du Verschlüsselung, Berechtigungen, Ablauf und Offlinezugriff.

Diese Zugriffsbeschränkungen sind entscheidend, um unbefugten Zugriff auf sensible Informationen zu verhindern. Mit visuellen Markierungen kannst du Wasserzeichen, Kopfzeilen und Fußzeilen zu Inhalten hinzufügen.

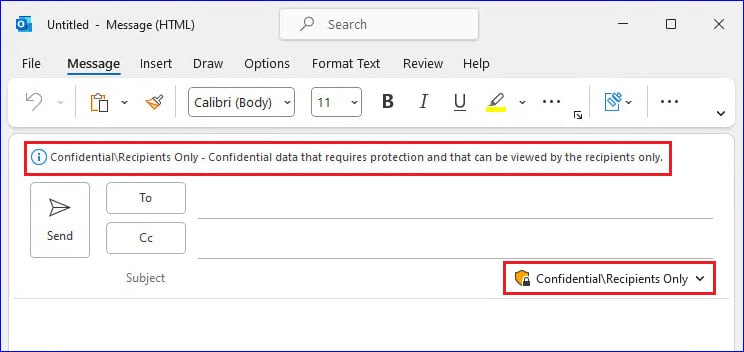

Sensitivity Labels können außerdem auch auf E-Mails und Kalenderelemente in Outlook angewendet werden.

Verschlüsselung

Verschlüsselung verhindert unbefugten Zugriff auf Daten außerhalb deiner Organisation und ist entscheidend für hoch vertrauliche Labels.

Du kannst Inhalt so schützen, dass:

Microsoft Information Protection spielt eine kritische Rolle bei der Verschlüsselung, indem es Sensitivity Labels bereitstellt, die Daten basierend auf Sensitivität klassifizieren und schützen. Wenn du Berechtigungen anwendest, kannst du wählen:

Du kannst Inhalt so konfigurieren, dass er nach einer bestimmten Anzahl Tage abläuft. Faustregel: „never expire“ ist die sicherste Option – nutze ich fast immer.

Was ist mit Offline-Zugriff? Ich empfehle 7–14 Tage Offline-Zugriff für vertrauliche Labels und maximal 1 Tag für „top secret“, hoch vertrauliche Daten.

Wähle zum Schluss deine Verschlüsselungs-Berechtigungsgruppen. Vorsicht mit „all users“, da es alle Gäste mit B2B-Konto einschließt. Eine mail-fähige Sicherheitsgruppe mit dynamischen Mitgliedschaftsregeln ist üblicherweise sicherer.

Visuelle Markierungen

Visuelle Marker wie Wasserzeichen, Kopf-/Fußzeilen in Dokumenten oder E-Mails zeigen effektiv Vertraulichkeitsstufen an. Sie können die Ästhetik des Dokuments ruinieren, aber Vertraulichkeit bleibt ein kritischer Faktor, um sensible Informationen zu schützen.

Dynamische Tags, die den Namen des aktuellen Benutzers anzeigen, können das Teilen abschrecken, sind aber vielleicht den visuellen Ballast nicht wert.

Hole immer die Zustimmung der Stakeholder ein, bevor du übermäßige Marker hinzufügst!

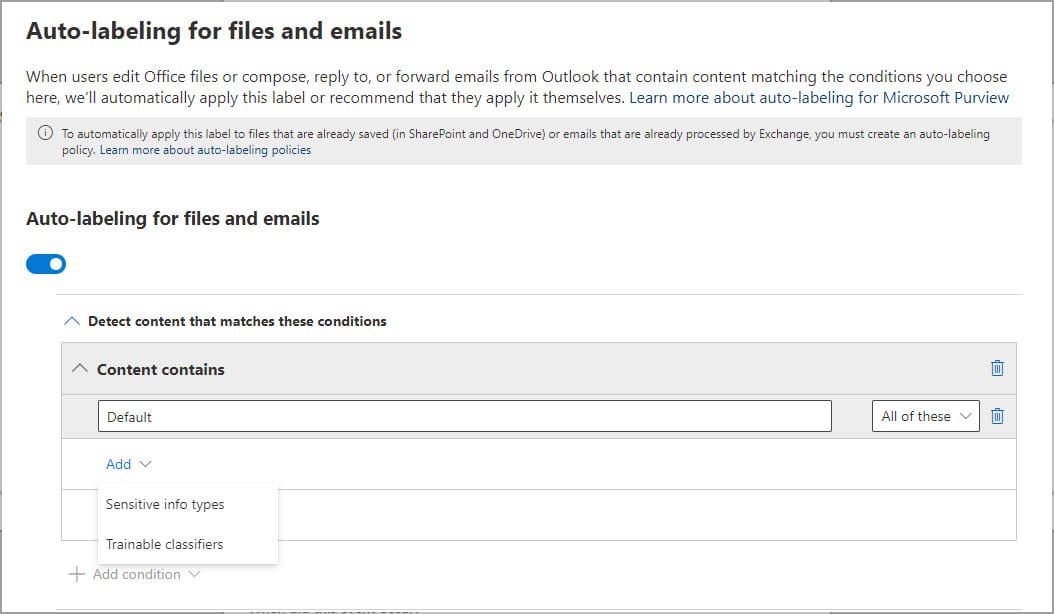

Auto-Labeling

Automatisches Labeling ist ein Prozess des automatischen Anwendens von Sensitivity Labels auf Inhalte wie Dokumente, E-Mails oder SharePoint-Sites basierend auf vordefinierten Bedingungen und Regeln.

Auf diese Weise können Benutzer sich auf Produktivität konzentrieren und das System stellt automatisch Compliance und Datenschutz sicher.

Zwei Haupt-Auto-Labeling-Methoden sind wie folgt:

Ein Wort der Vorsicht – Auto-Labeling ist anfällig für False Positives, besonders wenn du gerade erst anfängst.

Starte mit dem empfohlenen Labeling und erhöhe Auto-Labeling erst nach umfangreichen Tests. Es ist wichtig zu vermeiden, Benutzern versehentlich den Zugriff auf ihre essenziellen Geschäftsdaten zu entziehen.

Beratung, Planung, Migration und Administration für Microsoft 365 Umgebungen. Vom Experten mit Enablement für Ihr Team.

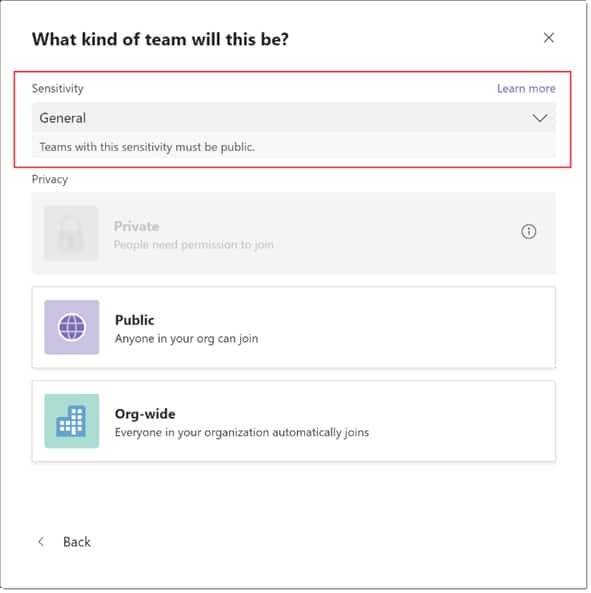

Schritt 3: Sperre Container und Freigaben

Sensitivity-Labels werden auch verwendet, um komplette Container wie SharePoint-Sites, Microsoft Teams und 365-Gruppen zu sichern.

SharePoint-Seiten spielen eine wichtige Rolle bei der Anwendung von Sensitivity-Labels, weil sie bestimmen, wie sensible Daten verwaltet werden und ob sie extern geteilt werden können.

Container-Einstellungen helfen, zu kontrollieren, wer Inhalt teilen und darauf zugreifen kann. Lass dein IT-Team Anleitung und Unterstützung geben, um Missbrauch zu verhindern.

Hier sind einige Best Practices:

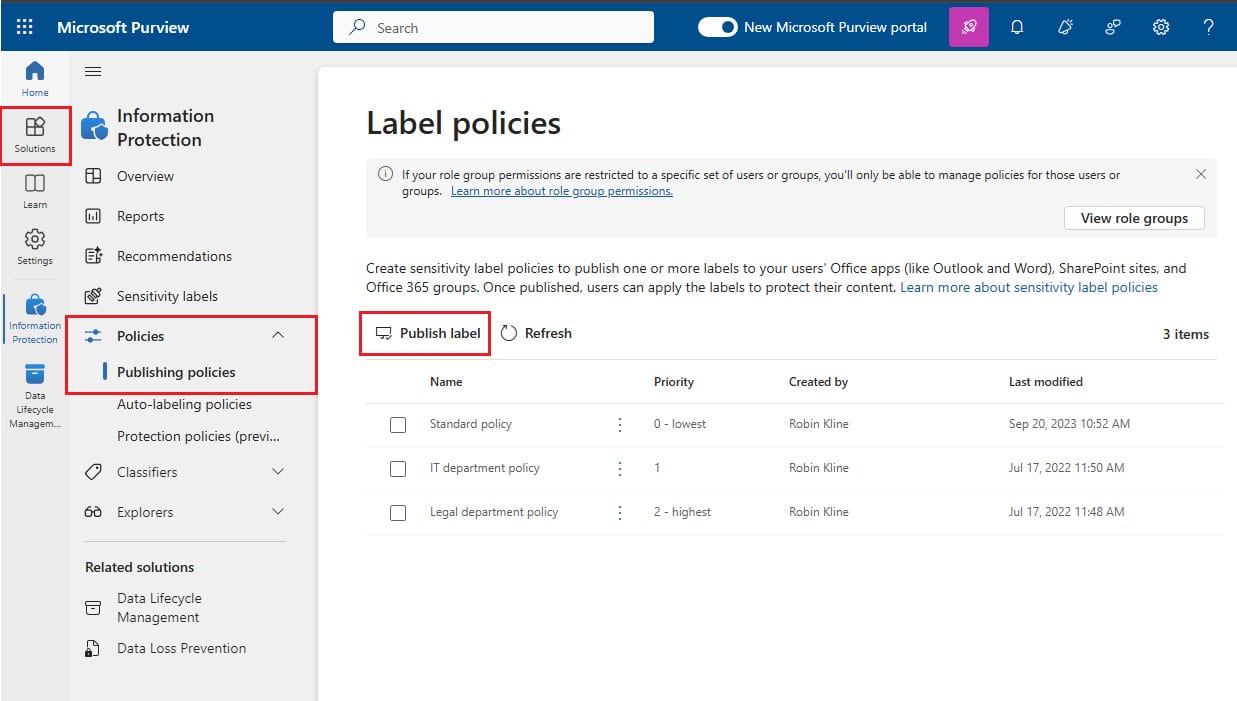

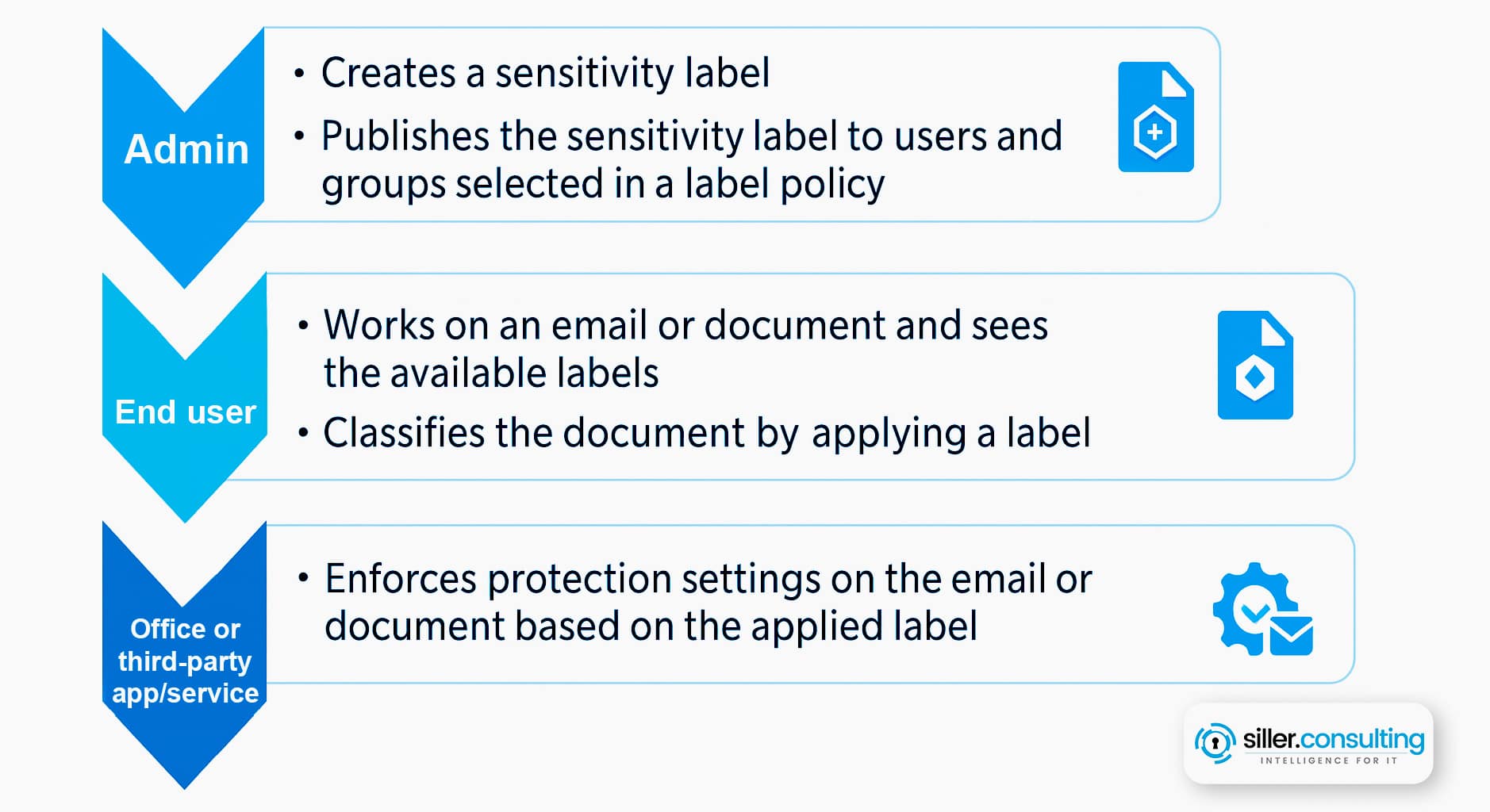

Label-Bereitstellung

Die folgenden Schritte zeigen den vollständigen Bereitstellungs-Workflow – von der Erstellung bis zur Endbenutzer-Verfügbarkeit:

Greife auf das Compliance-Portal zu

o Melde dich im Microsoft Purview Compliance-Portal als Globaler Administrator an.

o Navigiere zu Solutions ➜ Information Protection und aktiviere das Feature, falls es noch aus ist.Erstelle ein Sensitivity Label

Gehe zu Labels → Create label.

Name & description → Next.

Scope → wähle aus, wo das Label gilt (Items, Groups, Sites usw.).

Protection settings

o Encryption: weise bestimmte Benutzer/Gruppen zu; Teams-Premium-Tenants können Meeting/Chat-Schutz hinzufügen.

o Content marking: konfiguriere Wasserzeichen-, Kopf-, Fußzeilen-Text.Auto-labeling (optional)

o Aktiviere und füge Bedingungen hinzu (z. B. erkenne Kreditkartennummern).Groups & sites protection (optional) → Next.

Auto-labeling for schematized data assets (optional) → Review → Create label.

Veröffentliche das Label

o Wähle das neu erstellte Label → Publish (oder veröffentliche von der letzten Wizard-Seite aus).

o Users and groups: wähle, wer das Label sieht/verwendet.

o Policy settings:

o Optional: zwinge Begründung, wenn ein Benutzer ein Label entfernt oder herabstuft.

o Konfiguriere separate Defaults für Dokumente, E-Mails, Meetings, Sites/Groups und Power BI.

o Benenne & sende die Publishing-Policy ab.

Empfohlener Ansatz ist eine Kombination aus globalen und begrenzten Label-Policies:

Wenn du Labels zum ersten Mal einführst, nutze sie nie sofort umfangreich. Starte mit einer kleinen Pilotgruppe, hol Feedback ein und verbessere. Sorge dafür, dass die Benutzer genug Training bekommen.

Label-Policy-Einstellungen erlauben dir, Features wie mandatory labeling, default labeling für neuen Inhalt und Vererbung von Labels aus E-Mail-Anhängen zu konfigurieren. Ich rate dir zu einem Schritt-für-Schritt-Vorgehen. Sorgfältige Implementierung stellt eine bessere langfristige Akzeptanz sicher.

Wichtiger Hinweis: Es kann bis zu 24 Stunden dauern, bis deine neuen Labels bei den Benutzern erscheinen, besonders in den Office-Desktop-Apps. Keine Panik, wenn die Labels nicht sofort sichtbar sind.

Verwaltung von Sensitivity Labels

Die Verwaltung von Sensitivity Labels ist ein zentraler Aspekt von Microsoft Purview.

Die Verwaltung umfasst das Erstellen und Konfigurieren von Labels, das Anwenden auf Daten sowie das Überwachen und Berichten über ihre Nutzung.

Zum Beispiel können Administratoren Labels erstellen, die automatisch auf E-Mails angewendet werden, die sensible Informationen enthalten. Durch das Überwachen der Label-Nutzung können Unternehmen sicherstellen, dass ihre Daten entsprechend den festgelegten Sicherheitsrichtlinien geschützt sind.

Integration mit Microsoft Teams

Microsoft Teams ist eine wichtige Plattform für Zusammenarbeit und Kommunikation in Organisationen.

Sensitivity Labels können auch mit Microsoft Teams integriert werden, was es möglich macht, Daten innerhalb von Teams zu schützen und zu klassifizieren.

Benutzer können Sensitivity Labels auf Dateien und Dokumente anwenden, die über Teams geteilt werden, um sicherzustellen, dass nur autorisierte Personen darauf zugreifen können.

Diese Integration verbessert Sicherheit und Compliance, indem sie sicherstellt, dass vertrauliche Daten selbst bei Zusammenarbeit geschützt bleiben.

Das ist besonders wichtig in der heutigen digitalen Landschaft, in der Remote-Arbeit Tag für Tag zunimmt. Wenn du eine detaillierte Übersicht von diesem Thema brauchst, kannst du es hier lesen.

Einschränkungen

Achte auf die folgenden Einschränkungen:

- Sensitivity Labels werden von den Teams Graph APIs und PowerShell-Cmdlets nicht unterstützt.

Benutzer können beim Erstellen von Teams über Teams Graph APIs oder PowerShell-Cmdlets keine Sensitivity Labels setzen. Aber die Modern Groups APIs/Cmdlets unterstützen Sensitivity Labels während der Gruppenerstellung. Du kannst Gruppen mit Sensitivity Labels erstellen und diese Gruppen anschließend in Teams umwandeln.

- Unterstützung für private Kanäle

Private Kanäle, die innerhalb von Teams erstellt werden, erben das Sensitivity Label, das auf ein Team angewendet wurde. Dasselbe Label wird automatisch auf die SharePoint-Site-Sammlung des privaten Kanals angewendet.

Wenn jedoch ein Benutzer das Sensitivity Label auf einer SharePoint-Site für einen privaten Kanal ändert, wird diese Label-Änderung nicht im Teams-Client angezeigt. In diesem Szenario sehen Benutzer weiterhin das ursprüngliche Sensitivity Label, das auf das Team im Kopf des privaten Kanals angewendet wurde.

Sicherheit und Compliance

Sensitivity Labels helfen Unternehmen, ihre Compliance-Anforderungen zu erfüllen und Sicherheitsrisiken zu minimieren.

Unternehmen können mithilfe von Sensitivity Labels sicherstellen, dass ihre Daten entsprechend ihrer Sensitivität klassifiziert und geschützt sind. Das hilft, Datenlecks und unbefugten Zugriff zu verhindern und gewährleistet Compliance.

Es bietet eine zusätzliche Schutzschicht, die sicherstellt, dass nur autorisierte Benutzer auf vertrauliche Daten zugreifen können und letztlich hilft, regulatorische Anforderungen zu erfüllen.

Best Practices für die Verwendung von Sensitivity Labels

Um Sensitivity Labels in deinen Organisationen erfolgreich zu implementieren, musst du diese Best Practices befolgen:

Indem du diese Best Practices befolgst, können Organisationen die Vorteile von Sensitivity Labels nutzen und ihre Sicherheit und Compliance verbessern.

Zusammenfassung

Ich hoffe, dir im Artikel gezeigt zu haben, welche Möglichkeiten Sensitivity Labels uns bieten können.

Microsoft Purview Sensitivity Labels revolutionieren den Datenschutz, indem sie vertrauliche Informationen über Microsoft 365 hinweg automatisch klassifizieren und verschlüsseln.

Es erzeugt einen unsichtbaren Sicherheitsschild, der Datenpannen verhindert und Compliance gewährleistet, ohne die Produktivität zu stören.

Durch diesen Leitfaden habe ich die wertvollsten Funktionen der Plattform demonstriert – von KI-gestütztem Auto-Labeling bis hin zur umfassenden Containersicherheit.

Diese Funktionen arbeiten zusammen, um deiner Organisation einen Schutz auf Unternehmensniveau zu geben.

Schau dir die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe.

Dort findest du auch weitere Artikel zu Microsoft-sicherheitsrelevanten Themen, einschließlich Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility Suite, Microsoft 365 Defender oder Microsoft Information Protection.

Wenn du mehr über Sensitivity Labels erfahren möchtest, dann klick hier.