Saubere Entra ID-Konfigurationen für Deine Geräte bilden das Fundament Deiner Sicherheitsstrategie. Verlass Dich nicht auf die Standardwerte – sie lassen oft Schlupflöcher offen, gefährden Compliance-Vorgaben und setzen Dein Unternehmen unnötigen Risiken aus.

Dank hybrider Arbeitsmodelle und immer mehr Geräten pro Nutzer musst Du Deine Entra ID-Konfigurationen clever anpassen. In diesem Leitfaden zeigen wir Dir praxisnah, welche Controls wirklich zählen und wie Du sie flott umsetzt, damit Dein Umfeld dauerhaft effizient und sicher bleibt.

Einführung in Microsoft Entra ID als Identity Provider

Microsoft Entra ID ist ein zentraler Bestandteil der Identitäts- und Zugriffsverwaltungslösungen von Microsoft.

Das Entra ID als Identity Provider ermöglicht es Benutzern, sich mit ihren Anmeldedaten von anderen Webplattformen sicher und nahtlos anzumelden. Die Verwendung von Microsoft Entra ID als Identity Provider bietet zahlreiche Vorteile, darunter eine vereinfachte und sichere Anmeldung, eine zentrale Verwaltung von Benutzerkonten und eine verbesserte Sicherheit. Diese Funktionen sind besonders wertvoll für Organisationen, die eine konsistente und sichere Benutzererfahrung gewährleisten möchten.

Grundlegende Entra ID-Konfigurationen – Funktionen und Vorteile

Die grundlegenden Funktionen von Microsoft Entra ID umfassen die Verwaltung von Benutzerkonten, die Konfiguration von SAML 2.0 und die Integration mit anderen Microsoft-Produkten wie Azure und Intune.

Mit den richtigen Entra ID-Konfigurationen ermöglicht diese Integration es Organisationen, eine einheitliche Identitäts- und Zugriffsverwaltung zu implementieren, die sowohl sicher als auch benutzerfreundlich ist. Zu den Vorteilen von Microsoft Entra ID gehören:

Durch die Implementierung von Microsoft Entra ID können Organisationen ihre Identitäts- und Zugriffsverwaltung optimieren und eine sicherere Umgebung für ihre Benutzer schaffen.

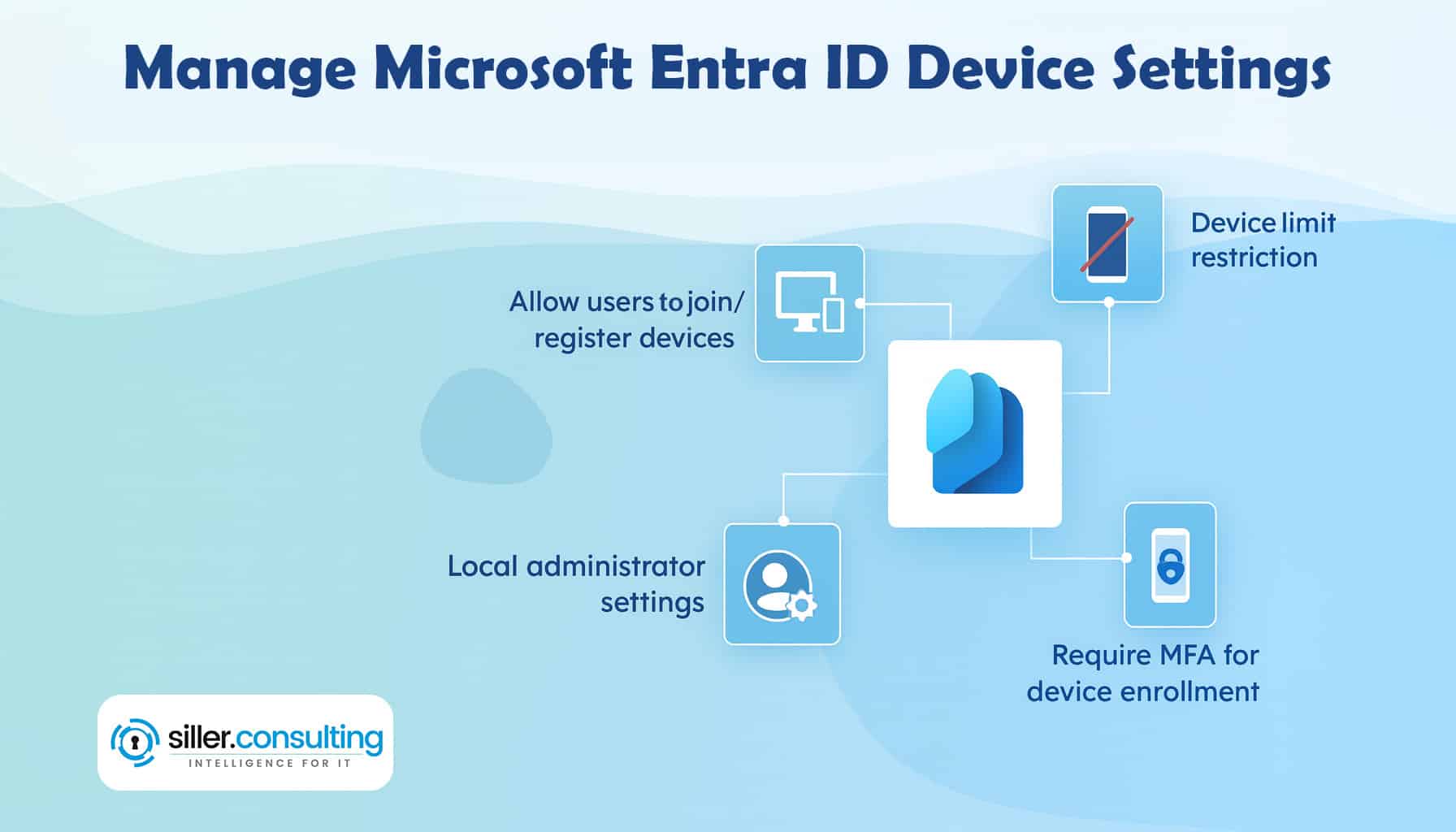

Verständnis der Standard-Geräteeinstellungen

Die Standardeinstellungen in Entra ID erfordern defacto die sofortige Aufmerksamkeit von IT-Administratoren.

Während Microsoft eine Grundlage für das Gerätemanagement bereitstellt, sind diese Standardkonfigurationen nicht für "enterprise-level Sicherheitsanforderungen" optimiert. Das Verständnis und die richtige Nutzung dieser Einstellungen ist der Schlüssel zur Aufrechterhaltung einer sicheren und effizienten Umgebung. Die Automatisierung und Verwaltung von Benutzeridentitäten, einschließlich der benutzerbereitstellung, spielt hierbei eine entscheidende Rolle, da sie Änderungen in Mitarbeiterprofilen direkt mit Geschäftsanwendungen synchronisiert und manuelle Bereitstellungen reduziert.

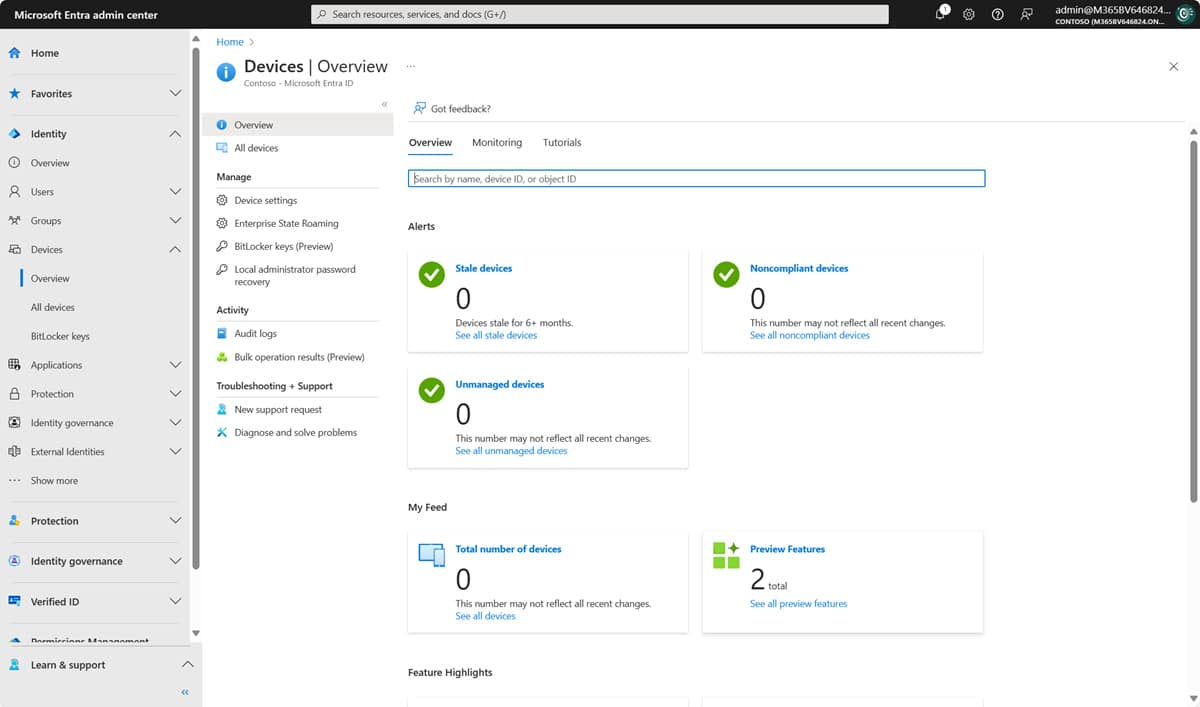

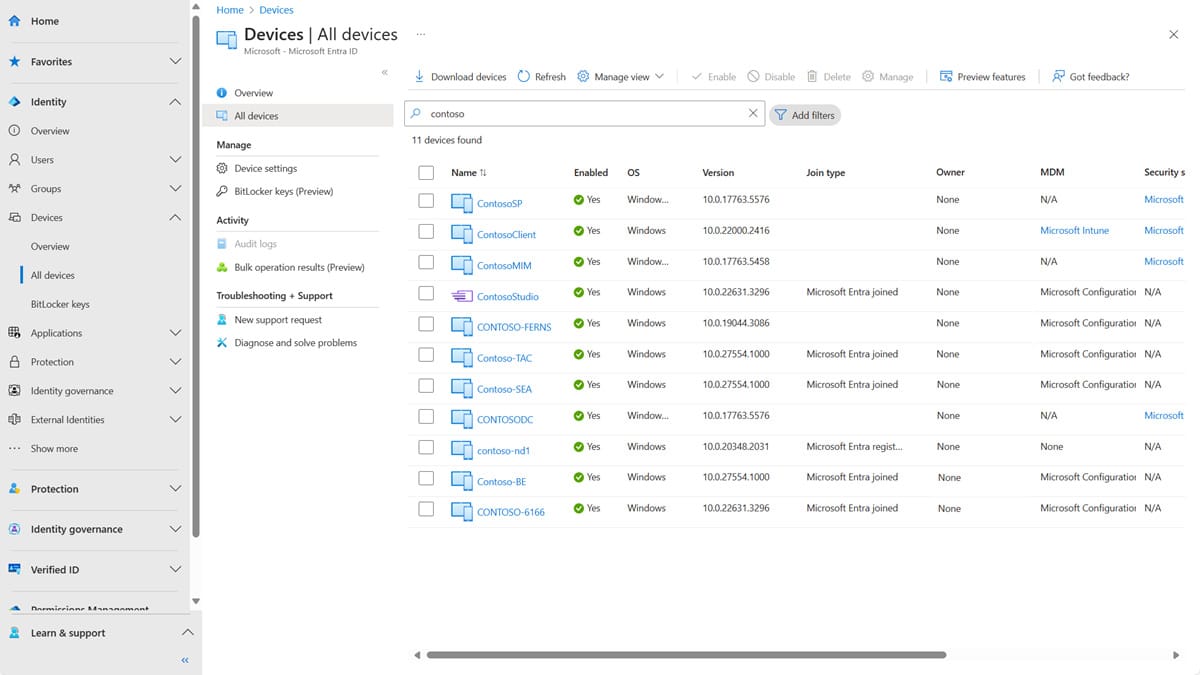

Navigation durch die Gerätekonfigurationsoberfläche

Du findest die Gerätekonfigurationseinstellungen im Entra Admin Center. Navigiere zu Geräte > Alle Geräte und wähle dann Geräteeinstellungen aus dem linken Navigationsbereich. Diese zentrale Stelle enthält alle kritischen Gerätemanagement-Konfigurationen, einschließlich Join-Berechtigungen, Registrierungskontrollen und administrative Zugriffseinstellungen. Hier kannst Du auch Benutzerkonten einrichten und komplexe Konfigurationen durchführen.

Kritische Entra ID-Konfigurationsbereiche

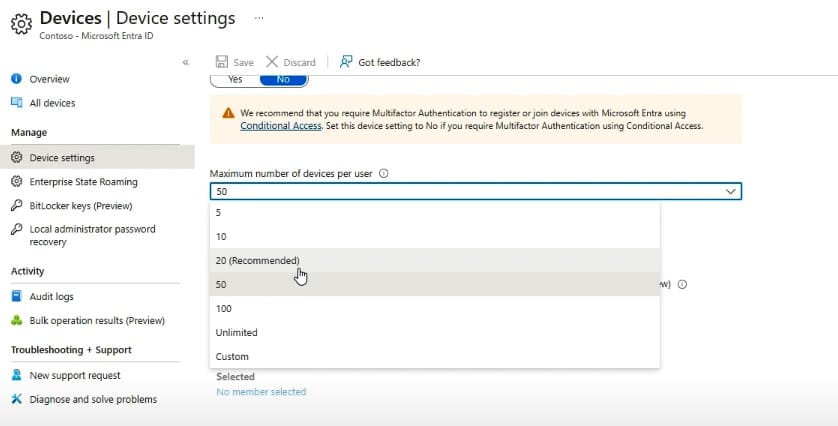

Gerätelimit-Management

Einer der am häufigsten übersehenen Aspekte der Entra ID-Konfiguration ist das standardmäßige Gerätelimit pro Benutzer. Microsofts Standardeinstellung erlaubt bis zu 50 Geräte pro Benutzer, obwohl sie mittlerweile 20 Geräte als "vernünftigeres Limit" empfehlen. Diese Empfehlung übersteigt dennoch die Bedürfnisse der meisten Organisationen.

In realen Enterprise-Szenarien benötigen Benutzer typischerweise zwischen einem und drei Geräten. Eine Standardkonfiguration könnte ein Windows-Gerät, ein Tablet und ein Smartphone umfassen.

Selbst unter Berücksichtigung potenzieller Gerätewechsel oder temporärer Zuweisungen bietet ein Limit von fünf Geräten pro Benutzer ausreichend Flexibilität bei gleichzeitiger Kontrolle.

Die Implementierung strikterer Gerätelimits bietet mehrere Vorteile:

Management lokaler Administratorrechte

Die Standardkonfiguration für lokale Administratorrechte stellt erhebliche Sicherheitsrisiken dar und sollte umgehend korrekt konfiguriert werden.

Standardmäßig gewährt Entra ID lokale Administratorrechte in zwei Szenarien, die die Sicherheit Deiner Organisation gefährden können:

- Benutzer mit globalen Administratorrollen erhalten lokale Administratorrechte beim Verbinden von Geräten.

- Zweitens erhalten Benutzer, die ihre eigenen Geräte registrieren, standardmäßig lokale Administratorrechte.

In beiden Fällen schaffen diese Berechtigungen unnötige Risiken, die von böswilligen Akteuren ausgenutzt werden könnten. Eine Möglichkeit, diese Risiken zu minimieren, ist die Integration von Microsoft Entra ID für den Zugriff auf Cloud-Anwendungen durch Single Sign-On (SSO), was eine nahtlose Anmeldemöglichkeit bietet und die Sicherheits- und Zugriffsverwaltung optimiert. Weiterhin gilt es natürlich die Anlage der lokalen Adminberechtigungen nach Möglichkeit zu deaktivieren.

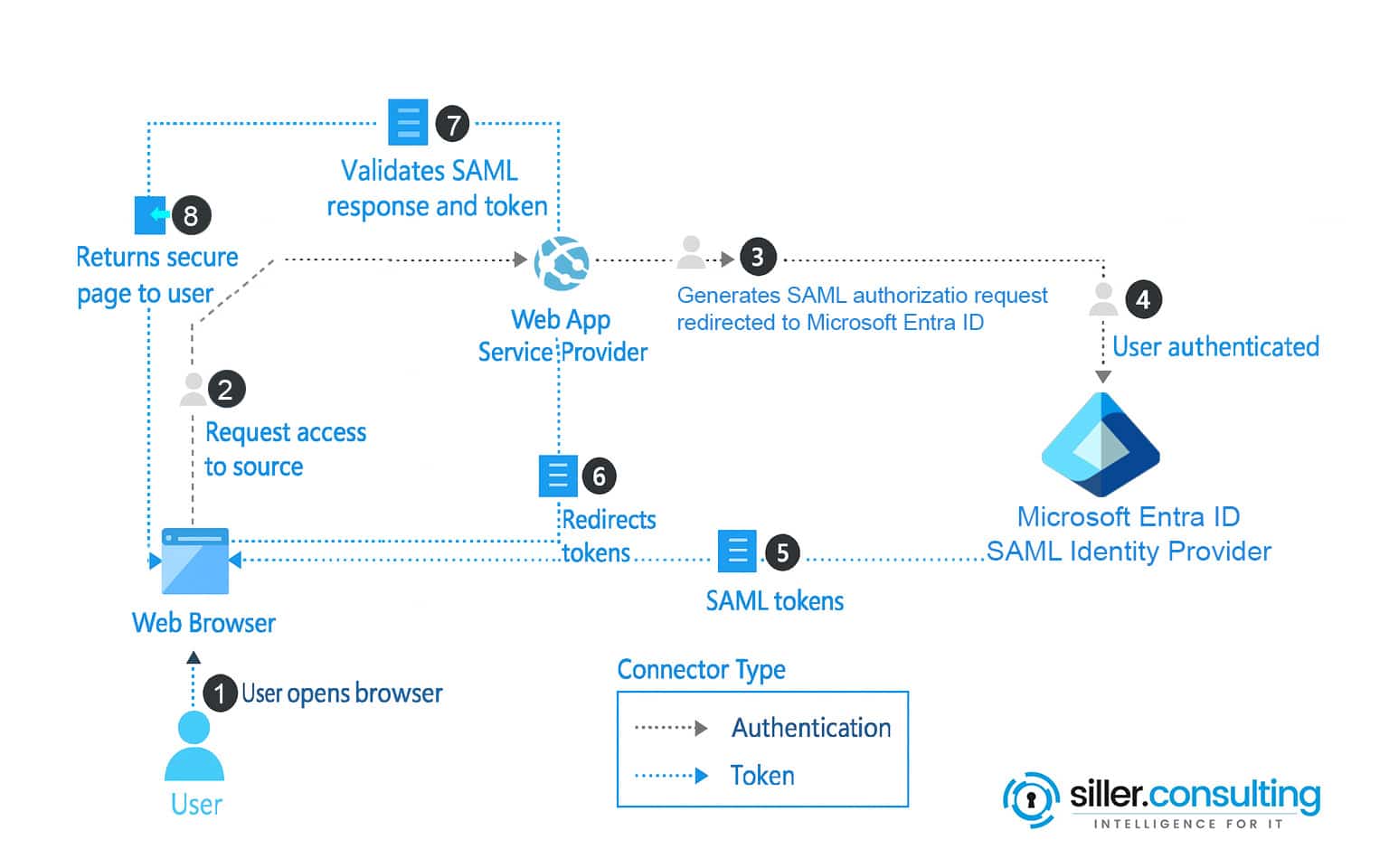

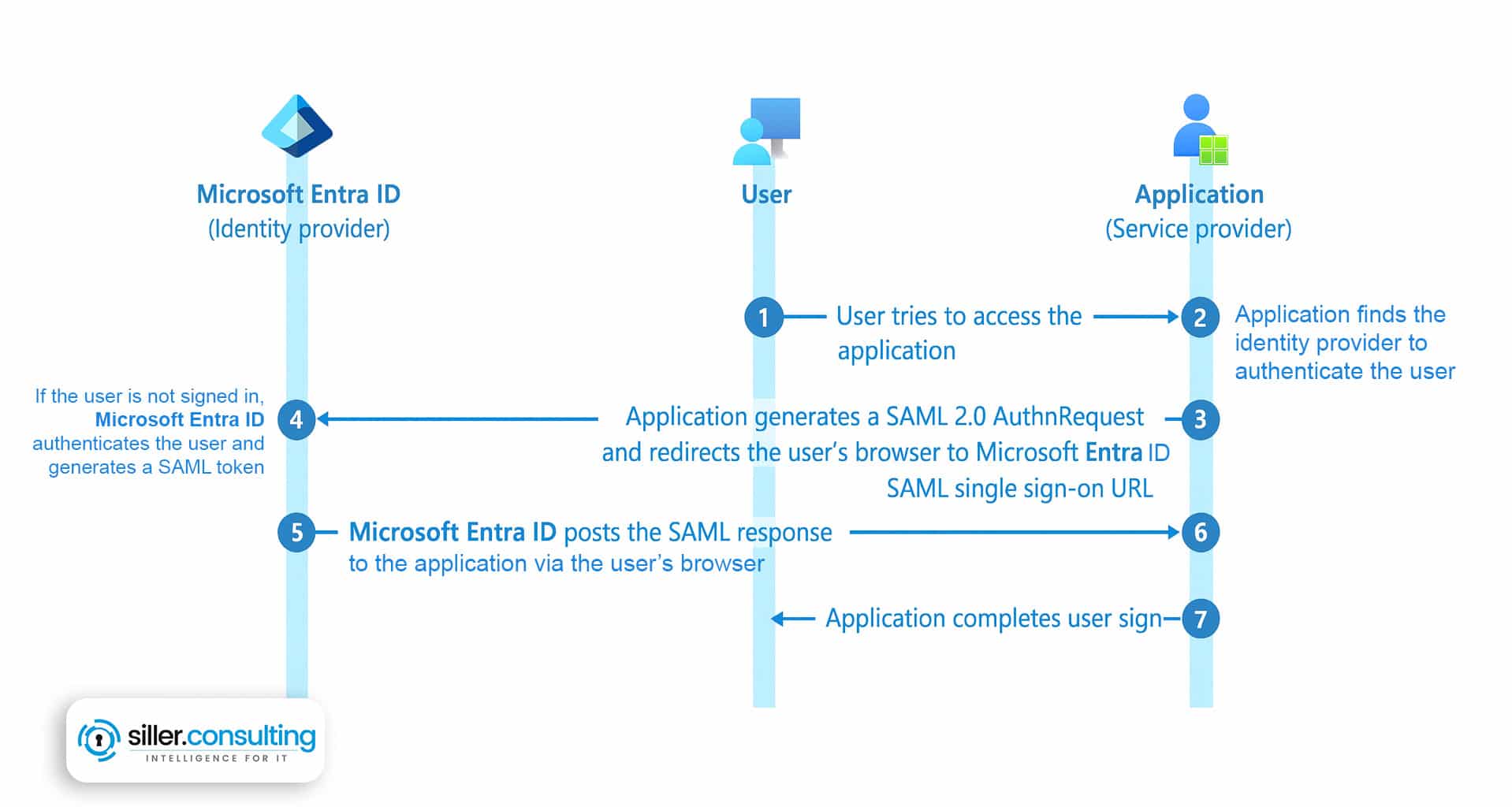

Einrichtung und Konfiguration von SAML 2.0

SAML 2.0 (Security Assertion Markup Language) ist ein Standard für die Übertragung von Authentifizierungs- und Autorisierungsdaten zwischen verschiedenen Systemen. Die Einrichtung und die passenden Entra ID-Konfigurationen rund um SAML 2.0 sind entscheidend, um eine sichere und gleichzeitig einfache Anmeldung für Benutzer zu ermöglichen. Durch die Implementierung von SAML 2.0 können Organisationen die Sicherheit ihrer Anmeldeprozesse verbessern und eine nahtlose Benutzererfahrung bieten.

Schritte zur Implementierung von SAML 2.0

Die Implementierung von SAML 2.0 in Microsoft Entra ID erfordert mehrere Schritte:

Durch die sorgfältige Befolgung dieser Schritte können Organisationen sicherstellen, dass ihre SAML 2.0-Implementierung erfolgreich ist und eine sichere und nahtlose Anmeldung für ihre Benutzer ermöglicht.

Best Practices für die Geräteverwaltung

Moderne Sicherheitsprinzipien betonen das Konzept des Least-Privilege-Access, was im Gegensatz zu den Standard-Administrationseinstellungen in Entra ID steht. Um sich an Sicherheits-Best-Practices anzugleichen, sollten Organisationen einen stabileren und effizienteren Ansatz für den Administratorzugriff implementieren.

Beginne damit, die automatischen Administratorrechte für die Geräteregistrierung und Standard-Global-Administrator-Einstellungen zu deaktivieren. Implementiere stattdessen einen strukturierten Ansatz für den Administratorzugriff durch das sogenannte LAPS (Local Administrator Password Solution). LAPS bietet folgendes zur Konfiguration an:

Bei der Implementierung von LAPS für das Administratormanagement solltest Du die Erstellung gestaffelter Zugriffsebenen basierend auf Jobverantwortlichkeiten und Administrator-Anforderungen in Betracht ziehen.

Dieser Ansatz ermöglicht es Dir, die Sicherheit aufrechtzuerhalten, während IT-Mitarbeiter notwendige Aufgaben ohne Unterbrechung ausführen können.

Geräteregistrierungskontrollen in deinen Entra ID-Konfigurationen

Die Geräteregistrierung in einer Unternehmensumgebung erfordert einen durchdachten Ansatz, der sowohl Sicherheit als auch Benutzerfreundlichkeit gewährleistet. Beginne mit der Einrichtung klarer Registrierungsrichtlinien, die Folgendes definieren:

Eine weitere wichtige Option ist die Verwendung der 'Integrate any other application you don't find in the gallery (Non-gallery)' Option bei der Erstellung einer neuen Anwendung in Microsoft Entra. Diese Option ermöglicht es, benutzerdefinierte Anwendungen, die nicht in der verfügbaren Galerie aufgeführt sind, einzufügen und zu konfigurieren, um die Integration mit SAML zu erleichtern.

Enterprise-Scale Implementierung

Skalierung deines Gerätemanagements

Große Organisationen benötigen fortgeschrittene Lösungen für das Gerätemanagement. Ein umfassender Ansatz für Enterprise-Scale Gerätemanagement sollte Folgendes beinhalten:

Ein weiterer wichtiger Aspekt ist das Management von Cloud-Anwendungen, das durch die Integration vom Defender for Cloud Apps und die Nutzung von Single Sign-On (SSO) erheblich vereinfacht wird.

Überwachung und Wartung

Effektives Gerätemanagement erfordert kontinuierliche Überwachung und regelmäßige Wartung. Implementiere diese erweiterten Überwachungspraktiken:

Fazit

Die Absicherung Deiner Entra ID-Geräteumgebung erfordert einen umfassenden Ansatz bei den Entra ID-Konfigurationen, der über die Standardeinstellungen hinausgeht. Durch die Implementierung angemessener Gerätelimits, sorgfältiges Management von Administratorrollen und die Nutzung leistungsfähiger Features wie Labs können Organisationen ein robustes und sicheres Gerätemanagementsystem erstellen.

Erfolg in diesem Bereich erfordert konstante, fortlaufende Aufmerksamkeit und Anpassung an neue Sicherheitsbedrohungen. Überprüfe regelmäßig Deine Gerätemanagement-Richtlinien, überwache kontinuierlich Deine Umgebung und bleibe auf dem Laufenden mit Microsofts Sicherheitsempfehlungen, um eine starke Sicherheit aufrechtzuerhalten.

Denk daran, dass Gerätemanagement keine einmalige Konfiguration ist, sondern ein fortlaufender Prozess, der regelmäßige Bewertungen, Überwachung und Anpassungen erfordert. Bleib informiert über neue Features und Sicherheits-Best-Practices und sei bereit, Deinen Ansatz weiterzuentwickeln, wenn neue Herausforderungen und Technologien entstehen.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!