Viele IT-Administratoren stellen bei einem Blick ins Microsoft Entra ID Admin Center erstaunt fest: Im Geräte-Überblick sind deutlich mehr Devices registriert, als erwartet. Dazu kommen Geräte mit unbekannten Zuständen oder veralteter Synchronisation.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere InformationenIn diesem Blog erfährst du, was sich hinter den Join-Typen verbirgt, und ich gebe dir Empfehlungen für deren effektiven Einsatz zur Sicherung und Optimierung deiner Microsoft 365-Umgebung.

Warum sind Join-Typen in Microsoft Entra ID wichtig?

Die korrekte Verwaltung von Geräten in Microsoft Entra ID ist entscheidend für die IT-Sicherheit, Compliance und effiziente Verwaltung in Unternehmen. Insbesondere in Umgebungen mit Microsoft Intune, mobilen Geräten und hybriden Szenarien bestimmen die Join-Typen, ob ein Gerät als vertrauenswürdig gilt und wie es verwaltet wird.

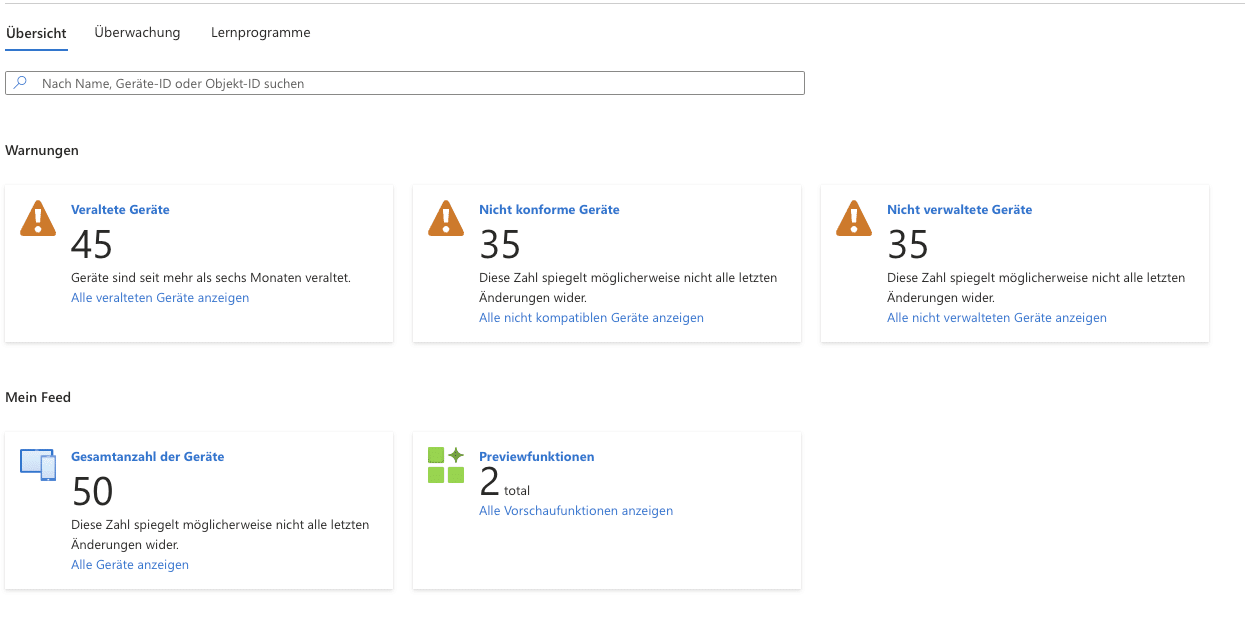

Das Bild oben sieht man immer wieder in vielen Microsoft 365 Tenants und dem Entra Admin Center. Unter Device > Overview kannst du einsehen wie viele Geräte insgesamt sich zurzeit in deinem Tenant befinden.

Schaust du es dir genauer an, siehst du, dass es potenziell nicht nur eine hohe Anzahl an Geräten ist, sondern auch potenziell eine hohe Anzahl an Stale Devices zu sehen ist. Das sind Geräte, die sich 6 Monate und länger nicht mehr mit dem Entra ID synchronisiert haben.

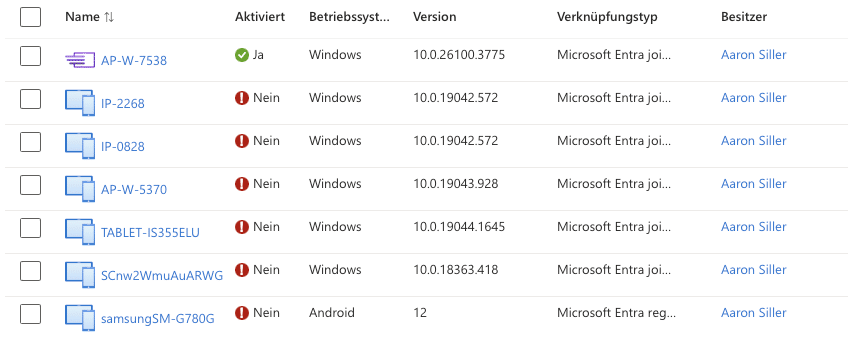

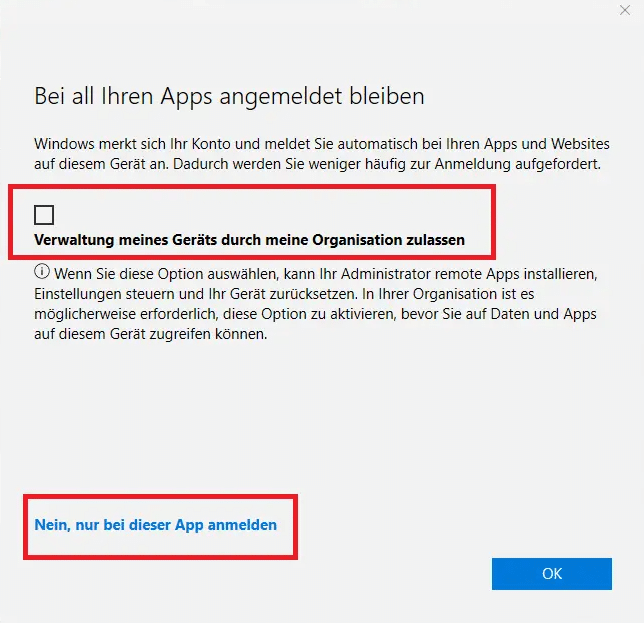

Gehst du auf die Gesamtzahl der Geräte, ist ersichtlich, dass die Geräte verschiedene Join-Typen haben. Das kann Microsoft Entra registered, Microsoft Entra joined oder Microsoft Entra Hybrid Joined sein. Auf Windows-Clients kann der genaue Status dieser Join-Typen und des Primary Refresh Tokens jederzeit lokal mit dem Diagnose-Tool dsregcmd überprüft werden.

Standardmäßig ist das Registrieren und Joinen von Geräten nicht eingeschränkt und für alle Benutzer möglich. Ist dann noch das Gerätelimit hoch, kann ein einzelner Benutzer sehr viele Geräte registrieren oder joinen.

Die drei Join-Typen in Microsoft Entra ID

1. Entra ID Hybrid Joined

Der Entra ID Hybrid Joined-Typ kombiniert das lokale Active Directory und Microsoft Entra ID und ist nur möglich über Synchronisierung durch Microsoft Entra Connect. Besonders Unternehmen, die noch auf lokale Gruppenrichtlinien angewiesen sind, profitieren von diesem Ansatz.

Methoden für den Hybrid Join:

Gerade in der Nutzung von AutoPilot oder bei Bestandsgeräten sind noch weitere Konfigurationsschritte zu beachten. Die Konfiguration für den AutoPilot Hybrid Join habe ich für Dich verlinkt.

Diese Geräte zählen für Intune und auch im Entra ID unter die Kategorie „Unternehmensgerät“. So ist es auch sichtbar und damit vollständig für dich verwaltbar. Der Join-Typ Hybrid Joined wird genutzt, wenn das Computer-Konto lokal als auch in der Cloud genutzt wird.

2. Entra ID Joined

Entra ID Joined-Geräte sind vollständig in der Cloud verwaltet und ideal für moderne Cloud-only-Umgebungen ohne lokale Domänen. Es gibt zwei Hauptmethoden zur Registrierung:

Diese Geräte sind im Microsoft Entra ID Admin Center als unternehmensverwaltete Geräte sichtbar und können vollständig über Intune mit Richtlinien und Apps versorgt werden, sind jedoch ohne eine Anbindung an eine lokale Active Directory-Domäne.

3. Entra ID Registered

Ein Gerät mit dem Status Entra ID Registered wurde meist unbewusst mit Microsoft Entra ID verbunden, durch Benutzeraktionen wie:

Problematisch ist, dass diese Geräte im System als private Geräte erkannt werden – somit eigentlich für BYOD-Szenarien gedacht. Diese Geräte wurden mitunter fälschlicherweise, als Entra ID registered registriert, obwohl sie gar nicht als privates Gerät kategorisiert werden.

Rein organisatorisch handelt es sich vielleicht um ein Unternehmensgerät, jedoch wurden nie die Registrierungswege und das Gerätelimit angepasst - dadurch landen die Geräte im Entra ID registered Status. Es ist somit ein Zusammenspiel zwischen der technischen Konfiguration und unserem organisatorischen Vorhaben erforderlich.

Hinweis

Ein Gerät kann, wenn es im Entra ID Hybrid Joined-Status ist, zwei Konten verfügen. Eins im Hybrid Joined-Modus und eins als Entra ID Registered.

Der Join Typ Entra ID Registered kommt am häufigsten vor, da es im Standard keinerlei Konfiguration benötigt und auch am einfachsten durchzuführen ist. Aber es ist auch wiederum das Szenario, welches die meisten Unternehmen nicht haben wollen.

Typische Probleme durch fehlende Kontrolle der Join-Typen

Ein häufiger Fehler ist es, die Standardkonfigurationen unverändert zu lassen. Standardmäßig dürfen Benutzer viele Geräte registrieren – oft bis zu 20 oder mehr.

Ohne ein Verständnis für die Join-Typen führt das schnell zu:

Was passiert bei der Anmeldung in Microsoft 365 Apps?

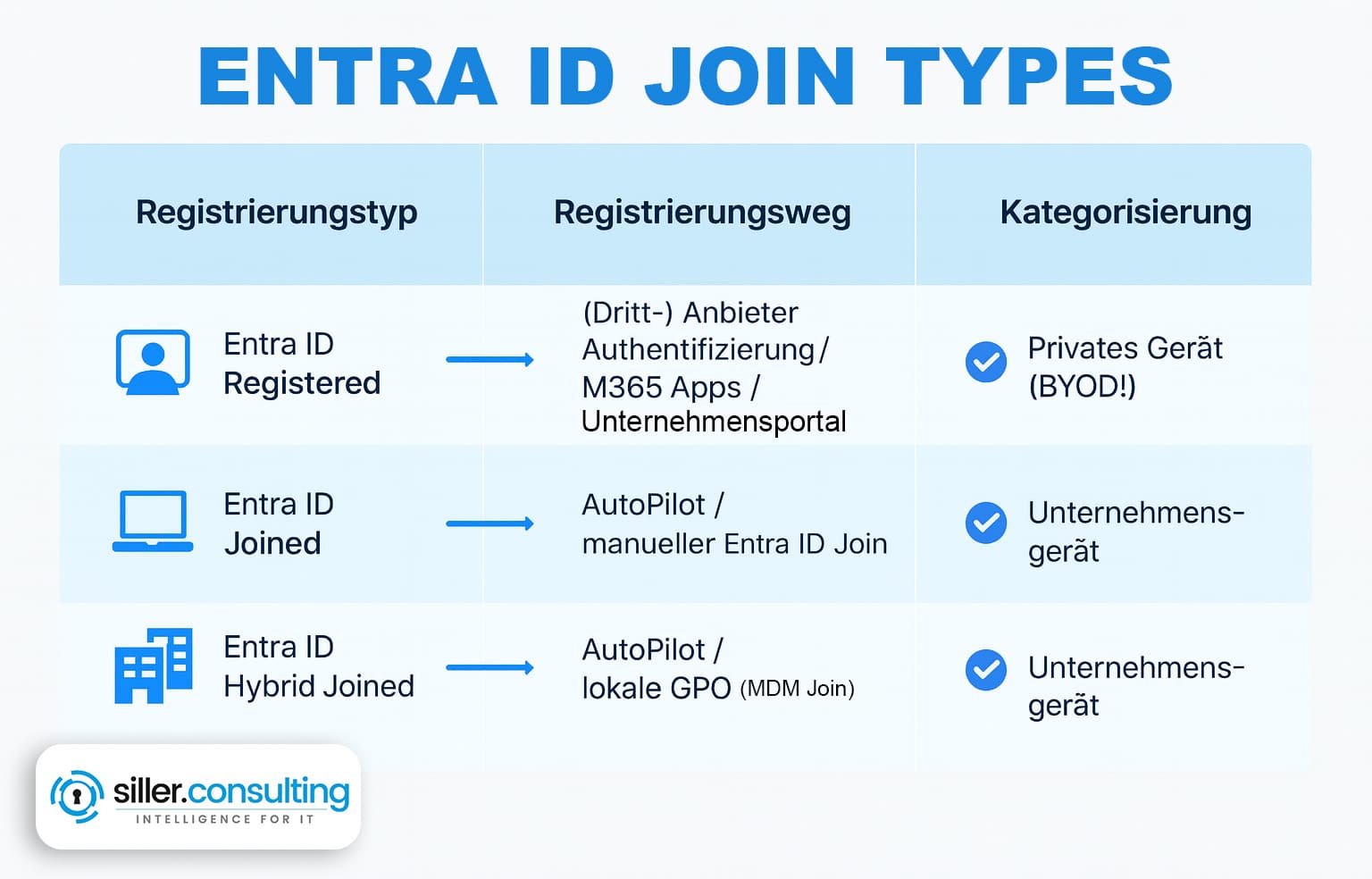

Ein klassisches Szenario: Ein Benutzer meldet sich bei Microsoft Teams oder einer anderen Microsoft 365 App an – etwa nach der Installation auf einem Windows-Client. Was dabei vielen nicht bewusst ist: Diese Anmeldung kann im Hintergrund automatisch eine Geräte-Registrierung in Microsoft Entra ID auslösen.

Genau das passiert, wenn das folgende Dialogfenster erscheint:

"Verwaltung meines Geräts durch meine Organisation zulassen"

Der Haken ist standardmäßig gesetzt. Und das hat Folgen. Wer diesen Haken aktiviert lässt – oder einfach auf „OK“ klickt, ohne nachzudenken – sorgt dafür, dass das Gerät automatisch im Entra ID als „Entra ID registered“ erscheint. Microsoft erklärt das im Dialogfeld auch recht deutlich:

„Durch die Anmeldung an dieser App wird das Gerät bei Ihrer Organisation registriert.“

In der Praxis klickt der durchschnittliche Nutzer meist ohne großes Nachdenken einfach auf „OK“. Ihm ist nicht bewusst, was im Hintergrund passiert. Doch das Problem liegt nicht nur beim Nutzer: Auch viele Administratoren lassen diese Einstellung standardmäßig zu.

Bei privaten Geräten oder BYOD-Szenarien (Bring Your Own Device) kann das schnell zu einer ungewollten Geräteflut in Entra ID führen – inklusive Sicherheits- und Compliance-Risiken.

Lösung: Richtig mit der Geräteeintragung umgehen

Option 1: Nur bei dieser App anmelden

Die eigentlich saubere Lösung wäre, im Anmeldefenster links unten auf

„Nein, nur bei dieser App anmelden“ zu klicken.

Option 2: Registrierung systematisch unterbinden

Unternehmensgeräte sollten so konfiguriert werden, dass dieses Dialogfenster gar nicht erst erscheint. Das geht per:

Option 3: Gerätebereinigung für BYOD-Szenarien

Für Geräte, die nicht verwaltet werden (z. B. private Notebooks), empfiehlt es sich:

Geräte in Entra ID manuell verwalten

In der Entra ID Oberfläche lassen sich registrierte Geräte leicht finden. Hier solltest du regelmäßig aufräumen:

1. Gerät deaktivieren

Dadurch bekommt der Benutzer beim nächsten Login eine Fehlermeldung:

„Ihr Gerät wurde blockiert. Bitte wenden Sie sich an Ihren Administrator.“

2. Gerät löschen

Das Objekt verschwindet vollständig aus Entra ID – ohne Rückstände.

Best Practices für den Umgang mit Join-Typen

Fazit

Die verschiedenen Join-Typen in Microsoft Entra ID sind mächtige Werkzeuge – wenn sie bewusst und kontrolliert eingesetzt werden. Ob du Geräte vollständig in der Cloud, hybrid oder im BYOD-Modus verwalten möchtest, hängt von deinen Anforderungen ab. Wichtig ist, dass du die Unterschiede kennst und die Join-Prozesse gezielt steuerst.

Gerade in Verbindung mit Intune und modernen Sicherheitskonzepten wie Conditional Access ist eine saubere Gerätebasis entscheidend für den Erfolg deiner Microsoft 365-Umgebung. Nutze daher gezielt die Optionen in Microsoft Entra ID, um Ordnung zu schaffen, Risiken zu minimieren und deine Geräteflotte professionell zu verwalten.

Bereit, Deinen Microsoft 365 Tenant auf das nächste Level zu bringen?

Bereit, Deinen Microsoft 365 Tenant auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Richtlinien benötigst, kontaktiere mich bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Ich hoffe, dieser Beitrag hat Dir einen guten Überblick und ersten Eindruck vermittelt, wie Du Deine Microsoft 365 Umgebung absichern kannst und was es für verschiedene Join-Typen gibt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du weitere Beiträge zu Microsoft Security-relevanten Themen – z. B. zu Microsoft Entra Admin Center, Microsoft Intune Lizenz, Windows AutoPilot, Multi-Faktor-Authentifizierung.

Ich bin stets bemüht, die aktuellen Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir und vereinbare direkt ein kostenloses Gespräch mit mir – Aaron Siller.