dsregcmd.exe ist das essentielle Windows-Kommandozeilenprogramm für Dich als Administrator, um den lokalen Geräteregistrierungsstatus im Systemkontext zu überprüfen. Es ist Deine entscheidende lokale Quelle auf der Client-Seite, die Dir sofort sagt, ob ein Windows-Gerät als Azure AD Joined, Hybrid Azure AD Joined oder Azure AD Registered eingebunden ist.

Die sekundäre, aber mindestens ebenso wichtige, Funktion ist die Bereitstellung detaillierter Diagnosedaten. Diese Infos sind Gold wert, um die Ursache von Fehlern bei der Geräteidentität und beim Single Sign-On (SSO) Status schnell zu finden. Ohne diese lokalen Einblicke wäre das Troubleshooting in hybriden Umgebungen extrem zeitaufwendig.

Alles Wichtige auf einen Blick

dsregcmd.exe ist das entscheidende lokale Kommandozeilen-Diagnose-Tool, um den Status der Azure AD Geräteidentität und des Single Sign-On (SSO) direkt auf dem Windows-Client zu überprüfen. Es liefert Dir als Administrator sofort die Fakten, die Du für ein effektives Troubleshooting von Conditional Access (CA) und Authentifizierungs-Fehlern benötigst.

Um das Tool effizient zu nutzen und die Ergebnisse korrekt zu interpretieren, orientiere Dich an diesen fünf Hauptpunkten:

Erhöhte Sicherheit und effizientes Troubleshooting sind manchmal nur einen Befehl und eine korrekte Analyse entfernt. Wenn Du mehr über die Diagnose von Geräteidentitätsproblemen wissen möchtest, melde Dich gerne direkt bei mir.

Einsatzgebiete in modernen Windows-Umgebungen

dsregcmd ist in allen modernen M365- und Windows-Umgebungen ein fundamental wichtiges Werkzeug:

Wichtig: Du musst den Status, den Du im Entra Admin Center siehst, immer mit dem lokalen Status abgleichen. Das Admin Center zeigt Dir den erwarteten oder zuletzt gemeldeten Zustand in der Cloud, aber dsregcmd liefert Dir den aktuellen, lokalen Status – und vor allem die detaillierten Fehlerpfade, die zum Fehlschlag geführt haben. Nur so kannst Du präzise feststellen, ob das Problem beim Client, bei der Synchronisierung (Entra Connect) oder in der Cloud-Konfiguration liegt.

Voraussetzungen und Berechtigungen

Unterstützte Windows-Versionen

Das Tool unterstützt alle relevanten modernen Plattformen:

Rollen und Berechtigungen

Die benötigten Rechte variieren je nach Aktion:

Grundlegende Funktionsweise verstehen

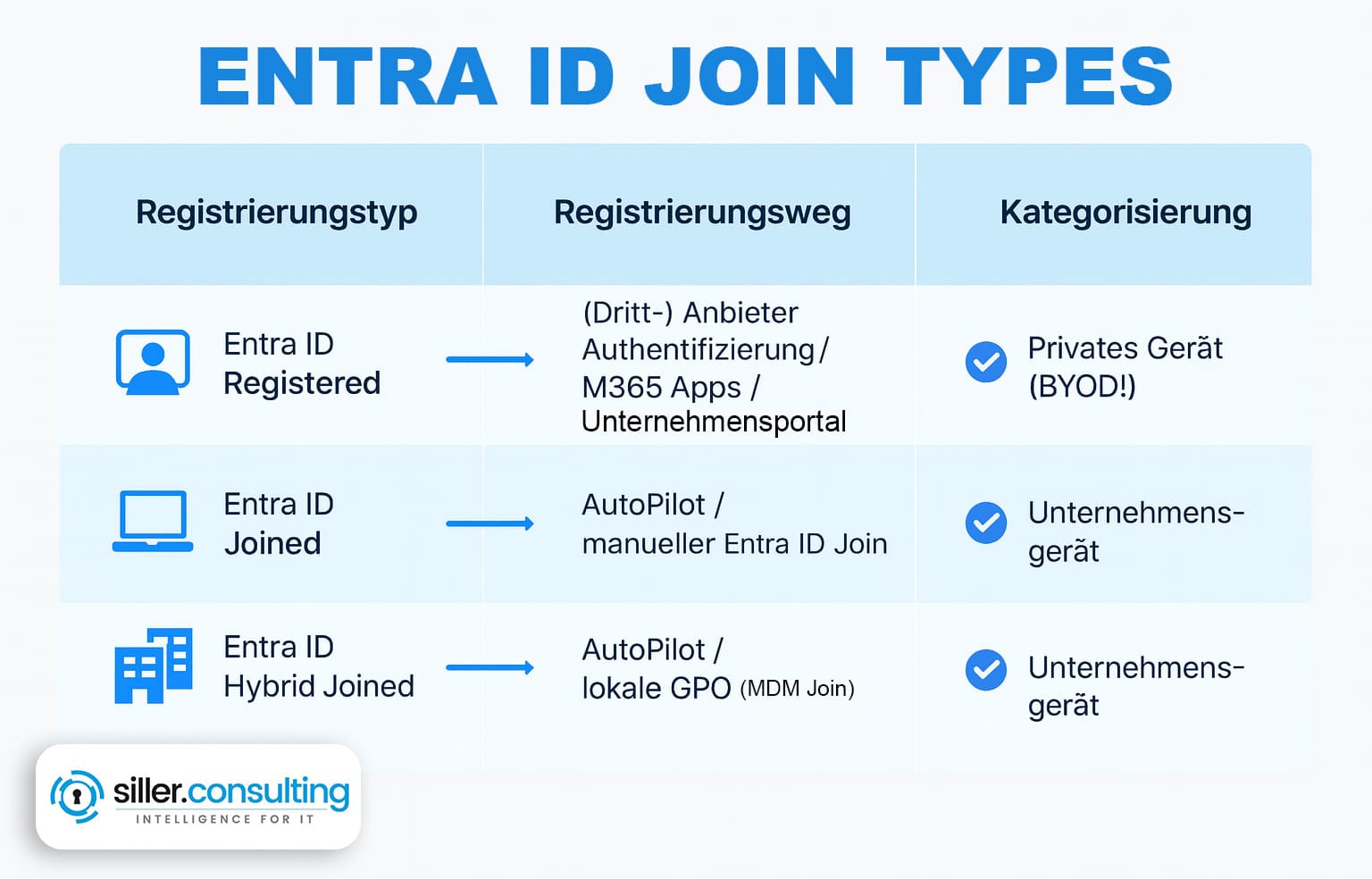

dsregcmd ist das zentrale Werkzeug, um die Geräteidentität im Kontext von Entra ID zu bestimmen:

Bedeutung für die Geräteidentität

Eine erfolgreiche Registrierung oder Join-Operation schafft die Basis für moderne Identitäts- und Sicherheitskonzepte:

Ergänzend zur lokalen Diagnose mit dsregcmd ist die Beherrschung der zentralen Identitätsplattform der nächste logische Schritt zur Absicherung Deiner Umgebung. Wenn Du das Thema also weiter vertiefen möchtest, registriere Dich für meinen virtuellen Ein-Tages-Workshop: Microsoft Entra ID (Azure Active Directory).

Die wichtigsten dsregcmd-Befehle im Überblick

Hier ist eine Übersicht über die Befehle, die Du im IT-Alltag zur Diagnose und Reparatur nutzen wirst:

Befehl | Zweck | Primäre Anwendung | Notwendige Berechtigungen |

|---|---|---|---|

dsregcmd /status | Überprüfung des aktuellen Geräteregistrier-ungs- und SSO-Status. | Erstdiagnose, Statuscheck. | Standard -benutzer |

dsregcmd /join | Manuelle Initiierung des Registrierungs-prozesses. | (hauptsächlich AAD Joined). | Administrator |

dsregcmd /leave | Entfernt die lokale Geräteregistrier-ung und Anmeldeinforma-tionen. | Vorbereitung auf Neuregistrier-ung. | Administrator |

dsregcmd /debug /leave | Erzwingt das Löschen der lokalen Registrierung mit erweiterter Protokollierung. | Manuelle Reparatur bei inkonsistentem HAADJ-Status. | Administrator |

Ausgabe von dsregcmd /status analysieren

Die Ausgabe gliedert sich primär in die Sektionen Device State, User State und Diagnostic Data. Als M365-Admin prüfst Du zuerst die ersten beiden.

Geräteinformationen (Device State)

Dieser Abschnitt liefert die fundamentalen Fakten zur Geräteregistrierung:

Der Hybrid Azure AD Join (HAADJ) ist nur dann erfolgreich abgeschlossen, wenn AzureAdJoined: YES UND DomainJoined: YES angezeigt wird. Findest Du DomainJoined: YES, aber AzureAdJoined: NO, ist der Client beim Entra ID Discovery oder am Registrierungsprozess gescheitert (z. B. wegen Netzwerk- oder SCP-Fehlern).

SCP-Details: Für HAADJ muss der Service Connection Point die Keywords azureADid:<TenantID> und azureADName:<verified domain> enthalten; bei Multi-Forest muss der SCP in allen betroffenen Forests existieren.

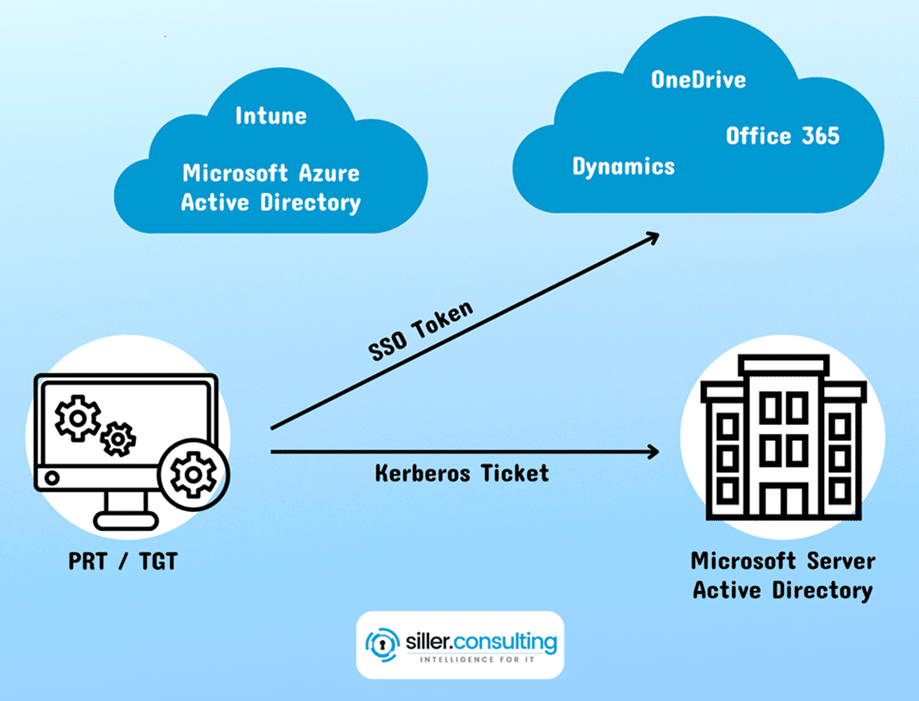

SSO-Status und Benutzerinformationen (User State)

Dieser Abschnitt ist entscheidend, um die Benutzerfreundlichkeit und den Sicherheitsstatus zu verifizieren:

Wenn SSO funktioniert, aber CA fehlschlägt, liegt die Ursache oft in einer Diskrepanz der Cloud-Attribute (z. B. wenn das Gerät in Entra ID nicht als Managed markiert wurde).

Sektion | Feldname | Erwarteter Wert (HAADJ) | Bedeutung für Admins |

|---|---|---|---|

Device State | AzureAdJoined | YES | Erfolgreiche Registrierung in Entra ID. |

Device State | DomainJoined | YES | Gerät ist in lokaler AD-Domäne eingebunden. |

User State | AzureAdPrt | YES | Primary Refresh Token für SSO ist aktiv. |

User State | DeviceTrustLevel | Managed oder Domain Joined | Direkt relevant für Conditional Access. |

Fehlerbehebung mit dsregcmd

Die Fehlerbehebung folgt einem klaren Ansatz: Starte mit /status, um die Phase des Fehlschlags zu identifizieren, und nutze dann die Diagnostic Data oder die Event Logs.

Logs und Ereignisanzeige

Häufige Fehlermeldungen und ihre Ursachen

Die meisten kritischen Fehler treten in der Discover-Phase auf, wenn das Gerät versucht, die Entra ID Metadaten abzurufen.

Fehlercode (Client ErrorCode) | Fehlerphase | Häufige Ursache | Lösung |

|---|---|---|---|

0x801c001f | Discover | Timeout beim Erreichen der DRS-Endpunkte. | Überprüfe System-Proxy-Einstellungen und Firewall-Freigaben für den SYSTEM-Account. |

0x801c001d | Precheck/ Discover | Service Connection Point (SCP) kann nicht gelesen werden. | Verifiziere die SCP-Konfiguration im lokalen AD (Attribut Keywords). |

Praktische Troubleshooting-Schritte

Wenn Du einen Fehler in der Discover-Phase findest, konzentriere Dich auf Proxy und Firewall. Der Registrierungsservice läuft unter dem SYSTEM-Account. Wenn Dein Proxy eine Authentifizierung benötigt, scheitert der SYSTEM-Account oft. Du musst sicherstellen, dass der SYSTEM-Account die Proxy-Authentifizierung stillschweigend durchführen kann, oder dass eine Ausnahme für die Entra ID Endpunkte eingerichtet wurde.

Forcierter Rejoin (HAADJ):

Führe (als Administrator) dsregcmd /debug /leave aus.

Melde Dich ab und wieder an. Dies triggert den geplanten Task Automatic-Device-Join und leitet die erneute Registrierung ein.

Automatisierung und Skripting mit dsregcmd

Die manuelle Verwaltung von Hunderten von Geräten ist nicht praktikabel. Die Skriptfähigkeit von dsregcmd ist daher entscheidend.

Da dsregcmd eine Kommandozeilenanwendung ist, musst Du ihre Textausgabe parsen. Du kannst die Ausgabe in eine PowerShell-Variable leiten und anschließend mit regulären Ausdrücken oder String-Splitting die Key-Value-Paare extrahieren. Die Umwandlung in ein verwaltbares PowerShell-Objekt ist essenziell, um gezielt Werte wie AzureAdJoined abzufragen und weiterzuverarbeiten.

Beispiel aus der Praxis: Mit PowerShell-Skripten, die über Intune Proactive Remediations verteilt werden, kannst Du den Registrierungsstatus regelmäßig proaktiv überprüfen. So identifizierst Du leicht alle Geräte, bei denen die Registrierung fehlt oder inkonsistent ist.

Sicherheitsaspekte und Compliance

dsregcmd ist ein grundlegendes Werkzeug, um die Einhaltung der Entra ID Sicherheits- und Compliance-Anforderungen zu gewährleisten.

Bedeutung für Conditional Access (CA)

CA setzt einen vertrauenswürdigen Gerätestatus voraus, der durch die Join-Operationen generiert wird. Die CA-Richtlinien bewerten die Attribute des Geräteobjekts in Entra ID:

Die größte Herausforderung für die CA-Konformität entsteht, wenn der lokale Status (dsregcmd /status) erfolgreich ist (PRT vorhanden), die CA-Richtlinie im Zugriff jedoch fehlschlägt. Dies deutet in der Regel darauf hin, dass die Cloud-Attribute (die von Entra Connect oder Intune verwaltet werden) inkorrekt sind. Hier verlagert sich die Diagnose von der Client-Seite zur Cloud-Seite (Überprüfung der Attribute mit Get-MgDevice).

Und jetzt? Sichere Dich weiter ab

Das Tool dsregcmd hat Dir geholfen, den lokalen Status der Geräteidentität und des Primary Refresh Tokens (PRT) zu verifizieren. Du hast die Basis für Conditional Access (CA) geschaffen. Doch die Gerätesicherheit und Compliance sind ein kontinuierlicher Prozess, der weit über die lokale Client-Prüfung hinausgeht.

Die korrekte Entra ID-Konfiguration in der Cloud ist entscheidend, damit die mit dsregcmd geprüften und registrierten Geräte auch wirklich geschützt sind und sicher auf Ressourcen zugreifen können.

Daher verlinke ich Dir hier einige Ratgeber, mit denen Du die Sicherheit Deines Tenants und die Integrität der Geräteverwaltung weiter verstärkst:

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!