Conditional Access ist bei weitem das am häufigsten unterschätzte Tool in Microsoft 365. Die meisten Organisationen nutzen es entweder gar nicht oder kratzen nur an der Oberfläche von dem, was möglich ist. In meinen über 10 Jahren in der IT-Sicherheit habe ich aber eins immer und immer wieder bemerkt: Richtig angewendet kann sich die Sicherheitslage schnell von verwundbar zu nahezu undurchdringlich entwickeln – und das allein durch ideal konfigurierte Richtlinien! Deswegen gebe ich Dir in diesem Artikel meine Conditional Access Best Practices!

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere InformationenWir gehen darauf ein, was Conditional Access ist, wie Du es korrekt konfigurierst und welche fünf wichtigsten Conditional Access-Richtlinien Deine Organisation sofort implementieren sollte.

Alles Wichtige auf einen Blick

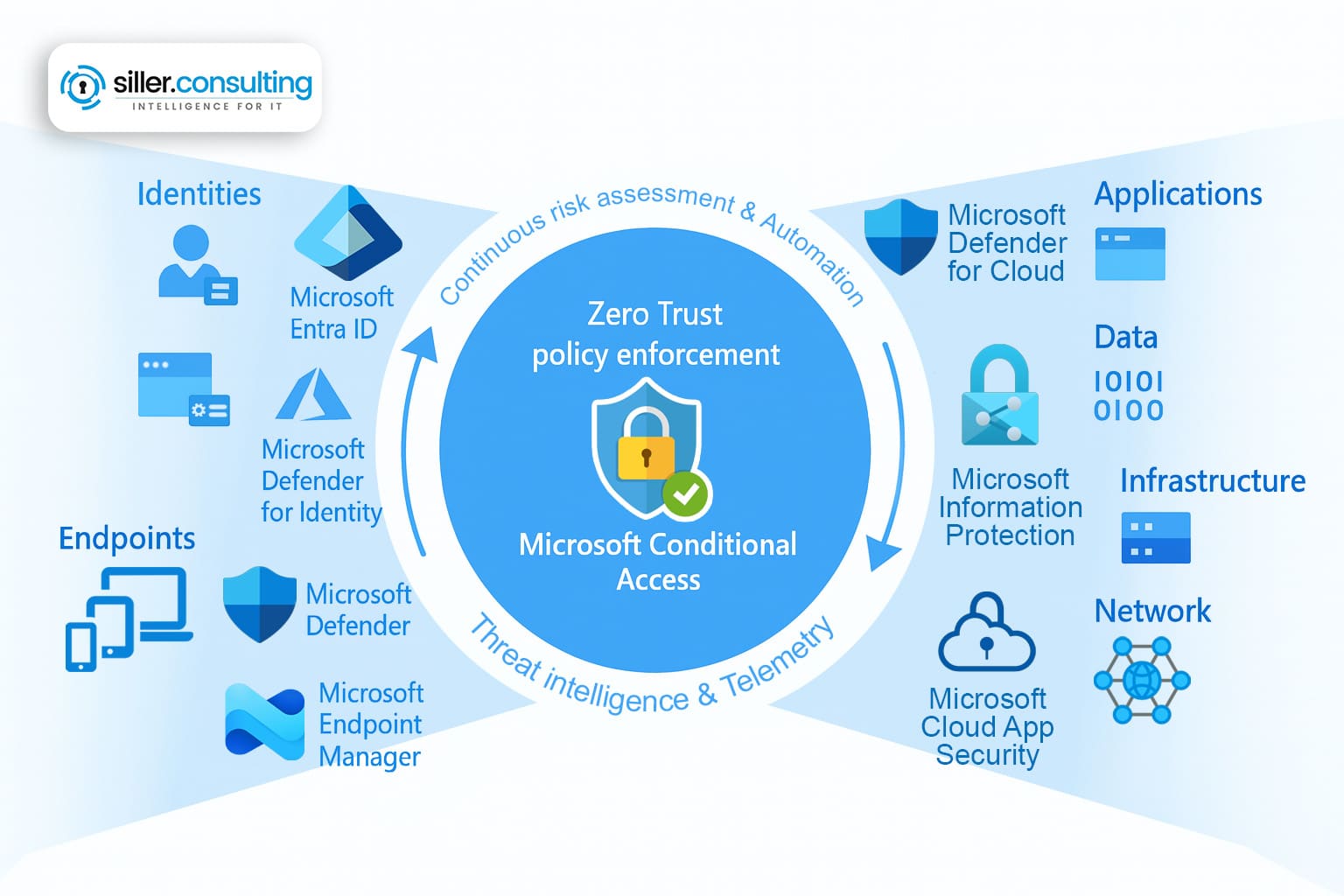

Conditional Access ist die Zero Trust Policy Engine von Microsoft und ein unverzichtbares Tool, um Deine Microsoft 365-Umgebung abzusichern. Es schützt Dein Unternehmen, indem es Zugriffe dynamisch und kontextbasiert regelt.

Mit meinen Conditional Access Best Practices wirst Du die Sicherheit Deines Tenants garantiert erhöhen! Halte Dich an diese fünf Hauptpunkte des Ratgebers:

Ich bin wirklich von Conditional Access überzeugt und weiß, dass ich Dich bzw. die hybride Umgebung Deines Unternehmens vor internen Daten-Missbräuchen und Cyberangriffen schützen kann. Wenn Du Dir aber unsicher bist, ich Dir beim Konfigurieren über die Schulter schauen soll oder Du andere Fragen zur Microsoft Sicherheit hast, meld Dich gerne direkt bei mir! Zusammen arbeiten wir an einer Lösung!

Conditional Access Best Practices verstehen

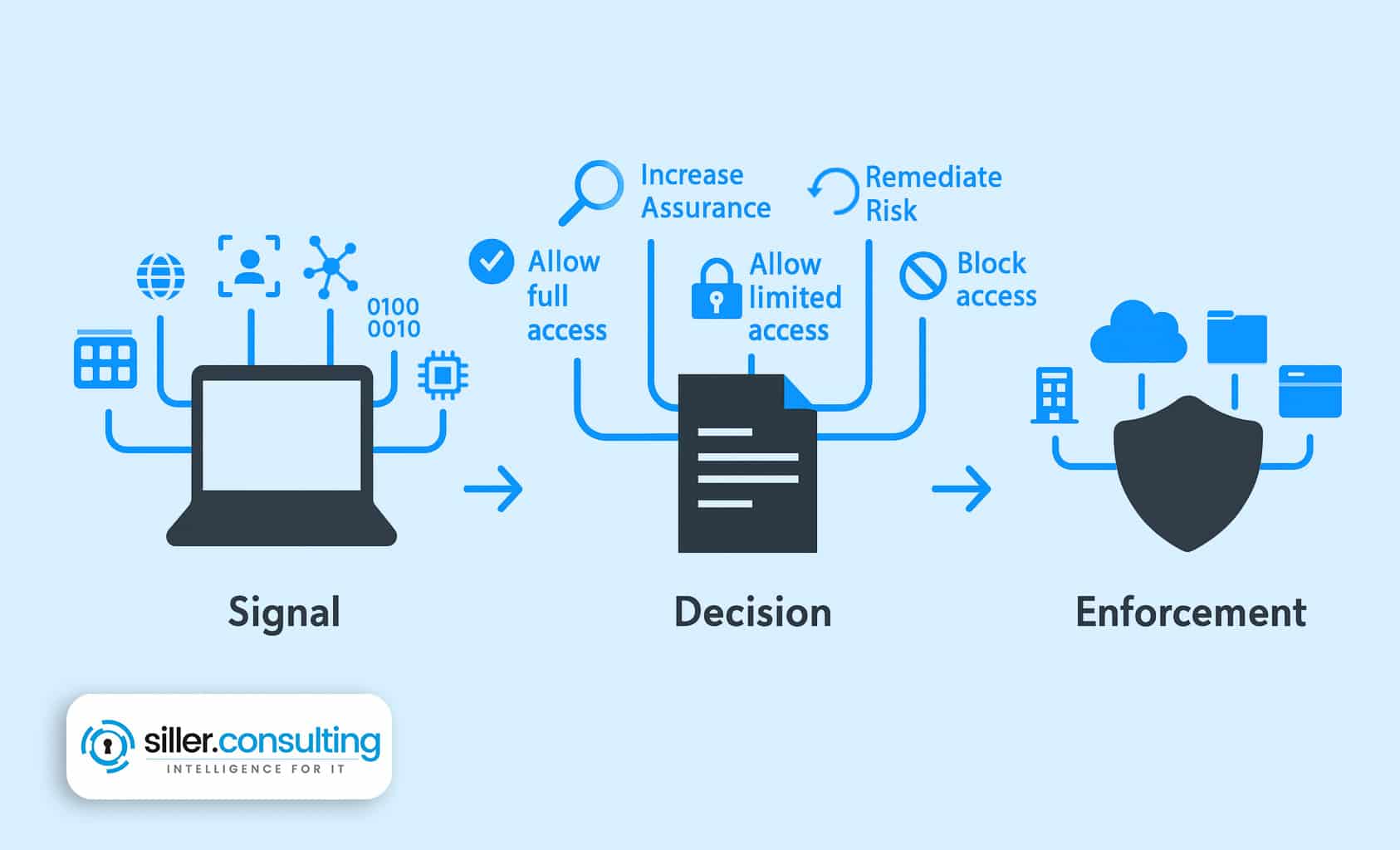

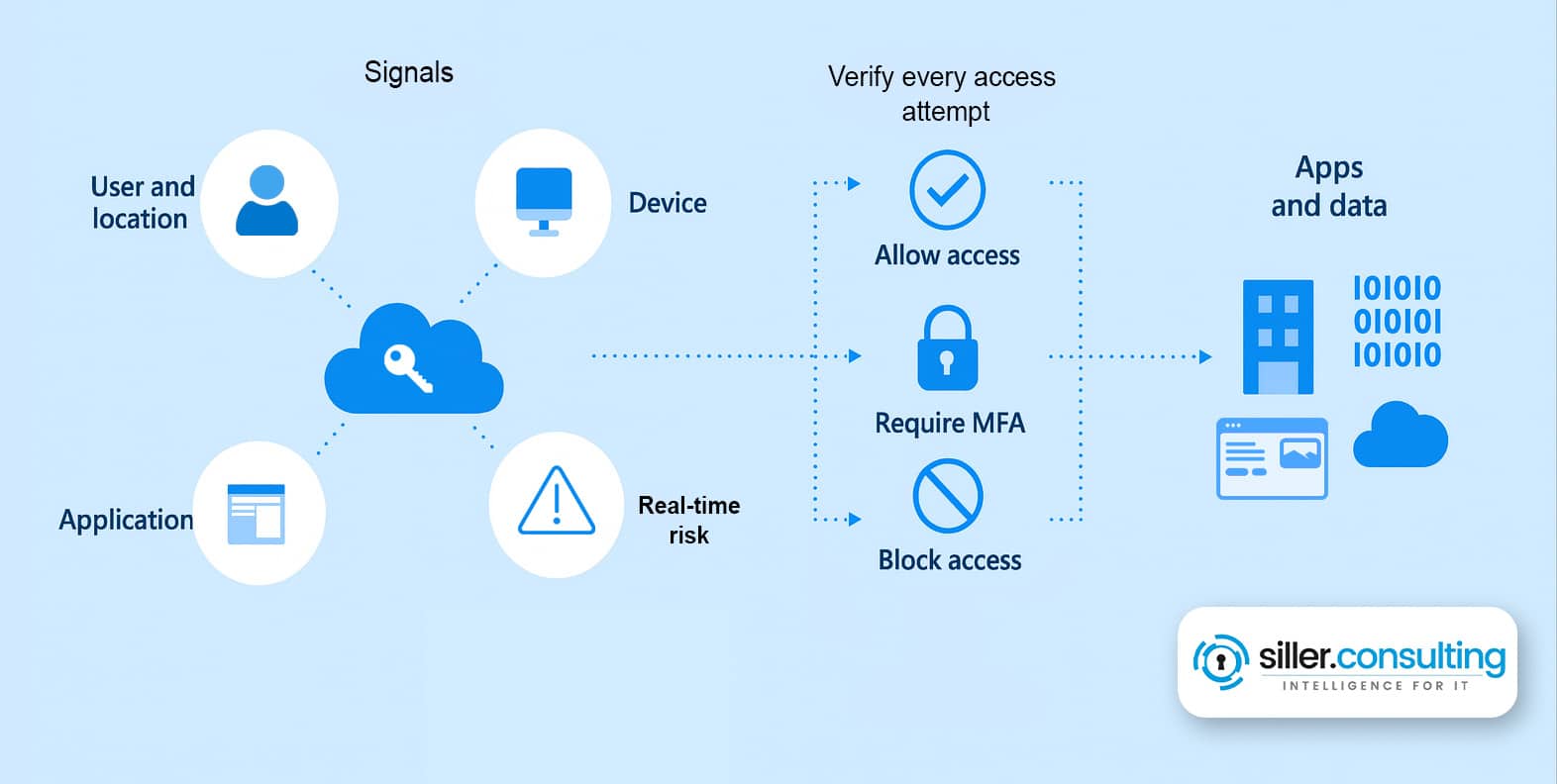

Bevor wir uns den spezifischen Richtlinien widmen, ist es wichtig, dass Du verstehst, wie Conditional Access funktioniert. Es ist Microsofts Zero Trust Policy Engine, die verschiedene Faktoren evaluiert, bevor Zugriff gewährt wird.

Dabei werden folgenden Fragen systematisch durchgerollt:

Dabei werden verschiedene Signale wie Standort, Gerätestatus und Nutzerverhalten ausgewertet, um eine sichere Zugriffsentscheidung zu treffen.

Bei jeder Anmeldung werden die Rolle des Nutzers, der Status des Geräts sowie die Rechte des Administrators berücksichtigt, wobei der Zustand des Geräts ein zentrales Kriterium für die Zugriffsentscheidung ist.

Um diesen kritischen lokalen Gerätestatus jederzeit direkt am Client zu prüfen, brauchst Du das Kommandozeilen-Tool dsregcm.

Aufbau einer Conditional Access Richtlinie

Jede Conditional Access Richtlinie folgt einer einfachen, aber mächtigen "Wenn-dann"-Logik:

Ein Beispiel: Dein Unternehmen möchte den Zugriff auf eine bestimmte Anwendung nur erlauben, wenn sich der User von einer genehmigten IP-Adresse und mit einem verwalteten Gerät anmeldet.

Weitere Beispiele für typische Anwendungsfälle sind die Einschränkung von Zugriffen auf sensible Ressourcen für bestimmte Rollen, die Nutzung von Risikosignalen zur Steuerung von Anmeldungen oder die Umsetzung von bedingtem Zugriff für externe Konten.

Solche Anwendungsfälle zeigen, wie flexibel Du Conditional Access Policies einsetzen kannst, um die Produktivität zu erhalten und gleichzeitig Schwachstellen und Angriffsrisiken zu minimieren.

Entra ID und Conditional Access im Zusammenspiel

Microsoft Entra ID bildet das Rückgrat der modernen Identitäts- und Zugriffsverwaltung in der Cloud. Wenn Du Deine Ressourcen und Daten zuverlässig schützen möchtest, solltest Du Entra ID als mehr als nur ein Verzeichnisdienst betrachten! Denn vor hier aus kannst Du den Zugriff auf sämtliche Unternehmensressourcen intelligent und sicher steuern.

Conditional Access ist dabei der Ausgangspunkt, der Dir ermöglicht, Zugriffe auf Basis von klar definierten Bedingungen wie Benutzerrolle, Gerätestatus oder Standort zu regeln.

Mit Microsoft Entra ID und meinen Conditional Access Best Practices stellst Du sicher, dass nur autorisierte Benutzer unter den richtigen Bedingungen Zugriff auf sensible Ressourcen erhalten. Die cloudbasierte Architektur von Entra ID sorgt dafür, dass diese Zugriffsverwaltung flexibel, skalierbar und standortunabhängig funktioniert.

Sämtliche Sicherheitsrichtlinien wirst Du so zentral verwalten und schnell an neue Bedrohungslagen oder Geschäftsanforderungen anpassen. Mit dieser modernen und dynamischen Identitätssicherheit steht der Schutz Deiner Daten und Anwendungen im Mittelpunkt – und das bei maximaler Benutzerfreundlichkeit.

Erste Schritte mit Conditional Access Templates

Wenn Deine Organisation gerade erst mit Conditional Access beginnt, bietet Microsoft vorkonfigurierte Richtlinienvorlagen, die einige der häufigsten Sicherheitsszenarien abdecken. Gar nicht mal so schlecht, denn so hast Du einen schnellen Einstieg und sicherst Deinen Tenant mit ein paar Klicks bereits ab.

Beispiele von Conditional Access Templates sind:

Jetzt kommt von mir jedoch ein dickes "aber".

Die Standardeinstellungen sind zwar ein guter Ausgangspunkt, aber sollten niemals länger als notwendig genutzt werden!

Klar sind sie für den Einstieg super! Denn je länger Dein Tenant ungeschützt ist, desto mehr Schwachstellen gibt es und desto schneller ist ein Hacker im System - oder gleich ein ganzes Rudel.

Diese Einstiegszeit solltest Du aber so kurz wie möglich halten und jede einzelne Richtlinie immer entsprechend der Sicherheitsvorlagen Deines Unternehmens konfigurieren - und die stimmen in den allermeisten Fällen mit meinen Conditional Access Best Practices überein.

Schauen wir uns sie gemeinsam an.

Conditional Access Best Practices: Meine Top 5

Okay, Du weißt jetzt, warum Conditional Access ein absolutes Muss für die Sicherheit Deines Tenants ist! Setzen wir das Wissen jetzt in die Praxis um! Meine fünf Conditional Access Best Practices sind der schnellste und effektivste Weg, mehr Schutz in bzw. um Deine hybride Umgebung zu bringen.

Alle Richtlinien, die wir jetzt durchgehen werden, zeigen Dir, wie Du konkrete Bedrohungen abwehrst und die Zugriffe auf Deine Daten effektiv kontrollierst.

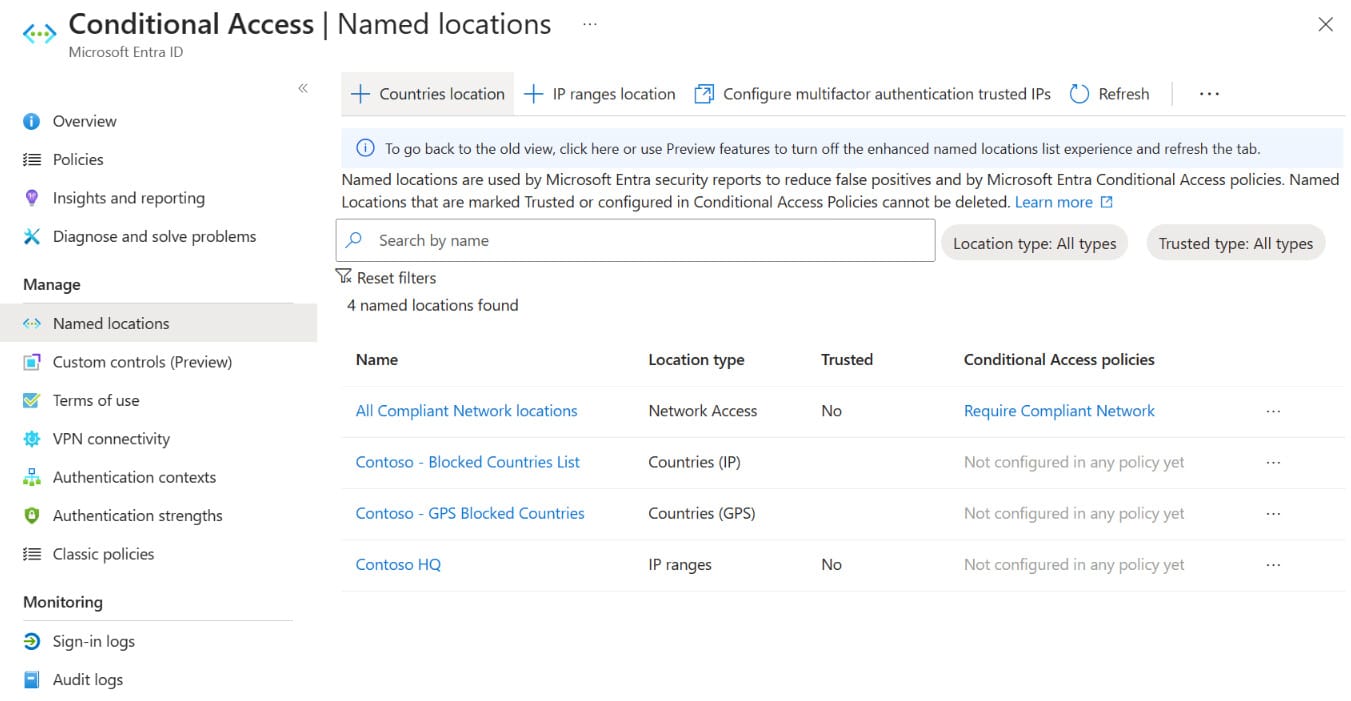

Richtlinie 1: Geografische Zugriffsbeschränkungen

Eine der effektivsten Sicherheitsmaßnahmen ist das Blockieren von Anmeldeversuchen aus Ländern, in denen Deine Organisation gar nicht tätig ist. Diese Conditional Access Richtlinien basieren dabei häufig auf der Analyse der IP-Adresse, von der aus ein Zugriff versucht wird; egal ob Gerät oder Netzwerk.

Eine sehr logische Richtlinie, die vielleicht nicht gerade eine bahnbrechende Neuentdeckung ist - aus Erfahrung aber immer wieder übersehen wird. Wenn Deine Mitarbeiter nur aus bestimmten Regionen arbeiten, warum solltest Du dann Authentifizierungsversuche aus anderen Ländern zulassen?

So implementierst Du diese Richtlinie:

Und so schnell verärgerst Du im Ausland sitzende Hacker, die sich nun was Neues einfallen lassen müssen, um durch Deine Sicherheitswall zu brechen. Schnell, einfach und effektiv!

Und was, wenn ein Mitarbeiter auf Reisen geht - hat er dann keinen Zugriff? Wenn Du Deine Richtlinie richtig aufgesetzt hast, wird der Zugriff trotz abgesichertem Gerät verweigert. Du kannst aber eine Zusatzkonfiguration aufsetzten, die nur auf das Gerät des Mitarbeiters abzielt und ihm Zugriff erlaubt. Ablaufdatum nicht vergessen!

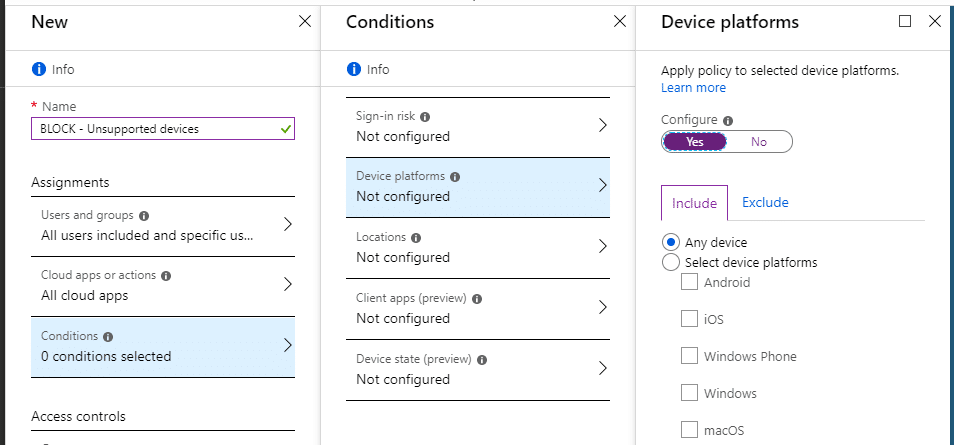

Richtlinie 2: Nicht unterstützte Geräteplattformen blockieren

Jede zusätzliche Geräteplattform, die Du unterstützt, erhöht die Angriffsfläche Deiner Organisation. Auch der Zustand des Geräts und die Einhaltung von Sicherheitsstandards für jedes Gerät sind entscheidend, um Schwachstellen zu vermeiden.

Das bedeutet also: Je höher die Anzahl verschiedener Gerätetypen, desto mehr Arbeit hast Du, um alle Schwachstellen auszubügeln, Updates zu verwalten und Angriffstechniken vorzubeugen.

Eine gute Idee ist immer, mit der Geschäftsführung abzusprechen, welche bzw. wie viele Geräteplattformen erlaubt werden sollen. Dabei sind folgende Überlegungen wichtig:

(Quelle: https://www.itpromentor.com/wp-content/uploads/2019/07/block-unsupported-01.png)

Ein etwas komplexes aber wichtiges Thema, das ich nur schwer in einem Ratgeber durchgehen kann. Wenn Du Dich mit dem Thema aber näher auseinandersetzen und in Deine Sicherheitsstrategie implementieren möchtest, sichere Dir einen Platz in meinem virtuellen Zwei-Tage-Workshop zum Thema: Mobile Device Management mit Microsoft Intune.

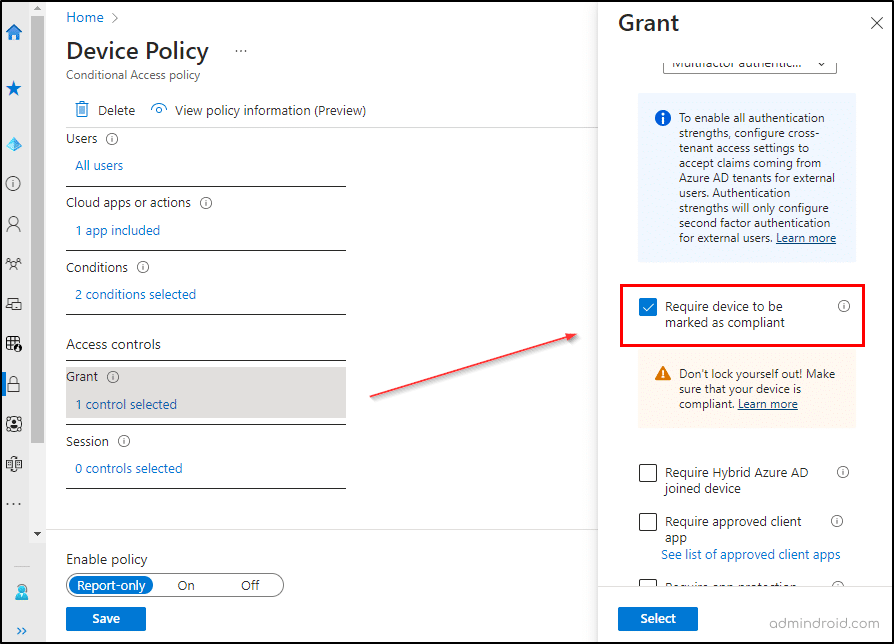

Richtlinie 3: Geräte-Compliance erforderlich machen

Ach ja, das Thema Compliance. Bei einer Fülle von Geräten ist das ziemlich aufwendig - aber notwendig, um Deinen Tenant abzusichern und revisionsfähig zu halten. Mit Geräte-Compliance-Richtlinien stellst Du sicher, dass nur Geräte, die den Sicherheitsstandards Deiner Organisation entsprechen, auf Daten und Ressourcen zugreifen können.

Dazu musst Du Conditional Access mit Microsoft Intune integrieren. Nur in dieser Kombination erhältst Du eine außergewöhnliche Endpoint-Sicherheitsvalidierung. Wenn Du Geräte, die als nicht konform gelten, vom Zugriff ausschließt, verringerst Du die Angriffsfläche erheblich.

Implementierungsanforderungen:

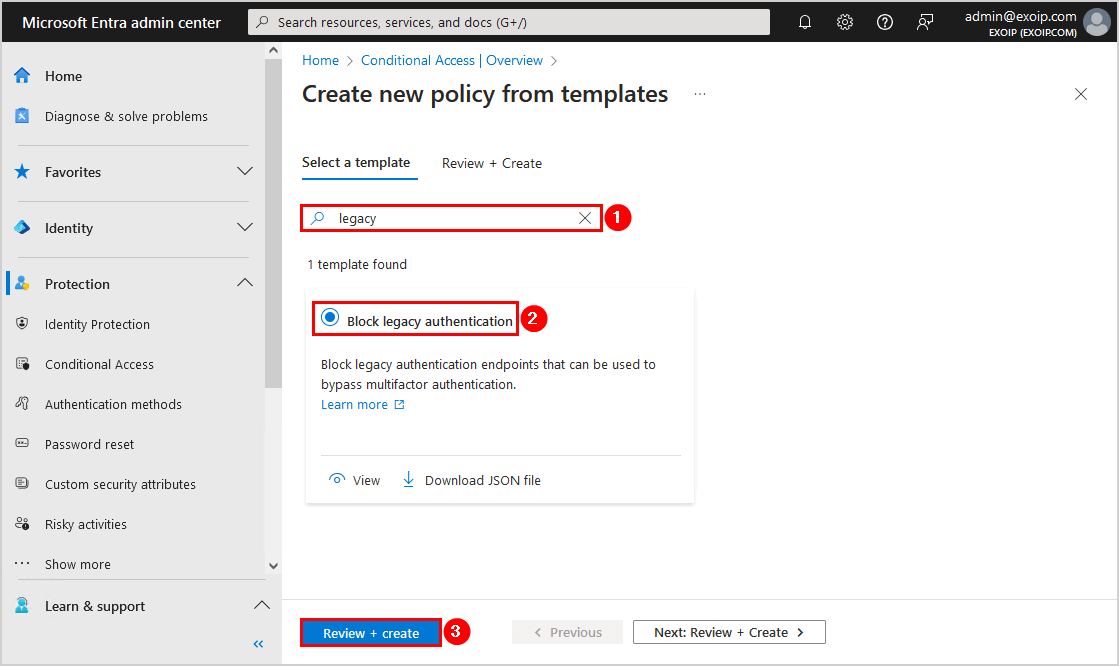

Richtlinie 4: Legacy-Authentifizierung blockieren

Wusstest Du, dass Legacy-Authentifizierungsprotokolle wie POP, IMAP und SMTP moderne Sicherheitsfunktionen wie MFA nicht unterstützen? Das bedeutet konkret: Wenn ein Hacker das Passwort eines Nutzers kennt, kann er sich ohne weiteres Hindernis anmelden – selbst wenn der Nutzer MFA aktiviert hat.

Und klappt das einmal, wird diese Hintertür schnell zum Hauptangriffsziel für Hacker! Eine erhebliche Schwachstelle, die Du aber mit ein paar gezielten Richtlinien ausbügeln kannst. Microsoft rät außerdem ausdrücklich dazu, diese Protokolle vollständig aus Deiner Umgebung zu entfernen.

So baust Du granular eine gezielte Richtlinie auf:

Und wie bei Richtlinie 3 solltest Du auch hier erst mit einer Testgruppe arbeiten bzw. nicht konforme Geräte zügig mit neuen ersetzen.

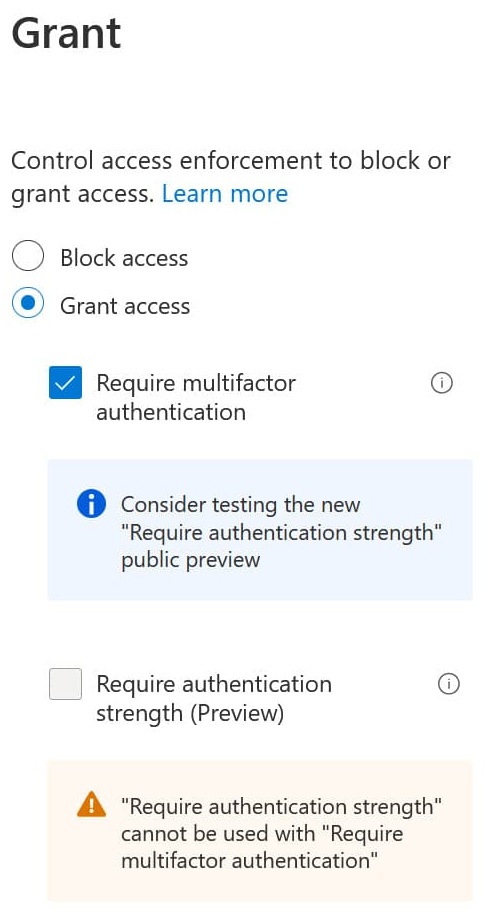

Richtlinie 5: Starke MFA-Methoden durchsetzen

Zum guten und sicheren Schluss ist es noch wichtig, dass Du nochmal einen genauen Blick auf Deine Multi-Faktor-Authentifizierungen (MFAs) wirfst und sie aktualisierst. Denn obwohl sie generell eine gute und zuverlässige Sicherheitsmaßnahme sind, bieten nicht alle MFA-Methoden den gleichen Schutz.

Bei der Wahl der richtigen Methode rate ich Dir zu einer Kombination aus mehreren Faktoren. Nur so kannst Du die Sicherheit der Authentifizierungen erhöhen und den Zugriff optimal schützen!

Wichtig: Raus mit SMS- und Sprachanruf-MFA! Denn die sind mittlerweile eher eine offene Tür als ein zuverlässiges Schloss. Setze deswegen stärkerer Authentifizierungsmethoden auf.

Empfohlene MFA-Stärkestufen:

Bedingter Zugriff auf sensible Daten

Wenn Du alle fünf Conditional Access Best Practices umsetzt, erhöhst Du die Sicherheit Deines Tenants um ein Vielfaches! Es geht aber nicht nur darum, den allgemeinen Zugriff zu regulieren und zu schützen - auch besonders sensible Unternehmensdaten können mit gezielten Conditional Access Richtlinien nochmal extra abgesichert werden.

Mit Microsoft Entra ID und Conditional Access kannst Du den Zugriff auf sensible Datenbanken, Dateien oder Anwendungen so steuern, dass nur berechtigte Benutzer unter Einhaltung strenger Sicherheitskriterien Zugriff erhalten.

Durch die konsequente Verwendung von MFA und weiteren Sicherheitsfunktionen (wie Sensitivity Labels) reduzierst Du das Risiko unbefugter Zugriffe oder Datenlecks erheblich. Definiere individuelle Richtlinien für verschiedene Datenklassen, um die wichtigsten und sensibelsten Daten optimal zu schützen.

Conditional Access Best Practices implementieren

Meine Top 5 Conditional Access Richtlinien haben sich mit der Zeit bewährt und schon zig Umgebungen sicherer gemacht. Damit beim Konfigurieren und auch danach nichts schiefgeht, solltest Du die folgenden Punkte in Deine Sicherheitsstrategie aufnehmen:

Überwachung und kontinuierliche Verbesserung

Einmal aufgesetzt und schon ist Dein Tenant auf ewig geschützt? Schön wärs! Denn so wie die Technologie sich weiterentwickelt, sind auch Hacker immer drauf und dran, die nächste Möglichkeit zu entdecken, in Deine hybride Umgebung einzubrechen.

Deswegen ist es wichtig, Dich stets nach Updates zu erkunden und kontinuierlich sämtliche Signale, Zugriffe und Auswertungen zu überprüfen. Nur so kannst Du Risiken frühzeitig, ob und wie gut Deine Richtlinien greifen.

Die folgenden Punkte helfen Dir, alles Wichtige im Auge zu behalten:

Häufige Integrationsüberlegungen

Conditional Access funktioniert noch besser, wenn es mit anderen Microsoft 365-Sicherheitsfunktionen integriert wird. Für den vollen Funktionsumfang und den Einsatz fortgeschrittener Conditional Access Policies, wie risikobasierte Zugriffskontrollen und dynamischen Zugriffsschutz, ist Microsoft Entra ID P2 erforderlich:

Und jetzt? Sichere Dich weiter ab

Du hast die fünf wichtigsten Richtlinien als Conditional Access Best Practices kennengelernt und weißt nun, wie Du sie effektiv für Deine Microsoft 365-Umgebung einsetzt. Aber einmal aufgesetzt bedeutet nicht, dass Du Dich ab jetzt zurücklehnen kannst. Die Absicherung eines Tenants ist ein kontinuierlicher Prozess!

Mit den folgenden Artikeln holst Du noch mehr aus den Microsoft-Sicherheitsstrategien heraus. Ich zeige Dir weitere wichtige Sicherheitsbereiche und wie Du sie in Deiner hybriden Umgebung umsetzt:

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!