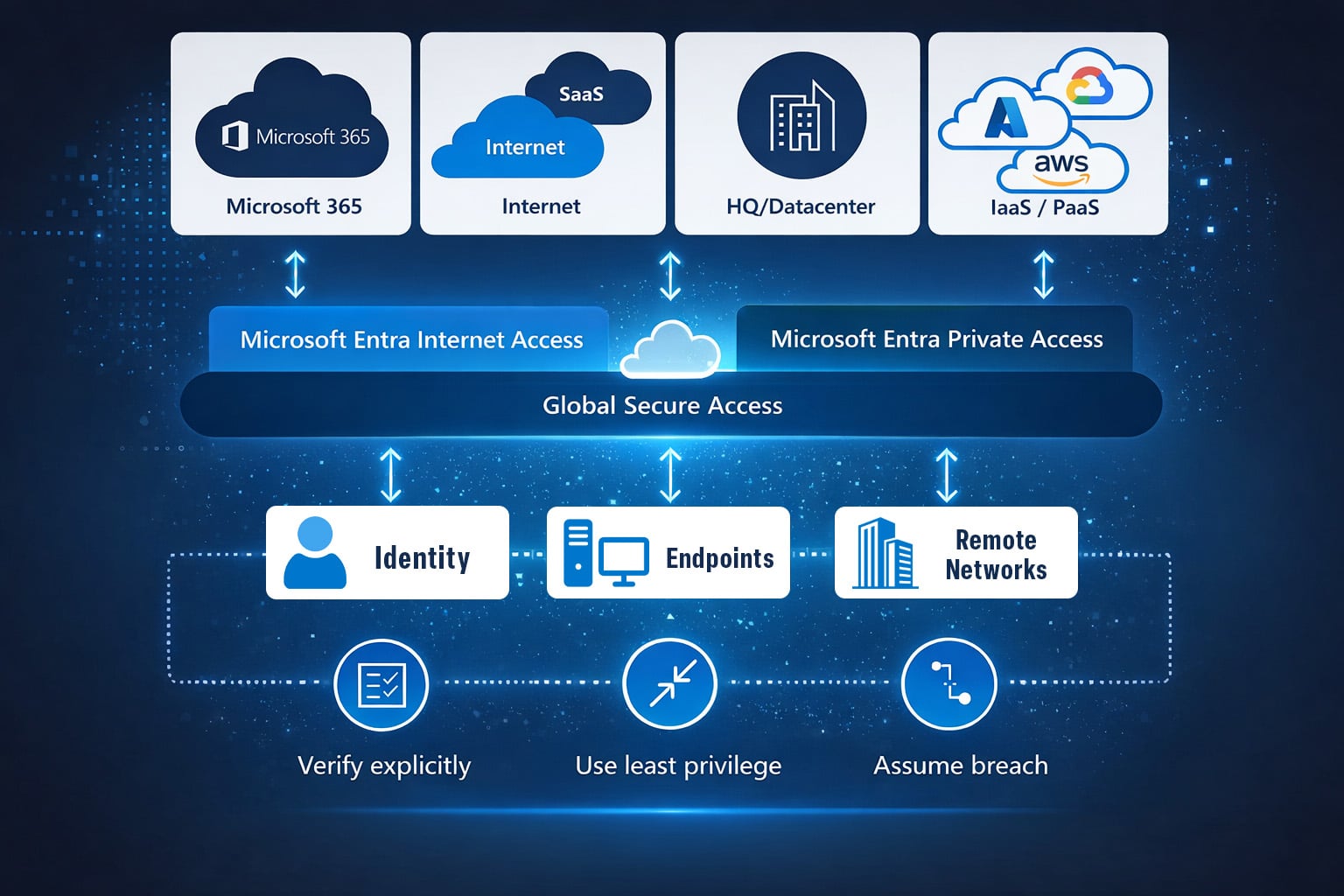

Global Secure Access ist Microsofts Security Service Edge Lösung, die den sicheren Zugriff auf Cloud Dienste, SaaS Anwendungen und On-Premises Ressourcen von jedem Standort der Welt ermöglicht. Diese cloudbasierte Plattform vereint Microsoft Entra Internet Access und Microsoft Entra Private Access zu einer umfassenden Zero Trust Architektur, die traditionelle VPN Lösungen ablöst und moderne Sicherheitsanforderungen erfüllt.

Dieser Leitfaden richtet sich an IT-Administratoren, Sicherheitsverantwortliche und Entscheidungsträger in Unternehmen, die eine zukunftssichere Sicherheitslösung für ihre hybride Infrastruktur evaluieren oder implementieren möchten.

Der Artikel behandelt die Funktionsweise, Komponenten und praktische Implementierung von Entra Global Secure Access – detaillierte technische Konfigurationsanleitungen fallen jedoch außerhalb des Rahmens dieser Übersicht.

Global Secure Access kombiniert Secure Web Gateway, Cloud Access Security Broker und Zero Trust Network Access in einer einheitlichen Lösung, die über Microsofts globales Netzwerk mit über 70 Regionen und 190 Edge-Standorten bereitgestellt wird.

Die wichtigsten Erkenntnisse aus diesem Leitfaden:

Global Secure Access verstehen

Global Secure Access bezeichnet Microsofts SSE Lösung, die als einheitliche Plattform im Entra Admin Center verwaltet wird. Die Lösung adressiert eine fundamentale Herausforderung moderner Unternehmen: Mitarbeiter arbeiten von überall – im Homeoffice, unterwegs oder im Büro – und benötigen sicheren Zugriff auf Cloud Anwendungen, Web Apps und interne Ressourcen, ohne dass Sicherheitsrisiken entstehen.

Security Service Edge (SSE) Architektur

Security Service Edge beschreibt die Konvergenz von Sicherheitsfunktionen wie Secure Web Gateway, Cloud Access Security Broker und Zero Trust Network Access in einer cloudbasierten Lösung. Im Gegensatz zu traditionellen Ansätzen, bei denen Datenverkehr durch zentrale Rechenzentren geleitet wird, erfolgt die Sicherheitsprüfung bei einer SSE Lösung an verteilten Edge-Standorten nahe dem Benutzer.

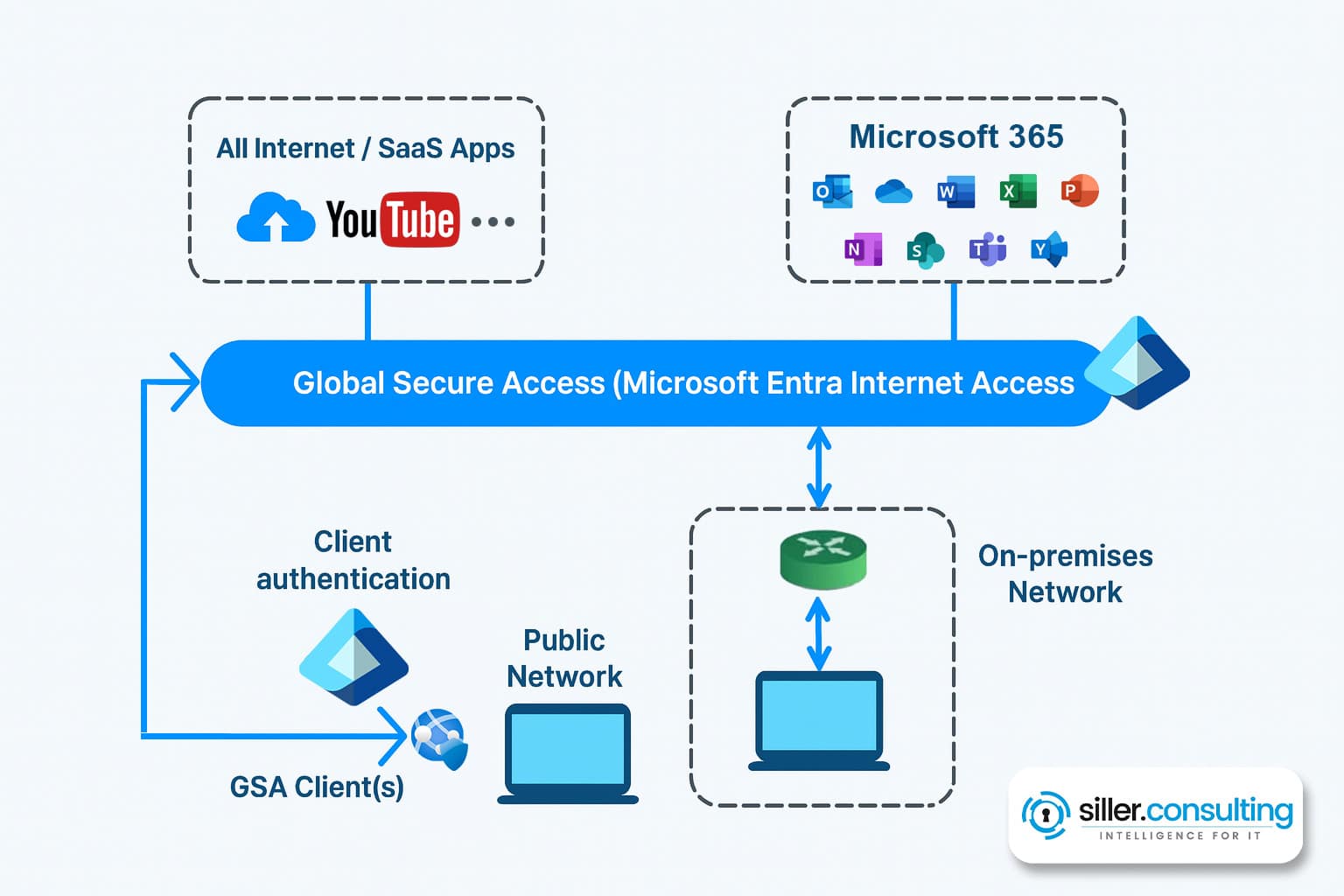

Microsoft positioniert Global Secure Access explizit als seine Security Service Edge Plattform. Die Architektur nutzt Microsofts weltweites Netzwerk als Transportschicht, wodurch Benutzer mit geringer Latenz auf Dienste zugreifen können. Der Global Secure Access Client auf Geräten mit Windows 10 oder Windows 11 leitet definierten Datenverkehr automatisch an den nächsten Microsoft Edge-Standort, wo Richtlinien durchgesetzt und Verbindungen optimiert werden.

Zero Trust Prinzipien

Zero Trust bildet das Fundament von Global Secure Access und basiert auf drei Grundprinzipien:

In der praktischen Umsetzung bedeutet dies, dass jede Verbindung – unabhängig vom Standort oder Netzwerk des Benutzers – anhand von Identität, Gerätezustand und Risikobewertung geprüft wird. Microsoft Entra ID fungiert dabei als zentrale Identitätsinstanz, während Conditional Access Richtlinien die Zugriffsentscheidungen steuern.

Diese Integration ermöglicht kontextbasierte Kontrolle: Ein Mitarbeiter erhält beispielsweise vollen Zugriff von einem verwalteten, konformen Gerät, während derselbe Benutzer von einem unbekannten Browser nur eingeschränkte Möglichkeiten hat.

Die Verbindung zwischen Zero Trust und Microsofts SSE zeigt sich besonders in der kontinuierlichen Zugriffsauswertung. Universal Continuous Access Evaluation ermöglicht die nahezu sofortige Sperrung von Sitzungen, wenn sich Risikofaktoren ändern – etwa bei erkannten kompromittierten Anmeldedaten oder verdächtigem Verhalten.

Microsoft Entra Komponenten von Global Secure Access

Global Secure Access besteht aus drei eng integrierten Modulen, die zusammen eine vollständige SSE Lösung bilden. Jede Komponente adressiert spezifische Zugriffsszenarien, während die einheitliche Verwaltung im Entra Admin Center die Komplexität reduziert.

Microsoft Entra Internet Access

Microsoft Entra Internet Access fungiert als identitätsbasiertes Secure Web Gateway für den Schutz des Internet- und SaaS-Zugriffs. Anders als traditionelle Web-Proxies, die primär auf IP-Adressen basieren, integriert diese Lösung Benutzeridentität, Gruppenzugehörigkeit und Geräte-Compliance in jede Zugriffsentscheidung.

Die Features umfassen kategoriebasierte Inhaltsfilterung, die den Zugriff auf problematische Webkategorien blockiert, sowie domänenspezifische Regeln für granulare Kontrolle. Durch die Integration mit Microsoft Defender for Cloud Apps erhalten Unternehmen zusätzliche CASB-Funktionalität:

Ein besonderer Vorteil ist Universal Conditional Access, das Zugriffsrichtlinien auf beliebige Internetziele anwendet – nicht nur auf Apps, die mit Entra ID föderiert sind. Dadurch können Unternehmen Multi Faktor Authentifizierung oder Geräte-Compliance auch für nicht verwaltete SaaS Anwendungen erzwingen.

Microsoft Entra Private Access

Microsoft Entra Private Access implementiert Zero Trust Network Access als modernen Ersatz für traditionelle VPN Lösungen. Statt breitem Netzwerkzugriff gewährt die Lösung anwendungsspezifische Verbindungen basierend auf Identität und Kontext.

Die Komponente unterstützt TCP- und UDP-basierte Anwendungen, wodurch ein breites Spektrum an Unternehmensressourcen abgedeckt wird:

Connector-Agenten in lokalen Netzwerken oder Cloud-Umgebungen wie Azure stellen ausgehende Verbindungen zur Microsoft Cloud her, sodass keine eingehenden Firewall-Ports geöffnet werden müssen.

Quick Access ermöglicht Zero Trust-basierten Zugriff auf definierte IP-Bereiche oder FQDNs ohne traditionellen VPN-Tunnel. Benutzer erleben nahtlosen Zugriff auf Unternehmensressourcen, während die Sicherheitsverwaltung granulare Kontrolle über jeden Anwendungszugriff behält.

Microsoft Traffic Forwarding

Microsoft Traffic Forwarding optimiert speziell den Datenverkehr zu Microsoft 365 Diensten. Diese Komponente leitet Microsoft-bezogenen Traffic über Microsofts globales Netzwerk, was Latenz reduziert und die Benutzererfahrung verbessert.

Die Synergie der drei Module zeigt sich in der einheitlichen Richtliniendurchsetzung: Conditional Access Policies gelten konsistent für Internet Access, Private Access und Microsoft-Datenverkehr. Unternehmen definieren Zugriffsrichtlinien einmal und wenden sie übergreifend an – von SaaS Anwendungen über interne Ressourcen bis zu Microsoft 365.

Implementierung und praktische Anwendung

Die Einführung von Global Secure Access erfordert strukturierte Planung, bietet jedoch die Flexibilität einer schrittweisen Migration. Unternehmen können die Lösung parallel zu bestehenden VPN Lösungen betreiben und sukzessive Arbeitslasten migrieren.

Schritt-für-Schritt Einrichtung

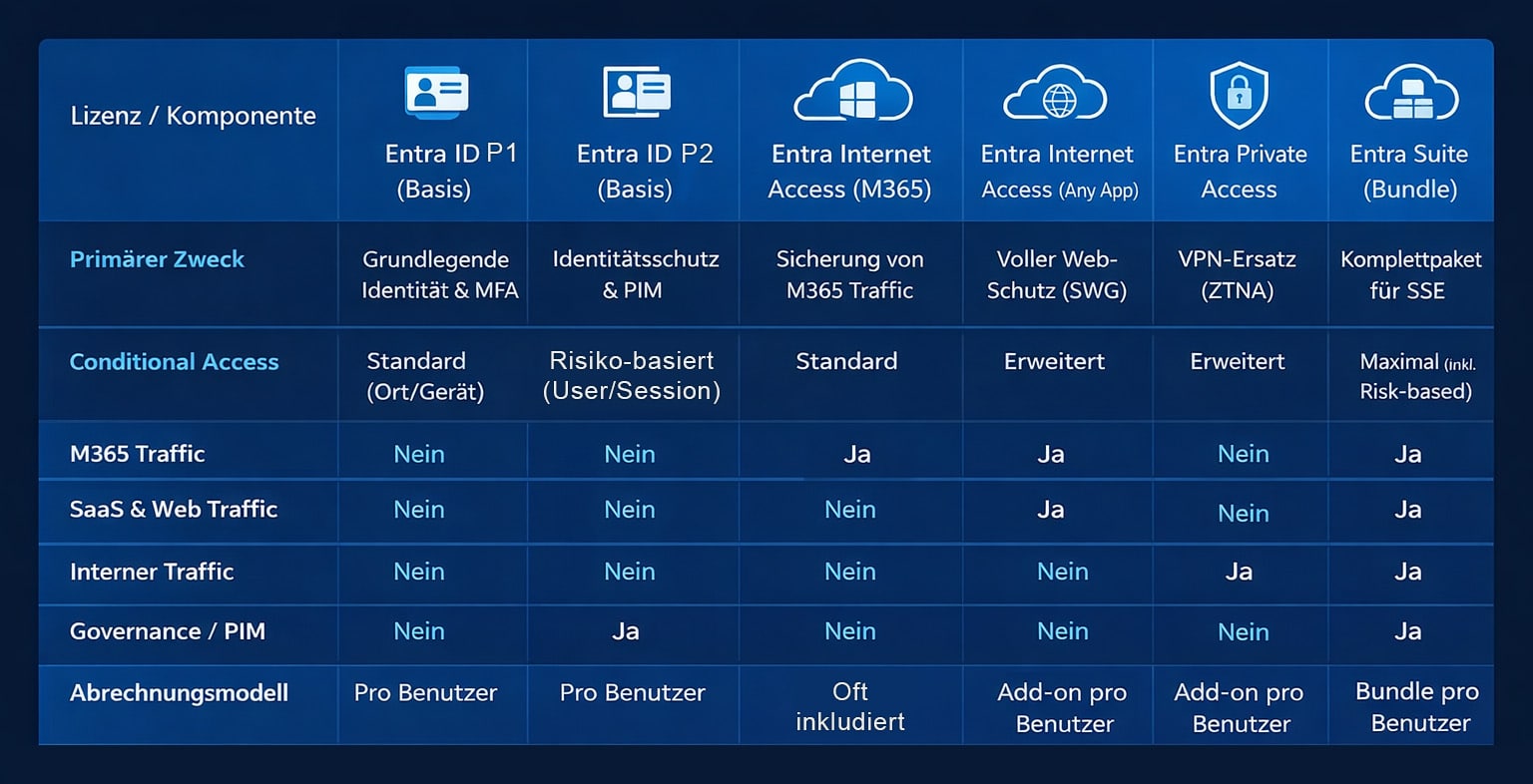

Die Implementierung setzt Microsoft Entra ID P1 oder P2 Lizenzen voraus sowie die entsprechenden Global Secure Access Berechtigungen. Folgende Schritte bilden den typischen Einrichtungsprozess:

- Lizenzierung aktivieren und Global Secure Access im Entra Admin Center freischalten

- Traffic-Profile konfigurieren und definieren, welcher Datenverkehr erfasst werden soll

- Global Secure Access Client auf Geräten mit Windows 10 oder Windows 11 bereitstellen

- Conditional Access Richtlinien für die gewünschten Zugriffsszenarien erstellen

- Für Private Access: Connector-Agenten in lokalen Netzwerken oder Azure installieren

- Anwendungen und Ressourcen veröffentlichen und schrittweise Benutzergruppen zuweisen

Microsoft empfiehlt einen Proof-of-Concept-Ansatz, bei dem zunächst unkritische Anwendungen und eine begrenzte Benutzergruppe eingebunden werden.

Global Secure Access vs. traditionelle Lösungen

Kriterium | Global Secure Access | Traditionelles VPN | Web-Proxy |

|---|---|---|---|

Sicherheits- modell | Zero Trust, identitäts-basiert | Netzwerk-basiert, implizites Vertrauen | IP/Domain-basiert |

Skalierbarkeit | Cloud-nativ, elastisch | Hardware-abhängig, limitiert | Moderat, standort-gebunden |

Benutzer-erfahrung | Transparent, Always-On | Manueller Verbin-dungs-aufbau | Browser-spezifisch |

Verwaltungs-aufwand | Zentralisiert im Entra Admin Center | Dezentral, komplexe Appliance-Verwaltung | Separate Konsole |

Zugriffs-umfang | Anwendungs-spezifisch | Netzwerk-weiter Zugriff | Nur Web-Traffic |

Die Tabelle verdeutlicht den Paradigmenwechsel: Während VPN Lösungen breiten Netzwerkzugriff gewähren und Sicherheitsrisiken durch laterale Bewegung ermöglichen, beschränkt Global Secure Access den Zugriff auf explizit definierte Anwendungen. Für Unternehmen, die bereits in Microsoft Entra ID und Microsoft 365 investiert haben, bietet die native Integration erhebliche Vorteile gegenüber Drittanbieter-Sicherheitslösungen.

Diese Unterschiede führen zu spezifischen Herausforderungen bei der Migration, die im nächsten Abschnitt adressiert werden.

Häufige Herausforderungen und Lösungen

Die Einführung von Global Secure Access bringt typische Herausforderungen mit sich, für die bewährte Lösungsansätze existieren.

Migration von bestehenden VPN-Lösungen

Der Übergang von VPN zu Entra Private Access gelingt am besten schrittweise. Unternehmen können beide Lösungen parallel betreiben, indem sie zunächst unkritische Anwendungen über Private Access veröffentlichen. Der Global Secure Access Client koexistiert mit bestehenden VPN-Clients, sodass Benutzer während der Übergangsphase beide nutzen können. Eine vollständige Inventarisierung aller über VPN genutzten Ressourcen bildet die Grundlage für die Migrationsplanung.

Lizenzierung und Kostenplanung

Global Secure Access erfordert Microsoft Entra ID P1 oder P2 sowie spezifische GSA-Lizenzen, die nach Bandbreite und Benutzeranzahl abgerechnet werden. Unternehmen sollten frühzeitig den erwarteten Datenverkehr analysieren und mit Microsoft oder Partnern die optimale Lizenzstruktur klären.

Die offizielle Dokumentation enthält aktuelle Preismodelle und Bandbreiten-Kalkulatoren.

Integration in bestehende Sicherheitsinfrastruktur

Die Verbindung mit vorhandenen Sicherheitslösungen erfolgt über mehrere Integrationspunkte. Conditional Access-Richtlinien bilden die zentrale Steuerungsebene und können bestehende Policies erweitern. Die Integration mit Microsoft Defender for Endpoint liefert Geräte-Risikosignale, während Microsoft Sentinel als SIEM detaillierte Protokolle für Analyse und Incident Response erhält. Für Unternehmen mit Nicht-Microsoft-SIEM-Lösungen stehen Log-Export-Funktionen zur Verfügung.

Fazit und nächste Schritte

Global Secure Access repräsentiert Microsofts Vision einer identitätszentrierten Sicherheitsarchitektur, die traditionelle Grenzen zwischen Netzwerk-, Endpunkt- und Identitätssicherheit auflöst. Die Kombination aus Secure Web Gateway, CASB und Zero Trust Network Access in einer einheitlichen, cloud-nativen Plattform adressiert die Anforderungen moderner Arbeitsweisen.

Sofort umsetzbare nächste Schritte:

- Aktuelle Microsoft Entra Lizenzen prüfen und GSA-Berechtigungen evaluieren

- Proof-of-Concept-Umgebung im Entra Admin Center planen

- Global Secure Access für eine Pilotgruppe aktivieren und erste Traffic-Profile testen

- Schrittweise Migration von VPN-abhängigen Anwendungen zu Private Access vorbereiten

Für vertiefende Themen bieten sich die Integration von Microsoft Defender for Cloud Apps für erweiterte CASB-Funktionalität sowie fortgeschrittene Conditional Access Szenarien mit risikobasierter Authentifizierung an.

Zusätzliche Ressourcen

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!