Ohne sie läuft nichts - aber sie können auch zur Gefahr werden, wenn man nicht richtig auf sie aufpasst. Die Rede ist natürlich von Unternehmensdaten, auf denen sich das gesamte Tagesgeschäft aufbaut. Unsere Datenbestände steigen täglich und werden immer komplexer und fragmentierter. Entsprechend wird auch das Verwalten dieser Mengen immer komplizierter und kann ganze Teams in Anspruch nehmen. Mit Microsoft Purview Berechtigungen erleichterst Du Dir und Deiner IT-Crew die Arbeit ungemein!

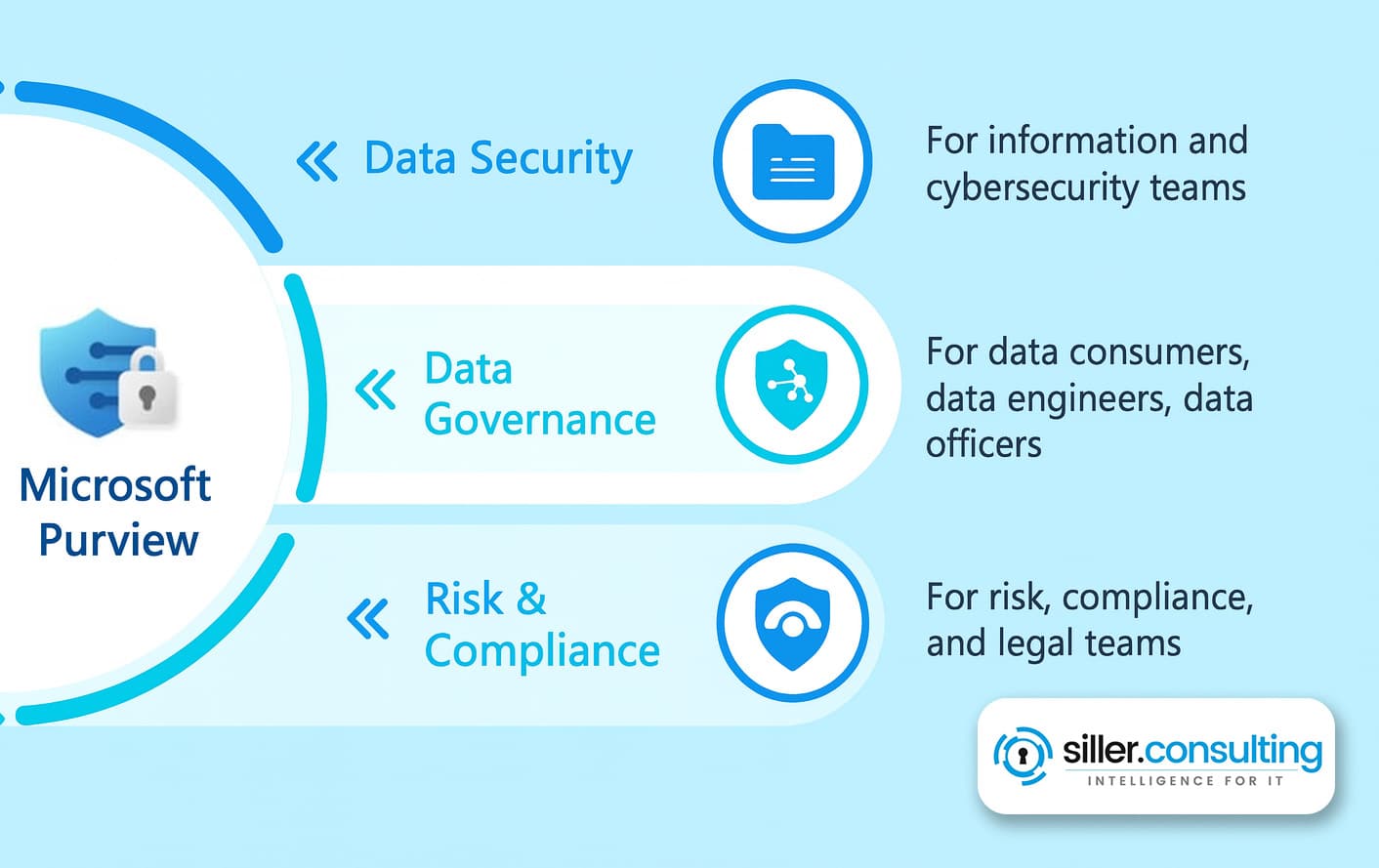

Microsoft Purview ist eine umfassende Sammlung von Lösungen, die speziell entwickelt wurde, um Datenbestände effizient zu verwalten, sensible Informationen zu schützen und Compliance-Anforderungen zuverlässig zu erfüllen. Bedeutet konkret: Wir halten unsere Daten mit weniger Arbeit wesentlich sichere, minimieren Risiken und können dabei bestimmen, wer wann welchen Zugriff hat - und für wie lange.

Ganz egal wie groß oder klein das Unternehmen ist, die Microsoft Purview Berechtigungen greifen sämtliche Daten auf und bieten eine sichere, skalierbare und einheitliche Lösung für die Verwaltung und den Schutz unsere Informationen.

Alles Wichtige auf einen Blick

Microsoft Purview ist eine umfassende Lösung für Datensicherheit, Governance und Compliance in Deiner Organisation. Ein zentrales Tool, mit dem Du Deine Daten verwaltest, sensible Informationen schützt und Compliance-Anforderungen erfüllst - und das mit gezielten Klicks.

Wir gehen zusammen auf die wichtigsten Punkte zum Thema Purview ein, denn nur mit einem fundierten Basiswissen wirst Du die Erweiterung effizient nutzen und sichere Richtlinien konfigurieren können.

Orientiere Dich an diesen fünf Hauptpunkten:

Erhöhte Sicherheit ist manchmal nur einen Artikel und ein paar Klicks entfernt. Wenn Du mehr über die Absicherung Deines Tenants wissen möchtest oder eine bestimmte Frage hast, melde Dich gerne direkt bei mir. Zusammen finden wir eine Lösung - und setzen sie direkt um.

Was ist Microsoft Purview?

Was müssen wir mit unseren Unternehmensdaten machen? Richtig, sie verwalten, sie schützen und sie revisionsfähig halten - und das ganze nach Compliance-Vorlagen. Bei der Hülle und Fülle an Datenmengen, die nicht nur bereits im System existieren, sondern auch täglich hinzukommen, ist das gar keine leichte Aufgabe.

Mit Microsoft Purview hast Du ein extrem gut durchdachtes System an der Hand, das Dir genau dabei hilft. Damit Du mehr Sicherheit gewährleisten und auch Deinen Mitarbeitern den Umgang mit Daten erleichtern wirst, ist es wichtig, die Microsoft Purview Berechtigungen zu verstehen.

Hacker werden immer raffinierter. Deswegen reicht es nicht mehr, mit Global- oder Compliance-Admin-Rollen zu arbeiten. Purview reagiert auf die wachsende Berdohungslandschaft - und zwar mit dem Role-Based Access Control (RBAC) System, mit dem Du Zugriffe per Rollenverfahren zuweist. Bedeutet: nur bestimmte Rollen dürfen auf bestimmte Ressourcen zugreifen.

Und das ist wichtig, um nicht nur Deine Daten zu schützen, sondern auch den Überblick zu behalten. Wie genau Du das machst, gehen wir in diesem Leitfaden durch, einschließlich der essentiellen Entra ID Rollen und RBAC-Konfigurationen, die Du für jede Lösung innerhalb der Plattform benötigst.

Und als kleiner Bonus: Microsoft Purview Berechtigungen lassen sich Dank der folgenden Funktion noch einfacher verwalten:

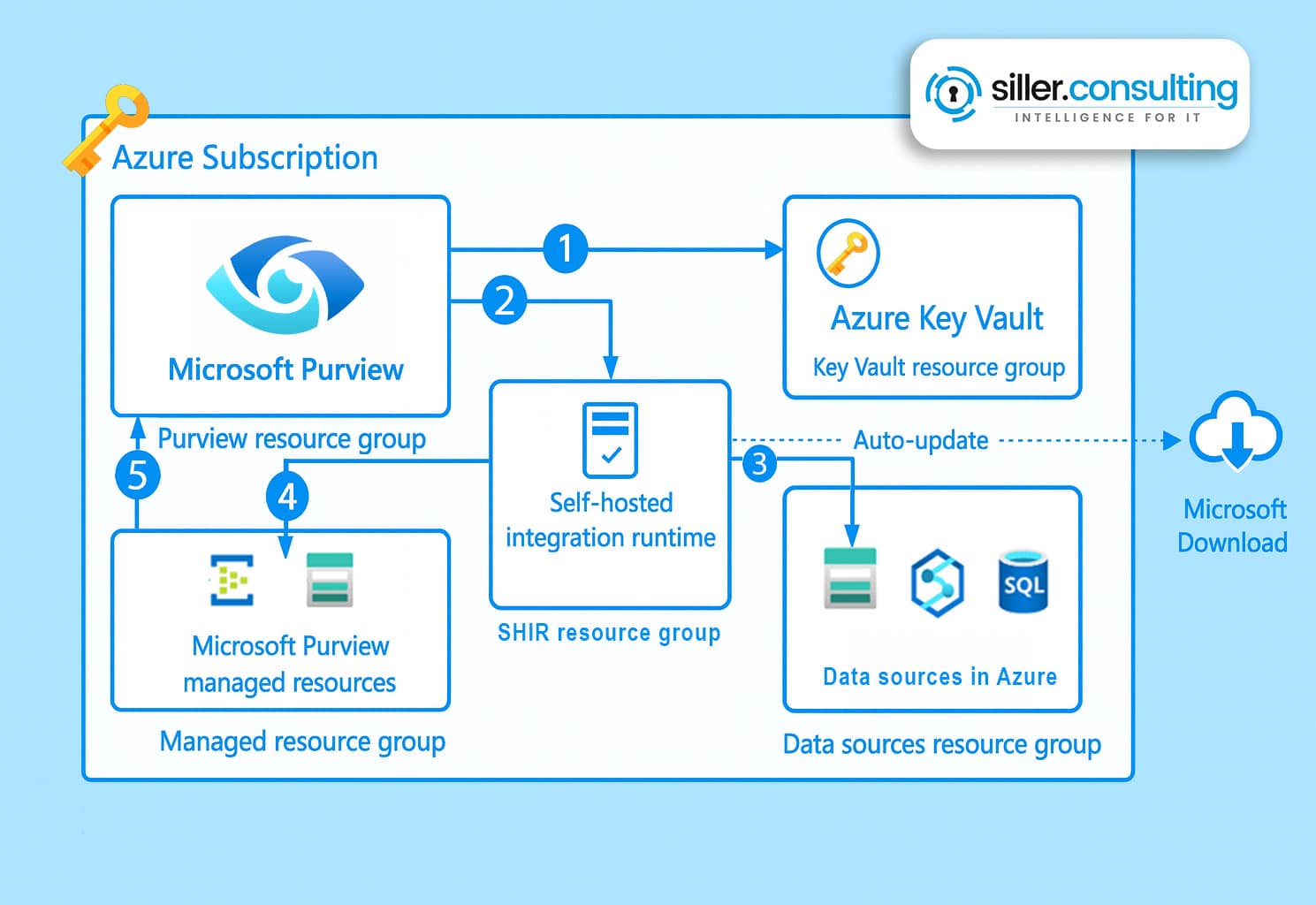

Microsoft Purview Berechtigungen: Architektur

Bevor wir in die Konfigurationen einsteigen, ist es erstmal wichtig, dass Du Dir ein Grundwissen zu Microsoft Purview aneignest. Denn umso besser Du die Plattform und ihre Architektur verstehst, desto mehr kannst Du damit anfangen und desto geschützter ist Deine hybride Umgebung.

RBAC in Purview

Um Deine Daten optimal zu schützen, verwendet Microsoft Purview ein ausgeklügeltes Sicherheitsmodell: Role-Based Access Control (RBAC). Das Grundprinzip ist simpel: Anstatt jeder Person willkürlich Zugriffsrechte zu geben, weist das System Rollen und Berechtigungen nur basierend auf den Verantwortlichkeiten zu. Dadurch stellst Du sicher, dass ausschließlich autorisierte Nutzer die nötigen Privilegien erhalten.

Diesen Ansatz nennt man Prinzip der geringsten Privilegien. Wird er konsequent angewandt, erhöhst Du die Sicherheit Deines Tenants massiv.

Für Dich als IT-Admin ist dabei ein Punkt besonders wichtig: Microsoft Purview unterstützt keinen "Read-Only"-Zugriff, wie Du es von Rollen wie dem Global Reader kennst. Das liegt daran, dass beim Anzeigen von Microsoft Purview Berechtigungen der Bearbeitungsmodus geöffnet werden muss; auch wenn Du nichts ändern möchtest. Hast Du den Zugriff zu breit gefächert, können auch nicht autorisierte Personen sensible Daten einsehen.

Rollen von Rollengruppen unterscheiden

Neben RBAC solltest Du auch den Unterschied zwischen Rollen und Rollengruppen kennen. Nur so wirst Du effiziente Microsoft Purview Berechtigungen konfigurieren. Auch hier ist das Prinzip der geringsten Privilegie der Grundansatz, um die richtigen Zugriffe einzurichten.

Rollen definieren spezifische Berechtigungssätze für bestimmte Aktionen innerhalb von Purview. Jede Rolle entspricht vordefinierten Fähigkeiten, die verschiedene Aufgaben abdecken:

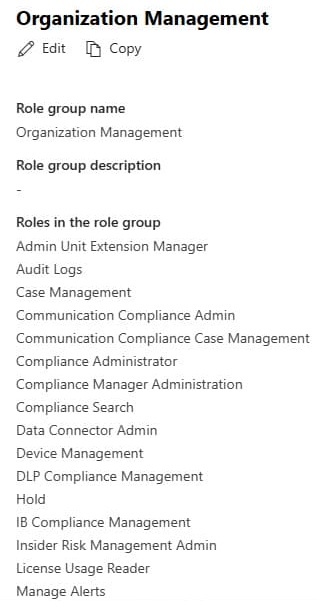

Rollengruppen sind Sammlungen verwandter Rollen, die das Berechtigungsmanagement erheblich vereinfachen. Anstatt mehrere einzelne Rollen an eine Person zu vergeben, kannst Du eine einzige Rollengruppe zuweisen, die alle notwendigen Berechtigungen enthält. Ein praktisches Beispiel: Die Rollengruppe "Audit Manager" beinhaltet sowohl die Rolle "Audit Logs" als auch "View-Only Audit Logs".

Um Dir den Einstieg zu erleichtern, bietet Microsoft Purview derzeit 64 vordefinierte Rollengruppen. So kannst Dir einen Überblick über die Funktionsweise machen und sie gleichzeitig ausrollen.

Du hast natürlich die Möglichkeit - und ich empfehle es Dir auch dringend - benutzerdefinierte Gruppen entsprechend den spezifischen Anforderungen Deiner Organisation zu erstellen. So schützt Du Deine hybride Umgebung und sicherst sie gegen gezielte Cyberangriffe ab.

Microsoft Purview Berechtigungen: Konfiguration

Okay, die Architektur hast Du nun verstanden - dann können wir uns jetzt mit der praktischen Umsetzung beschäftigen. Ich erkläre Dir, welche Voraussetzungen Du für die Zuweisung benötigst und wie Du sie Schritt für Schritt aufsetzt.

Voraussetzungen für das Verwalten von Berechtigungen

Bevor Du Berechtigungen zuweisen kannst, musst Du sicherstellen, dass Du selbst die notwendigen Rechte dafür hast. So schützt Du Dich, Deine Konfigurationen und natürlich Deine komplette hybride Umgebung vor unberechtigten Änderungen.

Um Microsoft Purview Rollen anzeigen oder modifizieren zu können, benötigst Du eine der folgenden Berechtigungen:

Die Role Management Rolle ermöglicht es Dir, Rollengruppen anzuzeigen, zu erstellen oder zu modifizieren. Diese Berechtigung ist fundamental für die Administration des gesamten Berechtigungssystems.

Microsoft Purview Berechtigungen: Schritt für Schritt

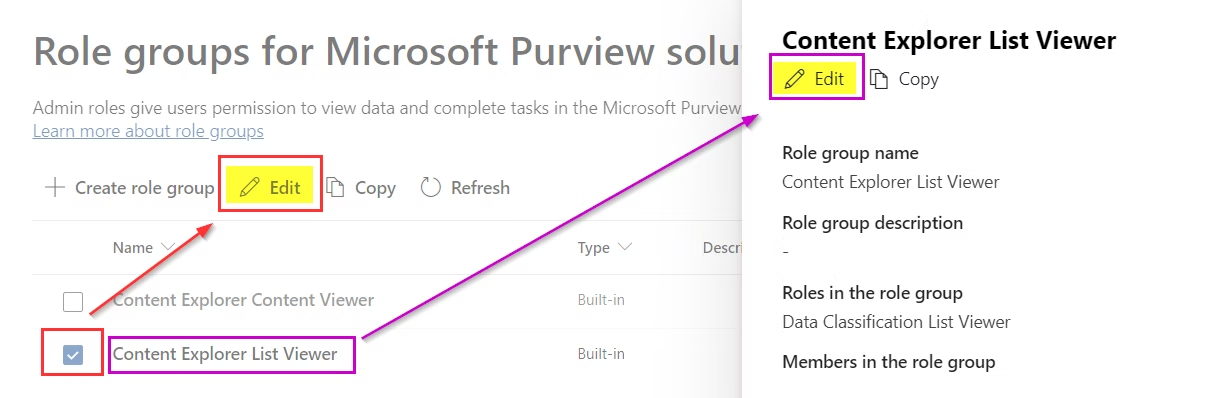

Jetzt hast Du die notwendigen Berechtigungen und kannst mit der Zuweisung loslegen. Die Vergabe von RBAC-Rollen in Microsoft Purview ist ein klar definierter Prozess, den Du einfach Schritt für Schritt befolgen kannst:

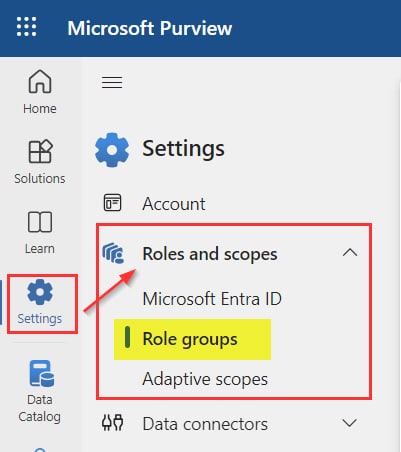

1. Navigiere zum Purview Admin Center (purview.microsoft.com)

2. Klicke auf Settings im linken Navigationsbereich

3. Erweitere "Roles and scopes" und wähle "Role groups"

4. Lokalisiere die passende Rollengruppe für die Zuweisung

5. Wähle die Rollengruppe aus und klicke auf "Edit"

6. Klicke auf "Choose users" und wähle die entsprechenden Personen aus

7. Klicken Sie auf „Weiter“ und „Speichern“.

Lösungsspezifische Berechtigungen

Schauen wir uns nun die spezifischen Anforderungen der einzelnen Purview-Lösungen an. Jede Funktion benötigt andere Microsoft Purview Berechtigungen, damit Du das Prinzip der geringsten Privilegien auch wirklich konsequent anwenden kannst. So kannst Du z.B. Aufgaben an spezialisierte Teams delegieren, ohne ihnen überflüssige Rechte zu gewähren.

Wenn Du mehr in das Thema einsteigen und lernen möchtest, wie Du Deine Umgebung mit Zero Trust ganzheitlich schützen kannst, sichere Dir einen Platz in meinem virtuellen Ein-Tages-Workshop: Microsoft 365 Zero Trust!

Audit-Lösung

Ich habe im Text kurz angesprochen, dass Du mit Microsoft Purview mehr Transparenz in Deinen Tenant bringst. Das liegt an den Audit-Funktionen; Deinem Frühwarnsystem, das Benutzer- und Systemaktivitäten über alle Microsoft 365 Services hinweg verfolgt, bündelt und ausgewertet anzeigt. Du weißt also immer, wer gerade was macht - bzw. ob gerade eine verdächtige oder gar gefährliche Aktivität vollzogen wird.

Du kannst so sehr schnell auf mögliche Gefahren reagieren - oder Compliance-Nachweise mit nur wenigen Klicks visuell darstellen. Genaue Daten, mehr Sicherheit und gesteigerte Effizienz!

Für die Nutzung dieser Funktionen benötigst Du folgende Berechtigungen:

Entra ID Rollen:

Purview RBAC Rollen:

Kommunikations-Compliance

Diese Lösung hilft Dir, Deine interne Kommunikation zu überwachen und sicherzustellen, dass sie den Unternehmensrichtlinien entspricht. Für die Ersteinrichtung sind hohe administrative Rechte wie der Global Administrator oder Compliance Administrator nötig. Doch sobald alles eingerichtet ist, kannst Du die Berechtigungen an spezialisierte Rollengruppen für Administratoren, Analysten und Ermittler delegieren, je nach deren Aufgabenbereich:

Actions | Communication Compliance (CC) | CC Admins | CC Analysts | CC Investigators | CC Viewers |

|---|---|---|---|---|---|

Configure policies and settings | |||||

Access and investigate alerts | |||||

View Conversation and Translation tabs for a specific message | |||||

Take advanced remediation actions: - Escalate for investigation - Remove message in Teams - Download items and reports - Run Power Automate flows | | ||||

Create message details report | |||||

Access reports | |||||

Manage privacy settings and notice templates | |||||

View and export policy updates |

Du hast die Wahl, entweder einzelne Personen für diese spezifischen Rollen auszuwählen oder einfach alle Mitglieder des Compliance-Teams zu einer einzigen Communication Compliance Rollengruppe hinzuzufügen, um die Verwaltung zu vereinfachen.

Datenverlustprävention (DLP)

Es geht oftmals vermehrt darum, den Zugriff auf Daten zu schützen - aber was, wenn schon jemand in der Datei drin ist bzw. Zugriff darauf hat? Dann können DLP-Richtlinien (Data Loss Prevention) helfen! Sie verhindern aktiv, dass sensible Informationen versehentlich oder absichtlich das Unternehmen verlassen – sei es per E-Mail, in Chats oder auf externen Geräten. Ein kleiner Bodyguard gegen Datenverlust mit großer Wirkung!

Diese DLP-Strategie kann Dein Unternehmen effektiv vor unangenehmen Situationen bewahren - vorausgesetzt, Du hast sie richtig konfiguriert. Denn dafür musst Du Mitglied in den folgenden Gruppen sein:

Primäre Rollengruppen:

eDiscovery-Lösungen

Im Falle eines Rechtsstreits ist es wichtig, digitale Daten aus Deiner Umgebung zu finden und zu sichern. Mit eDiscovery kannst Du E-Mails, Dokumente und andere Dateien durchsuchen und Informationen gezielt abrufen.

Dabei handelt sich natürlich um sensible Daten, die nicht jeder einfach einsehen darf. Um die Vertraulichkeit dieser Informationen zu schützen und dennoch abrufen zu können, brauchst Du bzw. die zuständige Person zwei Hauptrollen mit unterschiedlichen Berechtigungen:

RBAC-Rollen im Zusammenhang mit eDiscovery

Jetzt ist Vorsicht gefragt, denn ein falscher Klick und schon hast Du entweder zu viele oder zu wenige Microsoft Purview Berechtigungen zugewiesen. Das sorgt schnell für Verwirrung und zusätzlichen Arbeitsaufwand.

Unten findest Du eine praktische Übersicht, die Dir dabei hilft zu verstehen, welche Aktionen jede einzelne RBAC-Rolle im Compliance-Portal ausführen kann:

Role | Compliance Administrator | eDiscovery Manager & Administrator | Organization Management | Reviewer |

|---|---|---|---|---|

Case Management | ||||

Communication | | |||

Compliance Search | ||||

Custodian | ||||

Export | ||||

Hold | ||||

Manage review set tags | ||||

Preview | ||||

Review | ||||

RMS Decrypt | ||||

Search And Purge |

Informationsschutz und Klassifizierung

Greifen wir nochmal das Thema Datenschutz bzw. -klassifierzung auf und warum die Microsoft Purview Berechtigungen hier so wichtig sind. Wir unterscheiden bei unseren Daten zwischen verschiedenen Sicherheitsstufen wie zum Beispiel intern, vertraulich oder streng geheim.

Um diese Daten zu schützen und richtig zu verwalten, gibt es Microsoft Information Protection (MIP), ein zentrales Werkzeug innerhalb der Microsoft Purview-Lösungen. MIP hilft Dir, Inhalte gezielt mit einem sogenannten Sensitivity Label zu kennzeichnen und zu sichern. Das verhindert, dass vertrauliche Informationen versehentlich oder absichtlich das Unternehmen verlassen.

Wenn jemand zum Beispiel versucht, eine Datei mit dem Label "streng geheim" per E-Mail an eine externe Adresse zu senden, kann das System diese Aktion blockieren oder eine Warnung auslösen. So minimierst Du das Risiko von Datenverlust und schützt Dein Unternehmen.

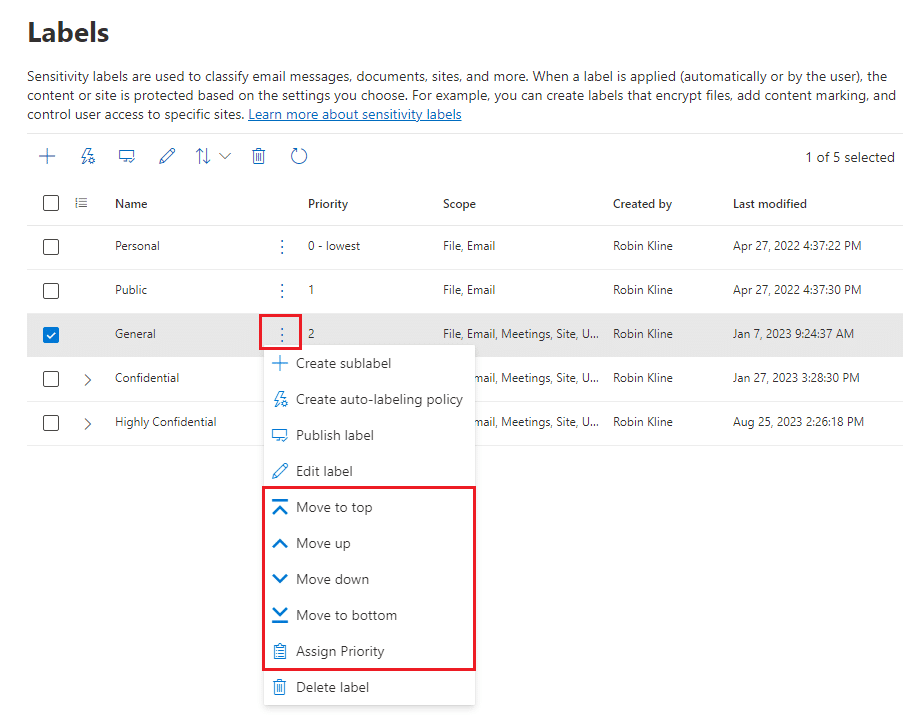

Sensitivity Labels verwalten

Was mich an Sensitivity Labels (Vertraulichkeitsbezeichnungen) am meisten beeindruckt, ist, dass sie nicht nur innerhalb Deiner Umgebung funktionieren. Einmal angewendet, wird der Schutz direkt in die Datei eingebettet und wandert mit Deinen Daten mit. Selbst wenn sensible Informationen also das Unternehmen verlassen sollten, bleibt der Zugriff eingeschränkt oder die Daten werden verschlüsselt angezeigt. Sehr beruhigend - natürlich sollten wir es aber nicht drauf ankommen lassen.

Wie setzen wir diesen Schutz also richtig auf? Gerade weil diese Labels die Sicherheit sensibler Informationen direkt steuern, ist die Verwaltung ihrer Berechtigungen eine große und wichtige Aufgabe.

Eine falsche Konfiguration könnte Daten unabsichtlich freilegen oder den Zugriff für berechtigte Nutzer blockieren. Aus diesem Grund erfordert die Verwaltung der Labels spezifische Rollenzuweisungen. So stellst Du sicher, dass nur geschultes und autorisiertes Personal die Kontrolle über diesen kritischen Sicherheitsbereich hat.

Das Erstellen und Verwalten von Sensitivity Labels erfordert folgende Berechtigungen:

Primäre Rollengruppen:

Alternative Optionen:

Zugriff zur Datenklassifizierung festlegen

Datenklassifizierung ist ein essenzieller Schritt in Deiner Sicherheitsstrategie. Bevor Du Labels vergibst, ist ein Schritt absolut wichtig und sollte akribisch durchgeführt werden: Die Daten verstehen.

Das hört sich erstmal banal an. IDs sind IDs, Telefonnummern sind Telefonnummer. Aber - nicht alle Informationen sind gleich wichtig; und manchmal verstecken sich in einem harmlos scheinenden Dokument mit einem schlecht gewählten Titel Informationen, die außer der Geschäftsführung niemanden was angehen.

Um Deine Unternehmensdaten richtig schützen zu können, musst Du also erstmal wissen, welchen Schutz Du wo anwenden solltest. Ein Meeting mit entsprechenden Mitgliedern aus der Geschäftsführung kann da Klarheit schaffen.

Hast Du Dir einen kompletten Überblick erarbeitet, geht es an die tatsächliche Klassifizierung mit Sensitivity Labels. Um die Seite zur Datenklassifizierung zu steuern und zu verwalten, benötigst Du eine der folgenden Zuweisungen. So erhalten nur autorisierte Mitarbeiter Microsoft Purview Berechtigungen und somit Einblick in die Struktur und Sensibilität Deiner Daten:

Entra ID Rollen:

RBAC Rollen für granulare Kontrolle:

Microsoft Purview-Explorer

Deine Daten sind klassifiziert, der Schutz steht - was jetzt? Du kannst die Unternehmensdaten weiter analysieren und den Schutz optimieren. Dafür gibt es Microsoft Purview-Explorer; leistungsstarke Funktionen, die Dir detaillierte Einblicke in Daten geben. Genauer gesagt, kannst Du so die tatsächliche Nutzung und den Zustand Deiner sensiblen Informationen überprüfen.

Die drei Explorer sind:

Um diese tiefen Analysen durchzuführen, benötigst Du jedoch spezifische Microsoft Purview Berechtigungen, die je nach Explorer-Typ variieren:

Bitte beachte dabei: Der Content Explorer und der Data Explorer nutzen ein zweistufiges Sicherheitssystem. Du benötigst eine Berechtigung, um die Benutzeroberfläche zu öffnen, und eine zweite, separate Berechtigung, um den tatsächlichen Inhalt der gefundenen Dateien anzusehen.

Erweiterter Schutz für Deinen Tenant

Mit Sensitivity Labels und DLP-Richtlinien sicherst Du Deine Daten erheblich ab. Neben diesen grundlegenden Funktionen gibt Dir Microsoft Purview zusätzlich erweiterte Lösungen für spezifische Sicherheits- und Compliance-Anforderungen. So hast Du eine noch tiefere Kontrolle und ein gezielteres Management, um Dein Unternehmen vor komplexen Bedrohungen zu schützen und gesetzliche Vorgaben zu erfüllen.

Jede dieser Lösungen hat eigene, fein abgestufte Berechtigungssysteme, um das Prinzip der geringsten Privilegien konsequent anzuwenden.

Insider-Risikomanagement

Bedrohungen kommen nicht immer zwingend in Form von Hackern - manchmal lauern sie auch intern. Dafür hat Microsoft Insider-Risikomanagement entwickelt, bestehend aus sechs spezialisierte Rollengruppen. Du benötigst hoch-privilegierte administrative Rollen, um Benutzern diese spezifischen Rollengruppen basierend auf ihrer Beteiligung an Risikomanagement-Prozessen zuzuweisen.

Dieses flexible Modell unterstützt sowohl zentralisiertes als auch verteiltes Management, wodurch Du die Struktur an Deine organisatorischen Bedürfnisse anpassen kannst. Welche Rolle was darf, steht in der folgenden Tabelle:

Actions | Insider Risk Management (IRM) | IRM Admins | IRM Analysts | IRM Investigators | IRM Auditors | IRM Approvers |

|---|---|---|---|---|---|---|

Configure policies and settings | ||||||

Access analytics insights | ||||||

Access & investigate alerts | ||||||

Access & investigate cases | ||||||

Access & view the Content Explorer | ||||||

Configure notice templates | ||||||

View & export audit logs | ||||||

Access & view forensic evidence captures | ||||||

Create forensic evidence capturing request | ||||||

Approve forensic evidence capturing requests | ||||||

Configure Adaptive Protection | ||||||

View Adaptive Protection users tab | ||||||

View alert and case reports |

Datensatzverwaltung

Die Datensatzverwaltung ist die Lösung in Microsoft Purview, die sich um rechtliche und regulatorische Aufzeichnungen kümmert. Sie hilft Deinem Unternehmen, Dokumente so zu archivieren und aufzubewahren, dass sie allen gesetzlichen Vorschriften entsprechen.

Für diese wichtige Aufgabe gibt es zwei Hauptberechtigungsebenen:

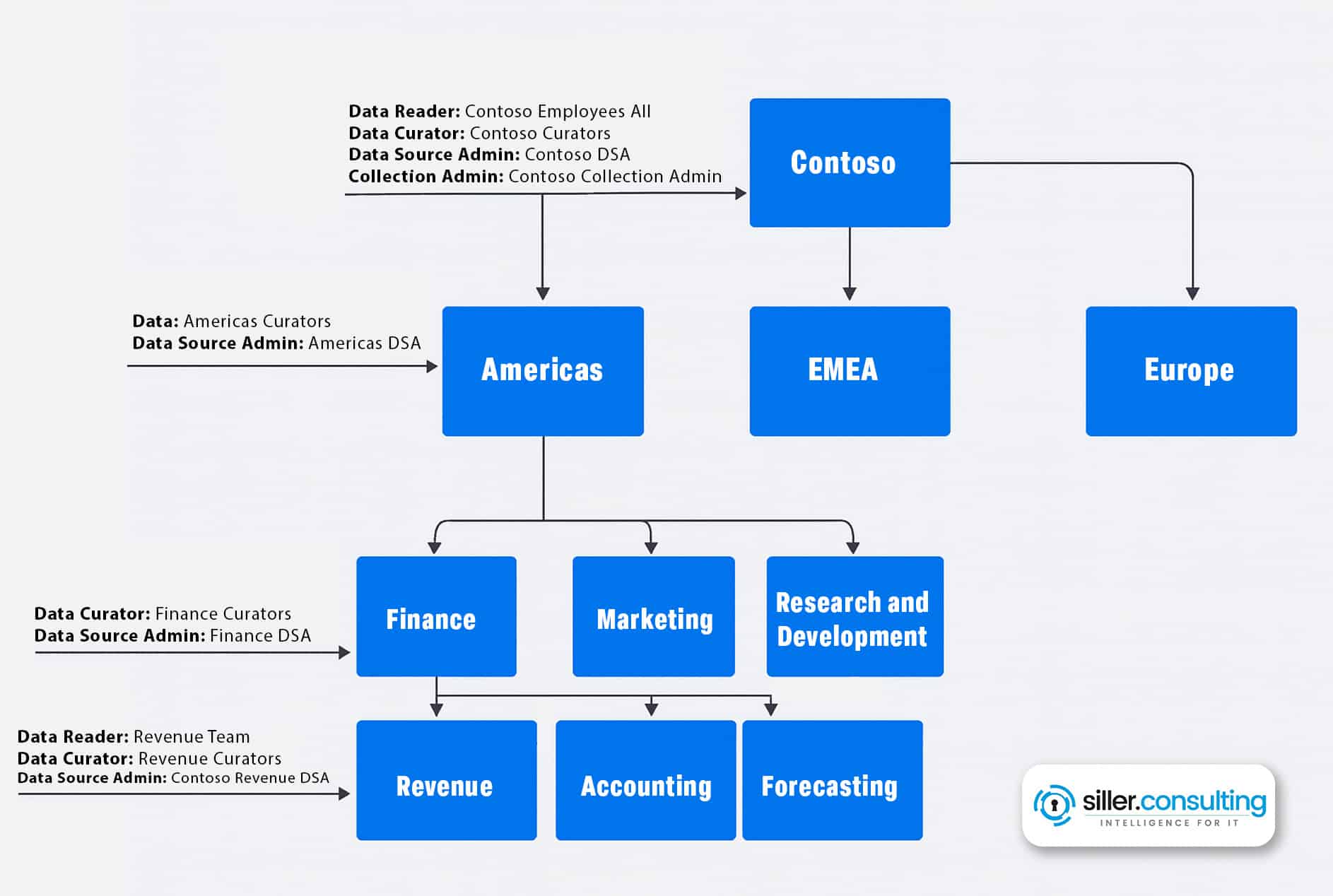

Vereinheitlichte Datenverwaltung

Der Unified Catalog ist eine zentrale Anlaufstelle für die Daten-Governance in Microsoft Purview. Damit hast Du die Kontrolle über Deine Daten, selbst wenn sie über verschiedene Cloud-Plattformen verteilt sind.

Um diese umfassende Kontrolle zu gewährleisten, nutzt der Katalog ein klares, dreistufiges Berechtigungsmodell:

Administratoren mit Tenant-Level-Rechten können Rollen innerhalb des Katalogs zuweisen, um Data Governance über die gesamte Domain hinweg zu verwalten.

Microsoft 365-Integration

Microsoft Purview ist vollständig in Microsoft 365 eingebunden. Dank dieser Integration kannst Du Daten aus allen wichtigen Microsoft 365-Diensten – wie SharePoint, OneDrive und Exchange – zentral verwalten und schützen. Eine leistungsstarke Kombination für Datensicherheit, Governance und Compliance.

Der große Vorteil: Du kannst Deine gesamte Datenlandschaft einheitlich steuern, unabhängig davon, wo die Daten liegen. Sämtliche Microsoft Purview Berechtigungen aka Richtlinien und Schutzmaßnahmen werden direkt auf die in Microsoft 365 gespeicherten Daten angewendet. So werden sensible Informationen geschützt und alle gesetzlichen sowie internen Vorgaben eingehalten.

Microsoft Purview Berechtigungen: Best Practices

Für eine dauerhaft sichere und effiziente Verwaltung reicht es nicht aus, nur Rollen zuzuweisen. Es ist entscheidend, bewährte Vorgehensweisen einzuhalten, um Risiken zu minimieren und die Integrität Deiner Daten zu schützen.

Microsoft empfiehlt dringend, das Prinzip der geringsten Privilegien zu befolgen. Das bedeutet: Gib Mitarbeitern nur die minimalen Zugriffsrechte, die sie für ihre aktuelle Aufgabe wirklich benötigen.

Zu den wichtigsten Empfehlungen für eine effektive Purview-Verwaltung gehören:

Zusammen ermöglichen diese Maßnahmen eine effektive und sichere Datenverwaltung, die mit den Anforderungen Deines Unternehmens wächst.

Weitere Ressourcen

Für weiterführende Informationen zu Microsoft Purview stehen Dir zahlreiche Ressourcen zur Verfügung, die Dir den Einstieg und die Vertiefung erleichtern:

Nutze diese Ressourcen, um Dich umfassend über Microsoft Purview zu informieren und die passenden Lösungen für Deine Organisation zu finden.

Und jetzt? Sichere Dich weiter ab

Deine Microsoft Purview Berechtigungen stehen und sämtliche sensible Unternehmensdaten sind geschützt. Der Datenschutz endet aber nicht beim Verteilen von RBAC-Rollen und Sensitivity Labels. Es ist ein kontinuierlicher Prozess aus Monitoring, Verbesserungen, Abwehr und Updates,

In Bezug auf Purview verlinke ich Dir deswegen noch ein paar meiner Ratgeber, mit denen Du Deinen Tenant weiter absicherst:

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!