Produktivität steht bei den meisten Unternehmen an oberster Stelle. Da wundert es nicht, wenn Mitarbeiter kreativ werden und Cloud-Anwendungen integrieren, die vom IT-Team nicht genehmigt sind – die sogenannte Shadow IT. Nette Eigeninitiative, aber das Ganze ist nicht so ohne. Datenschutzverletzungen, Compliance-Verstöße und der Kontrollverlust über Deine Unternehmensdaten sind alles ernstzunehmende mögliche Risiken, die Deinen Mitarbeitern wahrscheinlich gar nicht bewusst sind. Mit Defender Cloud for Apps kannst Du die Unternehmensdaten jedoch wieder gezielt schützen.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf den Button unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Weitere InformationenAls Teil des Microsoft 365 Security Stacks hast Du mit Defender for Cloud Apps ein umfassendes Überwachungstool an der Hand, mit dem Du Deine Cloud-Dienste wesentlich effizienter und sicherer steuerst. Mögliche Bedrohungen werden frühzeitig erkannt und geblockt.

Sämtliche Microsoft 365-Anwendungen oder andere Drittanbieter-Services - egal ob genehmigt oder nicht genehmigt - verwaltest Du zentral und hast alle möglichen Sicherheitsrisiken direkt im Blick.

Und damit Du beim Einrichten keine Schwachstellen einbaust, gehen wir in diesem Artikel Schritt für Schritt durch den Einrichtungsprozess. Wenn ich Dir beim Konfigurieren über die Schulter blicken soll oder Du bei anderen Einstellungen in Deiner hybriden Umgebung Fragen hast, meld Dich gerne direkt bei mir. Zusammen lösen wir Dein Problem.

Alles Wichtige auf einen Blick

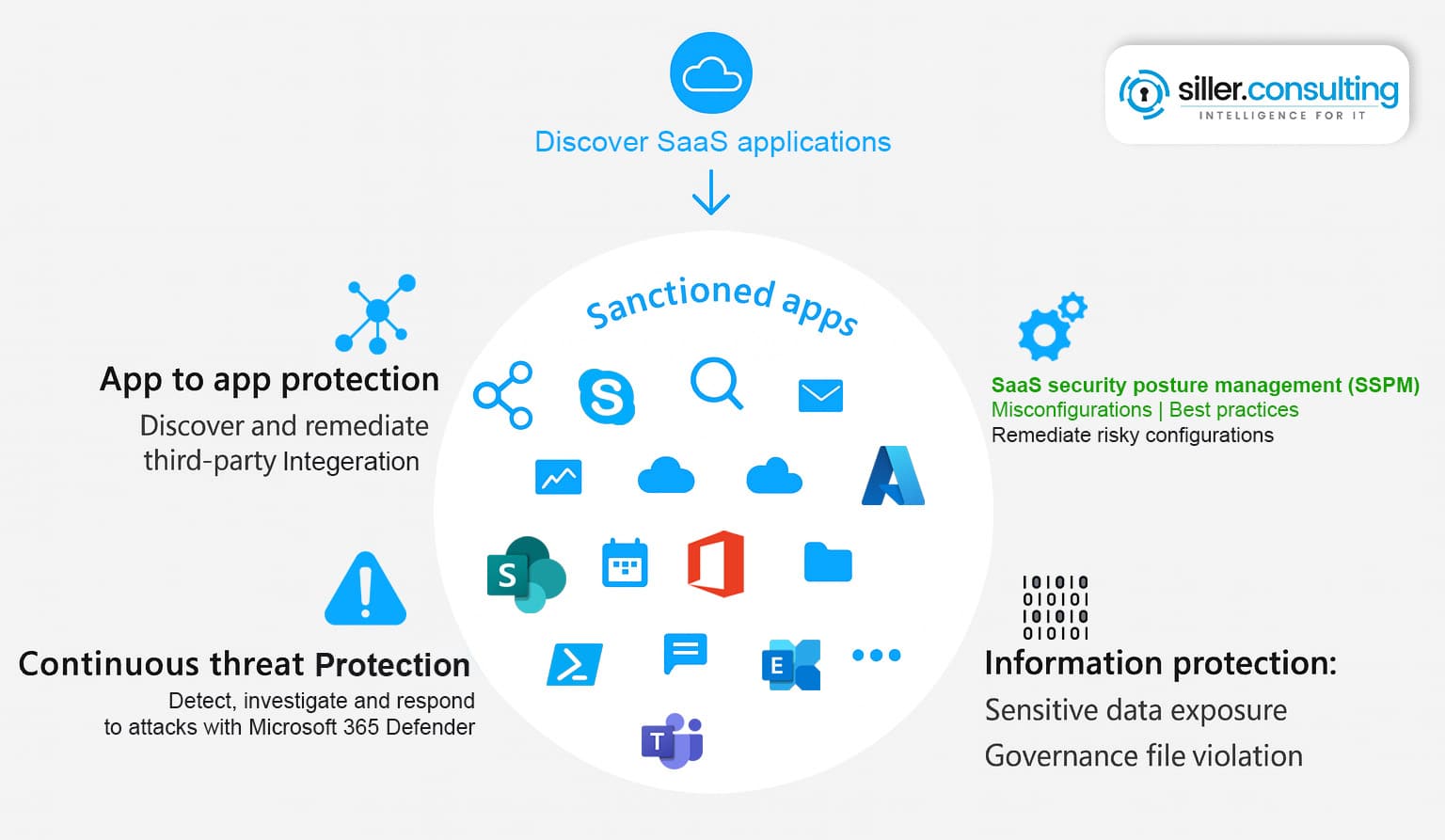

Defender for Cloud Apps ist Deine zentrale Lösung für die Cloud-Sicherheit. Die Plattform agiert als Cloud Access Security Broker (CASB) und gibt Dir die volle Kontrolle, um Shadow IT zu erkennen und Risiken in Deiner Cloud-Umgebung zu managen.

Hier sind die wichtigsten Funktionen auf einen Blick:

Kurz um: Defender for Cloud Apps ein wie ich finde essenzielles Werkzeug, um die Kontrolle über Deine Cloud-Umgebung zu übernehmen. Mir ist es zudem auch wichtig, dass ich es mit anderen Microsoft-Anwendungen verbinden kann, um meinen Tenant noch gezielter zu schützen.

Und wie setzen wir das jetzt bei Dir in der Praxis um? Ich zeige Dir Schritt für Schritt, wie Du Defender for Cloud Apps richtig konfigurierst.

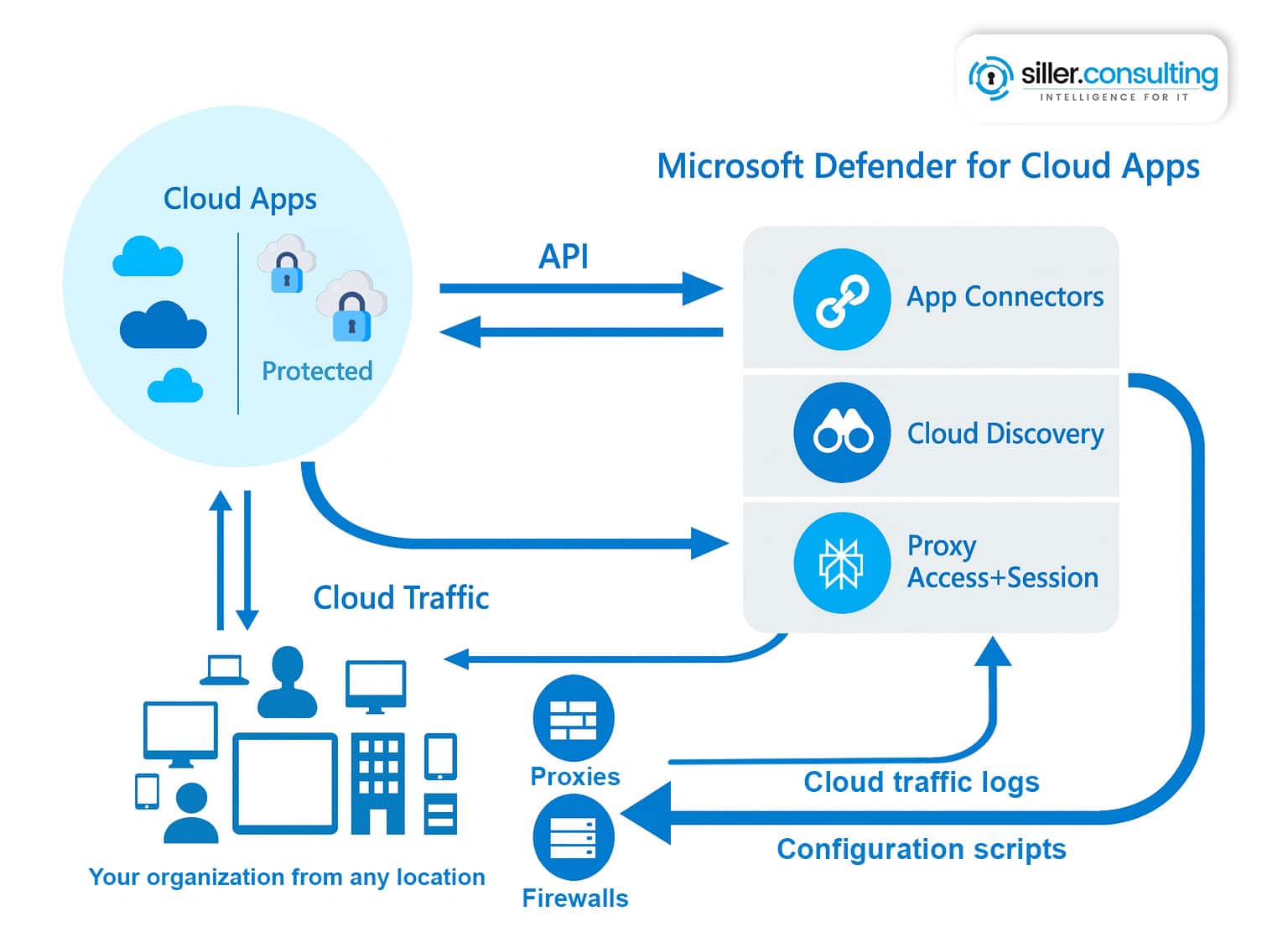

Microsoft Defender for Cloud Apps verstehen

Die besten Tools bringen einem nichts, wenn man sie nicht anwenden kann. Deswegen gehen wir erstmal die Basics durch, damit Du eine gute Übersicht über Defender for Cloud Apps hast und das Tool gezielt anwenden kannst.

Microsoft Defender for Cloud Apps ist eine umfassende Cloud Access Security Broker (CASB)-Lösung, mit der wir cloudbasierte Anwendungen und Drittanbieter-Cloud-Services sicherer nutzen können. Es lässt sich mit verschiedenen Cloud-Anbietern verbinden und ermöglicht so eine flexible Integration in unterschiedliche Cloud-Umgebungen.

Du kannst mit Defender for Cloud Apps zudem automatisch bestimmte Software as a Service-Anwendungen (SaaS) überwachen und schützen. Das sorgt für mehr Sicherheit in Deinem Tenant.

Eins meiner Lieblingsfeatures ist, dass wir nun ziemlich genau nachverfolgen können, wie verschiedene Cloud-Apps genutzt werden. Bemerken wir etwas Verdächtiges, können wir den Zugriff direkt zentral kontrollieren und begrenzen sowie über bedingten Zugriff die Datenschutzrichtlinien unseres Unternehmens einhalten.

Defender for Cloud Apps ist als Add-on zu Microsoft 365 oder Enterprise Mobility + Security E5 verfügbar, lässt sich nahtlos in Microsofts Sicherheits-Ökosystem integrieren und erweitert so Deine bestehenden Sicherheitsfunktionen.

Zusätzlich zu den erweiterten Sicherheitsfunktionen hast Du nun die volle Kontrolle über mehrere Clouds hinweg. Egal, ob Du mit Microsoft 365-Anwendungen oder anderen Drittanbieter-Services arbeitest, der Defender for Cloud Apps verfügt immer über die notwendigen Tools, um die Sicherheitslage in Deiner gesamten Cloud-Umgebung aufrechtzuerhalten.

Zusammenfassend lässt sich sagen: Mit Defender for Cloud Apps bekommst Du eine zentrale Verwaltungsschnittstelle. So kannst Du sowohl genehmigte als auch nicht genehmigte Anwendungen von einem einzigen Ort aus überwachen und verwalten.

Vorteile von Microsoft Defender for Cloud Apps

Mit Microsoft Defender for Cloud Apps hast Du endlich den vollständigen Überblick über alle Cloud-Dienste, die in Deinem Unternehmen genutzt werden – selbst über die Schatten-IT, die bislang unbemerkt im System ihr Unwesen getrieben hat.

Defender for Cloud Apps

So kannst Du Risiken frühzeitig angehen, sensible Daten schützen und Deine digitalen Prozesse absichern.

Mit den flexiblen Vorlagen hältst Du selbst die strengsten Compliance-Vorgaben ein. Und fallen neue Geschäftsprozesse oder Sicherheitsansprüche an, kannst Du Deine Richtlinien schnell und Cloud-übergreifend anpassen.

Und das Beste: Defender for Cloud Apps erhält regelmäßige Updates. So bist Du immer gegen die cleversten Cyberangriffe gewappnet.

Suchst Du nach dem Abschnitt mit den Nachteilen? Ich auch.

Konfiguration und Einrichtung von Microsoft Defender for Cloud Apps

Bevor wir in die eigentliche Einrichtung von Defender for Cloud Apps einsteigen, ist es wichtig, dass Du zuerst die CASB-Funktionen in Defender for Cloud Apps aktivierst. Nur so wirst Du später sehen, welche Cloud-Dienste Dein Unternehmen nutzt und Risiken früh zu erkennen.

Lege anschließend passgenaue Sicherheitsrichtlinien fest, damit nur befugte Nutzer auf sensible Apps und Daten zugreifen und alle Compliance-Vorgaben eingehalten werden.

Verbinde Defender for Cloud Apps danach mit Azure und Microsoft 365, um alles zentral zu steuern. Überwache die Nutzung fortlaufend - und das ist gar nicht so kompliziert, denn dank der integrierten Echtzeitanalysen erkennst Du Bedrohungen sofort und kannst schnell reagieren. So bleibt Deine Cloud-Security stets auf dem neuesten Stand.

Navigation im Cloud Discovery Dashboard

Okay, die Konfiguration steht. Was kannst Du jetzt damit machen? Auch hier ist es wichtig, dass Du Dich erstmal mit den ganzen neuen Tools und Auswertungsmöglichkeiten vertraut machst.

Dazu gehören die beiden folgenden Punkte:

Erster Dashboard-Überblick

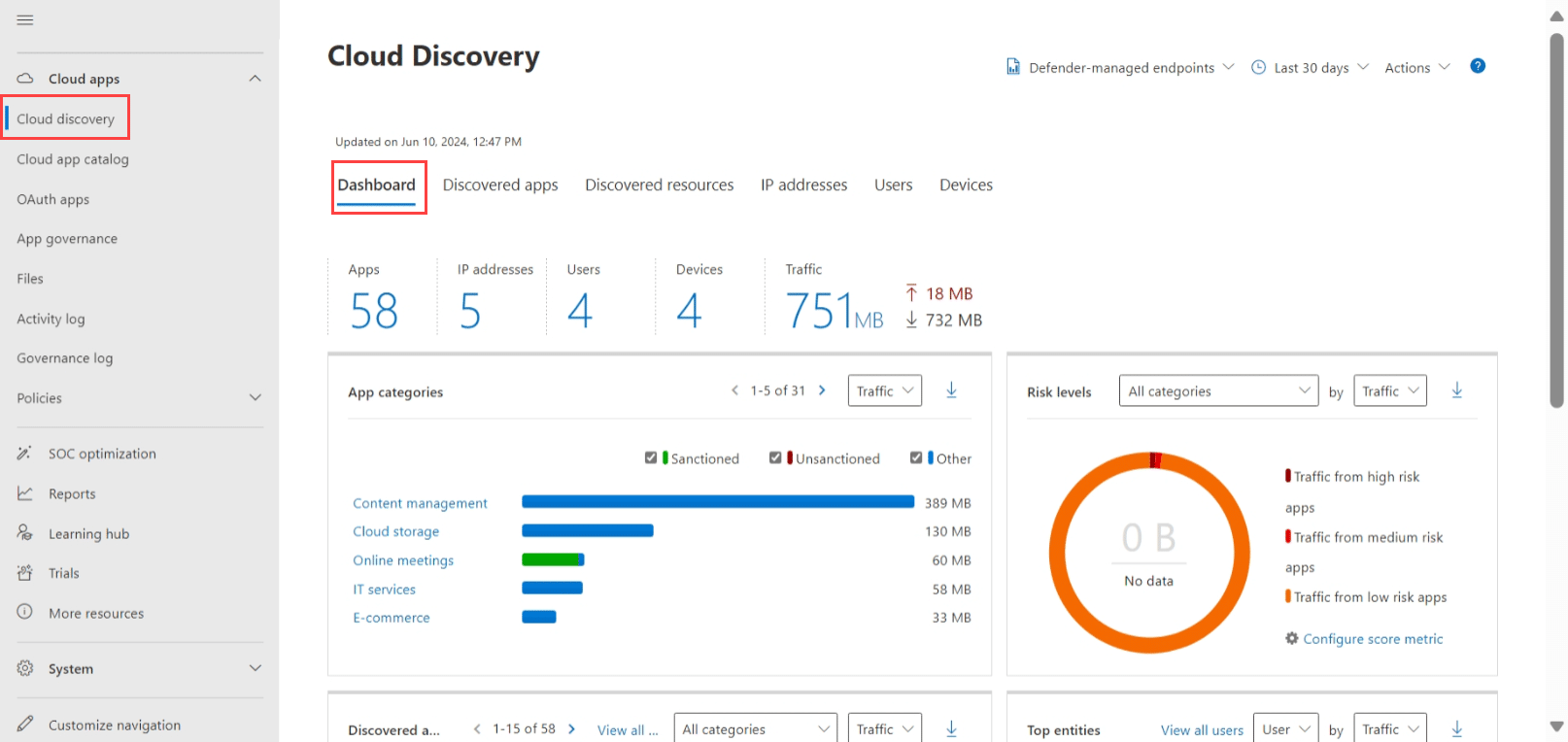

Wenn Du über das Microsoft Defender XDR-Portal auf Microsoft Defender for Cloud Apps zugreifst, findest Du den Bereich Cloud Apps, der als Deine Kommandozentrale dient. Das Cloud Discovery Dashboard zeigt sofort die Metriken und Zahlen über die Cloud-Nutzungsmuster Deiner Organisation an.

Genauer gesagt sind das folgende Informationen:

(Quelle: https://learn.microsoft.com/de-de/defender-cloud-apps/media/cloud-discovery-dashboard.png)

Als IT-Admin hast Du so eine sehr detaillierte Übersicht, mit der Du eine Fülle an Daten schnell bewertest. Zeitbasierte Trends sind nützlich, um Spitzenzeiten zu erkennen und mögliche Anomalien bei den Zugriffsmustern herauszufiltern. So kannst Du auf einen möglichen Angriff schnell reagieren.

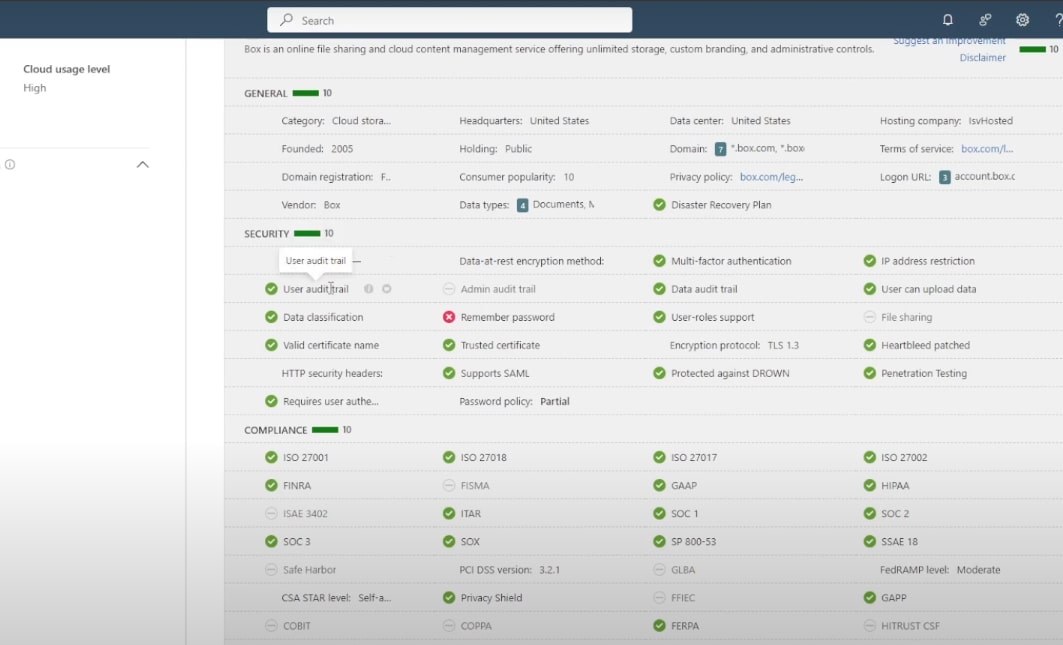

Anwendungskategorisierung und Risikobewertung

Eine der stärksten Funktionen des Cloud Discovery Dashboards ist das intelligente Kategorisierungssystem. Anwendungen werden automatisch sortiert, was Dir dabei hilft, Nutzungsmuster schnell zu verstehen.

Auch praktisch ist, dass Apps und Berichte mit simplen und leicht verständlichen Kategorien benannt werden. Für Dich hat das den Vorteil: Du brauchst nicht lange herumzuraten und kannst die verschiedenen Anwendungen schnell einordnen, überwachen und verwalten.

Das Dashboard ist einfach super gut durchdacht, denn Du kannst Deine Daten anhand dieser voreingestellter Kategorien zusätzlich auswerten lassen:

Für mich ein ganz eindeutiger weiterer Aspekt, warum Defender for Cloud Apps sich in Sachen Produktivität und Effizienz immer lohnt.

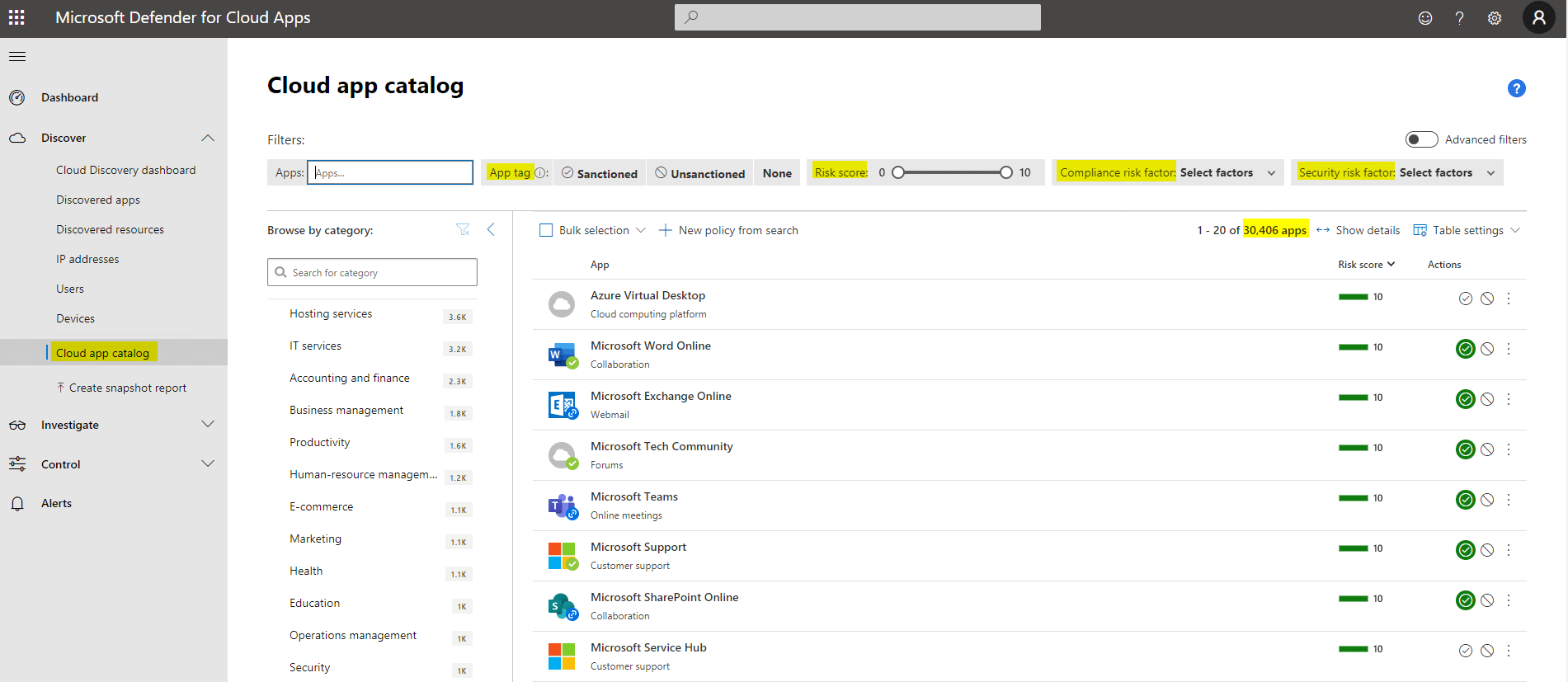

Neben den erwarteten Diensten wie OneDrive und Exchange sind auch Drittanbieter-Services wie Box, Google Chat oder sogar Plattformen wie Facebook und YouTube im Dashboard integriert.

(Quelle: https://www.oceanleaf.ch/content/images/2024/07/dfca-cloud-app-catalog-overview.png)

Wichtig dabei ist wieder die Auswertung der Datenmassen aus diesen Anwendungen, die Defender for Cloud Apps nicht nur automatisch durchführt, sondern Dir auch simple und deutlich anzeigt.

Dabei werden verschiedene Aspekte bewertet und nach einem bestimmten Schema angezeigt:

Mit dieser detaillierten Risikobewertung hast Du schnell einen Überblick über mögliche Angriffe oder Schwachstellen. Dann heißt es nur noch: Schnell handeln und neue Richtlinien aufsetzen.

Tiefgehende Anwendungsanalyse

Du hast Dich durch das Defender for Cloud Apps-Dashboard geklickt und beginnst langsam ein Gefühl dafür zu entwickeln, welche Daten Du damit wie auswerten kannst. Das ist als Basis absolut essenziell!

Jetzt ist es wichtig, Dich mit den Anwendungstools genauer auseinander zu setzen, damit Du die Sicherheit Deines Unternehmens mit der angezeigten Datenanalyse und dem evaluierten Nutzungsmuster auch wirklich erhöhen kannst - dafür ist Defender for Cloud Apps ja schließlich da.

Dabei sind die nächsten beiden Bereiche wichtig.

Cloud-App-Nutzungsmuster verstehen

Die Funktion zur Cloud-App-Nutzung gibt Dir genaue Einblicke, wie Deine Anwendungen wirklich genutzt werden. Sie verfolgt, wann Apps entdeckt wurden und wie sich ihre Nutzungsmuster über die letzten 90 Tage entwickeln.

Du kannst Dir auch visuell anzeigen lassen, wie die Aktivität an Wochentagen im Vergleich zu Wochenenden aussieht, So kannst Du typische Verhaltensmuster erstellen, die im Falle eines Cyberangriffes ganz schön nützlich sein werden.

Dabei werden folgende wichtige Metriken erfasst:

Mit dieser detaillierten Analyse kannst du wesentlich schneller und effizienter Risiken erkennen, mögliche verdächtige Mitarbeiter bzw. deren Nutzung von Cloud-Services im Auge behalten und überprüfen, ob diese Tools den Unternehmensrichtlinien entsprechen.

Überwachung auf Dateiebenen und Kollaborationsverfolgung

Zusätzlich zur Anwendungsüberwachung kannst Du mit Defender for Cloud Apps bis in die Dateiebene gehen. Du siehst also nicht nur, welche Cloud-Anwendungen genutzt werden, sondern auch, was in diesen Anwendungen passiert.

Microsoft Defender for Cloud Apps zeigt Dir an:

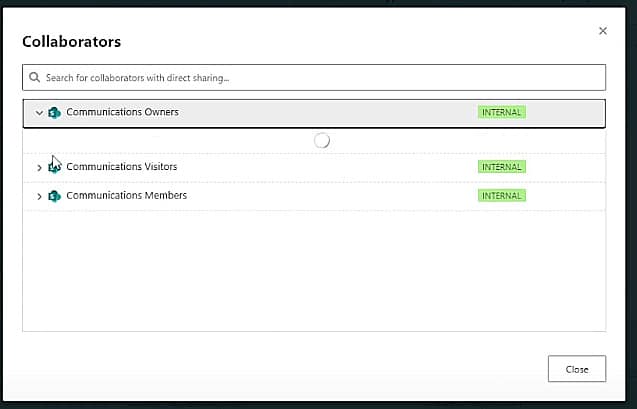

Im Microsoft Defender Portal navigierst Du dazu zum Bereich Cloud Apps und dort zum Menüpunkt Files. Hier siehst Du, welche Dokumente aufgerufen und geteilt werden. Das gibt Dir entscheidende Informationen über die Kollaborationsmuster in Deinem Unternehmen.

Die Plattform erkennt auch automatisch Malware in hochgeladenen oder geteilten Dateien. Schädliche Inhalte in der Cloud kannst Du so wesentlich schneller stoppen als durch manuelles Suchen.

Für jede Datei oder jeden Ordner kannst Du folgende Details einsehen:

Diese detaillierte Sichtbarkeit ist besonders wichtig, um potenzielle Datenschutzverletzungen zu untersuchen. Die Plattform unterscheidet zwischen persönlichen und geteilten Dateien, was Dir hilft, Sicherheitsrisiken schnell zu identifizieren.

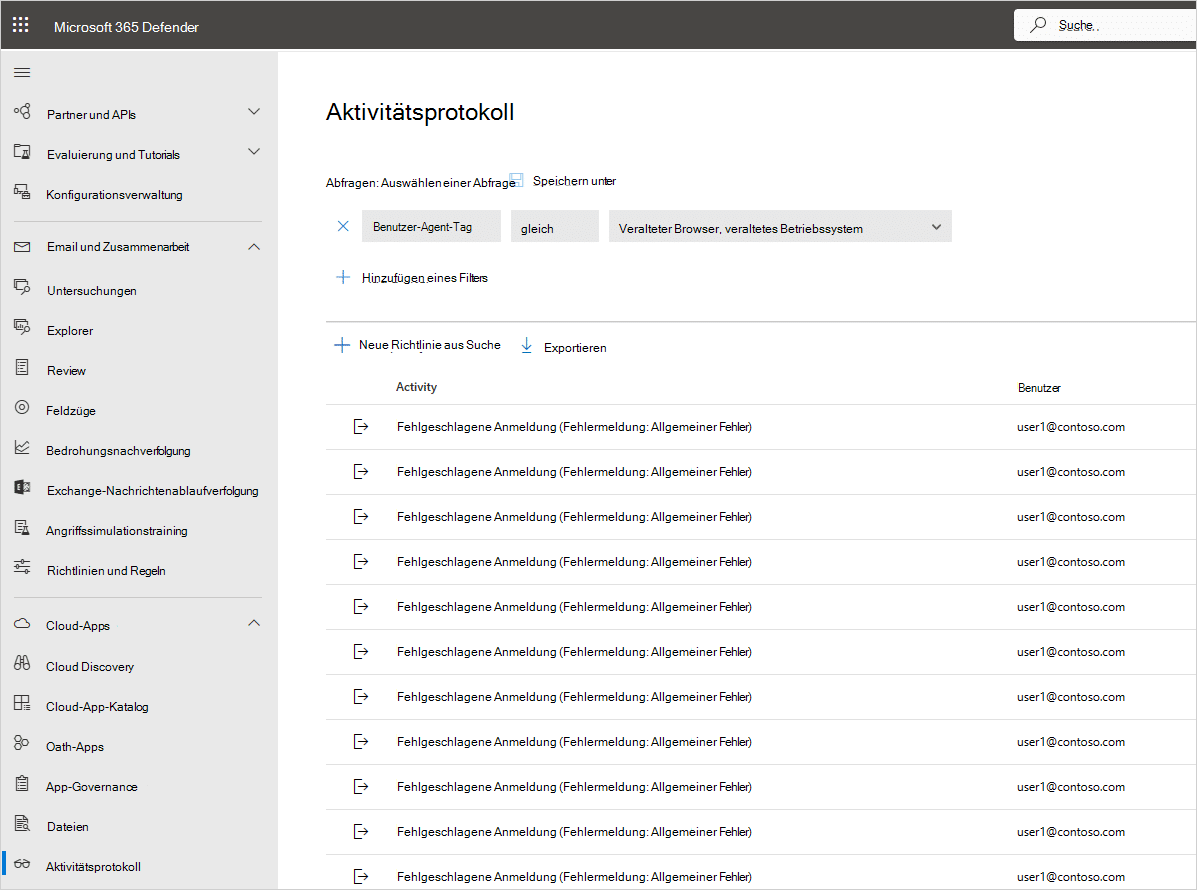

Aktivitätsprotokolle für Sicherheitseinblicke nutzen

Machen wir weiter mit einem weiteren extrem nützlichen Feature von Defender for Cloud Apps: das Aktivitätsprotokoll. Es ist wie ein Audit-Trail für alles, was in Deinen Cloud-Anwendungen passiert.

Als Admin kannst Du Aktivitäten schnell filtern und nach folgenden Kriterien durchsuchen:

Diese forensische Detailtiefe ist bei der Untersuchung von Sicherheitsvorfällen und Audits Gold wert. Das Aktivitätsprotokoll hilft dir, Trends im Nutzerverhalten zu erkennen und Anomalien zu finden, die auf eine Bedrohung hindeuten könnten.

Wenn etwas Verdächtiges passiert, generiert das System automatisch eine Warnung. So können Admins sofort reagieren. Außerdem kannst Du eigene Filter erstellen, um genau die Aktivitätsmuster zu überwachen, die für Dein Unternehmen am wichtigsten sind.

Richtlinienverwaltung und -durchsetzung

Du hast Deine ersten Risiken identifiziert - was jetzt? Erstmal Ruhe bewahren, denn Microsoft hat für solche Fälle bereits viele (automatische) Lösungen parat; und davon sind einige in Defender for Cloud Apps eingebaut!

Integrierte Sicherheitsrichtlinien

Eine dieser Lösungen sind vorkonfigurierte Sicherheitsrichtlinien. Sie decken die gängigsten Risiken ab, überwachen eine Vielzahl von Aktivitäten und können automatisch Warnungen auslösen, falls

Diese vorkonfigurierten Richtlinien schützen Deinen Tenant sofort, selbst wenn Du noch keine benutzerdefinierten Richtlinien erstellt hast.

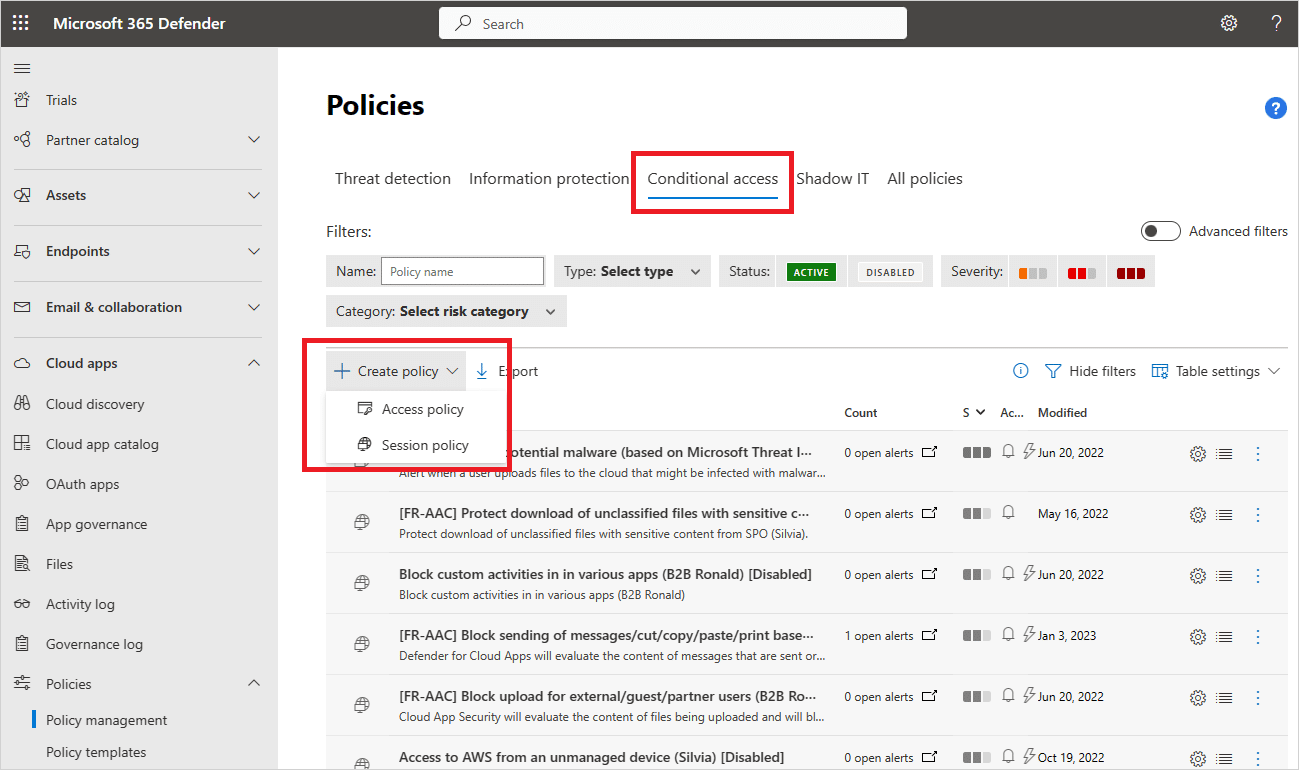

Benutzerdefinierte Richtlinienerstellung

Über die Standardrichtlinien hinaus kannst und solltest Du benutzerdefinierte Richtlinien erstellen, die genau auf die Sicherheitsanforderungen Deines Unternehmens abgestimmt sind. Sicher kennst Du diese Anforderungen bereits - kläre sie immer wieder mal mit dem entsprechenden Geschäftsführer ab.

Nutze dafür auch die Daten aus dem Dashboard. Die hier zusammengetragene und automatisch generierte Risikobewertung hilft Dir, Deine Konfigurationen granular einzustellen und die Sicherheit Deiner hybriden Umgebung zu verbessern.

Achte beim Erstellen Deiner Richtlinien auf die folgenden Punkte:

Kleiner Tipp: Wenn die Standard-Bewertungen des Risiko-Scores nicht zu Deiner Risikotoleranz passen, überschreib sie einfach. Das ist vollkommen in Ordnung, denn Defender for Cloud ist am Ende des Tages auch nur ein Programm, dass nicht alle Details realistisch einordnen kann. Beispielsweise könnte eine eigentlich sichere oder akzeptable App einen niedrigen Score haben, weil bestimmte Zertifizierungen fehlen.

Außerdem kannst Du Richtlinien für bestimmte Benutzergruppen oder Abteilungen festlegen, um eine detaillierte Kontrolle über die Cloud-App-Nutzung zu bekommen.

Sobald Deine eigenen Sicherheitsrichtlinien erstellt sind, solltest Du unbedingt prüfen, ob sie sich mit den vorkonfigurierten Regeln überschneiden. Denn das kann Schwachstellen verursachen, die Hacker sofort ausnutzen.

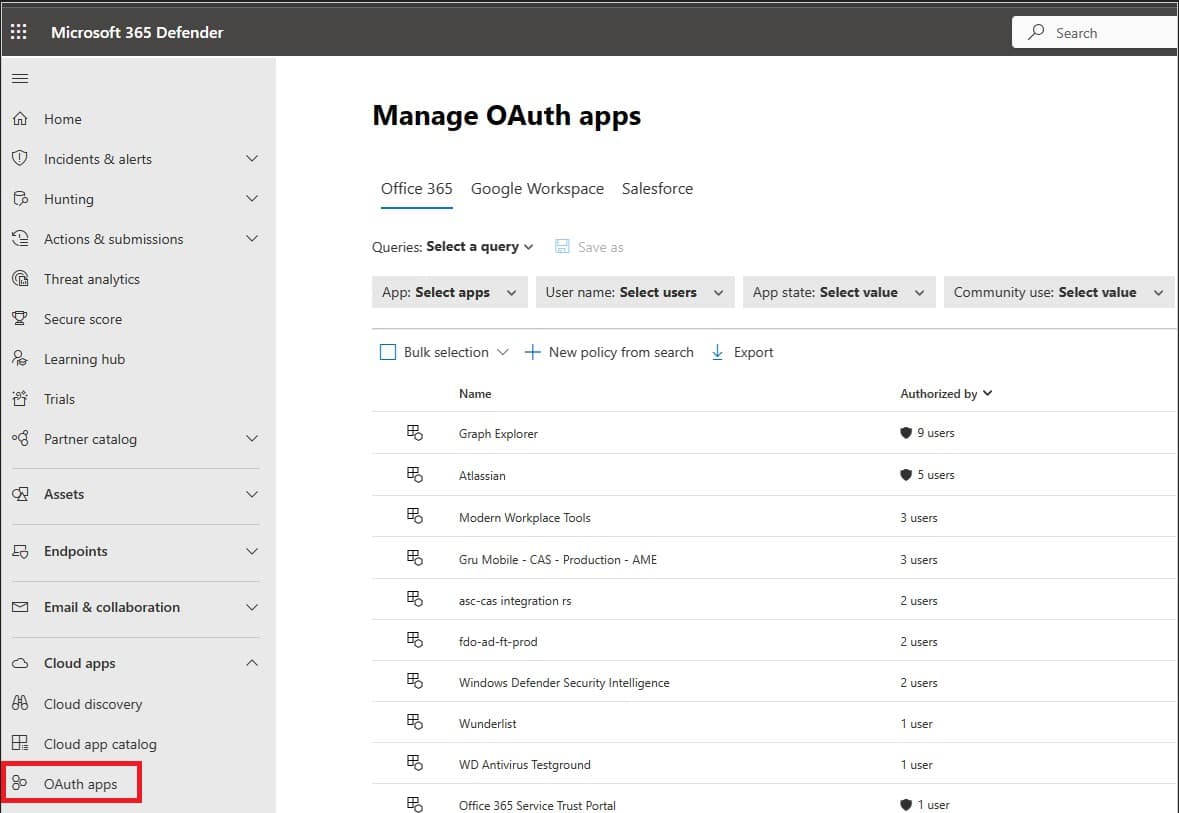

OAuth-Anwendungen und Berechtigungen verwalten

Ein wirklich wichtiger Teil von Shadow IT sind die OAuth-Anwendungen, die in Deinem Tenant laufen. Diese Apps arbeiten im Hintergrund und haben oft weitreichende Berechtigungen, um auf sensible Daten zuzugreifen – ohne dass Du sie ständig im Blick haben musst.

Der Bereich für OAuth-Anwendungen zeigt Dir auf einen Blick:

(Quelle: https://learn.microsoft.com/de-de/defender-cloud-apps/media/app-permissions.png)

Mit so viel Transparenz kannst Du schnell und einfach vergessene Apps finden, die zwar keinen Zweck mehr erfüllen, aber immer noch Zugriff auf Deine Unternehmensdaten haben.

Plane Dir in Deinem Kalender regelmäßige OAuth-Berechtigungs-Checks ein, um Deine Anwendungen sicher zu halten. So beugst Du Schwachstellen vor und hältst idealerweise auch Sicherheits- und Compliance-Vorgaben ein.

Ich rate Dir zudem, automatisierte Workflows einzurichten, um neue OAuth-Apps direkt zu überprüfen und sicherzustellen, dass sie den Sicherheitsstandards Deines Unternehmens entsprechen.

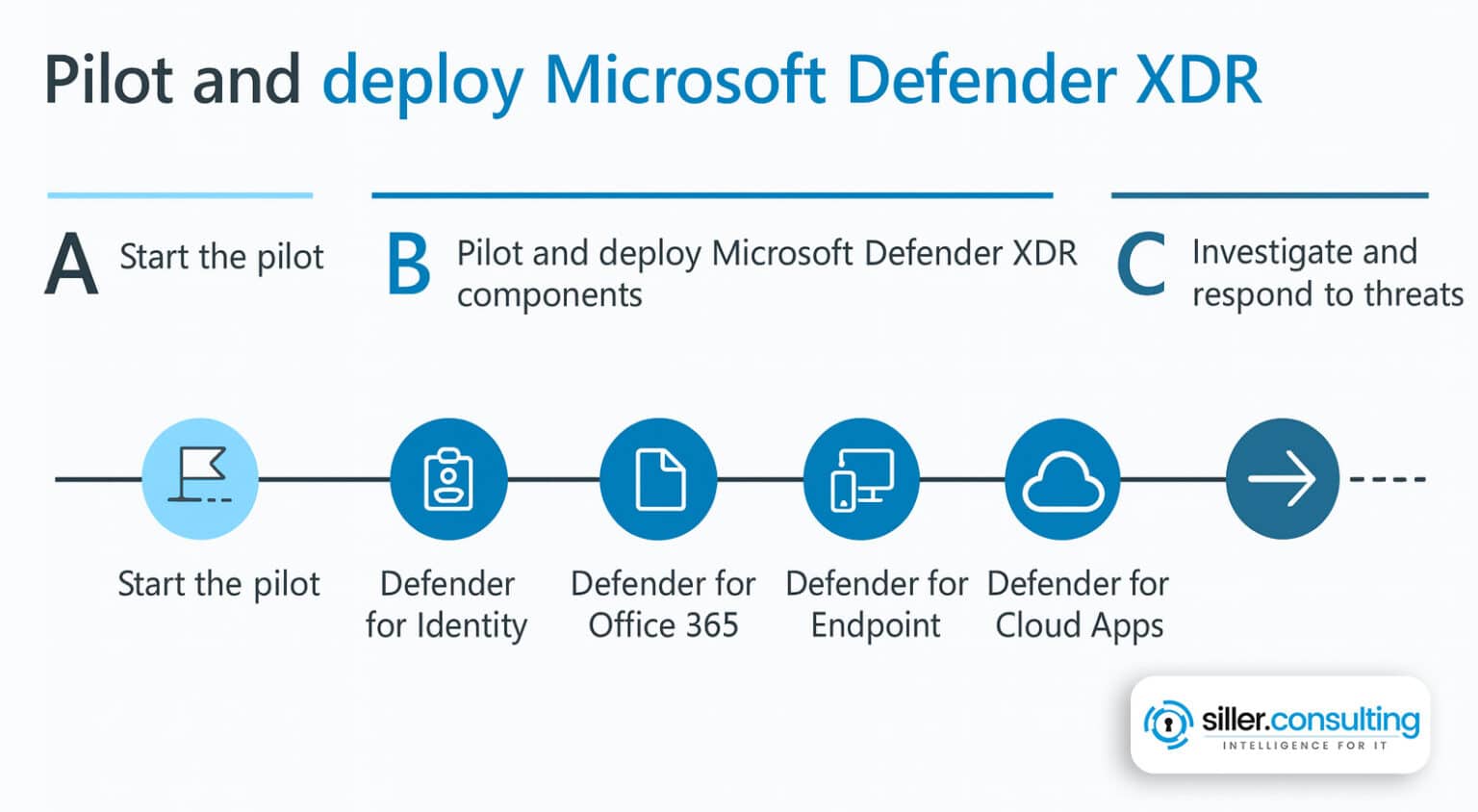

Integration mit dem breiteren Sicherheits-Ökosystem

Defender for Cloud Apps arbeitet nicht allein, sondern ist nahtlos in andere Microsoft-Sicherheitslösungen integriert. So entsteht ein einheitliches Sicherheitsnetzwerk, das Dir einen umfassenden Schutz bietet:

Der Riesenvorteil an dieser Integration ist, dass eine Cloud-baiserte Incident-Response immer akkurater ist, also von einem lokalen Server aus. Mit Defender vor Cloud Apps hast Du also einen ganzheitlichen Sicherheitsansatz und dank der für Dich vorausgewerteten Masse an Daten ein vollständigeres Bild über Deine Bedrohungslandschaft.

So kannst Du die Sicherheitsrichtlinien granular einstellen und Dein Unternehmen nicht nur effektiver, sondern auch effizienter schützen. In diesem Kontext empfehle ich Dir auch, Dich näher mit Entra ID zu beschäftigen und wie Du Deine hybride Umgebung mit Entra ID Best Practices statt Standareinstellungen gegen interne und externe Bedrohungen schützt.

Und jetzt? Sichere Dich weiter ab

Du kannst Microsoft Defender for Cloud Apps jetzt effizient einsetzen und Shadow IT erkennen. Aber wie sieht es mit anderen Bereichen Deiner hybriden Umgebung aus? Besser und sicherer geht immer - deswegen verlinke ich Dir ein paar meiner Ratgeber, deren Inhalte Du mit Defender for Cloud Apps verbinden kannst.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!