Wenn Du in Deinem Unternehmen noch mit starren, um nicht zu sagen, veralteten Sicherheitskonzepten arbeitest, wird es Zeit, auf eine flexible und intelligente Cloud-Lösung umzusteigen. Enter Entra Suite, die neue Cloud-basierte Plattform von Microsoft, mit der Du die Identitäts- und Netzwerkzugriffssicherheit Deines Tenants in einer einheitlichen Lösung verknüpfst.

Unsere Mitarbeiter sitzen nicht mehr reihenweise in Bürogebäuden. Aus dem klassischen LAN-Netzwerk-Log-In wurde nun der Home-Office-Access - oder noch schlimmer: die WiFi-Verbindung des lokalen Lieblingscafés. Aber egal von wo aus unsere Mitarbeiter arbeiten, es ist unsere Aufgabe, jeden einzelnen Zugriff abzusichern, um unseren Tenant und somit das Unternehmen zu schützen.

Die traditionellen Hardware-Firewalls verlieren entsprechend mehr und mehr an Bedeutung, Help-Desks werden mit VPN-Tickets überflutet und Auditoren fordern zunehmend detaillierte Nachweise über die Kontrolle privilegierter Zugriffe.

Was tun?

Ich kann Dir wirklich empfehlen, ein Abonnement für Microsoft Entra ID P1 abzuschließen. So hast Du Zugriff auf wichtige moderne Sicherheitsfeatures, die von Microsoft ständig an neue Anforderungen angepasst werden. Schütze Deinen Tenant mit gruppenbasierter Zugriffsverwaltung.

Wie genau Du das machst, erkläre ich Dir in diesem Artikel.

Alles Wichtige auf einen Blick

Das Arbeiten am PC hat sich grundlegend verändert - hauptsächlich für Sicherheitsadmins und ITler. Früher konnten wir uns mehr oder weniger auf traditionelle Perimeter-Sicherheit via Firewalls und VPNs verlassen. Gegenüber modernen Sicherheitslösungen können sie aber definitiv einpacken!

Es ist nicht mehr wichtig, den allgemeinen Zugriff zu schützen. Stattdessen müssen wir jeden einzelnen Log-In genau einschätzen und gewährleisten. Aus Netzwerkzugriff wurde Identitätssicherheit!

Und das machen wir mit Entra Suite - und diesem Artikel, denn ich erkläre Dir genau, wie Du als Administrator mit den Entra-Lösungen eine sichere und nahtlose Verbindung für Deine Mitarbeiter schaffst.

Wir gehen Schritt für Schritt darauf ein, wie Du ganz ohne die Komplexität und die Risiken von Legacy-Systemen einzelnen Module der Entra Suite optimal nutzt und welche strategischen Vorteile sie Deinem Unternehmen bieten.

Mit den folgenden Punkten erfüllst Du sämtliche Kontroll- und Compliance-Anforderungen:

Wenn Du am Ende des Artikels oder generell Fragen im Bereich Microsoft Security hast, meld Dich gerne direkt bei mir. Zusammen finden wir eine Lösung für Dein Problem.

Identitäts- und Zugriffsverwaltung via Entra Suite

Als Admin in einem modernen Unternehmen zählt die Identitäts- und Zugriffsverwaltung zu Deinen wichtigsten Aufgaben. Microsoft Entra ID ist da das ideale Tool! Damit schützt Du sämtliche Identitäten und Zugriffe Deines Unternehmens und kannst sie zentral verwalten.

Eine umfassende Plattform für die Verwaltung von Benutzern, Gruppen und Ressourcen, also, die Du nahtlos mit anderen Microsoft-Produkten integrieren kannst. So vereinfachst und erhöhst Du die Sicherheit und Effizienz der Identitäts- und Zugriffsverwaltung weiter.

Entra Internet Access - Flexible Sicherheitslösungen

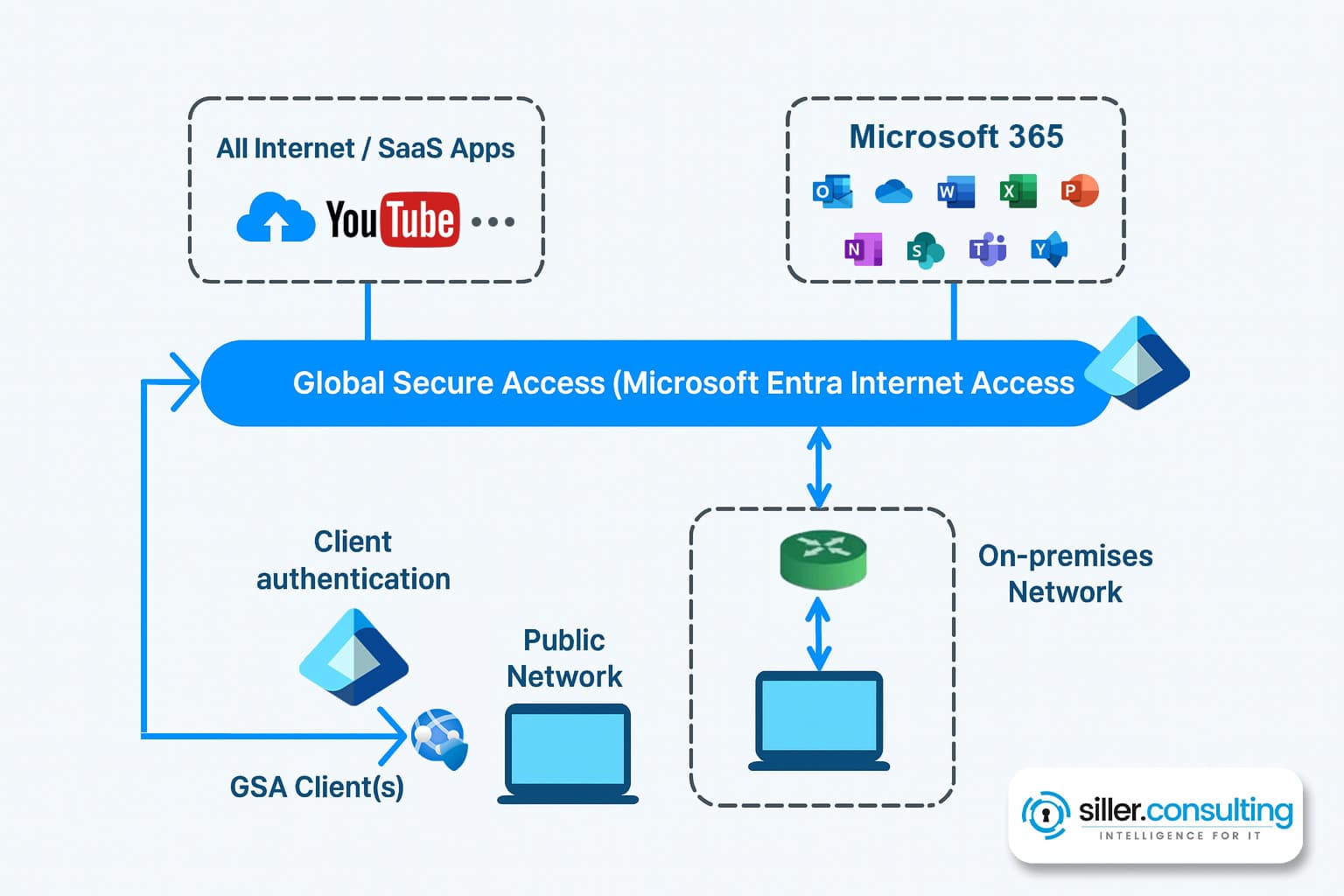

Die moderne Arbeitswelt ist flexibel; Deine Sicherheitskonfigurationen sollten es auch sein! Entsprechend ist es wichtig, dass die Überprüfung des Datenverkehrs nicht mehr an die LAN- und WiFi-Verbindungen des Büros gekoppelt ist. Gehe auf Nummer sicher und schütze die Zugriffe Deiner Mitarbeiter mit Entra Internet Access; egal wo sie gerade arbeiten.

Wie das geht?

Du installierst einfach einen kleinen Agenten auf den Endgeräten mit Windows, macOS, iOS und Android. Dieser Agent leitet dann sämtliche Datenpakete an Microsofts Secure Access Edge weiter. So werden die Daten direkt beim Nutzer blitzschnell gefiltert und gescannt.

Genauer gesagt werden die folgenden Sicherheitsrisiken durchgeführt:

Zero Trust Network Access

Das Kernkonzept dahinter ist Zero Trust Network Access (ZTNA). Das heißt, jede Anfrage ist identitätsbewusst. Entra Internet Access misstraut jedem Zugriff per se und prüft jede einzelne Anfrage. Der Zugriff auf private Anwendungen und Ressourcen basiert auf identitätsbasierten Kriterien.

Dabei werden alle Aspekte des Benutzers gecheckt:

Je nachdem schaltet Entra Suite folgende Sicherheitsfeatures ein:

So bleibt Dein Remote-Mitarbeiter auch ohne VPN geschützt, Branch-Appliances brauchen keine doppelten Regelsätze mehr und alle Protokolle fließen direkt in Microsoft Defender XDR und Sentinel für eine einheitliche Analyse.

Vielleicht denkst Du jetzt: "Klingt gut, aber wie sieht es mit der Geschwindigkeit aus?"

Eine sehr gute Frage, denn die Datenpakete laufen über dieselben Edge-Nodes innerhalb der Azure Points of Presence (PoPs), die auch den Microsoft 365-Verkehr abwickeln. Tatsächlich ist das Browsen nun um einiges schneller! Der Datenverkehr wird nicht mehr umständlich über ein entferntes Hauptquartier geleitet, sondern der Zugriff eher lokal analysiert und ausgewertet.

In compliance-sensitiven Branchen kannst Du zusätzlich festlegen,

Entra Private Access - Schneller und sicherer Zugriff

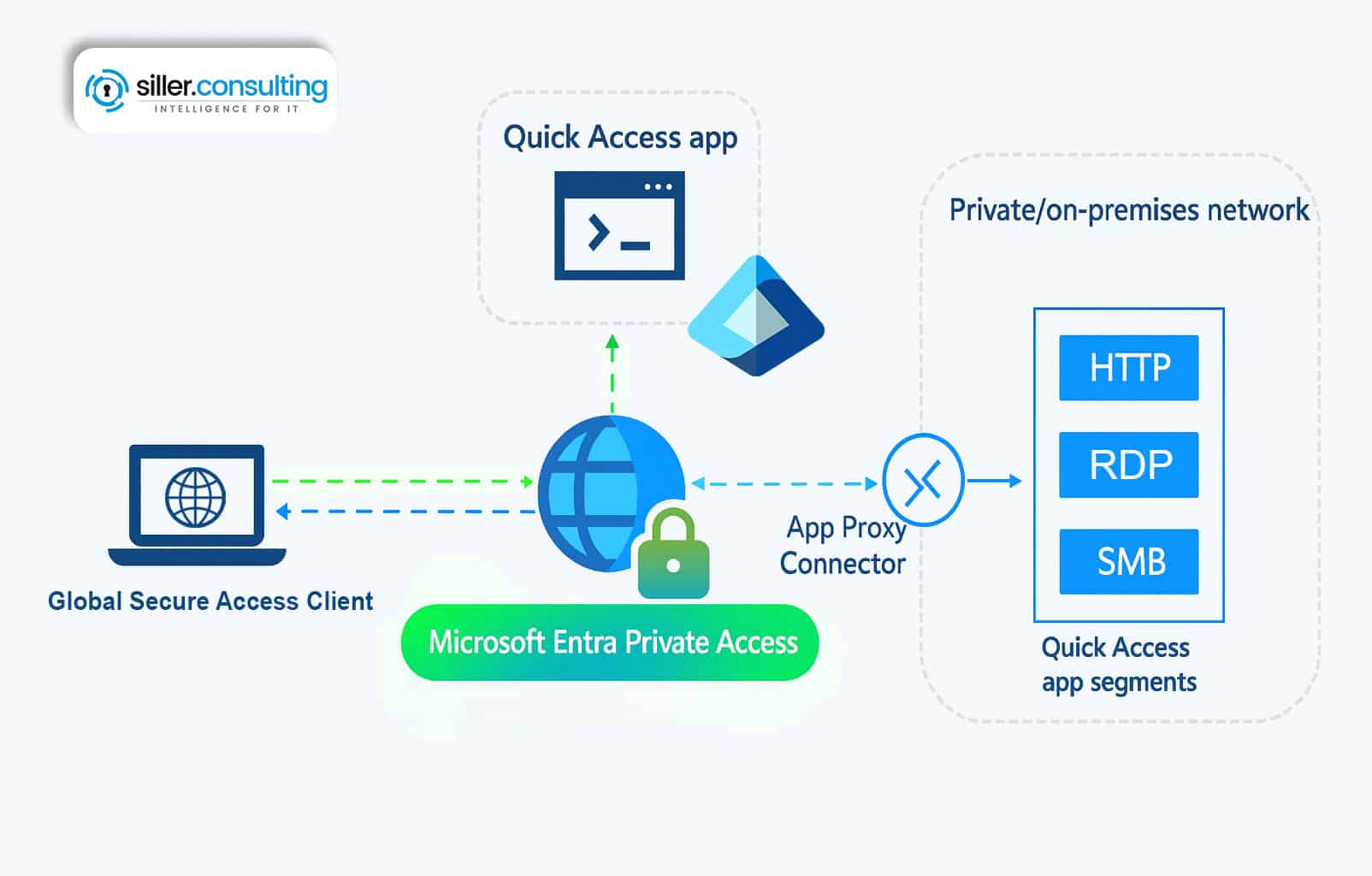

Nutzt Du in Deinem Unternehmen noch die alten On-Prem- oder IaaS-Apps? Da bist Du nicht alleine. Ich rate Dir aber dringend davon ab, denn alle externen Zugriffsversuche gestalten sich dadurch unnötig kompliziert und unsicher.

Viel besser ist es, den Microsoft Entra Privat Access einzurichten. So können Deine Mitarbeiter auch ohne vollständiges VPN sicher auf diese Apps zugreifen, egal ob es sich um ein altes Lohnabrechnungssystem oder eine benutzerdefinierte API handelt.

Dazu installierst Du im Entra Admin Center einen kleinen Connector auf einem Windows- oder Linux-Server. So gehst Du vor:

- Navigiere zum Admin Center: Melde Dich im Microsoft Entra Admin Center an und gehe zu Global Secure Access > Connect > Connectors.

- Lade den Connector herunter: Wähle dort die Option zum Herunterladen des Connectors für Dein Betriebssystem (Windows Server oder Linux).

- Führe die Installation aus: Kopiere die heruntergeladene Installationsdatei auf Deinen ausgewählten Server und starte die Installation.

- Registriere den Connector: Folge dem Installationsassistenten und melde Dich mit Deinem Administratorkonto an. Es verknüpft den Connector automatisch mit Deinem Tenant und baut den sicheren, ausgehenden Tunnel zum Microsoft Secure Access Edge auf.

Der gesamte Prozess dauert nur wenige Minuten. Du brauchst dazu keine eingehenden Firewall-Ports zu öffnen. Sämtliche Zugriffsentscheidungen folgen Deinen Conditional Access-Regeln.

Wenn das Gerät eines Auftragnehmers beispielsweise eine Intune-Prüfung nicht besteht, wird die Verbindung schon vor dem TCP-Handshake blockiert. Jede Sitzung ist nur auf eine einzelne Anwendung beschränkt, nicht auf das gesamte Netzwerk.

Entra Private Access - Kernfunktionen

Was den Entra Suite Privatzugriff so leistungsfähig und sicher macht? Microsoft hat bei der Entwicklung nicht gespart und einige Kernfunktionen eingebaut, die unseren Tenant selbst gegen modernste Cyberangriffe schützt.

Schauen wir uns die verschiedenen Sicherheits- und Verwaltungsfeatures etwas genauer an:

Neben all den Sicherheitsvorteilen gibt es auch spürbare Leistungsverbesserungen. Dein gesamter Verkehr agiert innerhalb von Microsofts Hochgeschwindigkeits-Backbone und nimmt immer den kürzesten Weg zum nächsten Edge-Node, bevor er Dein Anwendungssubnetz erreicht.

Das sorgt für spürbar schnellere Verbindungen und steigert die Effizienz Deines Unternehmens.

Und wenn Deine Teams feste Quell-IPs für die Firewall-Regeln benötigen? Auch das ist kein Problem: Die Konnektoren können statische Egress-Adressen generieren und so für genau die konfigurierten Firewall-Regeln einsetzen, die Du basierend auf den Sicherheitsanforderungen Deines Unternehmens festgelegt hast.

Entra ID Governance - Erhöhte Produktivität und Sicherheit

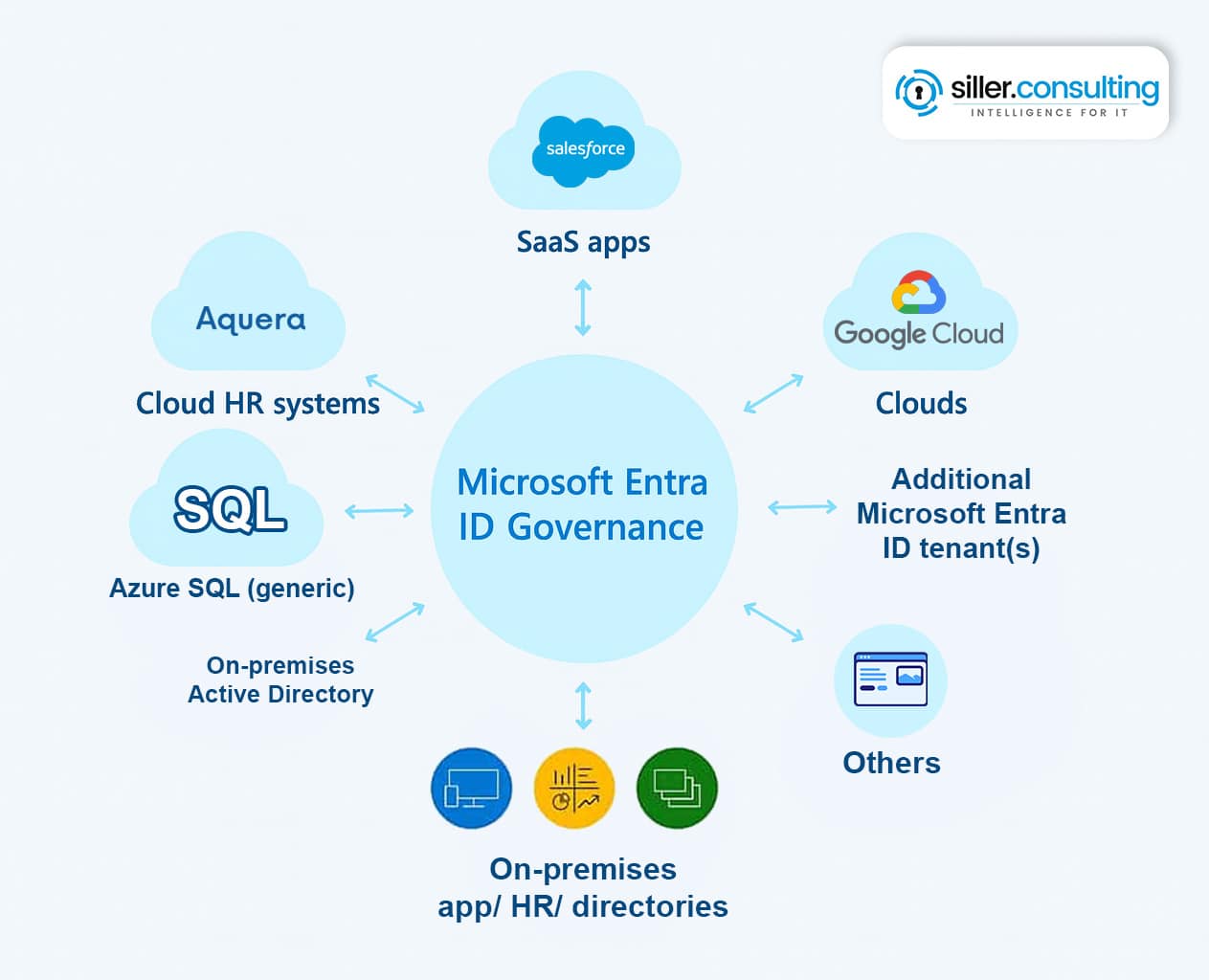

Kennst Du das Chaos, wenn HR die IT nicht über einen neuen Auftragnehmer informiert, der schon längst fertig ist, aber noch Zugriff auf wichtige Systeme hat? Oder wenn ein neuer Mitarbeiter stundenlang auf seine Last-Minute-Mailbox-Erstellungen warten muss?

Diese Situationen nennt man Account-Wildwuchs und sind ein großes Audit-Problem.

Mit Microsoft Entra ID Governance bekommen wir das aber in den Griff. Die Identitäts-Governance-Lösung gibt nur den richtigen Personen den richtigen Zugriff auf die richtigen Ressourcen.

Entra ID Governance löst das Chaos mit zwei cleveren Funktionen:

Die Lebenszyklus-Workflows verbinden HR-Events wie "Pre-Hire", "Startdatum", "Rollenwechsel" und "Kündigung" mit automatisierten Aufgaben.

Als Beispiel: Dein neuer Marketingmanager erhält Lizenzen, Sicherheitsgruppen und einen Temporary Access Pass, bevor er überhaupt seinen Laptop einschaltet. Wechselt er später in die Finanzabteilung, entfernt der Workflow die alten Mitgliedschaften und wendet die neuen an, ganz ohne Service-Desk-Ticket. Und bei einer Kündigung werden Sign-ins deaktiviert, Sitzungen widerrufen und Datenaufbewahrungsrichtlinien durchgesetzt.

Die Access Reviews beseitigen dann die letzten Berechtigungswucherungen. Manager erhalten direkte Teams-Prompts, um zu bestätigen, welche Benutzer noch Zugriff benötigen. Die Entscheidungen werden in Echtzeit in Entra ID aktualisiert und für Audits nach ISO 27001 oder SOC 2 aufbewahrt.

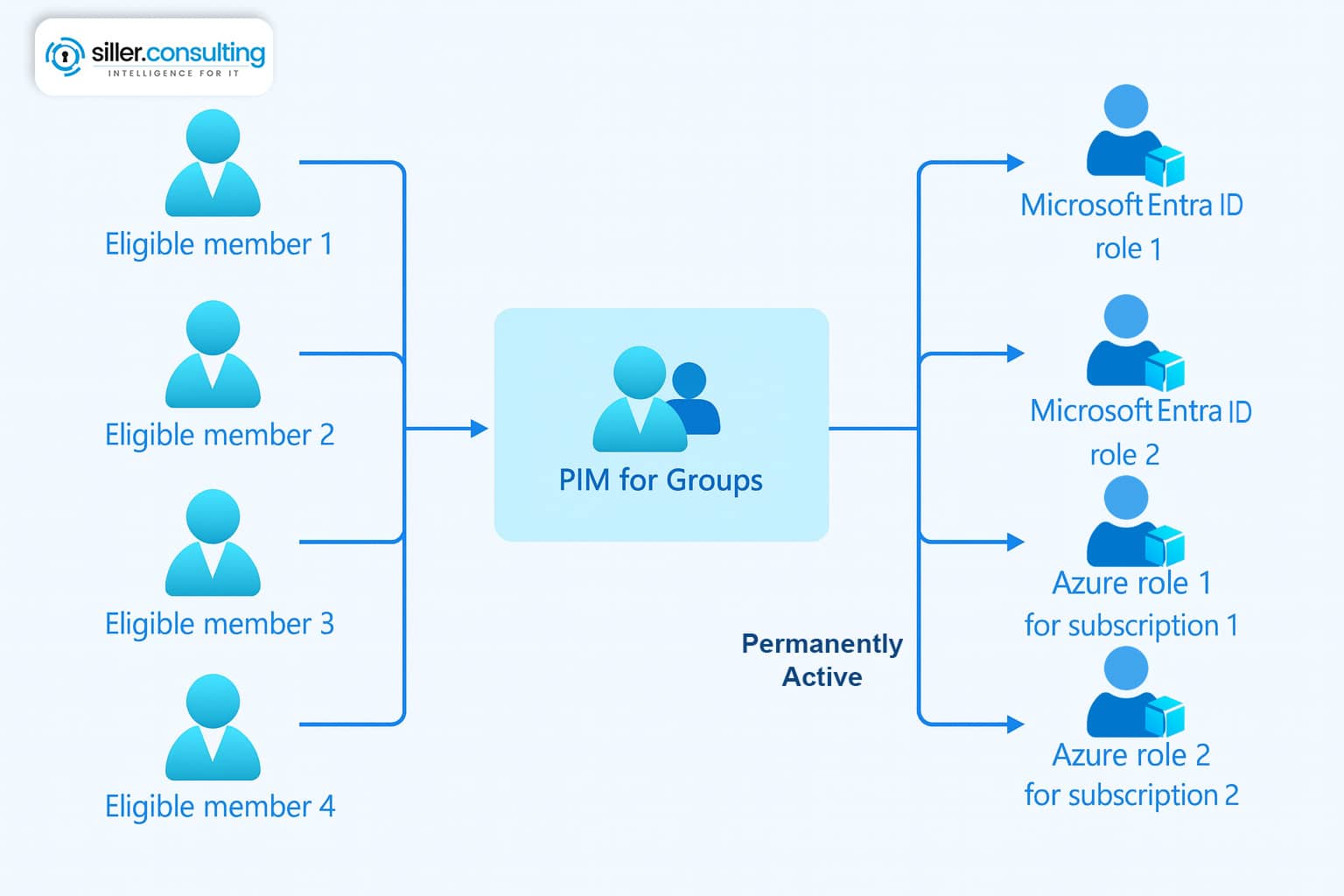

Privileged Identity Management (PIM)

Suchen Hacker nach bestimmten Daten oder versuchen sie wahllos in unser System einzubrechen?

Diese Frage kann ich Dir nicht pauschal beantworten. Tatsache ist jedoch, dass permanente Global-Admin-Konten ganz oben auf der Wunschliste aller Angreifer stehen, den damit können sie sich in nahezu jeden Winkel unseres Tenants reinklicken - vorausgesetzt sie wissen, was sie tun.

Entra Suite hat jedoch ein cleveres und wirkungsvolles Modul, mit dem wir unsere Konten vor solchen Angriffen schützen können: Privileged Identity Management (PIM). Kombiniert mit Just-in-Time-Elevation haben Hacker nahezu keine Chance mehr.

Beide erhältst Du mit der Microsoft Entra ID P2-Lizenz, die ich Dir sehr empfehlen kann. Zusätzliche Sicherheitsfunktionen wie Identitätsschutz und privilegierte Identitätsverwaltung machen Deine Umgebung noch sicherer gegen ungewollte Zugriffe.

Wie setzen wir das nun um?

- Anmelden im Entra Admin Center: Melde Dich mit Deiner normalen, nicht-administrativen Identität unter

entra.microsoft.coman. - Rolle anfordern: Innerhalb des Portals navigierst Du zu Identitäts-Governance > Privileged Identity Management > Meine Rollen. Dort wählst Du die Admin-Rolle aus, die Du temporär benötigst, und klickst auf "Aktivieren".

- Begründung angeben: Du gibst eine kurze geschäftliche Begründung für die Rollenaktivierung an.

- MFA-Prüfung: Du wirst aufgefordert, Deine Identität über die Multifaktor-Authentifizierung (MFA) zu verifizieren. Dies ist ein zusätzlicher Sicherheitscheck, bevor Du die Admin-Rechte erhältst.

- Rechte erhalten: Nach der erfolgreichen Prüfung erhältst Du die Admin-Rechte für das festgelegte Zeitfenster (z.B. zwei Stunden) und kannst Deine administrative Aufgabe ausführen. Danach erlischt die Berechtigung automatisch wieder.

Privileged Identity Management (PIM) - Kernfunktionen

Werfen wir auch hier wieder einen Blick auf die wichtigsten Funktionen:

Mit PIM verwaltest Du nicht nur Azure-Ressourcen- und Tenant-Rollen sicher und effizient, sondern sorgst für eine einheitliche Governance über Deine VM-Hosts, Speicherkonten und Microsoft 365-Workloads hinweg.

Wie bereits erwähnt benötigst Du für diese Sicherheitsfeatures zwar die Microsoft Entra ID P2-Lizenz, aber sie ist es wert!

Einmal implementiert, brauchst Du Dir um Deine konfigurierten Compliance-Frameworks keine Sorgen mehr zu machen, denn sie werden Dank Entra Suite zielgerichtet ausgeführt.

Monitoring natürlich nicht vergessen!

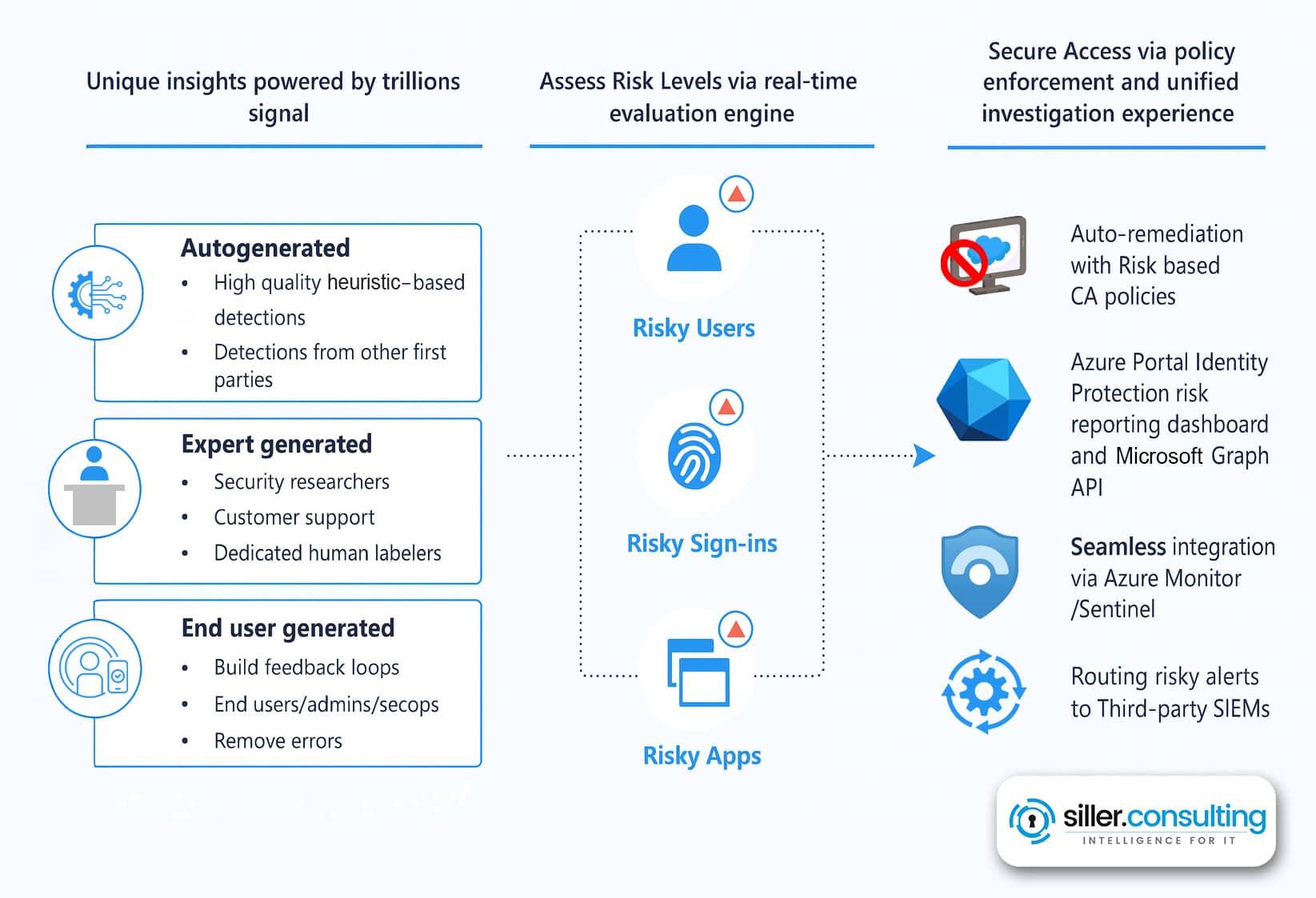

Entra ID Protection - Mit Entra Suite für mehr Sign-In-Security

Deine Gruppenrichtlinien sitzen, die Sicherheitsstandards Deines Unternehmens sind aufs Beste konfiguriert und auch die risikobasierten Warnungsrichtlinien sitzen. Jetzt kann nichts mehr schiefgehen!

Nicht ganz! Denn selbst in einer gut verwalteten Umgebung kann es gefährlich werden, wenn jeder Sign-in gleich behandelt wird. Mit Entra ID Protection, einem der intelligentesten Bausteine der Entra Suite, kannst Du diesem Risiko bewusst und effektiv vorbeugen.

Entra ID Protection fügt Deinem Sicherheitssystem eine kontinuierliche Risiko-Engine hinzu, die jede Anmeldung in Echtzeit als niedrig, mittel, hoch oder kritisch angibt.

Wie das funktioniert? Die Engine analysiert in Echtzeit verschiedene Signale und stuft so das Sign-In-Risiko ein. Es achtet dabei besonders auf:

Gleichzeitig nutzt Microsoft Entra Verified ID, ein integriertes Sicherheitstool, offene Standards für dezentrale Identitäten, was die Sicherheit zusätzlich erhöht.

Und was, wenn tatsächlich ein riskanter Anmeldeversuch dabei ist? Dann greifen die Conditional Access Policies. Beispielsweise könnte ein Login mit mittlerem Risiko eine MFA auslösen oder hochriskante Events ein sofortiges Passwort-Reset erzwingen oder sogar den Zugriff ganz blockieren.

Alle Signale werden in Microsoft Defender XDR gesammelt und können Sentinel-Playbooks für eine automatisierte End-to-End-Response auslösen. So ist Deine hybride Umgebung auch ohne ein 24/7-SOC vollautomatisch rund um die Uhr überwacht und im Notfall abgesichert, auch wenn kein Admin am Laptop sitzt.

Lohnt es sich, auf Entra Suite aufzurüsten?

Kurz gesagt: Ja! Die meisten Unternehmen profitieren davon, ihrer hybriden Umgebung mit Entra Suite ein Update zu verpassen. Denn neben den modernen Sicherheitsfeatures, die in Echtzeit Risiken bearbeiten, können weitere Funktionen auch Kosten einsparen.

Die jährliche Wartung für Branch-Level Next-Gen-Firewalls und VPN-Konzentratoren kann schnell in fünfstellige Summen laufen – bei HA-Paaren (High Availability-Paaren) sogar das Doppelte. Mit Entra Suite werden diese Produkte überflüssig - und die laufenden Kosten für deren Strom, Kühlung, Rack-Space und die Firmware-Wartung auch.

Auch Deine IT-Abteilung wird aufatmen, denn die Sicherheitsfeatures von Entra Suite übernehmen wichtige - oftmals repetitive - Aufgaben und vereinfachen die übriggebliebenen. So bleibt mehr Zeit für wichtigere Tasks, wie das Verfeinern von Sentinel-Erkennungen.

Zu guter Letzt werden Deine Compliance-Übungen für Auditor-Demos von wochenlanger Arbeit auf wenige Stunden schrumpfen. Denn alle Lifecycle-Events, Privilege-Aktivierungen und Risiko-Responses befinden sich in einem einzigen Log.

Clever aufrüsten bei geringeren Kosten - was man mehr? Schau Dir zudem meine Entra ID Best Practices an; da sind sicher noch einige Konfigurationen, die Du in Deine Sicherheitsstrategie aufnehmen kannst. Perfekt, um Deinen Tenant vor externen und internen Bedrohungen zu schützen.

Implementierungs-Roadmap

Setzen wir das erlernte Wissen in die Praxis um. Die Einführung einer neuen Plattform wie der Entra Suite kann ganz schön überwältigend sein. Deswegen machen wir das Ganze Schritt für Schritt. Mit einer klaren und fokussierten Strategie fährst Du besser, als mit einem großen und riskanten Rollout.

So implementierst Du Entra Suite:

Jede Phase liefert exponentiellen Wert, baut Vertrauen auf und liefert Daten, die die Stilllegung weiterer Legacy-Kontrollen rechtfertigen.

Und jetzt? Sichere Dich weiter ab

Mit Microsoft Entra Suite hast Du die Grundlage für eine moderne, Cloud-basierte Identitäts- und Zugriffssicherheit geschaffen. Aber der Schutz Deiner Umgebung hört hier nicht auf. Um Deinen Tenant noch widerstandsfähiger zu machen und die Verwaltung zu optimieren, gibt es weitere wichtige Themen, die Dich interessieren sollten:

Für die zentrale Verwaltung all dieser Funktionen ist das Microsoft Entra Admin Center der zentrale Anlaufpunkt.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!