Microsoft Entra ID – früher bekannt als Azure Active Directory – ist das Herzstück deiner Identitäts- und Zugriffsverwaltung. Ohne funktionierende Anmeldung, klare Berechtigungen und saubere Synchronisation läuft in der Microsoft-365-Welt gar nichts.

Doch genau hier schleichen sich oft Fehler ein: Benutzer können sich nicht mehr anmelden, Gruppenrichtlinien greifen nicht richtig oder Synchronisierungen schlagen fehl.

Solche Probleme sind nicht nur nervig – sie können auch ernsthafte Sicherheitslücken reißen oder den Betrieb lahmlegen. Damit dir das nicht passiert, zeigen wir dir hier die 12 häufigsten Microsoft Entra ID Fehler – inklusive Ursachen und klaren Lösungen, die du sofort umsetzen kannst.

Sinnvolles Hilfsmittel, um Microsoft Entra ID Fehler zu erkennen

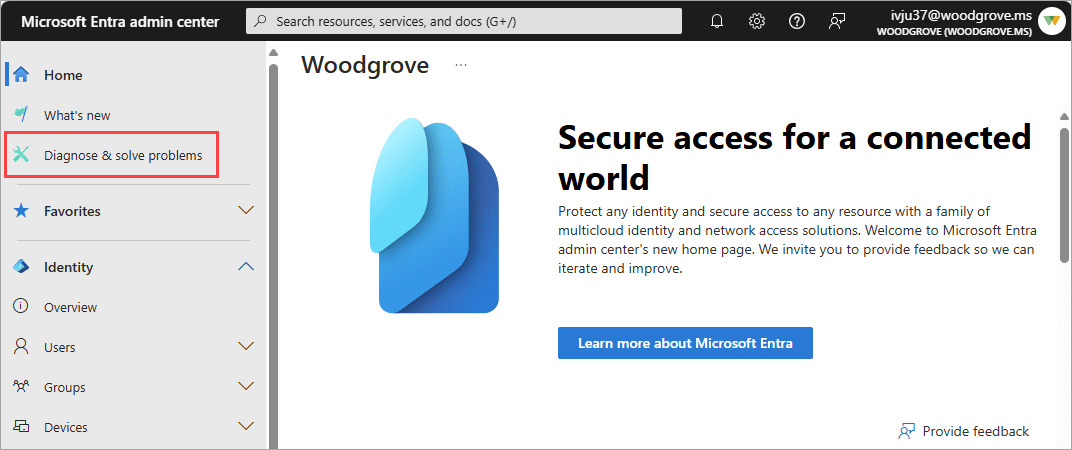

Bevor wir auf die klassischen Fehler in Microsoft Entra ID eingehen, lohnt sich ein Blick auf ein zentrales Hilfsmittel: das Microsoft Entra Sign-in Diagnostic Tool. Dieses integrierte Diagnosewerkzeug unterstützt Administratoren dabei, Anmeldeprobleme, Fehler bei der Synchronisierung und falsche Konfigurationen von Conditional Access schneller zu identifizieren und zu beheben.

Quelle: Microsoft Learn

Das Tool bietet detaillierte Protokolle zu Authentifizierungsfehlern und Synchronisationsproblemen und liefert geführte Anleitungen für die schrittweise Fehlerbehebung. Dadurch lassen sich viele Probleme frühzeitig erkennen und gezielt lösen, bevor sie den Betrieb beeinträchtigen.

Zu finden ist das Diagnostic Tool im Microsoft Entra Admin Center unter:

Diagnose und Probleme beheben.

Mit den daraus gewonnenen Informationen können Administratoren gezielter auf die Ursachen von Anmelde- und Synchronisationsfehlern eingehen und eine stabile, sichere Umgebung aufbauen.

Fehler 1: Benutzer können sich nicht anmelden

Problem:

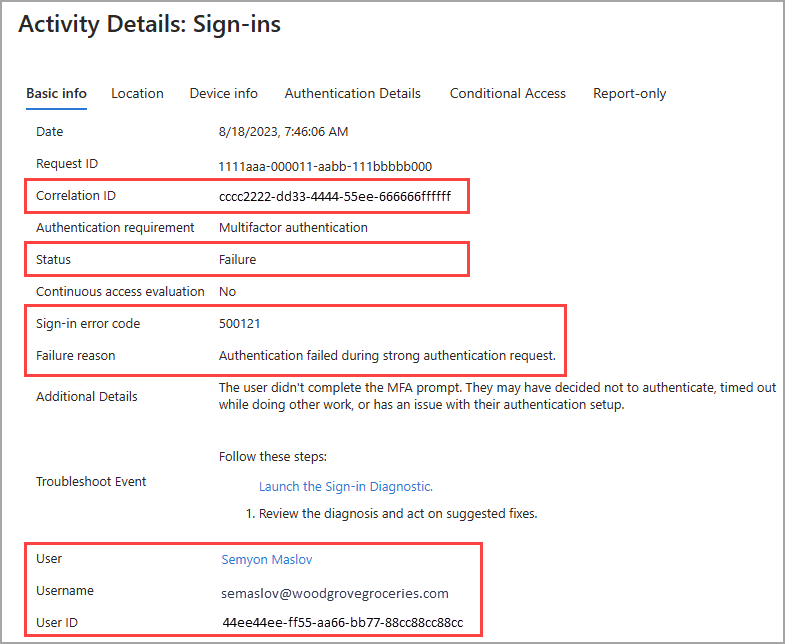

Benutzer berichten, dass sie sich plötzlich nicht mehr anmelden können – obwohl ihre Zugangsdaten korrekt sind. Besonders oft tritt das Problem nach Passwortänderungen, bei aktivierter Multi-Faktor-Authentifizierung (MFA) oder nach neuen Conditional Access Policies auf.

Typische Symptome:

- Fehlermeldung "Benutzername oder Passwort falsch", obwohl diese korrekt sind.

- Endloses MFA-Looping (z.B. immer wieder Authenticator-Abfrage).

- Anmeldungen blockiert trotz gültiger Anmeldeinformationen.

Quelle: Microsoft Learn

Ursachen:

- Passwortänderungen wurden nicht überall synchronisiert.

- Conditional Access Policies blockieren den Zugriff basierend auf Standort, Gerät oder Risikoanalyse.

- MFA-Registrierung unvollständig oder fehlerhaft.

Lösung:

Benutzerstatus überprüfen:

Gehe im Microsoft Entra Admin Center zu Benutzer → Alle Benutzer und prüfe den Anmeldestatus. Nutzer können durch eine Policy, Lizenzprobleme oder Sicherheitswarnungen blockiert sein.

Conditional Access analysieren:

Nutze die Anmeldungsprotokolle (Sign-in Logs), um zu sehen, welche Policy einen Zugriff verhindert. Achte auf Hinweise wie "Zugriff verweigert" oder "MFA erforderlich, aber nicht abgeschlossen".

MFA-Methoden neu setzen:

Falls Nutzer beim MFA hängenbleiben, können Admins unter Benutzer → Authentifizierungsmethoden die Methoden löschen und neu registrieren lassen.

Passwortänderung synchronisieren:

Bei Hybrid-Umgebungen sicherstellen, dass Entra ID Connect die letzte Passwortänderung richtig repliziert hat.

Fehler 2: Synchronisierung schlägt fehl (Entra ID Connect)

Problem:

In hybriden Umgebungen sorgt das Entra ID Connect dafür, dass Benutzer, Gruppen und Kennwörter aus dem lokalen Active Directory in die Cloud synchronisiert werden. Wenn diese Synchronisierung fehlschlägt, entstehen schnell größere Probleme: Benutzerkonten sind veraltet, Passwortänderungen greifen nicht und neue Mitarbeiter können sich nicht anmelden.

Typische Symptome:

- Fehlermeldungen wie „Synchronization failed“ oder „Staging Error“ im Entra ID Connect Health Dashboard.

- Unterschiede zwischen lokalem AD und Microsoft Entra ID.

- Passwortänderungen werden nicht in die Cloud übernommen.

Ursachen:

- Veraltete Version vom Entra ID Connect.

- Probleme bei der Netzwerkkonnektivität oder DNS-Auflösung.

- Fehlerhafte Synchronisierungsregeln, z. B. durch Objektkonflikte.

- Berechtigungsprobleme bei dem Dienstkonto, das für die Synchronisation verwendet wird.

Lösung:

- Überprüfe die Synchronisationsstatusmeldungen im Entra ID Connect Health Portal und in der lokalen Entra ID Connect Konsole.

- Aktualisiere Entra ID Connect regelmäßig auf die neueste Version, da alte Versionen oft nicht mit aktuellen Microsoft Entra ID-Funktionalitäten kompatibel sind.

- Prüfe die Netzwerkanforderungen: Entra ID Connect benötigt einen stabilen Zugriff auf mehrere Microsoft-Dienste und Endpunkte.

- Stelle sicher, dass die korrekten Synchronisierungsregeln aktiv sind und keine Filter oder Transformationen ungewollt Benutzer oder Gruppen ausschließen.

- Kontrolliere die Berechtigungen des Synchronisationskontos und stelle sicher, dass keine Änderungen an dessen Rechten vorgenommen wurden.

Fehler 3: MFA-Anforderungen blockieren den Zugriff

Problem:

Multi-Faktor-Authentifizierung (MFA) soll den Zugriff auf Microsoft Entra ID absichern. Doch wenn die Konfiguration nicht sauber umgesetzt ist, wird sie schnell selbst zur Hürde. Nutzer können sich nicht anmelden, Authentifizierungsaufforderungen wiederholen sich oder der Zugriff wird komplett blockiert.

Typische Symptome:

- Nutzer erhalten keine MFA-Anfragen auf ihre Geräte.

- Anmeldung schlägt fehl mit Hinweisen auf fehlende zusätzliche Authentifizierung.

- MFA-Schleifen: Benutzer werden immer wieder nach Authentifizierung gefragt, ohne erfolgreich weiterzukommen.

Ursachen:

- MFA-Registrierung des Benutzers ist unvollständig oder abgelaufen.

- Konflikte zwischen klassischen MFA-Einstellungen und modernen Conditional Access Policies.

- Änderungen an Authentifizierungsmethoden wurden nicht konsistent ausgerollt.

- Ungültige Standardmethoden (z. B. deaktivierte SMS-Authentifizierung bei Nutzern, die nur SMS registriert haben).

Lösung:

- Überprüfe im Microsoft Entra Admin Center unter "Benutzer" die Authentifizierungsmethoden und den MFA-Status der betroffenen Konten.

- Bereinige unvollständige oder veraltete MFA-Registrierungen und fordere Nutzer auf, sich neu zu registrieren.

- Nutze ausschließlich Conditional Access-basierte MFA-Steuerungen und deaktiviere klassische MFA-Policies, um Überschneidungen zu vermeiden.

- Setze eine klare Standardauthentifizierungsmethode, die von allen Nutzern unterstützt wird (z. B. Microsoft Authenticator App oder FIDO2-Keys).

- Teste neue Policies im "Report-only"-Modus, bevor du sie in produktiven Umgebungen erzwingst.

Fehler 4: Gruppenmitgliedschaften stimmen nicht

Problem:

Gruppen steuern in Microsoft Entra ID den Zugriff auf Applikationen, Ressourcen und administrative Rechte. Fehlerhafte Gruppenmitgliedschaften können dazu führen, dass Benutzer entweder zu wenig oder zu viele Rechte erhalten, was sowohl die Sicherheit als auch die Produktivität gefährdet.

Typische Symptome:

- Benutzer erhalten keinen Zugriff auf benötigte Anwendungen oder Dienste.

- Benutzer haben unerwartete Berechtigungen oder Administratorrechte.

- Dynamische Gruppen enthalten falsche oder keine Mitglieder.

Ursachen:

- Fehlerhafte Zuweisungen bei manuellen Gruppen.

- Falsch konfigurierte Regeln bei dynamischen Gruppen.

- Probleme bei der Synchronisierung von Gruppenmitgliedschaften aus dem lokalen Active Directory.

- Unklare oder widersprüchliche Namenskonventionen und Gruppenzuweisungsrichtlinien.

Lösung:

- Überprüfe im Microsoft Entra Admin Center die Gruppenmitgliedschaften der betroffenen Benutzer unter "Benutzer" → "Gruppen".

- Kontrolliere die Mitgliedschaftsregeln bei dynamischen Gruppen auf Logikfehler oder veraltete Attribute.

- Führe regelmäßige Gruppenbereinigungen durch, um alte oder inaktive Gruppen zu entfernen.

- Nutze konsistente Namenskonventionen und Dokumentationen, um Verwechslungen bei Gruppenarten und Berechtigungen zu vermeiden.

- Setze rollenbasierte Zugriffskontrollen (RBAC) gezielt ein, um Zugriffe klar über Rollen statt über individuelle Gruppenmitgliedschaften zu steuern.

Fehler 5: Lizenzierungsprobleme

Problem:

Eine falsche oder fehlende Lizenzierung in Microsoft Entra ID führt dazu, dass Benutzer nicht auf benötigte Dienste zugreifen können oder bestimmte Funktionen nicht verfügbar sind. Gerade bei Erweiterungen wie Conditional Access, PIM (Privileged Identity Management) oder erweiterten Sicherheitsfunktionen ist eine korrekte Lizenzzuweisung entscheidend.

Typische Symptome:

- Funktionen wie Conditional Access oder Self-Service Password Reset stehen nicht zur Verfügung.

- Fehlermeldungen bei der Nutzung bestimmter Features.

- Benutzer oder Gruppen verlieren plötzlich Zugriff auf Microsoft 365-Dienste.

Ursachen:

- Benutzer oder Gruppen wurden nicht korrekt lizenziert.

- Zuweisung von Lizenzen über Gruppen funktioniert nicht fehlerfrei.

- Überlagerung von Direkt- und Gruppenlizenzierungen führt zu Konflikten.

- Lizenzpakete sind abgelaufen oder wurden falsch zugeordnet.

Lösung:

- Überprüfe im Microsoft Entra Admin Center unter "Lizenzen" den aktuellen Lizenzstatus der Benutzer und Gruppen.

- Setze bevorzugt automatische Lizenzierungsmechanismen über Gruppen, um Fehler bei der manuellen Zuweisung zu vermeiden.

- Führe regelmäßige Lizenz-Audits durch, um sicherzustellen, dass alle Benutzer die korrekten und notwendigen Lizenzpakete zugewiesen bekommen.

- Kontrolliere, ob lizenzierte Funktionen wie Conditional Access den betroffenen Nutzern tatsächlich verfügbar sind.

Fehler 6: Falsche Berechtigungen (RBAC-Probleme)

Problem:

Falsch konfigurierte Berechtigungen in Microsoft Entra ID führen zu Sicherheitsrisiken oder unnötigen Einschränkungen. Besonders kritisch ist es, wenn Nutzer zu viele administrative Rechte erhalten oder Rollen nicht den tatsächlichen Aufgaben entsprechen.

Typische Symptome:

- Benutzer haben mehr Rechte, als sie benötigen (z. B. globale Administratorrechte für Helpdesk-Mitarbeiter).

- Aufgaben können nicht ausgeführt werden, weil Berechtigungen fehlen.

- Schwierigkeiten bei der Nachvollziehbarkeit, wer welche Berechtigung besitzt.

Ursachen:

- Zuweisung von Standardrollen ohne Anpassung an individuelle Aufgabenbereiche.

- Fehlende Nutzung von feingranularen RBAC-Optionen.

- Historisch gewachsene Berechtigungen ohne regelmäßige Überprüfung.

- Fehlende Delegation von administrativen Aufgaben auf Basis geringster Rechte.

Lösung:

- Überprüfe regelmäßig die Rollenzuweisungen im Microsoft Entra Admin Center unter "Rollen und Administratoren".

- Setze das Prinzip der minimalen Rechtevergabe ("Least Privilege") um: Benutzer sollen nur die Berechtigungen erhalten, die sie für ihre Aufgaben wirklich benötigen.

- Nutze rollenbasierte Zugriffskontrollen (RBAC) konsequent und differenziert – auch innerhalb einzelner Microsoft 365-Dienste.

- Verwende, wo möglich, Just-in-Time-Zugriff über Privileged Identity Management (PIM), damit erhöhte Rechte nur zeitlich begrenzt vergeben werden.

- Dokumentiere die Berechtigungsstruktur sauber und halte sie aktuell.

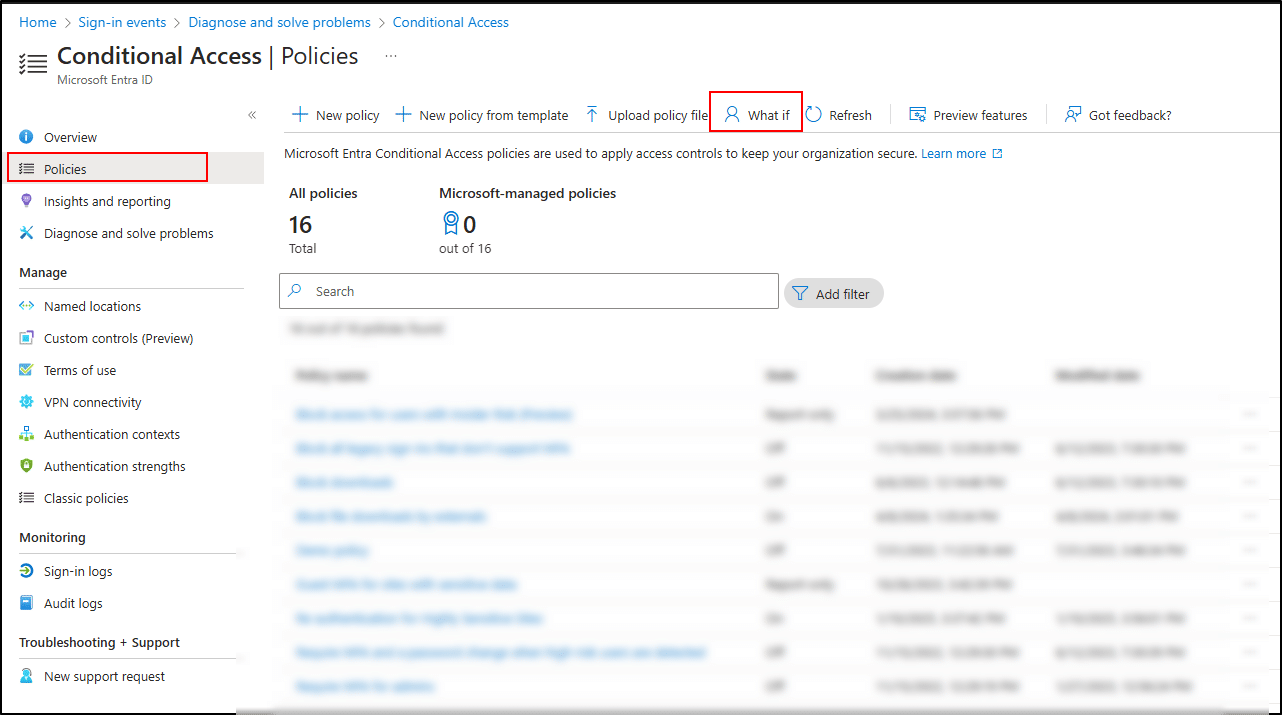

Fehler 7: Conditional Access blockiert legitime Nutzer

Problem:

Conditional Access ist ein zentrales Sicherheitswerkzeug in Microsoft Entra ID. Werden Regeln jedoch zu restriktiv oder fehlerhaft konfiguriert, können legitime Benutzer ausgesperrt werden und keinen Zugriff mehr auf wichtige Ressourcen erhalten.

Typische Symptome:

- Nutzer erhalten bei der Anmeldung Fehlermeldungen wie „Zugriff verweigert“ oder „Erfüllt nicht die Bedingungen“.

- Anmeldeversuche scheitern, obwohl alle Zugangsdaten korrekt sind.

- Bestimmte Applikationen oder Dienste sind plötzlich nicht mehr erreichbar.

Ursachen:

- Conditional Access Policies, die nicht alle Benutzer- oder Geräteszenarien abdecken.

- Zu strikte Anforderungen an Gerätekonformität oder Standort.

- Fehler in der Reihenfolge oder Priorisierung der Regeln.

- Unzureichende Tests neuer Policies vor dem Rollout.

Quelle: Microsoft Learn

Lösung:

- Überprüfe die betroffenen Anmeldeversuche im Microsoft Entra Admin Center unter "Überwachen" → "Anmeldungen". Hier findest du detaillierte Informationen darüber, welche Policy den Zugriff blockiert hat.

- Analysiere bestehende Policies auf widersprüchliche oder zu strenge Bedingungen.

- Nutze Pilotgruppen und den "Report-only"-Modus, um die Auswirkungen neuer Conditional Access Regeln vor der produktiven Einführung zu testen.

- Stelle sicher, dass Policies für Sonderfälle wie Servicekonten, externe Benutzer oder Mobilgeräte korrekt berücksichtigt werden.

- Dokumentiere alle aktiven Conditional Access Policies klar und verständlich, damit bei Änderungen keine ungewollten Seiteneffekte entstehen.

Fehler 8: Unzureichende Überwachung (Audit Logs nicht aktiviert)

Problem:

Ohne aktivierte und ausgewertete Audit Logs bleibt vieles im Verborgenen: Fehlgeschlagene Anmeldeversuche, Änderungen an Benutzerkonten oder Konfigurationsänderungen lassen sich nicht nachvollziehen. Dadurch steigt das Risiko, sicherheitsrelevante Vorfälle zu spät oder gar nicht zu erkennen.

Typische Symptome:

- Keine oder unvollständige Protokolle zu Benutzeraktivitäten und Administratoraktionen.

- Schwierigkeiten bei der forensischen Analyse nach Vorfällen.

- Unklarheiten, wer wann Änderungen an Konfigurationen oder Berechtigungen vorgenommen hat.

Ursachen:

- Audit Logs wurden nicht aktiviert oder nicht korrekt konfiguriert.

- Aufbewahrungsfristen sind zu kurz, sodass relevante Daten gelöscht werden.

- Fehlendes Monitoring und Reporting auf Basis der vorhandenen Log-Daten.

- Nutzung eines Lizenzplans ohne erweiterten Audit-Log-Umfang.

Lösung:

- Stelle sicher, dass Audit- und Sign-in-Logs in Microsoft Entra ID aktiviert und zugänglich sind. Dies ist auch in der kostenlosen Version von Entra ID möglich, bei erweiterten Anforderungen jedoch oft an P1/P2-Lizenzen gebunden.

- Konfiguriere eine angemessene Aufbewahrungsdauer für Audit Logs. Standardmäßig beträgt diese 30 Tage; über erweiterte Lizenzen lässt sich dieser Zeitraum verlängern.

- Richte regelmäßige Benachrichtigungen und Dashboards ein, z. B. über Microsoft Sentinel oder andere SIEM-Systeme, um ungewöhnliche Aktivitäten zeitnah zu erkennen.

- Erstelle Richtlinien für die Auswertung von Audit Logs und integriere diese in das regelmäßige IT-Reporting.

Fehler 9: Probleme mit externen Benutzern (Guest Access)

Problem:

Microsoft Entra ID ermöglicht es, externe Benutzer sicher in die eigene Umgebung einzubinden. Fehlerhafte Konfigurationen beim Gastzugriff führen jedoch häufig zu Problemen: Gäste können sich nicht anmelden, haben zu viele oder zu wenige Rechte oder verursachen unbeabsichtigt Sicherheitsrisiken.

Typische Symptome:

- Externe Benutzer können Einladungen nicht annehmen oder sich nicht anmelden.

- Gäste sehen nicht die für sie vorgesehenen Ressourcen oder Applikationen.

- Unsichere Freigaben von Daten oder Berechtigungen für externe Konten.

Ursachen:

- Gastzugriffsrichtlinien sind zu restriktiv oder nicht konsistent mit den tatsächlichen Anforderungen.

- Fehlerhafte Einladungsvorgänge, insbesondere bei komplexen B2B-Szenarien.

- Fehlende Governance für den Lebenszyklus von Gastkonten.

- Zu weit gefasste Berechtigungen für Gäste, die Zugriff auf interne Daten ermöglichen.

Lösung:

- Überprüfe die Einstellungen unter "Externe Identitäten" im Microsoft Entra Admin Center. Hier kannst du steuern, ob und wie Gäste eingeladen und verwaltet werden dürfen.

- Definiere klare B2B-Zugriffsrichtlinien, die festlegen, welche Ressourcen externen Benutzern zur Verfügung stehen.

- Verwende Access Packages (über das Feature „Entitlement Management“), um Gastzugriffe gezielt und zeitlich begrenzt zu steuern.

- Etabliere einen Prozess zur regelmäßigen Überprüfung und Löschung nicht mehr benötigter Gastkonten.

- Kommuniziere klare Richtlinien an interne Mitarbeiter, wann und wie externe Partner eingeladen werden dürfen.

Fehler 10: Veraltete Applikationsregistrierungen

Problem:

In Microsoft Entra ID werden Applikationen über Registrierungen eingebunden. Alte oder nicht mehr benötigte Registrierungen stellen ein Sicherheitsrisiko dar, da sie ungenutzte Zugriffstoken, weitreichende Berechtigungen oder unbekannte Konfigurationen enthalten können.

Typische Symptome:

- Vorhandene App-Registrierungen, die niemandem mehr zugeordnet werden können.

- Berechtigungen, die weit über das aktuelle Nutzungsszenario hinausgehen.

- Fehlende oder veraltete Zertifikate für App-Authentifizierung.

Ursachen:

- Applikationen wurden ohne Governance eingerichtet und nie auf Aktualität geprüft.

- Vergessene Test- und Entwicklungssysteme hinterlassen verwaiste Einträge.

- Fehlendes Prozessmanagement für das Lebenszyklusmanagement von App-Registrierungen.

Lösung:

- Prüfe regelmäßig alle App-Registrierungen im Microsoft Entra Admin Center unter "App-Registrierungen".

- Entferne inaktive oder nicht mehr benötigte Applikationen.

- Reduziere Berechtigungen auf das notwendige Minimum, indem du explizit prüfst, welche APIs oder Ressourcen eine Anwendung benötigt.

- Stelle sicher, dass Zertifikate und Secrets regelmäßig erneuert und gepflegt werden.

- Dokumentiere alle produktiven App-Registrierungen und verknüpfe sie mit einem verantwortlichen Ansprechpartner.

Fehler 11: SSO-Probleme bei Cloud-Anwendungen

Problem:

Single Sign-On (SSO) vereinfacht den Zugriff auf Cloud-Anwendungen erheblich. Wenn SSO jedoch nicht korrekt eingerichtet ist, kommt es zu Anmeldeproblemen, Sicherheitslücken oder erhöhtem Supportaufwand.

Typische Symptome:

- Benutzer müssen sich mehrfach anmelden, obwohl SSO aktiviert sein sollte.

- Anwendungen akzeptieren Anmeldungen nicht oder brechen Authentifizierungen ab.

- Fehlermeldungen wie "Invalid SAML Token" oder "Authentication Failed".

Ursachen:

- Fehlerhafte Konfiguration von SAML- oder OIDC-Parametern.

- Abweichungen zwischen den im Microsoft Entra ID definierten Benutzerattributen und den Anforderungen der Anwendung.

- Zertifikatsprobleme, insbesondere bei abgelaufenen oder falsch hinterlegten Signaturzertifikaten.

- Ungenaue Redirect-URIs oder falsche Reply-URLs in den App-Registrierungen.

Lösung:

- Überprüfe die Konfiguration der Anwendung in Microsoft Entra ID unter "Enterprise Applications" → "Single Sign-On".

- Vergleiche die im SSO-Setup verwendeten Benutzerattribute mit den Anforderungen der jeweiligen Anwendung.

- Kontrolliere die eingestellten Redirect-URIs und stelle sicher, dass sie exakt mit der Applikationskonfiguration übereinstimmen.

- Achte auf die Gültigkeit und korrekte Zuordnung von SAML- oder OIDC-Zertifikaten.

- Teste die SSO-Integration regelmäßig mit einem separaten Testbenutzerkonto, um Fehler frühzeitig zu erkennen.

Fehler 12: Gerätekompatibilitätsprobleme (Intune und Compliance Policies)

Problem:

In modernen Microsoft-365-Umgebungen sind Geräte ein wichtiger Bestandteil der Identitäts- und Zugriffskontrolle. Fehlerhafte Compliance- oder Geräteeinstellungen führen dazu, dass Nutzer den Zugriff auf Unternehmensressourcen verlieren oder dass Sicherheitsvorgaben nicht eingehalten werden.

Typische Symptome:

- Geräte werden als "nicht konform" angezeigt, obwohl sie alle Anforderungen erfüllen sollten.

- Conditional Access blockiert Zugriffe aufgrund fehlender Gerätekompatibilität.

- Benutzer erhalten wiederholte Aufforderungen, ihre Geräte zu registrieren oder zu aktualisieren.

Ursachen:

- Falsch definierte oder zu strenge Compliance-Richtlinien in Microsoft Intune.

- Geräte sind veraltet oder nicht ordnungsgemäß in Intune registriert.

- Probleme bei der Synchronisation von Geräteeigenschaften zwischen Intune und Microsoft Entra ID.

- Unterschiedliche Anforderungen für verschiedene Plattformen (Windows, iOS, Android) wurden nicht berücksichtigt.

Lösung:

- Überprüfe die aktiven Compliance-Richtlinien in Microsoft Intune und passe sie an die tatsächlichen Anforderungen des Unternehmens an.

- Stelle sicher, dass Geräte ordnungsgemäß registriert sind, entweder über "Entra ID Join" oder "Hybrid Entra ID Join".

- Kontrolliere die Synchronisationsfrequenz und Statusberichte in Intune und Microsoft Entra ID.

- Differenziere Compliance-Richtlinien nach Plattformen und Gerätetypen, um ungewollte Blockierungen zu vermeiden.

- Kommuniziere klar, welche Geräteanforderungen Nutzer erfüllen müssen, und unterstütze sie bei der Konfiguration.

Microsoft Entra ID Fehler frühzeitig erkennen

Microsoft Entra ID ist die zentrale Schaltstelle für Identitäten, Zugriffssteuerung und Sicherheitsrichtlinien in modernen IT-Umgebungen. Gerade weil so viele kritische Prozesse daran hängen, können kleine Konfigurationsfehler schnell große Auswirkungen haben – von Anmeldeproblemen über Lizenzfehler bis hin zu Sicherheitslücken.

Mit einem strukturierten Blick auf typische Fehlerquellen und einer klaren Governance lassen sich viele dieser Probleme frühzeitig erkennen und beheben. Wer Microsoft Entra ID regelmäßig prüft, die wichtigsten Protokolle überwacht und auf konsistente Richtlinien achtet, sorgt für eine stabile, sichere und leistungsfähige Umgebung.

Mach mehr aus Microsoft Entra ID – mit einer sauberen, sicheren Konfiguration

Wenn du Expertenberatung oder praktische Unterstützung bei der Optimierung deiner Microsoft Entra ID Umgebung brauchst – zum Beispiel bei der Einrichtung von Conditional Access, beim sicheren Umgang mit Gastbenutzern oder beim Aufsetzen einer klaren Berechtigungsstruktur – melde dich gerne bei mir.

Ich hoffe, dieser Beitrag hat dir einen klaren Überblick darüber gegeben, welche Microsoft Entra ID Fehler häufig auftreten – und wie du sie vermeiden kannst.

Schau dir auch gerne meine weiteren Beiträge auf dem Blog an. Dort findest du praxisnahe Tipps und Anleitungen rund um Themen wie sichere Multi-Faktor-Authentifizierung, den richtigen Einsatz von Conditional Access oder Geräte-Compliance mit Microsoft Intune.

Ich greife regelmäßig die wichtigsten Fragen und Herausforderungen aus der Praxis auf – damit du in der Microsoft-365- und Security-Welt sicher und effizient arbeiten kannst.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir und vereinbare direkt ein kostenloses Gespräch mit mir – Aaron Siller.