Sicherheitsmaßnahmen sind dafür da, um unsere hybride Umgebung zu schützen - das ist uns allen klar. Aber nicht um jeden Preis, denn sie müssen dabei auch zwingend gesetzliche und interne Anforderungen erfüllen. Ziel ist es daher, dass lokale Administratoren auf jedem Gerät sichere Zugänge unter Einhaltung regulatorischer Vorgaben haben. Und genau das schaffen wir mit Windows LAPS Compliance.

Genauer gesagt hilft uns Windows LAPS dabei, unsere Administratorkennwörter zentral zu schützen und zu verwalten.

Wir nutzen deswegen Windows LAPS, um Deine lokalen Administratorkonten sicher und revisionsfähig zu machen. Ich gehe auf die wichtigsten Phasen ein und zeige Dir anhand von Best Practices, wie Du regulatorische Anforderungen in Deine bestehenden Sicherheitsprozesse integrierst.

Ready? Dann gehen wir es Schritt für Schritt an.

Alles Wichtige auf einen Blick

Sicherheitsmaßnahmen sind nur dann wirklich effektiv, wenn sie auch gesetzliche und interne Vorgaben erfüllen. Genau hier setzt die Local Administrator Password Solution (LAPS) an: Es hilft Dir, Compliance-Anforderungen effizient umzusetzen – von Audit-Trails bis hin zur Zugriffskontrolle.

Deine Admin-Konten werden mit Windows LAPS sicher verwaltet und sind immer bereit fürs nächste Audit. Wichtig ist, LAPS auf jedem einzelnen Rechner zu konfigurieren.

Die Hauptpunkte des Artikels:

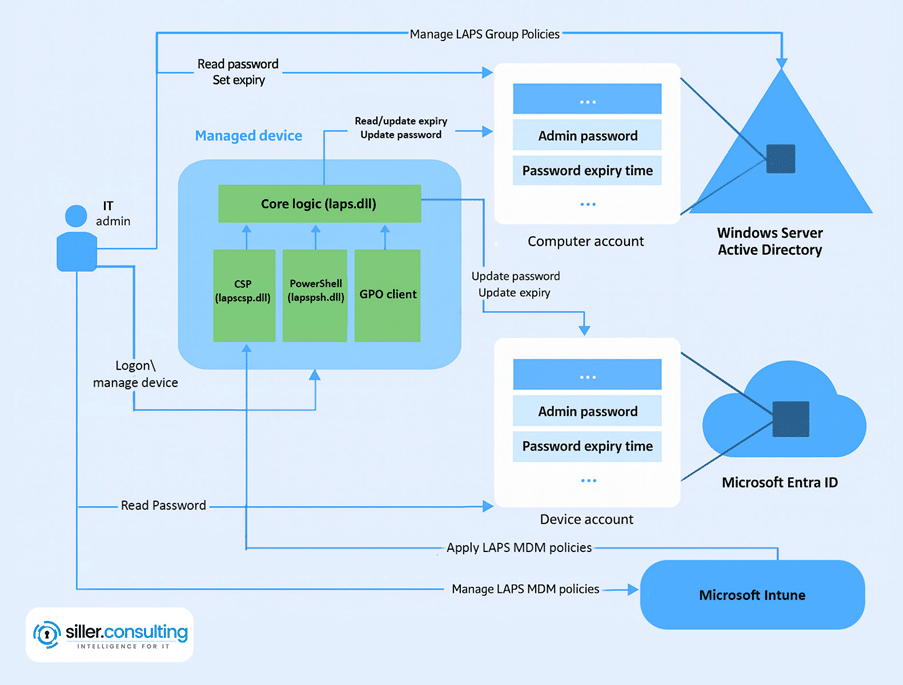

Mit Local Administrator Password Solution, oder kurz Windows LAPS, hast Du nicht nur eine Lösung zur Sicherung von IT-Administratoren-Konten, sondern auch eine zuverlässige Compliance-Hilfe, die den Bedarf nach IT-Sicherheit gesetzlich absichert und revisionsfähig macht. Durch die nahtlose Cloud Integration in Microsoft Entra ID ist der Prozess noch einfacher.

Windows LAPS ist ein großes Thema, auf das ich mit mehreren Beiträgen eingehe. Ich verlinke sie Dir im Schlussteil. Wenn Du Fragen beim Einrichten hast oder Dir an einer Stelle nicht sicher bist, wende Dich einfach direkt an mich. Zusammen finden wir eine Lösung.

LAPS-Auditing und -Compliance: So schützt Du Deine Admin-Konten

Jedes nicht verwaltete Administratorkonto stellt ein potenzielles Sicherheitsrisiko dar. Insbesondere gilt das für lokale Accounts, die auf jedem einzelnen Computer Deines Unternehmens existieren. LAPS unterstützt Dich dabei, interne wie externe Compliance-Vorgaben effizient umzusetzen – von Audit-Trails bis zur Zugriffskontrolle.

So gehst Du am besten vor:

1. Anforderungen erfüllen statt verwalten

Windows LAPS lässt sich nahtlos in Compliance-Frameworks wie ISO 27001, NIST 800-53, SOC 2 oder BSI IT-Grundschutz einfügen. Dabei werden besonders die folgenden Kontrollanforderungen eingehalten:

Viele Unternehmen verwalten ihre lokalen Administratorpasswörter noch über das klassische Windows Server Active Directory - an und für sich spricht auch nichts dagegen, solange alle Vorgaben sicher eingehalten werden. Tatsache ist, dass sich die Passwortzugriffe mit Windows LAPS aber deutlich sicherer und effizienter verwalten lassen.

Es vereinfacht auch Active Directory Auditing, da Zugriffe zentral protokolliert werden. LAPS funktioniert dabei geräteübergreifend, unabhängig vom genutzten Betriebssystem.

2. In Active Directory integrieren

Du hast bereits ein gut ausgebautes und funktonierendes Kontrollsystem und befürchtest, alles bei der Umstellung auf Windows LAPS nochmal neu aufsetzen zu müssen? Dann hab ich gute Nachrichten: Sämtliche LAPS-Funktionen lassen sich zur Verwaltung hervorragend in bestehende Kontrollmechanismen integrieren!

Zum Beispiel:

Weniger Arbeit und dafür mehr Sicherheit - besser geht's nicht!

3. LAPS-Audit-Trail und Monitoring: Logs und Entra ID

Jeder erfolgreiche Sicherheitsansatz erfordert Transparenz und Nachvollziehbarkeit - und das am besten so einfach und schnell wie möglich. Windows LAPS protokolliert alle relevanten Vorgänge wie Kontoerstellung, Passwortrotation, Richtlinienzuweisungen und Post-Auth-Aktionen lückenlos.

Das Auditing dieser Daten ist essenziell für Deine Compliance. Mit Windows LAPS kannst Du die Einhaltung interner Richtlinien und externer regulatorischer Anforderungen jederzeit überprüfen.

Sämtliche Logs kannst Du lokal via Entra ID einsehen:

Entra ID ist generell ein super Ansatz, um Deine Tenant-Sicherheit zu erhöhen. Mit meinen Entra ID Best Practices zeige ich Dir, wie Du aus Standardkonfigurationen Compliance-feste Richtlinien machst, die mit den Sicherheitsansprüchen Deines Unternehmens übereinstimmen.

4. Dokumentation & LAPS-Richtlinien-Anpassung

Die Integration von Windows LAPS (Local Administrator Password Solution) in Deine bestehende IT-Infrastruktur erfordert Köpfchen, Planung und vor allem Dokumentation

Geht etwas schief, kannst Du Deine Schritte direkt nachvollziehen, anpassen oder notfalls einfach rückgängig machen. Nur so lassen sich die Vorteile der automatischen Verwaltung lokaler Administratorkonten voll ausschöpfen und Schwachstellen durch unsichere Passwörter minimieren.

Notiere Dir beim Dokumentieren die folgenden Punkte:

Beim Wechsel zu Windows LAPS solltest Du immer klare Konfigurationen nutzen – insbesondere:

Wichtig sind hierbei auch feingranulare Richtlinieneinstellungen.

Wenn Du Dich mit einem bestimmten Thema zur Sicherheit Deines hybriden Tenants weiter auseinandersetzen möchtest, sichere Dir einen Platz in einem meiner Workshops.

FAQ

In diesem Kapitel beantworte ich häufig gestellte Fragen aus Projekten, Community-Diskussionen und Kundengesprächen. Kompakt, faktenbasiert und direkt umsetzbar.

Muss ich Microsoft LAPS vorher deinstallieren?

Nein. Windows LAPS erkennt die vorhandene LAPS-Installation, ersetzt sie aber nicht automatisch. Wichtig ist: Sobald Windows LAPS aktiviert wird (z. B. über Microsoft Intune oder GPO), hat es Vorrang – Legacy LAPS wird dann inaktiv.

Tipp: Entferne Microsoft LAPS dennoch nach erfolgreicher Migration, um Richtlinienkonflikte zu vermeiden.

Können bestehende Administratorkontos weiterverwendet werden?

Ja, über die Einstellung AccountManagementTarget = 0 kannst Du das integrierte Administratorkonto weiterhin für die tägliche Verwaltung nutzen. Alternativ kannst Du mit AccountManagementTarget = 1 ein separates Konto mit einem eindeutigen Administrator-Kontonamen erstellen – was aus Sicherheitsgründen empfohlen wird.

Wo finde ich das aktuelle LAPS-Passwort?

Je nach Richtlinie findest Du das Passwort:

- im Entra ID Portal (Geräteobjekt → Lokale Administratorpasswörter)

- im Active Directory (Attribut msLAPS-Password)

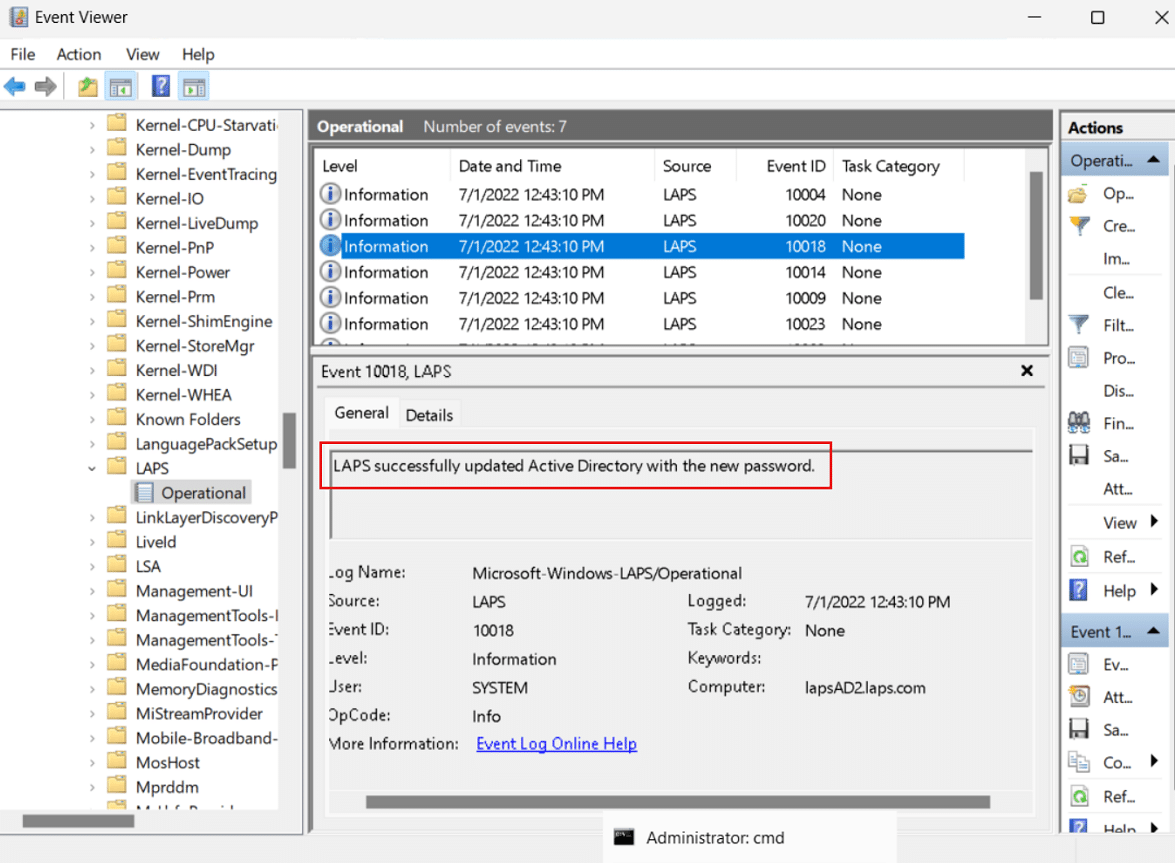

- lokal im Eventlog (Windows-LAPS/Operational)

Diese zentralisierten Speicherorte vereinfachen das Auditing erheblich.

Was passiert, wenn das Gerät offline ist?

Die Admin-Kennwörter werden lokal verschlüsselt gespeichert und beim nächsten Sync-Vorgang an Entra ID oder Active Directory übertragen. Selbst bei lokalem Zugriff werden dank der Passwortverschlüsselung keine Klartextinformationen offengelegt. Besonders auf produktiven Servern ist es deswegen essenziell, dass Admin-Passwörter regelmäßig und automatisiert rotiert werden.

Auch Post-Auth-Aktionen greifen bei offline Geräten lokal – der Schutz bleibt also erhalten, da die Konfiguration direkt auf dem Gerät gespeichert ist. Somit können auch normale Benutzer mit den nötigen Rechten auf die Admin-Passwörter zugreifen, um zum Beispiel eine Migration durchzuführen.

Wie lange ist ein Passwort gültig?

Standardmäßig erfolgt eine Rotation der Kennwörter alle 30 Tage. Du kannst den Passwort-Zyklus per Richtlinie ändern (z. B. täglich, wöchentlich etc.). Nach einer erfolgreichen Authentifizierung werden die Zugangsdaten außerdem durch das PostAuthenticationResetDelay beeinflusst (Standard: 24h).

Wie vermeide ich doppelte Konten?

LAPS prüft systemseitig, ob ein Konto mit dem gewünschten Namen existiert. Bei aktiver Randomisierung (RandomizeName = true) wird ein zufälliges Suffix angehängt. Das minimiert Namenskonflikte automatisch, und jede Änderung wird im Audit-Trail protokolliert.

Gibt es Einschränkungen bei Hybrid Joined Endgeräten?

Geräte und Computer mit Hybrid Join werden unterstützt, solange der Zugriff auf Entra ID oder AD gewährleistet ist. Wichtig: Für Cloud-Only-Szenarien muss die Entra ID-Rolle entsprechend zugewiesen sein, damit Admins auf Passwörter zugreifen dürfen. Die zentrale Verwaltung wird dadurch vereinfacht.

Kann ich LAPS über PowerShell steuern?

Ja. Du kannst sowohl lokale Richtlinien konfigurieren als auch bestehende Konfigurationen prüfen. Beispiele findest Du in der offiziellen Microsoft-Dokumentation (Get-LapsDiagnostics, Reset-LapsPassword, etc.).

Welche Logs sollte ich überwachen?

Mindestens diese zwei Kanäle:

Microsoft-Windows-LAPS/Operational für Regelvorgänge

Microsoft-Windows-LAPS/Debug für tiefere Fehleranalysen (nur temporär aktivieren)

Zusätzlich hilfreich: Entra- oder Sentinel-Logik zur Erkennung fehlgeschlagener Passwortzugriffe oder unerwarteter Kontoänderungen. Diese Logs geben Dir einen umfassenden Überblick über die Einrichtung der LAPS-Richtlinien auf jedem Computer.

Unterstützt Windows LAPS auch Windows Server?

Ja, allerdings nur mit bestimmten Versionen. Achte darauf, dass die Build-Nummer dem neuen LAPS-Feature-Set entspricht (mind. Windows Server 2025 Preview mit entsprechender Rolle).

Und jetzt? Sichere dich weiter ab

Du hast nun gelernt, wie Du Compliance-Anforderungen erfüllst, LAPS-Audits durchführst und LAPS nahtlos in Deine Sicherheitsprozesse integrierst. Doch die Sicherheit Deiner IT-Umgebung ist ein fortlaufender Prozess - je mehr Wissen Du hast, desto sicherer Dein Tenant.

Um Dich für die nächsten Schritte optimal vorzubereiten, findest Du hier weitere Ratgeber, die den Inhalt dieses Beitrags perfekt ergänzen:

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!