Insider Risk Management ist eine Microsoft Purview-Funktion, die mithilfe von maschinellem Lernen interne Bedrohungen durch Mitarbeiter, Auftragnehmer oder kompromittierte Accounts erkennt und eindämmt. Diese cloudbasierte Plattform analysiert Verhaltensmuster und Risikosignale, um Datenlecks und Sicherheitsverletzungen frühzeitig zu identifizieren – bevor kritische Daten das Unternehmen verlassen.

Dieser Leitfaden richtet sich an IT-Administratoren, Compliance-Verantwortliche und Sicherheitsteams in deutschen Unternehmen, die eine proaktive Strategie gegen Insider-Bedrohungen implementieren möchten. Der Artikel behandelt die Funktionsweise, Konfiguration und Best Practices für Insider Risk Management – arbeitsrechtliche Detailfragen und individuelle Betriebsvereinbarungen fallen außerhalb des Rahmens dieser Übersicht.

Die Antwort auf die Kernfrage: Um Purview Insider Risk Management einzurichten, aktivierst Du die Lösung im Microsoft Purview Portal, konfigurierst Pseudonymisierung für DSGVO-Konformität, wählst passende Policy-Vorlagen aus und definierst Triggering Events sowie Schwellenwerte für Deine Organisation.

Die wichtigsten Erkenntnisse aus diesem Leitfaden:

Insider Risk Management verstehen

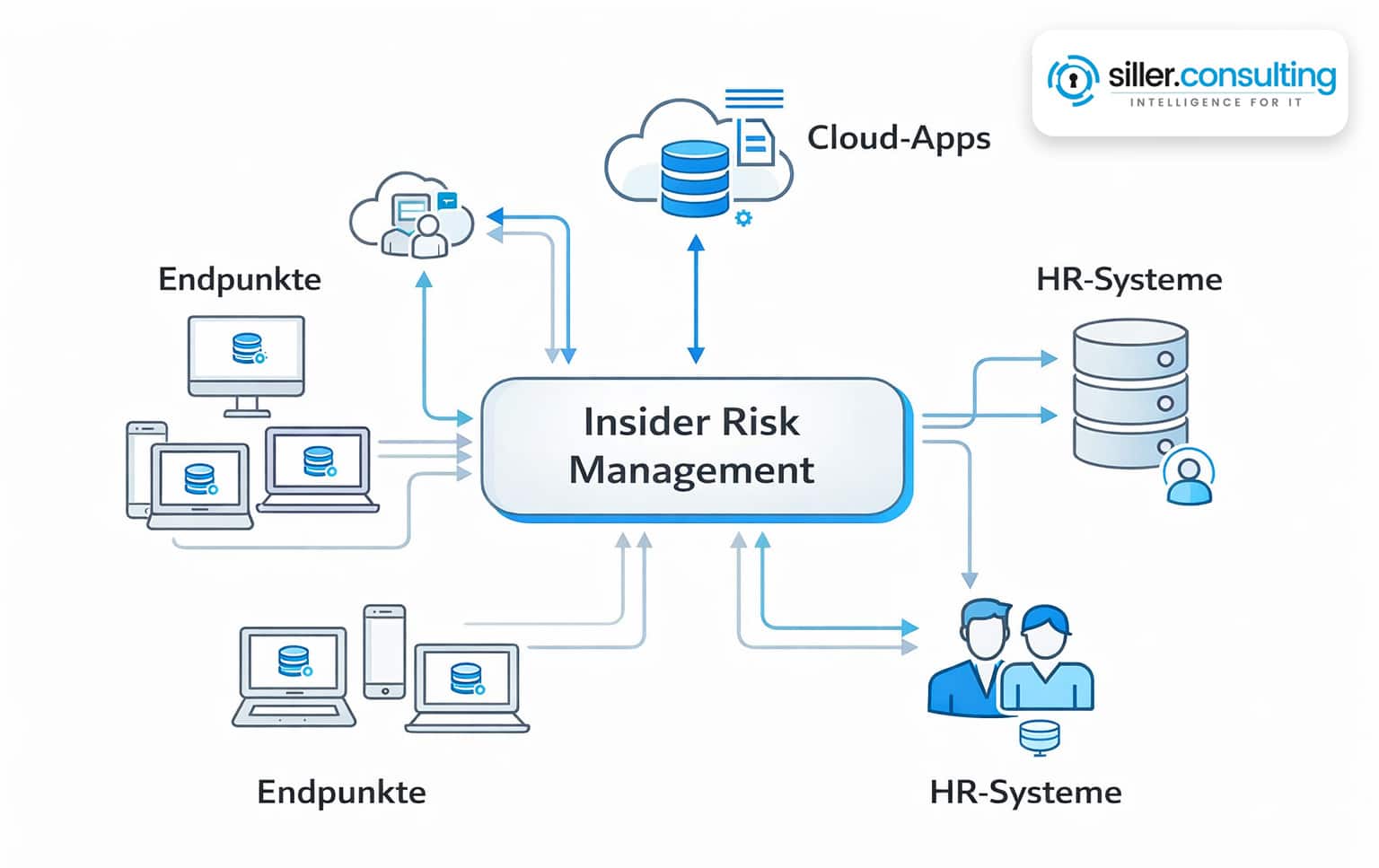

Insider Risk Management in Microsoft Purview nutzt maschinelles Lernen und Verhaltensanalysen, um verdächtige Aktivitäten von Benutzern innerhalb Deiner Organisation zu erkennen. Im Gegensatz zu reaktiven Sicherheitslösungen korreliert dieses Werkzeug Signale aus verschiedenen Quellen – von Endpunkt-Aktivitäten über Cloud-App-Nutzung bis hin zu HR-Daten – und identifiziert Muster, die auf potenzielle Insider Bedrohungen hindeuten.

Für deutsche Unternehmen ist die Relevanz besonders hoch: Studien zeigen, dass 87% der Insider-Vorfälle mit ausscheidenden Mitarbeitern zusammenhängen, die vor ihrem Abgang versuchen, Daten zu exfiltrieren. Typische Szenarien umfassen das massenhafte Herunterladen von Kundendaten, unbefugte Weitergabe von Geschäftsgeheimnissen per E-Mail oder die Umgehung von Sicherheitsrichtlinien durch Nutzung privater Cloud-Speicher.

Erkannte Risikosignale und Verhaltensmuster

Purview Insider Risk Management analysiert eine Vielzahl von Signalen, um verdächtiges Benutzerverhalten zu identifizieren. Zu den wichtigsten Risikoindikatoren gehören:

Diese Signale werden durch ML-basierte Analysen miteinander korreliert, um Muster zu erkennen, die einzeln betrachtet unauffällig erscheinen könnten. Die Kombination aus Kündigungsdatum eines Mitarbeiters und erhöhter Download-Aktivität erzeugt beispielsweise einen deutlich höheren Risiko-Score als die einzelnen Ereignisse.

Datenquellen und Integration

Die Stärke von Microsoft Purview liegt in der nativen Integration verschiedener Datenquellen innerhalb des Microsoft-Ökosystems. HR-Konnektoren für Systeme wie Workday oder Success Factors liefern Kündigungsdaten als kritische Triggering Events – ein Signal, das traditionelle SIEM-Lösungen erst durch aufwendige Custom-Integrationen erfassen können.

Endpunkt-Aktivitäten werden über Microsoft Defender für Endpoint erfasst und umfassen Dateioperationen, Druckvorgänge und USB-Nutzung. Cloud-App-Signale stammen aus Microsoft 365-Diensten wie SharePoint, OneDrive und Exchange, während Entra ID-Daten Anmeldeverhalten und Berechtigungsänderungen beisteuern. Diese umfassende Sichtbarkeit auf Benutzeraktivitäten ermöglicht eine Risikoerkennung, die isolierte Tools nicht leisten können.

Mit diesem Verständnis der technischen Grundlagen schauen wir uns nun die praktischen Voraussetzungen für die Implementierung an.

Voraussetzungen und Vorbereitung

Bevor Du mit der Konfiguration von Insider Risk Management beginnst, müssen bestimmte Anforderungen in Deiner Organisation erfüllt sein. Eine sorgfältige Vorbereitung stellt sicher, dass die Lösung von Beginn an DSGVO-konform arbeitet und alle notwendigen Integrationen verfügbar sind.

„Der häufigste Fehler: Unternehmen starten mit der Konfiguration, ohne sich vorher klar zu machen, welche Daten überhaupt schützenswert sind. Mein Rat: Erst in der Vogelperspektive klären – welche Daten sind kritisch für das Unternehmen und wer hat darauf Zugriff? Dann erst die Policies bauen."

Aaron Siller, Microsoft Security Consultant

Lizenzanforderungen

Für Purview Insider Risk Management benötigst Du eine Microsoft 365 E5 Compliance-Lizenz oder das Insider Risk Management Add-on für Microsoft 365 E3/E5. Die E5-Suite bietet Zugriff auf alle ML-gestützten Erkennungsfunktionen und Policy-Vorlagen. Organisationen mit niedrigeren Lizenzstufen können zwar grundlegende Compliance-Funktionen nutzen, müssen jedoch für erweiterte Verhaltensanalysen und automatisierte Risikokorrelation upgraden. Die Lizenzierung gilt pro Benutzer – für einen Pilotbetrieb genügt es, zunächst nur die Pilotgruppe entsprechend zu lizenzieren.

Erforderliche Rollen und Berechtigungen

Im Purview Portal sind spezifische Rollen für verschiedene Aufgabenbereiche definiert. Ein Global Administrator oder Compliance Administrator aktiviert die Lösung initial. Die Rolle Insider Risk Management Admin ermöglicht die Konfiguration von Richtlinien und Indikatoren, während Insider Risk Investigators Alerts sammeln und Untersuchungen durchführen. Für den Zugriff auf pseudonymisierte Daten ist die Privacy Reader-Berechtigung erforderlich – eine wichtige Governance-Funktion, die sicherstellt, dass nicht jeder Ermittler sofort Klarnamen sieht.

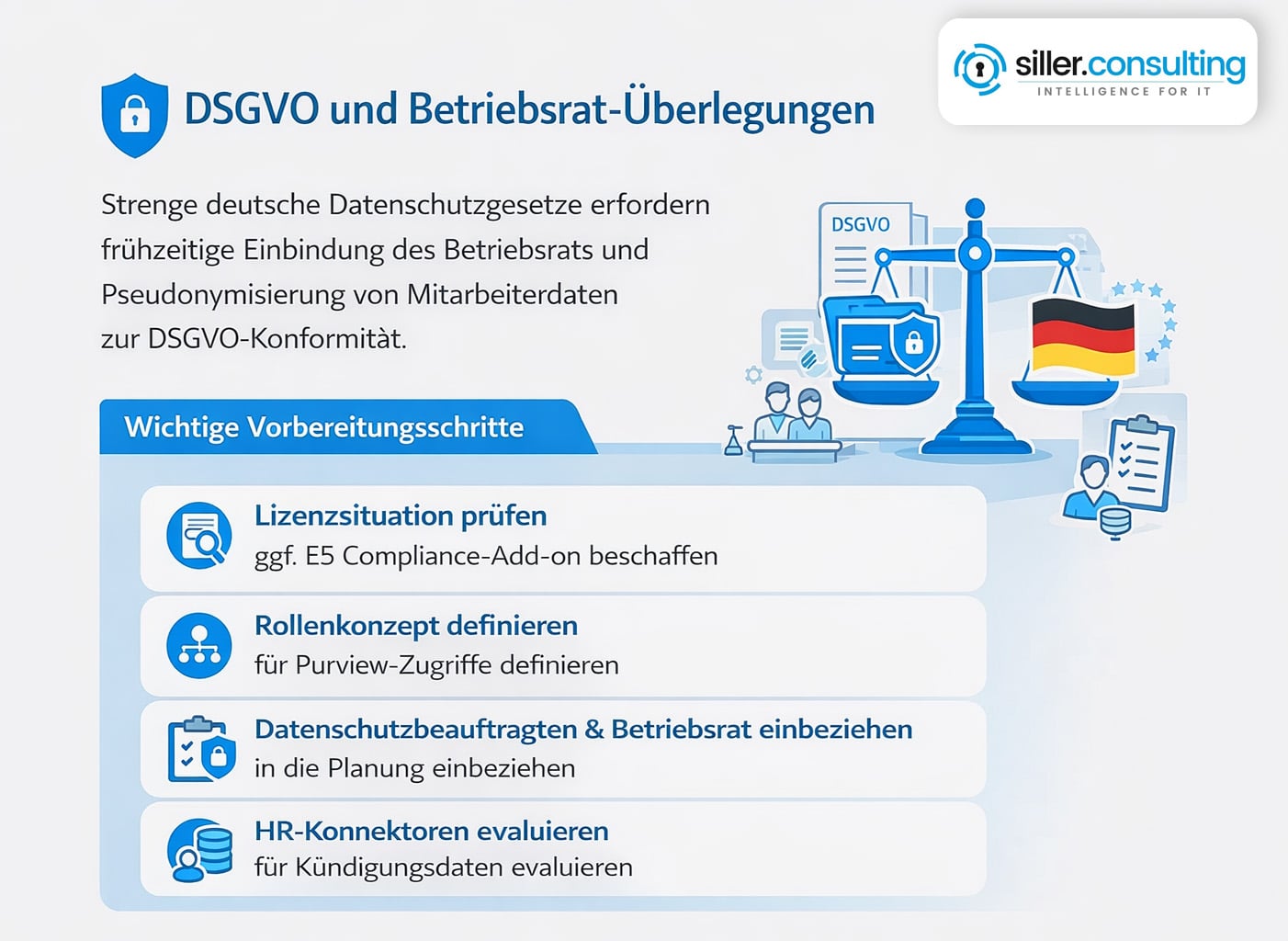

DSGVO und Betriebsrat-Überlegungen

Die Überwachung von Mitarbeiteraktivitäten unterliegt in Deutschland strengen datenschutzrechtlichen Anforderungen. BDSG §26(1) und die Mitbestimmungsrechte nach BetrVG §87 Abs. 1 Nr. 6 erfordern eine frühzeitige Einbindung des Betriebsrats – idealerweise vor der technischen Implementierung. Microsoft Purview unterstützt die Datenschutz-Compliance durch integrierte Pseudonymisierung: Personenbezogene Daten werden in Alerts und Fällen standardmäßig maskiert und erst bei begründetem Verdacht durch berechtigte Personen aufgelöst.

Wichtige Vorbereitungsschritte zusammengefasst:

Mit diesen Grundlagen können wir nun zur praktischen Konfiguration übergehen.

Schritt-für-Schritt Konfiguration

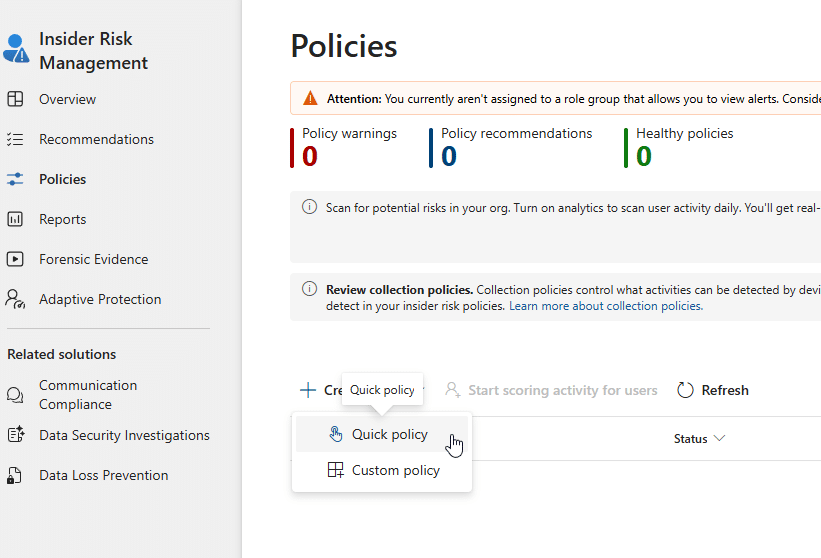

Die Einrichtung von Insider Risk Management erfolgt im Microsoft Purview Compliance Portal unter dem Menüpunkt „Insider Risk Management”. Der folgende Ablauf führt Dich von der Aktivierung bis zum produktiven Pilotbetrieb.

„Eine Einstellung sollte man niemals leichtfertig deaktivieren: die Pseudonymisierung von Inhalten. Sie ist zentral für Datenschutz und Akzeptanz im Unternehmen."

Aaron Siller, Microsoft Security Consultant

Grundkonfiguration im Purview Portal

Die Konfiguration empfiehlt sich für Organisationen, die erstmals eine proaktive Insider-Risikoerkennung implementieren oder bestehende DLP-Maßnahmen um Verhaltensanalysen erweitern möchten.

Vergleich der Policy-Vorlagen

Microsoft Purview bietet verschiedene Vorlagen für unterschiedliche Insider-Risiko-Szenarien. Die folgende Übersicht hilft Dir bei der Auswahl:

Kriterium | Datendiebstahl durch ausscheidende Mitarbeiter | Sicherheitsverletzungen | Richtlinienverstöße |

|---|---|---|---|

Anwendungsfall | Mitarbeiter in Kündigungsphase, die Unternehmensdaten mitnehmen könnten | Umgehung von Sicherheitskontrollen, unbefugte Systemzugriffe | Verstöße gegen interne Policies und Compliance-Vorgaben |

Erforderliche Signale | HR-Konnektor für Kündigungsdaten, Endpunkt-Aktivitäten | Defender for Endpoint, Azure AD Logs | DLP-Richtlinien, Audit-Logs |

Konfigurationsaufwand | Mittel (HR-Integration erforderlich) | Gering (nutzt vorhandene Defender-Daten) | Gering bis mittel (abhängig von DLP-Setup) |

Erkennungsgenauigkeit | Sehr hoch (95% bei USB-Exfiltration) | Hoch | Mittel bis hoch |

Für deutsche Unternehmen empfiehlt sich der Start mit der Vorlage „Datendiebstahl durch ausscheidende Mitarbeiter” – hier ist der Business Case am klarsten, und die HR-Korrelation liefert hochqualitative Signale mit geringer False-Positive-Rate.

Nach erfolgreicher Policy-Konfiguration ist das Alert-Management der nächste kritische Bereich.

„Insider Risk Management hilft KI-gestützt und intelligent, das Verhalten der Nutzer zu bewerten. Der Fokus liegt nicht nur darauf, was nach extern geht – sondern wie Nutzer mit Daten umgehen, auch innerhalb des Unternehmens. Das ist der entscheidende Unterschied zu klassischem DLP."

Aaron Siller, Microsoft Security Consultant

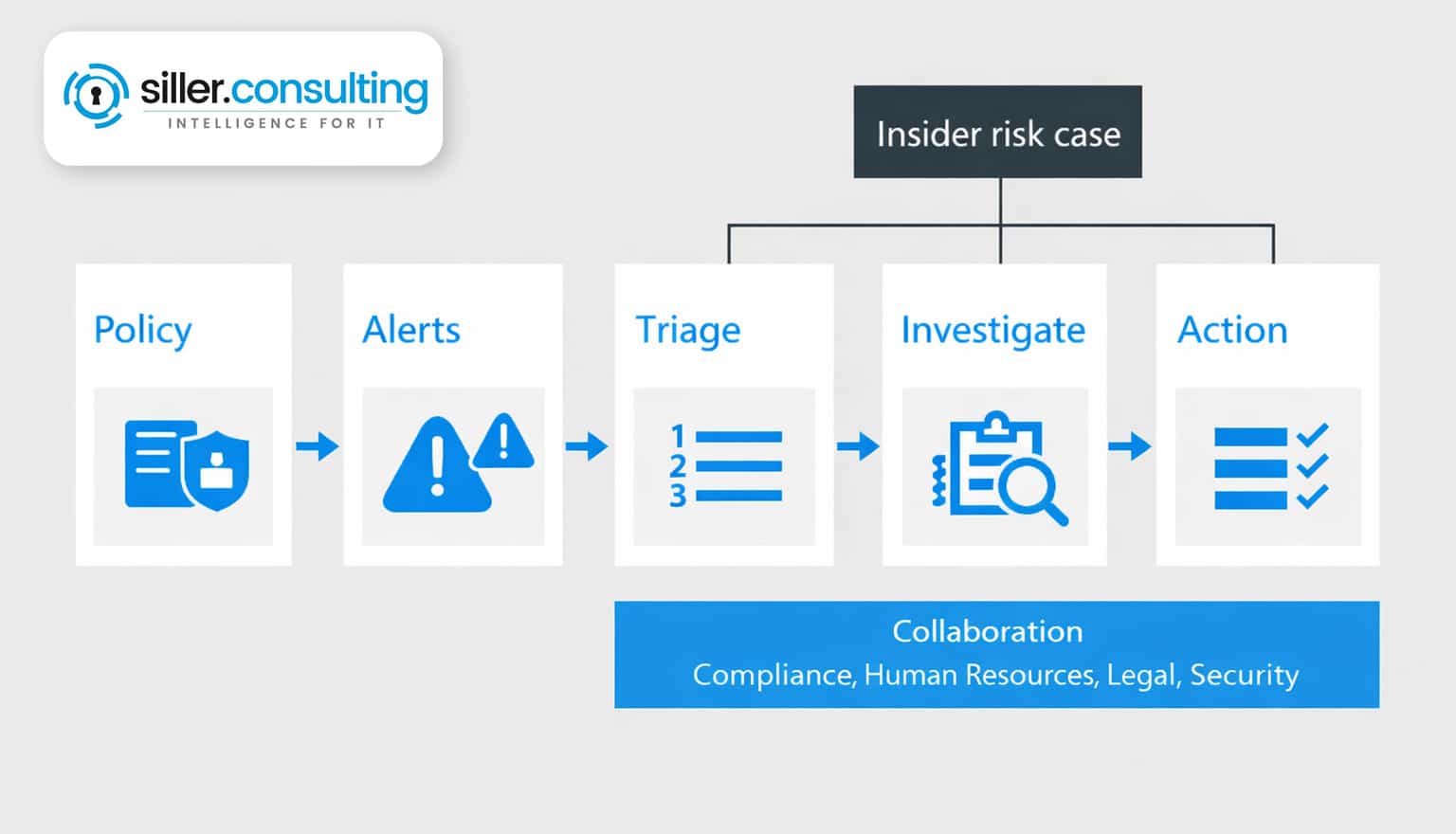

Alerts auswerten und Fälle managen

Die Verwaltung von Alerts und Fällen erfolgt zentral im Purview Portal. Ein strukturierter Workflow stellt sicher, dass Vorfälle zeitnah bearbeitet und dokumentiert werden.

70% der Fälle werden laut Microsoft-Statistiken ohne Eskalation an HR oder Rechtsabteilung abgeschlossen – ein Zeichen dafür, dass viele Alerts nach Prüfung als unbedenklich klassifiziert werden können. In Summe ist dies erfreulich, verdeutlich jedoch trotzdem die Notwendigkeit einer solchen Lösung.

Häufige Herausforderungen und Lösungen

Bei der Implementierung von Insider Risk Management treten typische Stolpersteine auf. Die folgenden Lösungen helfen Dir, diese proaktiv zu adressieren.

Zu viele False-Positive-Alerts

Lösung: Beginne mit konservativen Schwellenwerten und passe diese iterativ an. Nutze die Baseline-Learning-Phase von mindestens 7 Tagen, bevor Du Alerts produktiv auswertest. Die ML-Modelle benötigen historische Daten, um normale Verhaltensmuster zu erlernen. Eine False-Positive-Rate unter 2% ist ein realistisches Ziel für ein ausgereiftes Setup.

DSGVO-Konflikte bei Mitarbeiterüberwachung

Lösung: Aktiviere Pseudonymisierung von Tag eins und dokumentiere die Zweckbindung der Verarbeitung. Binde den Betriebsrat nicht erst bei Alerts ein, sondern bereits in der Planungsphase. Eine Betriebsvereinbarung schafft Rechtssicherheit und reduziert das Risiko von Anfechtungen. PwC-Studien zeigen, dass 22% der EU-Insider-Programme rechtliche Herausforderungen erleben – frühzeitige Stakeholder-Abstimmung reduziert dieses Risiko erheblich.

Integration mit bestehenden SIEM-Systemen

Lösung: Microsoft Sentinel bietet native Konnektoren für Insider Risk Management-Alerts. Damit fließen Risikosignale in Deine bestehende Security-Operations-Plattform ein, ohne dass aufwendige Custom-Integrationen erforderlich sind. Im Vergleich zu manuellen SIEM-Ansätzen sparst Du 40-50% der Integrationskosten.

Insider Risk Management vs. andere Lösungen

Eine fundierte Entscheidung erfordert den Vergleich mit alternativen Ansätzen. Die folgende Tabelle zeigt die Unterschiede zu DLP-only und SIEM-basierten Lösungen:

Kriterium | Insider Risk Management | DLP allein | SIEM-basierte Ansätze |

|---|---|---|---|

Fokus | Verhaltensanalyse und Korrelation | Datenklassifizierung und Blockierung | Ereigniskorrelation und Alerting |

Risikoerkennung | Proaktiv, ML-basiert | Reaktiv, regelbasiert | Reaktiv, manuelles Tuning |

HR-Integration | Native Konnektoren (Workday, SuccessFactors) | Nicht vorhanden | Aufwendige Custom-Integrationen |

Datenschutz | Pseudonymisierung integriert | N/A | Manuell zu implementieren |

Erkennungsqualität | 3x höhere Präzision als Legacy-Tools | Blockiert 95% klassifizierter Exfiltration | Abhängig von Regelqualität |

Während DLP exzellent bei der Verhinderung bekannter Exfiltrationsversuche ist, fehlt ihm der verhaltensbasierte Kontext. Ein Mitarbeiter, der kurz vor der Kündigung steht und ungewöhnlich viele Dateien herunterlädt, wird von DLP nicht erkannt – solange keine Regel verletzt wird. Genau hier setzt Insider Risk Management an.

Best Practices für den deutschen Markt

Der deutsche Markt stellt besondere Anforderungen an Überwachungslösungen. Diese Praktiken haben sich bewährt:

„Der Betriebsrat muss so früh wie möglich eingebunden werden. Meine Erfahrung: Wenn man nicht zu IT-lastig redet, sondern auf menschlicher Ebene erklärt – welche Inhalte werden analysiert, wie verarbeiten wir diese Informationen – dann funktioniert die Zusammenarbeit. Wer zu spät einbindet und mit Fachbegriffen um sich wirft, wird scheitern."

Aaron Siller, Microsoft Security Consultant

Fazit und nächste Schritte

Insider Risk Management repräsentiert Microsofts Ansatz für verhaltensbasierte Bedrohungserkennung, die traditionelle DLP-Regeln um intelligente Risikoanalyse ergänzt. Die Lösung adressiert einen kritischen Blindspot: Interne Bedrohungen, die 56% aller Datenschutzverletzungen ausmachen und durchschnittlich 15 Millionen Dollar Schaden verursachen.

Für deutsche Unternehmen bietet Purview die einzigartige Kombination aus leistungsstarker ML-Analyse und integriertem Datenschutz durch Pseudonymisierung. Die native Integration in das Microsoft 365-Ökosystem macht es zum logischen nächsten Schritt für Organisationen, die bereits auf Microsoft-Technologien setzen.

„Die größte Lücke, die ich sehe: Unternehmen nutzen Microsoft 365, haben aber ihre Zugriffe und Authentifizierungen nicht korrekt konfiguriert – oft lückenhaft. Insider Risk Management kann nur so gut schützen, wie die Basis darunter steht."

Aaron Siller, Microsoft Security Consultant

Sofort umsetzbare nächste Schritte:

Verwandte Themen, die Deine Insider-Risk-Strategie ergänzen: Integration mit Conditional Access für risikobasierte Zugriffskontrolle, Microsoft Defender für Endpoint-basierte Erkennungsverbesserungen und Microsoft Purview DLP für komplementären Datenschutz.

Bereit, Deinen Microsoft 365 auf das nächste Security-Level zu bringen?

Insider Risk Management ist nur ein Baustein einer sicheren M365-Umgebung. Wie gut ist Deine gesamte Konfiguration aufgestellt? Finde es in 5 Minuten heraus mit unserem kostenlosen Hardening Check.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-relevanten Themen, u.a. zu Microsoft Purview DLP, Conditional Access Best Practices oder Microsoft Defender.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!

„Mein Tipp für den Einstieg: Klein anfangen – mit einem klar abgegrenzten Pilot-Szenario. Erste Erfahrungen sammeln, lernen und darauf strukturiert aufbauen. Muss ja nicht direkt für das ganze Unternehmen sein."

Aaron Siller, Microsoft Security Consultant

Zusätzliche Ressourcen und Quellen

Microsoft Purview Insider Risk Management Dokumentation – offizielle Konfigurationsanleitungen und API-Referenzen

DSGVO-Leitfäden für Mitarbeiterüberwachung – Empfehlungen der Datenschutzbehörden zur rechtskonformen Implementierung -> Aktueller Artikel: https://www.computerwoche.de/article/2798126/welche-kontrollen-die-dsgvo-erlaubt.html

CERT/SEI Common Sense Guide to Mitigating Insider Threats – wissenschaftliche Grundlage für Insider-Risk-Programme mit 13 Best Practices

Microsoft Digital Defense Report 2025