Die Break Glass Access Application ist keine optionale Empfehlung von Microsoft, sondern ein essentieller Bestandteil eines umfassenden Recovery Plans für die Unternehmen, die intensiv auf das Microsoft Entra ID angewiesen sind.

In diesem Blog-Beitrag zeige ich Dir die Vorteile einer Break-Glass-Anwendung und was sie von herkömmlichen Break-Glass-Konten unterscheidet. Außerdem schauen wir uns gemeinsam an, wie Du ihre Sicherheit durch Conditional Access Policies verstärken kannst.

Diese Backup-Methode unterstützt Dich bei der Verwaltung der Notfallwiederherstellung, der Bekämpfung von Sicherheitsverletzungen und der Gewährleistung eines kontinuierlichen Zugriffs auf Deine IT-Umgebung.

Einführung in die Break Glass Access Anwendung

Die Verwaltung cloudbasierter Konten erfordert eine sorgfältige Planung. Eine einzige Fehlkonfiguration, versehentliche Löschung oder ein kompromittierter Login kann Dich aus Deinem Tenant aussperren. Daher empfiehlt Microsoft die Verwendung von "Break-Glass"-Konten.

Die Überwachung und Dokumentation von Break-Glass-Konten ist entscheidend, um (externen) Missbrauch zu verhindern und eine schnelle Wiederherstellung des regulären Zugangs und Betriebs zu gewährleisten.

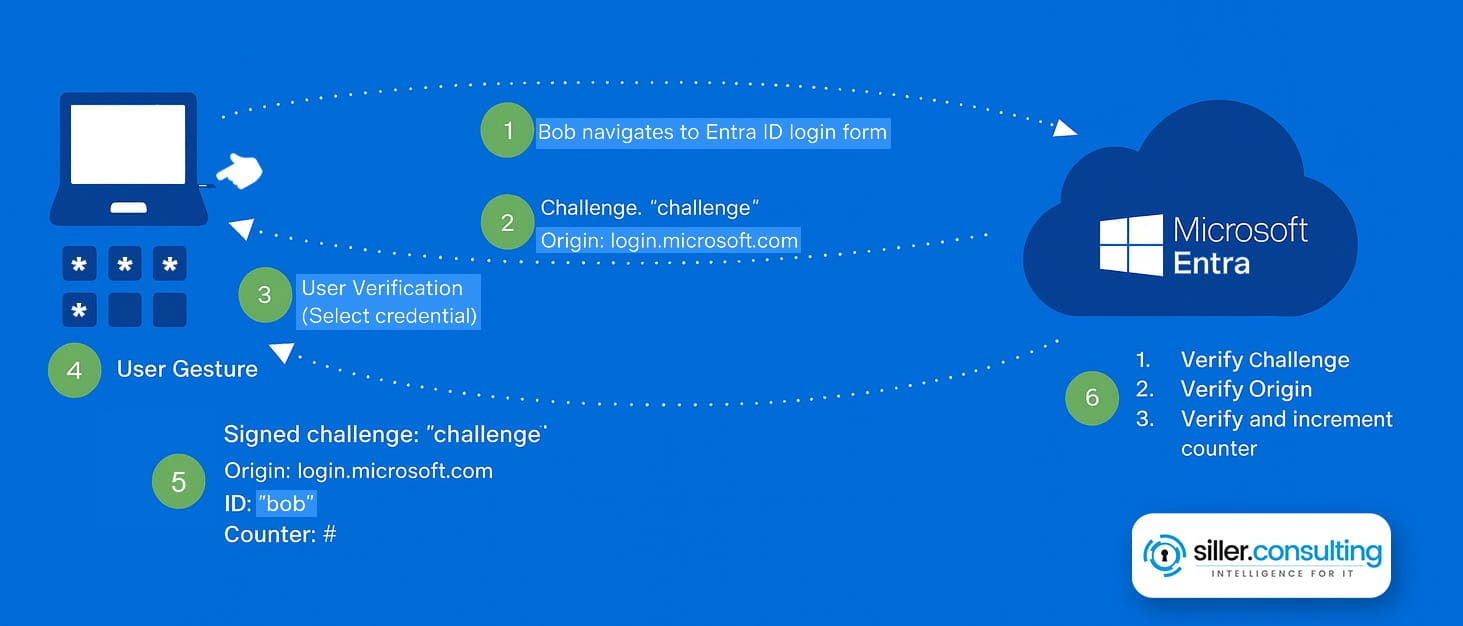

Bei korrekter Konfiguration sind diese Konten so ausgelegt, dass sie standardmäßige Sicherheitsmaßnahmen wie Multi-Faktor-Authentifizierung (MFA) und Conditional Access Policies umgehen und Dir weiterhin Zugriff ermöglichen. Bedenken wir hier auch das Erfordernis einer Phishing-Resistenten Authentifizierung, die Microsoft durch eine Anpassung seiner Richtlinien auf uns übertragen hat!

In der Praxis ist die Zuverlässigkeit und Erreichbarkeit von Break-Glass-Konten im Notfalls jedoch oft durch unpassende Konfiguration eingeschränkt. Dazu gehören u.a.:

Bei unvorhergesehenen Vorfällen ist es entscheidend, eine zusätzliche Sicherheits- und Wiederherstellungsebene zu haben, daher empfiehlt sich als Alternative eine Emergency Access Application.

Diese sogenannte nicht-interaktive Lösung verwendet eine zertifikatsbasierte Authentifizierung zur Verwaltung, wie z.B.: die Änderung von Conditional Access Policies, dem Zurücksetzen von Benutzeranmeldeinformationen oder der Neuzuweisung von Rollen innerhalb des Microsoft Entra IDs.

Beachten wir an der Stelle nur nochmal: Es ist ein Notfallzugang für Systemadministratoren, der für Situationen gedacht ist, in denen Standardmethoden nicht funktionieren.

Klären wir ergänzend nochmal einige grundlegende Punkte.

Was ist der Break Glass Access?

Break Glass Access, im deutschen so schön bekannt als "Notfallzugriff", ist ein Mechanismus, der bestimmten Benutzern ermöglicht, ihre administrative Zugriffsrechte ad hoc zu erhöhen, indem sie die normalen Zugriffssteuerungen umgehen.

Dies geschieht in Situationen, in denen die Standardverfahren nicht befolgt werden können und sofortiger Zugriff erforderlich ist, um eine Time-Out oder (System-)Error zu bewältigen.

Die "Break-Glass"-Analogie bezieht sich auf die Idee, ein Glas zu zerbrechen, um auf einen Notfallhebel oder an einen Feuerlöscher zu gelangen.

Bedeutung vom Emergency Access

Durch die Integration von Emergency Access in die Security-Mechanismen einer Organisation können IT-Teams eine schnellere Reaktionszeit während eines Notfalls erreichen. Die doch große Bedeutung vom Emergency Access liegt darin, dass es Organisationen ermöglicht, ihre Sicherheit, Compliance und Reaktionsfähigkeit im Moment unerwarteter Ereignisse oder 'Outtakes' zu verbessern.

Break Glass Szenarien

Einige häufige - wenn auch sehr kritische - Break Glass Szenarien umfassen:

In solchen Situationen ist es wichtig, dass Organisationen einen Mechanismus haben, um schnell und sicher auf die Situation zu reagieren. Der Break Glass Zugriff ist entsprechend unser Startpunkt an der Stelle, wenn andere Mechanismen nicht greifen können.

Break Glass Account vs. Break Glass Application

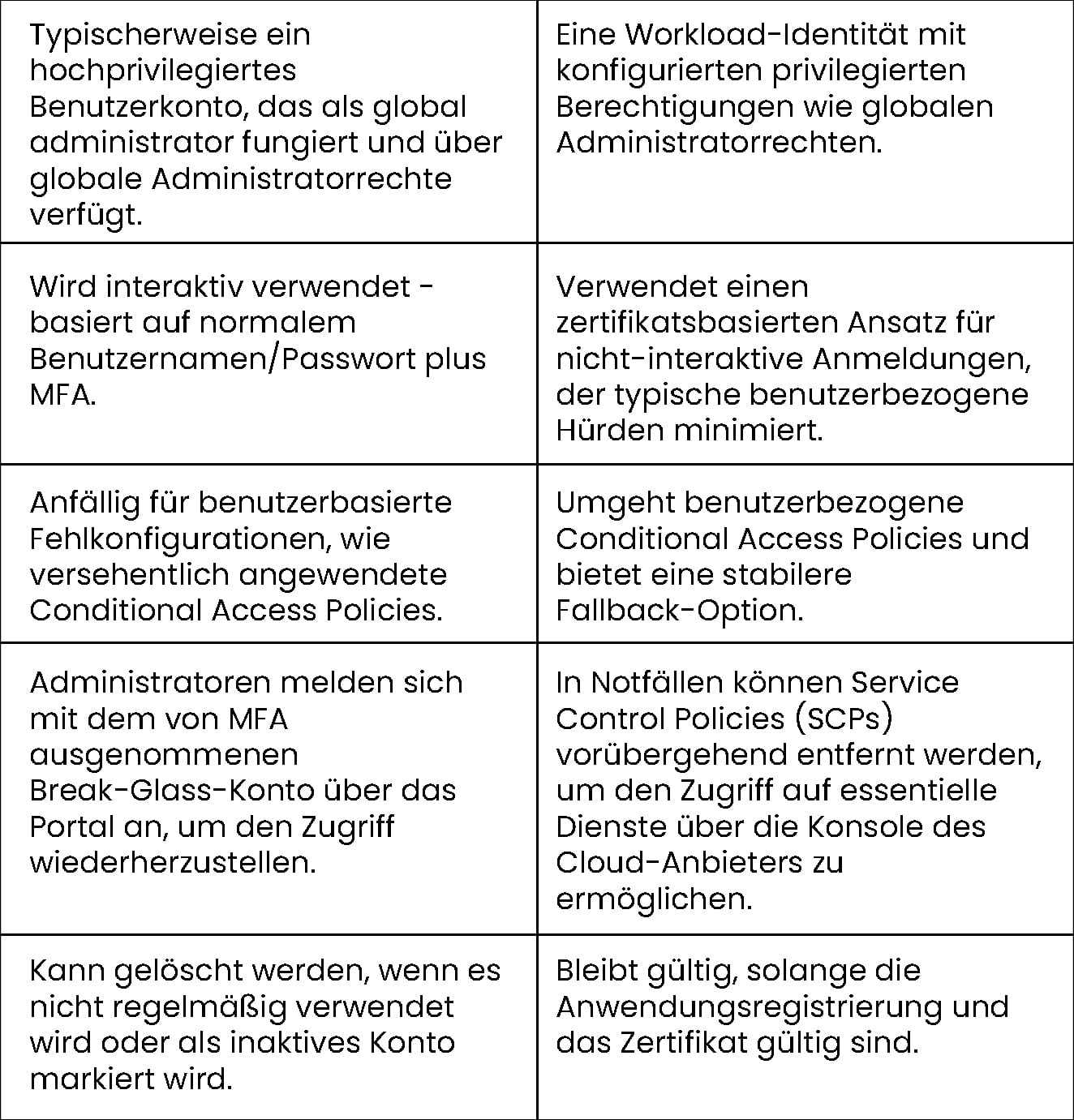

Zunächst ist es wichtig, den Unterschied zwischen einem Break Glass Account und einer Break Glass Application in Microsoft Entra ID zu verdeutlichen:

Break Glass Account

Break Glass Application

Nicht-interaktive Anmeldungen:

Nicht-interaktive Anmeldungen reduzieren die Wahrscheinlichkeit, von sogenannten benutzerzentrierten Sicherheitsrichtlinien betroffen zu sein.

Dies ist besonders relevant während Situationen wie einem großflächigen MFA-Ausfall oder einer Richtlinienfehlkonfiguration, die standardmäßige Benutzerkonten vorübergehend unbrauchbar machen können.

Im Kern geht es darum sicherzustellen, dass unser Notfall-Zugriff (in welcher Form wir diesen auch abbilden wollen) garantiert von allen erdenklichen Fehlern verschont bleibt.

Empfehlungen zur Emergency Access Application

Bevor Du die Anwendung konfigurierst, beachte:

So erstellst Du eine Break Glass Access Application in Microsoft Entra ID

Folge diesen Schritten, um den zuverlässigsten Wiederherstellungspfad in Deinem Tenant einzurichten:

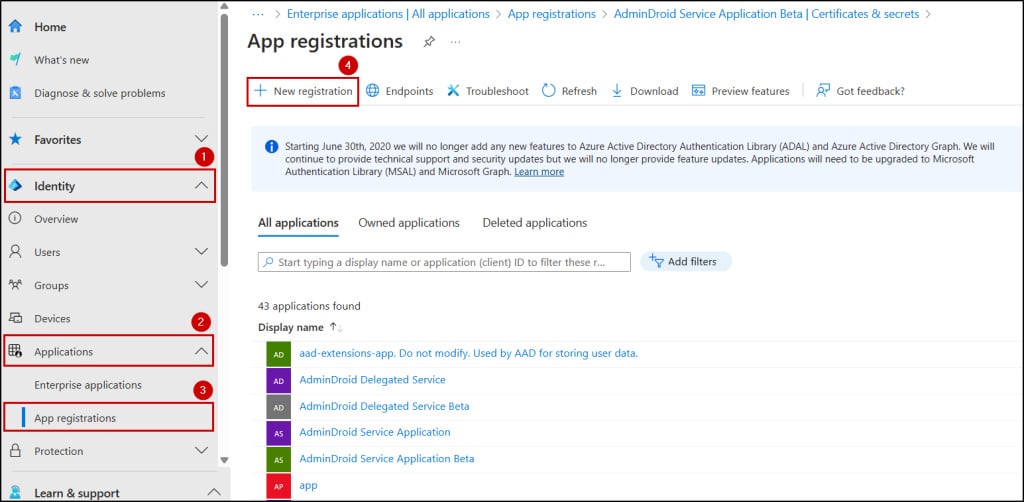

Schritt 1: Neue Anwendung registrieren

Quelle: https://blog.admindroid.com/how-to-set-up-break-glass-access-application-for-admin-recovery/

- Melde Dich im Microsoft Entra Admin Center an und navigiere zu Identity → Applications → App registrations.

- Klicke auf den Button "New registration", um eine neue App zu erstellen.

- Vergib einen klaren, aber nicht offensichtlich privilegierten Namen. (Tipp: Vermeide Namen wie "Break Glass Admin App", um ihr Profil für potenzielle Angreifer zu reduzieren.)

- Setze "Supported account types" auf "Accounts in this organizational directory only."

- Lasse Redirect URI leer und klicke auf Register.

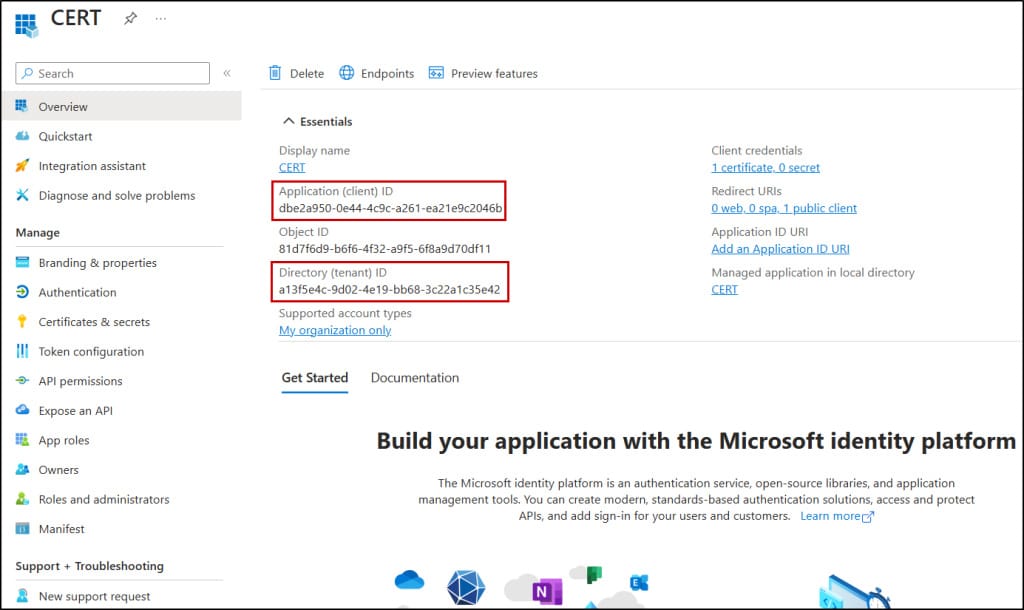

- Nach der Registrierung notiere Dir die Client ID und Tenant ID. Speichere diese an einem sicheren Ort zur späteren Verwendung.

Schritt 2: Berechtigungen konfigurieren

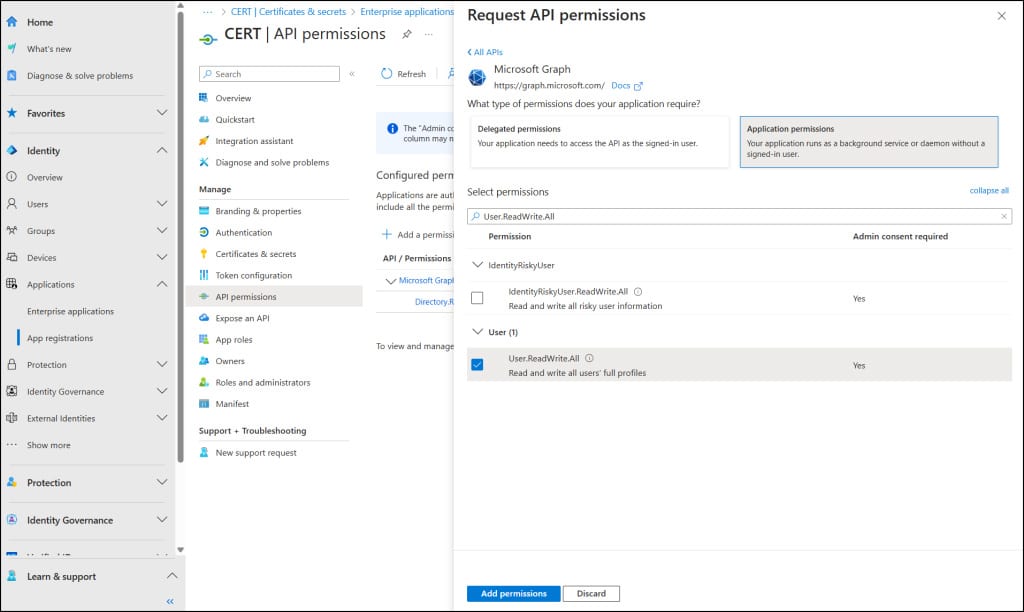

- Wähle im linken Bereich unter Manage "API permissions".

- Entferne die standardmäßige delegierte Berechtigung User.Read, die normalerweise nicht notwendig ist.

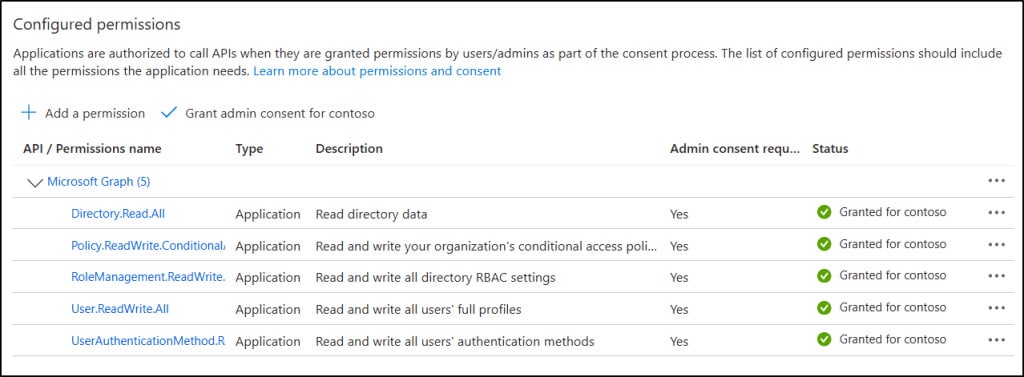

- Füge folgende Microsoft Graph Anwendungsberechtigungen hinzu:

- User.ReadWrite.All

- Directory.ReadWrite.All

- Policy.Read.All

- Policy.ReadWrite.ConditionalAccess

- RoleManagement.ReadWrite.Directory

- UserAuthenticationMethod.ReadWrite.All

Diese Berechtigungen sind entscheidend für spätere Tätigkeiten, wie das Aktualisieren von Conditional Access Policies, die Zuweisung von Rollen oder das Zurücksetzen von Authentifizierungsmethoden.

1. Klicke auf den Button "Grant admin consent for <domain>", um die Konfiguration abzuschließen.

Schritt 3: Zertifikat hochladen

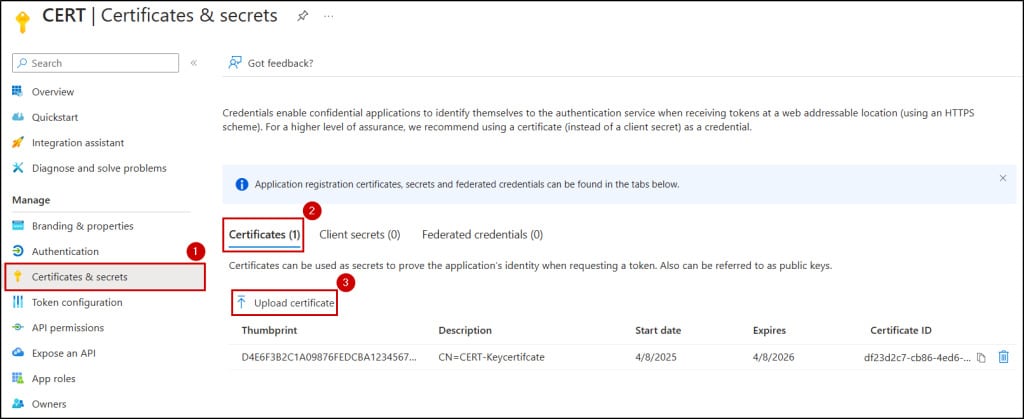

- Wähle unter Manage "Certificates & secrets".

- Lade im Certificates-Tab ein gültiges Zertifikat hoch - entweder von einer vertrauenswürdigen Zertifizierungsstelle oder ein selbst signiertes (erstellt über PowerShell). Die Verwendung von vom Kunden verwalteten Verschlüsselungsschlüsseln (encryption keys) ist entscheidend, um sicherzustellen, dass die Daten im Ruhezustand geschützt sind und der Zugriff auf die Log-Dateien ausschließlich dem SOC-Team zur Untersuchung vorbehalten bleibt.

- Notiere Dir nach dem Upload den Zertifikat-Thumbprint. Dieser wird für die Authentifizierung Deiner Skripte oder API-Aufrufe verwendet.

Schritt 4: Mit Microsoft Graph über die Anwendung verbinden

Verwende PowerShell, um Dich mit dem Zertifikat Deiner neuen App anzumelden. Zum Beispiel:

Connect-MgGraph -ClientId <Client ID> -TenantId <Tenant ID> -CertificateThumbprint <Thumbprint>

Da diese Anmeldung auf einen Service Principal abzielt, umgeht sie typischerweise benutzerbasierte Conditional Access Policies.

Hinweis: Stelle sicher, dass Deine Break Glass Access Application ausgenommen oder richtig konfiguriert ist, wenn Du strenge tenant-weite Richtlinien oder standortbasierte Einschränkungen hast.

Überwachung Deiner Break Glass Access Application

Auch wenn sie nur im Notfall verwendet wird, ist es entscheidend zu überwachen, wer Zugriff auf Deine Break Glass Application hat und welche Aktionen durchgeführt werden.

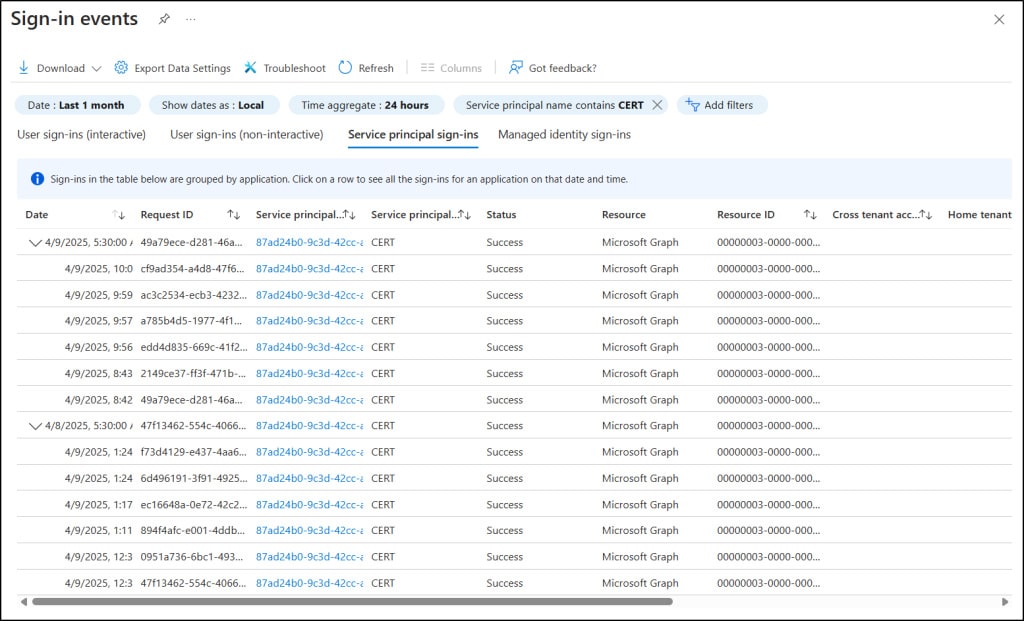

Anmelde-Protokolle

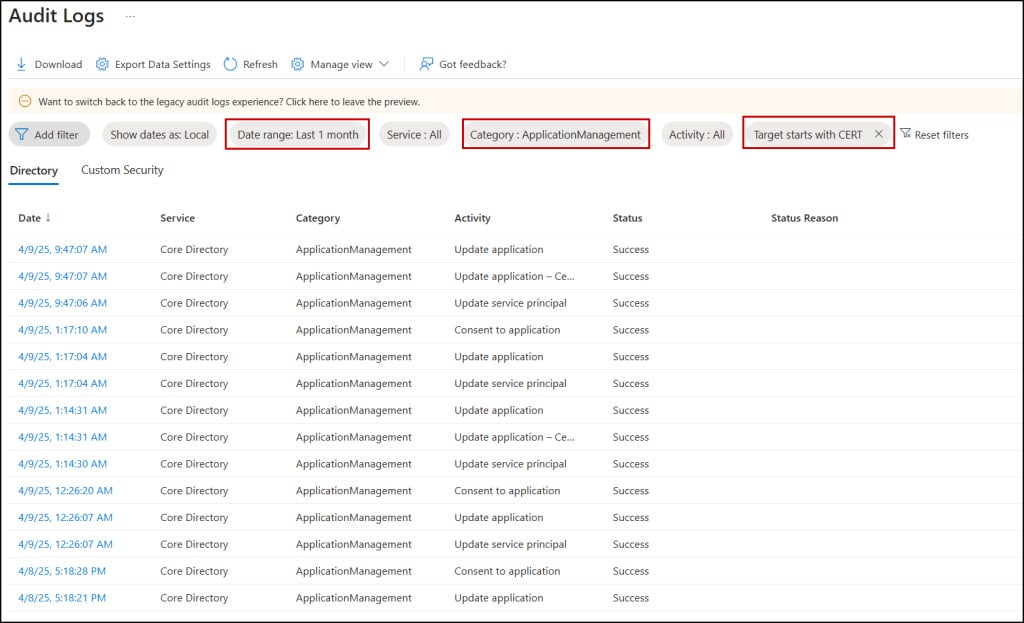

Audit-Protokolle

Automatisierte Warnungen:

Überlege Dir, ob nicht die Einrichtung automatischer Warnungen zur Informierung Deines IT-Teams sinnvoll wäre. Ja, dies kostet zu Beginn zwar mehr Zeit, aber willst Du wirklich alle Informationen manuelle Auswerten müssen? Die frühzeitige Erkennung ist der Schlüssel zum Erfolg.

Fazit

Eine Break Glass Access Application ist ein wichtiges Werkzeug, um in der dynamischen Sicherheitsumgebung kontinuierliche Kontrolle zu gewährleisten und zu erhalten. Wenn Benutzerkonten ausfallen, sei es durch Benutzerfehler oder einen großflächigen Ausfall der Systeme, kann diese Anwendung weiterhin Zugriff auf Deine Microsoft 365-Umgebung bieten und deren Funktionalität aufrechterhalten.

Als IT-Administrator liegt es in Deiner Verantwortung, potenzielle Worst-Case-Szenarien vorherzusehen und proaktive Maßnahmen zu ergreifen, um deren Eskalation zu verhindern. Durch die Konfiguration Deiner Break Glass Access Application und regelmäßige Tests ihrer Funktionalität stellst Du sicher, dass Sicherheitsmaßnahmen wie Conditional Access Policies Dich nicht während eines Notfalls aussperren.

Schule Dein Team, dokumentiere Verfahren und setze strikte Überwachung durch. Eine Notfallmaßnahme zu haben ist wichtig, aber es ist auch entscheidend sicherzustellen, dass sie nicht missbraucht wird. Kombiniere diese Anwendung mit gut gepflegten Break-Glass-Benutzerkonten, robuster Protokollierung und konsistentem Zertifikatsmanagement.

Letztendlich hängt die Widerstandsfähigkeit Deiner Cloud-Identitätsumgebung davon ab, wie gut Du auf das Unerwartete vorbereitet bist.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!