Mit dem Start ins neue Jahr bringt Microsoft erneut gezielte Anpassungen rund um Sicherheit, Compliance und administrative Kontrolle in Microsoft 365. Die Neuerungen in Microsoft Purview und Microsoft Defender für Office 365 zeigen klar, worauf der Fokus 2026 liegt: höhere Sicherheitsstandards, transparente Übergangsphasen bei Infrastrukturänderungen und mehr Kontrolle über externe Kommunikation.

Für Admins bedeutet das nicht hektisches Handeln, sondern sauberes Einordnen, Prüfen bestehender Prozesse und klare interne Kommunikation.

Hier sind die wichtigsten Entwicklungen, die IT-Admins kennen sollten

Microsoft Purview: Änderung der Datenlebenszyklus-Management-CMDLET-Konnektivität

Microsoft Purview: Änderung der Datenlebenszyklus-Management-CMDLET-Konnektivität

Microsoft passt die Konnektivität der Data-Lifecycle-Management-CMDLETs in Microsoft Purview an. Ziel ist eine höhere Sicherheit

Ab

Ab wann gilt die Änderung?

Ab wann gilt die Änderung?

Durchsetzung: ab 31. Januar 2026

Wer ist betroffen?

Wer ist betroffen?

- Administratoren, die Data-Lifecycle-Management-CMDLETs in Security & Compliance PowerShell verwenden

- Nicht betroffen sind:

- Endanwender

- Administratoren, die ausschließlich über das Microsoft-Purview-Portal arbeiten

Was ändert sich konkret?

Was ändert sich konkret?

Für die Ausführung bestimmter CMDLETs ist künftig zwingend erforderlich:

-

- Nutzung des Parameters -EnableSearchOnlySession beim Ausführen von Connect-IPPSession

Ohne diesen Parameter wird die Verbindung blockiert.

Welche CMDLETs sind betroffen?

Welche CMDLETs sind betroffen?

Die Änderung gilt ausschließlich für folgende Aufbewahrungs- und Compliance-CMDLETs:

- New-RetentionCompliancePolicy

- Set-RetentionCompliancePolicy

- New-RetentionComplianceRule

- Set-RetentionComplianceRule

Andere PowerShell-Funktionen oder Portalzugriffe bleiben unverändert.

Wichtige technische Hinweise

Wichtige technische Hinweise

- Die CMDLETs bleiben nicht kompatibel mit zertifikatsbasierter Authentifizierung (CBA)

- Die neue Verbindungsmethode stärkt die Sicherheitsgrenzen zwischen PowerShell und Microsoft-365-Workloads

- Ziel ist eine kontrollierte, suchbasierte Sitzung für sensible Compliance-Operationen

Was du jetzt vorbereiten solltest

Was du jetzt vorbereiten solltest

Damit es ab Ende Januar 2026 nicht zu Ausfällen kommt, empfiehlt Microsoft:

- Skripte und Automatisierungen prüfen und anpassen, sodass -EnableSearchOnlySession integriert ist

- sicherstellen, dass Exchange Online PowerShell v3.9.0 oder neuer verwendet wird

- interne Dokumentationen und Admin-Runbooks aktualisieren

https://admin.cloud.microsoft/?#/MessageCenter/:/messages/MC1213770

Microsoft Purview Communication Compliance: Vorübergehende Verzögerungen durch geplante Infrastruktur-Migration

Microsoft Purview Communication Compliance: Vorübergehende Verzögerungen durch geplante Infrastruktur-Migration

Microsoft modernisiert die Infrastruktur von Microsoft Purview Communication Compliance

Wichtig dabei: Es gehen keine Daten verloren. Die Maßnahme dient der langfristigen Stabilität, Sicherheit und Performance des Dienstes.

Die Arbeiten finden überwiegend außerhalb der regulären Geschäftszeiten statt. Dennoch kann es in einzelnen Produktionsclustern temporär zu höherer Auslastung kommen, was sich kurzfristig bemerkbar machen kann.

Zeitraum der Migration

Zeitraum der Migration

Start: 5. Januar 2026

Ende: 28. Februar 2026

Die Umstellung erfolgt schrittweise über diesen Zeitraum hinweg.

Wer ist betroffen?

Wer ist betroffen?

Betroffen sind vor allem:

Administratoren, die

- Communication-Compliance-Richtlinien verwalten

- Review- und Prüfprozesse durchführen

- Berichte und Auswertungen in Microsoft Purview nutzen

Endnutzer sind nicht direkt betroffen, da sich die Auswirkungen auf administrative und prüfende Tätigkeiten beschränken.

Mögliche Auswirkungen während der Migration

Mögliche Auswirkungen während der Migration

Während der Infrastruktur-Migration kann es vorübergehend zu folgenden Effekten kommen:

- Verzögerte Aktualisierung von Richtlinienerkenntnissen und aggregierten Zählwerten

(z. B. „Heute neu ausstehend“, „Gesamt ausstehend“, „Gesamt gelöst“)

- Intermittierende Fehler beim Überprüfen markierter Nachrichten

- Kurze Verzögerungen zwischen Benachrichtigung und Zugriff auf zu prüfende Inhalte

- Berichte mit zeitweise veralteten Daten, bis die Nachverarbeitung abgeschlossen ist

- Eingeschränkt verfügbare Exportfunktionen (Berichte oder Dateien)

Alle genannten Punkte betreffen ausschließlich die Verarbeitungsgeschwindigkeit, nicht den Datenbestand selbst.

Daten bleiben vollständig erhalten

Daten bleiben vollständig erhalten

- Kein Datenverlust

- Keine Auswirkungen auf bestehende Richtlinien oder Inhalte

- Bei globalen Organisationen kann es vereinzelt zu Überschneidungen mit lokalen Arbeitszeiten kommen

Was jetzt zu tun ist

Was jetzt zu tun ist

- Keine Aktion erforderlich – die Migration wird automatisch umgesetzt

- Informiere deine Compliance-, Sicherheits- und Review-Teams über mögliche kurzfristige Verzögerungen

- Aktualisiere bei Bedarf interne Dokumentationen, um Erwartungen klar zu kommunizieren

Vorrangige Bereinigung für SharePoint Online und OneDrive for Business – jetzt allgemein verfügbar

Vorrangige Bereinigung für SharePoint Online und OneDrive for Business – jetzt allgemein verfügbar

Microsoft hat die vorrangige Bereinigung (Priority Cleanup) für SharePoint Online und OneDrive for Businessallgemein verfügbar gemacht. Damit steht Organisationen erstmals eine offizielle Möglichkeit zur Verfügung, Inhalte gezielt zu entfernen, selbst wenn diese eigentlich durch Aufbewahrungsrichtlinien oder -labels geschützt sind.

Im Gegensatz zur noch komplexen und weiterhin nur als Vorschau verfügbaren Lösung für Exchange ist diese Variante produktreif und klar auf typische SharePoint- und OneDrive-Szenarien zugeschnitten.

Wofür ist Priority Cleanup gedacht?

Wofür ist Priority Cleanup gedacht?

Microsoft positioniert die Funktion klar als Werkzeug, um:

- große, veraltete Inhalte zu entfernen

- Speicherplatz zurückzugewinnen

- Risiken durch alte Inhalte zu reduzieren – insbesondere im Kontext von Copilot

- Ein zentrales Einsatzszenario sind Teams-Meetingaufzeichnungen und -Transkripte, die in:

- OneDrive for Business (persönliche Meetings)

- SharePoint Online (Kanalmeetings)

gespeichert werden. Diese Dateien sind oft sehr groß und enthalten sensible Inhalte, die später von Copilot verarbeitet werden könnten. Priority Cleanup erlaubt es, genau diese Dateien auch dann zu löschen, wenn sie mit Aufbewahrungsetiketten versehen sind.

OneDrive, Aufbewahrung und Löschanforderungen

OneDrive, Aufbewahrung und Löschanforderungen

Ein weiterer wichtiger Anwendungsfall betrifft OneDrive-Konten, insbesondere bei:

- Ausscheidenden Mitarbeitenden

- DSGVO-Löschanfragen (Art. 17)

Normalerweise verhindern Inhalte in der Preservation Hold Library, dass ein OneDrive-Konto vollständig gelöscht werden kann. Mit Priority Cleanup lassen sich diese Inhalte gezielt entfernen, sodass:

- Konten gelöscht werden können

- Speicher freigegeben wird

- rechtliche Löschpflichten umgesetzt werden können

Gerade bei DSGVO-Anforderungen ist das ein entscheidender Punkt, da auch aufbewahrte Inhalte personenbezogen sein können.

SharePoint-Speicher: teuer und schnell belegt

SharePoint-Speicher: teuer und schnell belegt

In SharePoint Online kann die Preservation Hold Library einen erheblichen Teil des verfügbaren Speichers belegen – teils 20 % oder mehr des gesamten Site-Kontingents.

Da:

- intelligente Versionierung nicht mit Aufbewahrungsrichtlinien harmoniert

- alle Versionen erhalten bleiben müssen

- ist Priority Cleanup oft die einzige realistische Möglichkeit, um teuren SharePoint-Speicher zurückzugewinnen. Gleichzeitig gilt:

Inhalte mit Compliance-Relevanz dürfen nicht unüberlegt gelöscht werden.

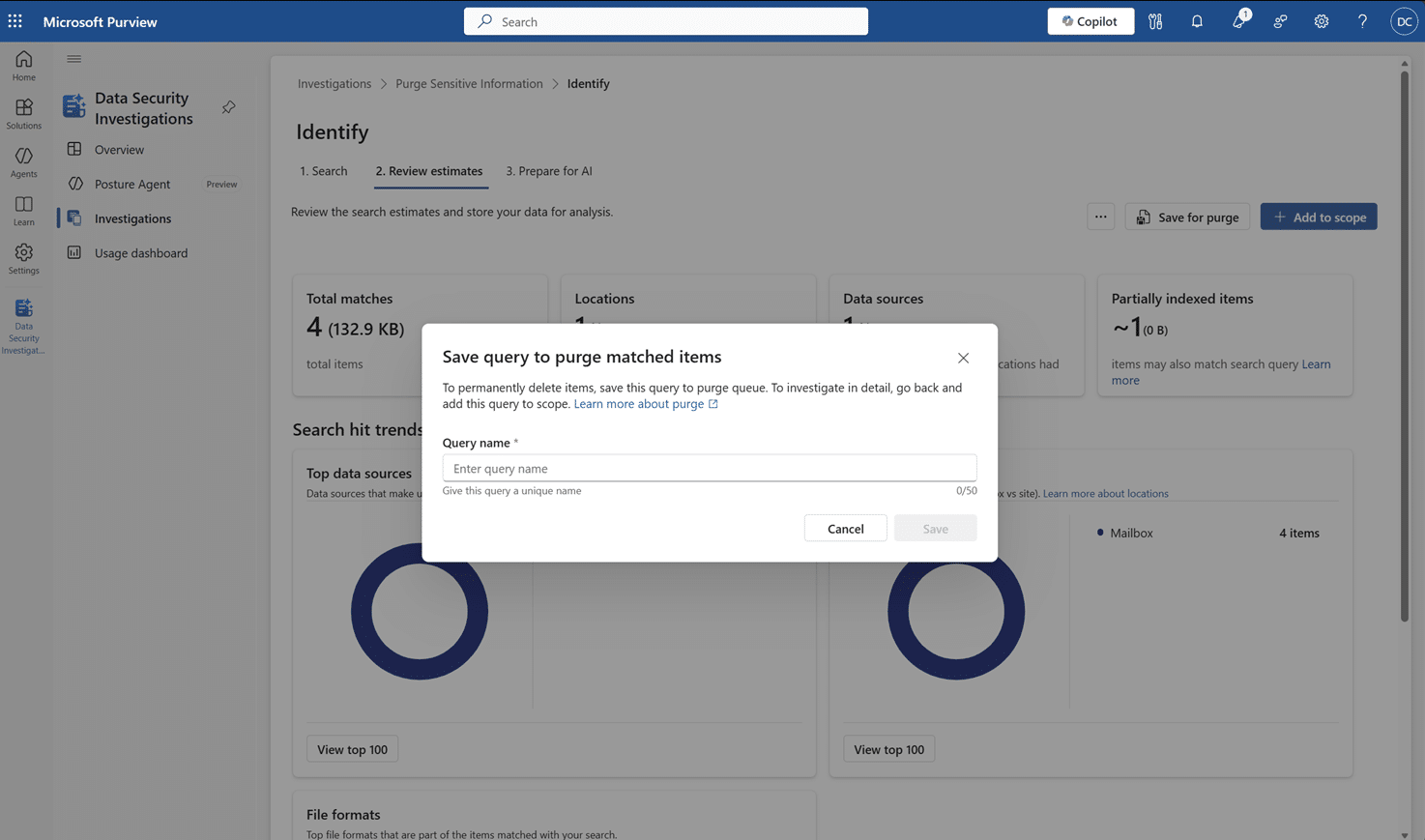

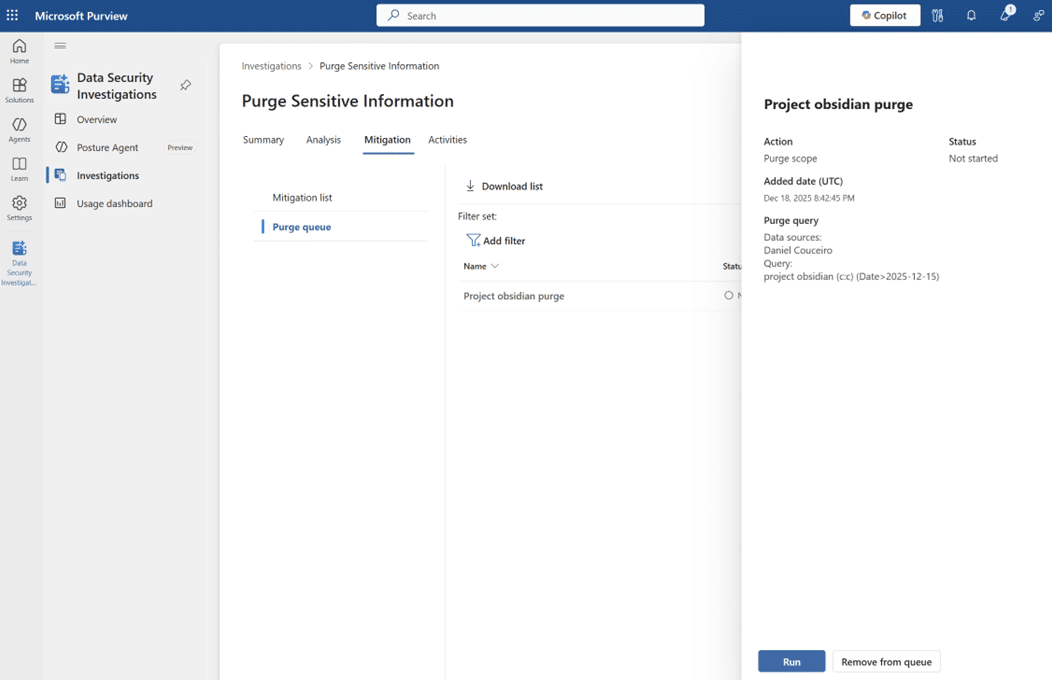

Wie die Bereinigung technisch umgesetzt wird (Kurzüberblick)

Wie die Bereinigung technisch umgesetzt wird (Kurzüberblick)

Priority Cleanup arbeitet richtlinienbasiert:

- Zielorte werden über adaptive Bereiche definiert

- Inhalte werden per KQL-Abfrage identifiziert (z. B. alte Inhalte in der Preservation Hold Library)

- Neue Richtlinien starten immer im Simulationsmodus

- Erst nach Prüfung und Freigabe durch einen separaten Genehmiger wird die Richtlinie aktiv

Nach Aktivierung:

- Inhalte werden mit einem speziellen Aufbewahrungsetikett markiert

- SharePoint verschiebt sie in den Papierkorb der zweiten Stufe

- Dort bleiben sie 93 Tage wiederherstellbar, bevor sie endgültig gelöscht werden

Transparenz und Kontrolle

Transparenz und Kontrolle

Der Fortschritt einer aktiven Richtlinie ist nicht direkt in der Oberfläche sichtbar. Stattdessen erfolgt die Nachverfolgung über:

- Activity Explorer

- Unified Audit Log (z. B. Ereignisse wie PriorityCleanupTagApplied)

Damit lässt sich nachvollziehen, was bereinigt wurde, auch wenn die Benutzeroberfläche nur begrenzte Statusinformationen liefert.

Wichtiger Hinweis zur Nutzung

Wichtiger Hinweis zur Nutzung

Priority Cleanup ist kein Alltagswerkzeug, sondern ein gezieltes Mittel für Ausnahmefälle.

Da die Funktion bewusst Aufbewahrungsmechanismen übersteuert, gilt:

- gründliche Vorbereitung ist Pflicht

- Compliance-, Datenschutz- und Rechtsabteilungen sollten eingebunden sein

- Richtlinien sollten nach Abschluss wieder entfernt werden

Microsoft macht klar: Diese Funktion dient der kontrollierten Optimierung, nicht dem pauschalen Löschen.

Fazit

Die Updates lassen sich klar zusammenfassen:

- Mehr Sicherheit auf Admin-Ebene durch strengere technische Anforderungen und klar definierte Zugriffe

- Geplante Übergangsphasen statt Überraschungen, insbesondere bei Wartung und Infrastruktur-Migrationen

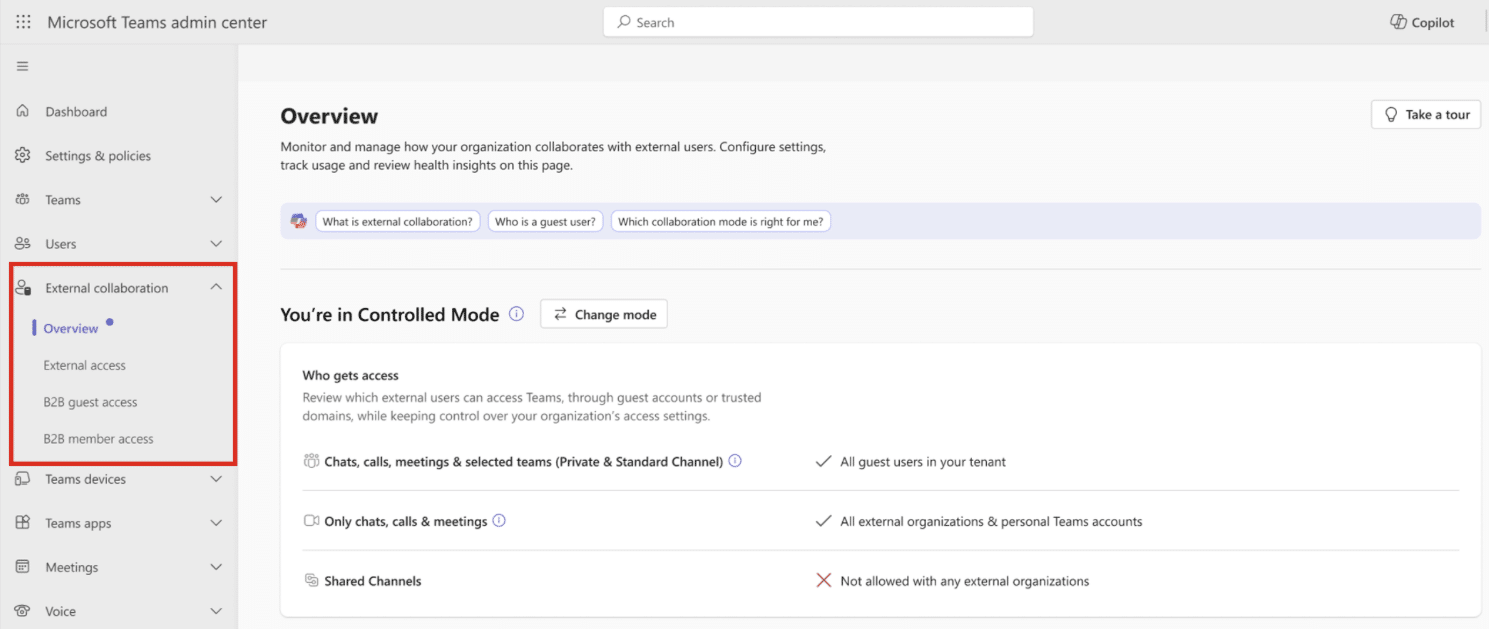

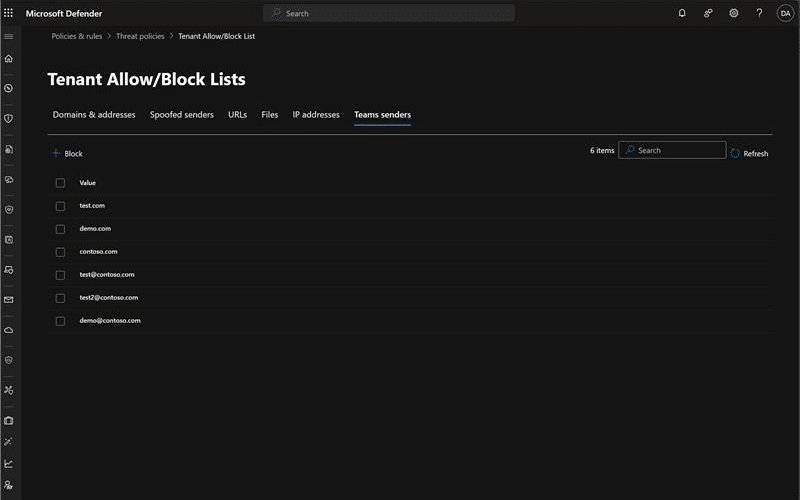

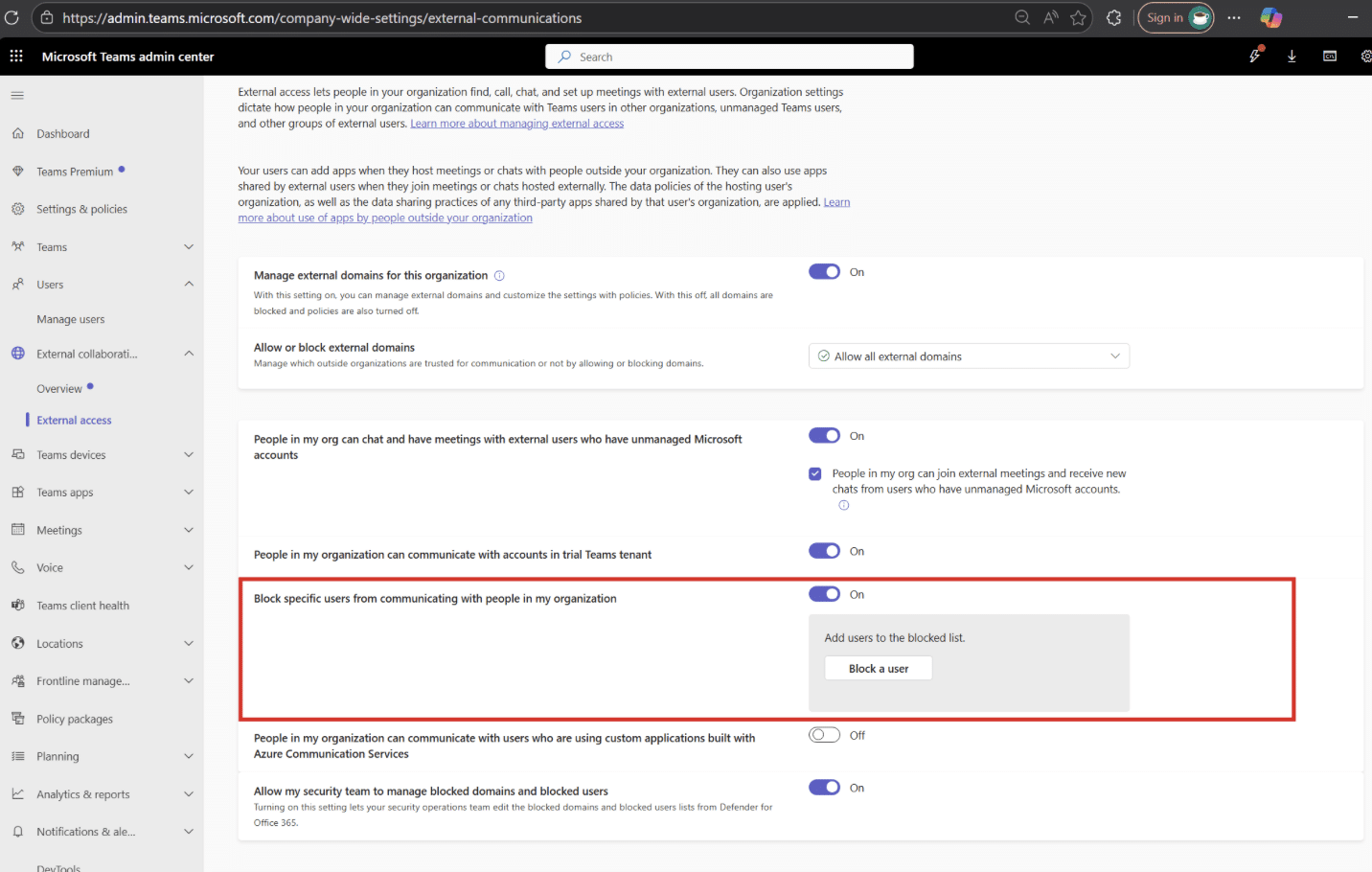

- Bessere Kontrolle externer Kommunikation ohne Eingriff in bestehende Teams-Konfigurationen

Kommunikation ist entscheidend: Auch wenn kein unmittelbarer Handlungsdruck besteht, sollten betroffene Teams informiert sein

Unterm Strich gilt: keine dramatischen Änderungen, aber klare Signale. Wer Microsoft 365 professionell betreibt, sollte diese Neuerungen kennen, einordnen und organisatorisch sauber begleiten.

Die Ankündigung ist mit der Microsoft 365 Roadmap ID 542930 verknüpft.

Die Ankündigung ist mit der Microsoft 365 Roadmap ID 542930 verknüpft.

Technische Rahmenbedingungen

Technische Rahmenbedingungen Wichtig: Die neue Funktion ergänzt bestehende Einstellungen, sie ersetzt sie nicht.

Wichtig: Die neue Funktion ergänzt bestehende Einstellungen, sie ersetzt sie nicht.

Stelle sicher, dass mindestens EAS 16.1 verwendet wird

Stelle sicher, dass mindestens EAS 16.1 verwendet wird Informiere Helpdesk und Endnutzer rechtzeitig über die anstehende Änderung

Informiere Helpdesk und Endnutzer rechtzeitig über die anstehende Änderung Aktualisiere interne Dokumentationen, falls notwendig

Aktualisiere interne Dokumentationen, falls notwendig