Für viele Unternehmen wird Exchange Online der erste Zugangspunkt zu Microsoft 365 sein. Obwohl es viele Ähnlichkeiten bei der Verwaltung des Clouddienstes im Vergleich zu einer lokalen Exchange - Bereitstellung gibt, werden auch viele neue Konzepte und potenzielle Risiken mit eingeführt. Die Aufgaben eines traditionellen Exchange-Administrators nach dem Wechsel zu Exchange Online unterscheidet sich mitunter von dem, was Sie zuvor gewohnt waren.

Es gibt viele Methoden, die sie implementieren können, um die Sicherheit Ihrer Exchange Online Umgebung zu verbessern.

Obwohl es viele erweiterte Funktionen und Einstellungen gibt, haben wir in diesem Blogbeitrag einige der wichtigsten Schritte beschrieben, die sofort einsatzbereit implementiert werden können. Alle beschriebenen Schritte können mit Ihrer Basislizenz umgesetzt werden.

Was ist Exchange Online?

Microsoft Exchange Online ist eine gehostete Lösung für Nachrichten, die die Funktionen von Microsoft Exchange Server in einem cloudbasierten Dienst bereitstellt. Benutzer erhalten damit Zugriff auf E-Mails, Kalender, Kontakte und Aufgaben von PCs, dem Web und mobilen Geräten.

Deaktivieren Sie die Legacy-Authentifizierung

Dieser Schritt sollte niemanden überraschen. Das erste was unternommen werden sollte, um Ihre Exchange Online-Umgebung standardmäßig sicher zu machen, besteht darin, die Legacy-Authentifizierung zu deaktivieren. Im Zusammenhang von Microsoft 365 ist die Legacy-Authentifizierung kein einzelnes Protokoll. Es ist ein Oberbegriff, der verwendet wird, um jedes Protokoll zu beschreiben, das die Standardauthentifizierung verwendet.

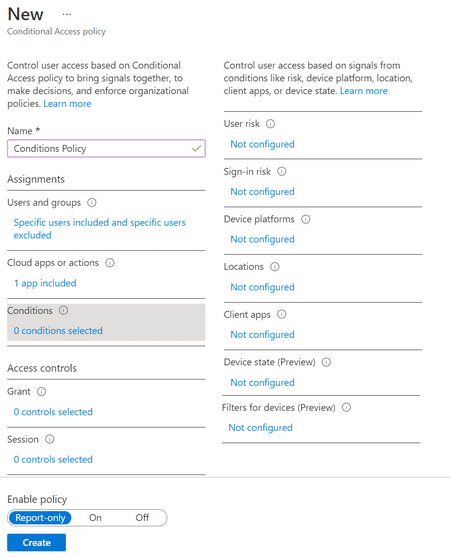

Für Nutzer mit Azure Active Directory Premium kann der bedingte Zugriff verwendet werden, um die Legacy-Authentifizierung auf Mandanten-, App- oder Benutzerebene zu blockieren. Da der bedingte Zugriff jedoch erst nach der ersten Authentifizierung gilt, sollte die Legacy-Authentifizierung auf Dienstebene in Exchange weiterhin deaktiviert werden.

Implementieren Sie die Multi-Faktor-Authentifizierung

Multi-Faktoren-Authentifizierung ist eine äußerst effektive Methode, um eine zusätzliche Überprüfung für Benutzeranmeldungen bereitzustellen. Bei der Fülle von Phishing-Versuchen, die in Unternehmen täglich stattfinden, kann dies oft die letzte Verteidigungslinie gegen den Zugriff eines Angreifers auf vertrauliche Daten sein. Es ist auch sehr einfach umzusetzen.

Verfügen sie nicht über Azure AD Premium, können sie die User dennoch mit Azure AD Security Defaults schützen. Auf diese Weise können Sie die Multi-Faktor- Authentifizierung für alle Nutzer sehr einfach erzwingen, obwohl die Flexibilität des bedingten Zugriffs hier verloren geht.

Quelle: microsoft.com

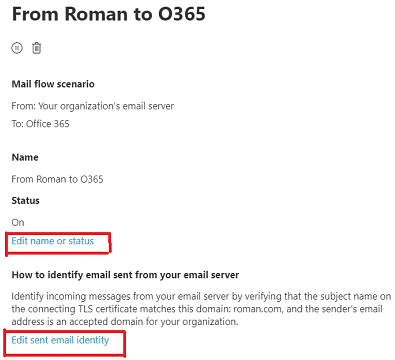

Verstehen und Sichern von Exchange Online Mail Connectors

Exchange Online verfügt über ein standardmäßige Sende- und Empfangsconnectors, die sie im Gegensatz zu Exchange On-Prem nicht anzeigen oder ändern können. Exchange Online bietet Ihnen über Microsoft Defender für Office 365 einen erstklassigen E-Mail-Schutz. Dieser erfordert jedoch eine zusätzliche Lizenzierung. Bevor Sie sich dafür entscheiden, den Schutz für eingehende und ausgehende E-Mails einem Drittanbieter anzuvertrauen, gibt es einige Überlegungen, dieses vollständig zu Microsoft zu verschieben.

Die wichtigste Überlegung dabei sind die oben erwähnten Standardkonnektoren. Sollten Sie ihre MX-Einträge so einstellen, dass eingehende E-Mails über einen Drittanbieter-Gateway weitergeleitet werden, ist es wichtig, sich daran zu erinnern, dass MX-Einträge keine erzwungene E-Mail Routen sind. Sondern lediglich andere E-Mail-Systeme über die bevorzugte öffentliche E-Mail Routen informieren. Standardmäßig hindert nichts externe Systeme daran, E-Mails direkt an Exchange Online zu senden und Ihre Schutzmaßnahmen von Drittanbietern zu umgehen.

Um sich davor zu schützen, ist in Exchange Online ein neuer Anschluss erforderlich. So stellen sie sicher, dass E-Mails von externen Anbietern nur von Ihren angegebenen Quellen akzeptiert werden. Dieser Konnector muss “*” als Domäne angeben, um alle eingehenden E-Mails abzufangen.

Quelle: microsoft.com

Es empfiehlt sich für alle von Ihnen eingerichteten E-Mail Konnectoren, nach Möglichkeit die Zertifizierungsvalidierung zu verwenden und TLS zu erzwingen. IP-basierte Einschränkungen sind verfügbar, aber nicht so sicher wie die Verwendung eines öffentlichen Zertifikats und das Erzwingen von TLS.

Haben Sie diesen Konnector eingerichtet, wird eine E-Mail, die direkt an Exchange Online für Ihr Unternehmen geschickt wird, mit einer Zustellungsstatusbenachrichtigung 5.7.1 abgelehnt.

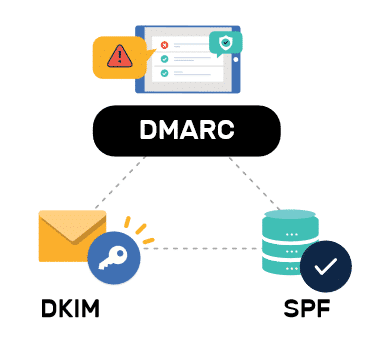

Implementieren von SPF, DKIM und DMARC

Sender Policy Framework ( SPF ), DomainKeys Identified Mail Standard (DKIM ), DomainBased Message Authentication, Reporting & Conformance ( DMARC ) sind E-Mail-Sicherheitskontrollen, die die Reputation öffentlicher E-Mail-Domänen schützen. Sie werden verwendet, um sicherzustellen, dass Ihre ausgehenden E-Mails verifiziert werden können. Außerdem stellen sie gleichzeitig sicher, dass gefälschte E-Mails von Ihren Domänen von den Empfängern blockiert werden.

Obwohl Sie die Schutzstandards der Mailsysteme anderer Anbieter nicht kontrollieren können, können Sie ihnen helfen, festzustellen, ob die von Ihren Domains empfangenen E-Mails legitim sind. So werden Sie informiert, wenn Ihre Domain gefälscht wird.

Aktivieren der Administratoreneinwilligung für Azure AD-Apps

Ein wirksamer Schritt ist die Absicherung der Benutzerauthentifizierung. So verhindern Sie den unbefugten Zugriff auf Daten in Ihrem Unternehmen. Es gibt jedoch andere Möglichkeiten, mit denen Angreifer die Kontrolle über das Benutzerkonto erlangen können. Eine Methode besteht darin, eine Anwendung zu erstellen, mit der der Benutzer aufgefordert wird, Berechtigungen für Aspekte ihrer Daten zu erteilen. Dies kann für Anwendungsentwickler sehr nützlich sein, die in Ihrem Namen auf Dienste zugreifen müssen. Zum Beispiel um einer Terminplanungsapp den Zugriff auf das Postfach oder den Kalender eines Mitarbeiters zu ermöglichen.

Das Risiko hierbei besteht darin, dass Sie standardmäßig nicht im Vorfeld festlegen, welche Anwendungen auf Ihre Mandanten zugreifen können und ein Mitarbeiter möglicherweise dem Zugriff von einer schädlichen App zustimmt. Nachdem der Anwendungen Berechtigungen für die definierten Bereiche erteilt wurden, benötigen sie weder ein Passwort noch den Administrator, um auf Daten zuzugreifen. Der Mitarbeiter wird bei der Registrierung zur Zustimmung aufgefordert.

Durch das Konfigurieren der Administratoreneinwilligung in Azure AD, wird verhindert, dass Benutzer die Zustimmung der Anwendungen direkt erteilen. Es ermöglicht stattdessen einem Administrator, sie zu genehmigen, nachdem sichergestellt wurde, dass sie sicher ist.

Implementieren Sie externes E-Mail-Tagging

Benutzern zu helfen, externe E-Mails leicht zu identifizieren, kann einen großen Beitrag zum Schutz vor Phishing-Versuchen leisten. Sollte die E-Mail sensible Inhalte enthalten, kann das hinzufügen eines Tags zu eingehenden E-Mails, dem Endbenutzer deutlich machen, das sie besonders wachsam sein sollten. Es gibt verschiedene Möglichkeiten, das Tagging für externe E-Mails zu implementieren, wobei das Ergebnis meist ähnlich ist. Welche Methode sie verwenden bleibt, Ihre Entscheidung.

Ein Weg. dies zu erreichen, besteht darin, eine Transportregel zu implementieren, um externe E-Mails einen Haftungsausschluss voranzustellen. Diese Regel kann sogar HTML-Inhalte hinzufügen, um die Aufmerksamkeit des Benutzers zu erregen.

Ein Nachteil dieser Methode besteht darin, dass sie dazu neigt, jede Nachrichtenvorschau zu unterbrechen, da die ersten paar Textzeilen immer der Haftungsausschluss sind.

Eine weitere Möglichkeit besteht darin, dem Betreff einfach etwas Text voranzustellen. Dies kann auch durch eine Transportregel erfolgen. Fügen Sie der Regel eine Ausnahme hinzu, verhindern Sie, sodass diese Regel bei jeder Antwort auf einen Nachrichtenpfad ausgelöst wird.

Für Unternehmen. die ausschließlich Outlook verwenden, um von verschiedenen Plattformen aus auf Exchange Online zuzugreifen, gibt es auch die integrierte externe E-Mail-Tag-Funktion. Dieses Tag wird nur in Outlook/ OutlookWeb angezeigt, sodass die E-Mail-Apps in Ihrem Unternehmen berücksichtigt werden müssen.

Mobile Anwendungsverwaltung

Microsoft Endpoint Manager/ Intune kann einige leistungsstarke Funktionen bereitstellen, wenn sie dafür lizenziert sind. Dadurch kann sichergestellt werden, dass Benutzer, die eine Verbindung zu Daten in Ihrem Unternehmen herstellen, die Daten vor dem Export auf ein nicht vertrauenswürdiges Gerät oder ein nicht vertrauenswürdigen Speicherort geschützt werden können. Durch die Implementierung von Mobile Application Management Policies kann der Export von Daten aus Unternehmensanwendungen eingeschränkt werden. Durch das freischalten von BYOD-Szenarien, werden keine Unternehmensdaten gefährdet. Mobile Application Management funktioniert nur mit unterstützenden Anwendungen. Aktivieren Sie Microsoft Endpoint Manager, stellen Sie sicher, dass Sie auch den mobilen Zugriff auf diese Anwendung mithilfe des bedingten Zugriffs enschränken.

Quelle: microsoft.com

Konfigurieren von Microsoft Defender für Office 365

Zum Schutz von Exchange Online vor allen Arten von bösartigen E-Mail-Verkehr, ist Microsoftdefender für Office 365 ( ehemals Office 365 ATP ) ein leistungsstarkes Tool. Der verfügbare Funktionsumfang und Schutz bietet ein gutes Preis-Leistungs-Verhältnis, indem eine lange Liste von Funktionen bereitgestellt werden.

Richtlinien zum Schutz vor Datenverlust definieren

Data Loss Prevention - Richtlinien ermöglichen es Unternehmen, Daten beim Verlassen des Unternehmens zu sichern und zu kontrollieren. Durch das Definieren von Data Loss Prevention - Richtlinien können sensible Informationstypen erkannt werden, wenn sie extern geteilt werden. Es wird eine Reihe von Bestimmungen angewandt, um zu bestimmen, ob die Daten das Unternehmen verlassen dürfen.

Als Beispiel kann eine E-Mail mit mehreren Kreditkartennummern aufgrund des Inhaltes blockiert werden. Einzelne Nummern jedoch mit angewendeter Office-Nachrichtenverschlüsselung können gesendet werden. Data Loss Prevention ist nicht dazu gedacht, bewährte Verfahren beim Schutz von Daten zu ersetzen.

Einmal festgelegt, kann Data Loss Prevention dann auf SharePoint Online, OneDrive und Microsoft Teams erweitert werden. Um die Richtlinien erweitern zu können, müssen Sie einheitliche Richtlinien in Microsoft 365 Compliance Center konfiguriert werden.