Entra ID ist Dein Clouddienst zur Verwaltung von Identitäten und somit eins der Tools von Microsoft, das Du wirklich drauf haben solltest. Mit einer durdachten Konfigurationsstrategie kommt so schnell kein Hacker in Deine hybride Umgebung. Aber wie setzt Du diese Strategie richtig auf? Nicht mit Standardeinstellungen, denn die können Angreifer schnell umgehen. Implementiere stattdessen meine Entra ID Best Practices, um Cyberangriffen gekonnt vorzubeugen und gleichzeitig Deine Compliance-Vorlagen zu erfüllen.

In diesem Beitrag zeige ich Dir, wie Du mit strategischen Konfigurationen Deinen gewöhnlichen Tenant in eine robuste und gut verwaltete Plattform verwandelst. Wenn Du alle umsetzt, deckst Du gleichzeitig alle Benutzer- und Sicherheitsanforderungen ab – effizient und sicher.

Alles Wichtige auf einen Blick

Granular definierte Entra ID Konfigurationen sind das absolute Minimum, um Deinen Tenant zu schützen. Mit meinen Entra ID Best Practices werden aus Standardeinstellungen zielgerichtete Richtlinien, die auf Die Sicherheitsansprüche Deines Unternehmens ausgerichtet sind.

Aus Standard wird also strategische Kontrolle, die Dich vor potenziellen Angriffen und Compliance-Problemen schützt.

Wir gehen zusammen fünf der wichtigsten Konfigurationen durch, mit denen Du Deinen Tenant absicherst. Ich erkläre Dir dabei, auf was Du beim Konfigurieren achten muss, damit Du nicht nur Klicks setzen wirst, sonden auch ein fundiertes Verständis für die effiziente und sichere Anwendung dieser Einstellungen entwickelst.

Orientiere Dich an diesen sieben Hauptpunkten:

Wenn Fragen aufkommen oder Du weitere Security-Features in Deinen Tenant einbauen möchtest, melde Dich bitte direkt bei mir. Zusammen arbeiten wir an Deiner Sicherheitsstrategie.

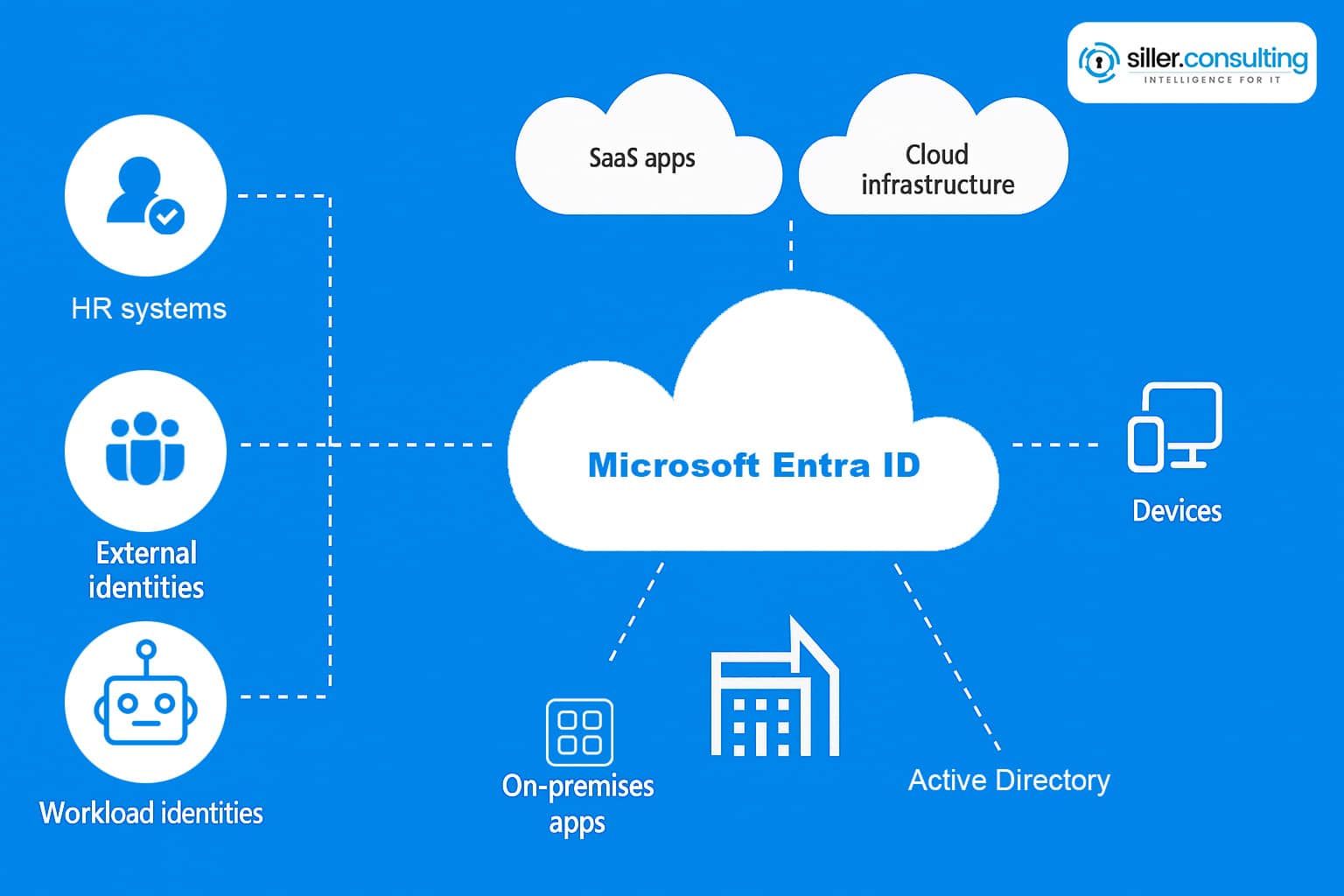

Technische Einführung in Microsoft Entra ID

Die Verwaltung digitaler Identitäten hat sich grundlegend verändert: Aus einer lokalen Serverangelegenheit wurde ein globales Authentifizierungssystem. Entra ID ist heute Dein zentraler Schlüssel zu E-Mails, Videokonferenzen, SaaS-Anwendungen und sogar zu persönlichen Geräten – weltweit.

Dabei spielt IAM (Identity & Access Management) eine zentrale Rolle. Basisfunktionen wie Single Sign-On und Multi-Faktor-Authentifizierung sind zwar der Standard, können aber Schwachstellen in Deinen Tenant einbauen.

Microsoft greift aber bereits ein; nämlich mit neuen Konfigurationen, wie die EU NIS2-Richtlinie oder ISO 27001, die Du in Deine Sicherheitsstrategie mitaufnehmen musst. Das ist kein unnötiger Mehraufwand, sondern eine logische Konsequenz aus der Tatsache, dass Identitäten heute das Hauptziel von Angriffen sind.

Beide fordern präzisere Antworten auf kritische Fragen, die Du im Falle eines Audits sofort belegen können musst:

Keine leichte Aufgabe, denn die Umsetzung muss gut durchdacht sein und zu den Sicherheitsanweisungen Deines Unternehmens passen. Meine Entra ID Best Practices sind ein wesentlich zuverlässiger Ansatz, als die Standardeinstellungen. So werden aus wenigen Klicks eine umfassende Strategie für Risikomanagement, Governance und Benutzererfahrung.

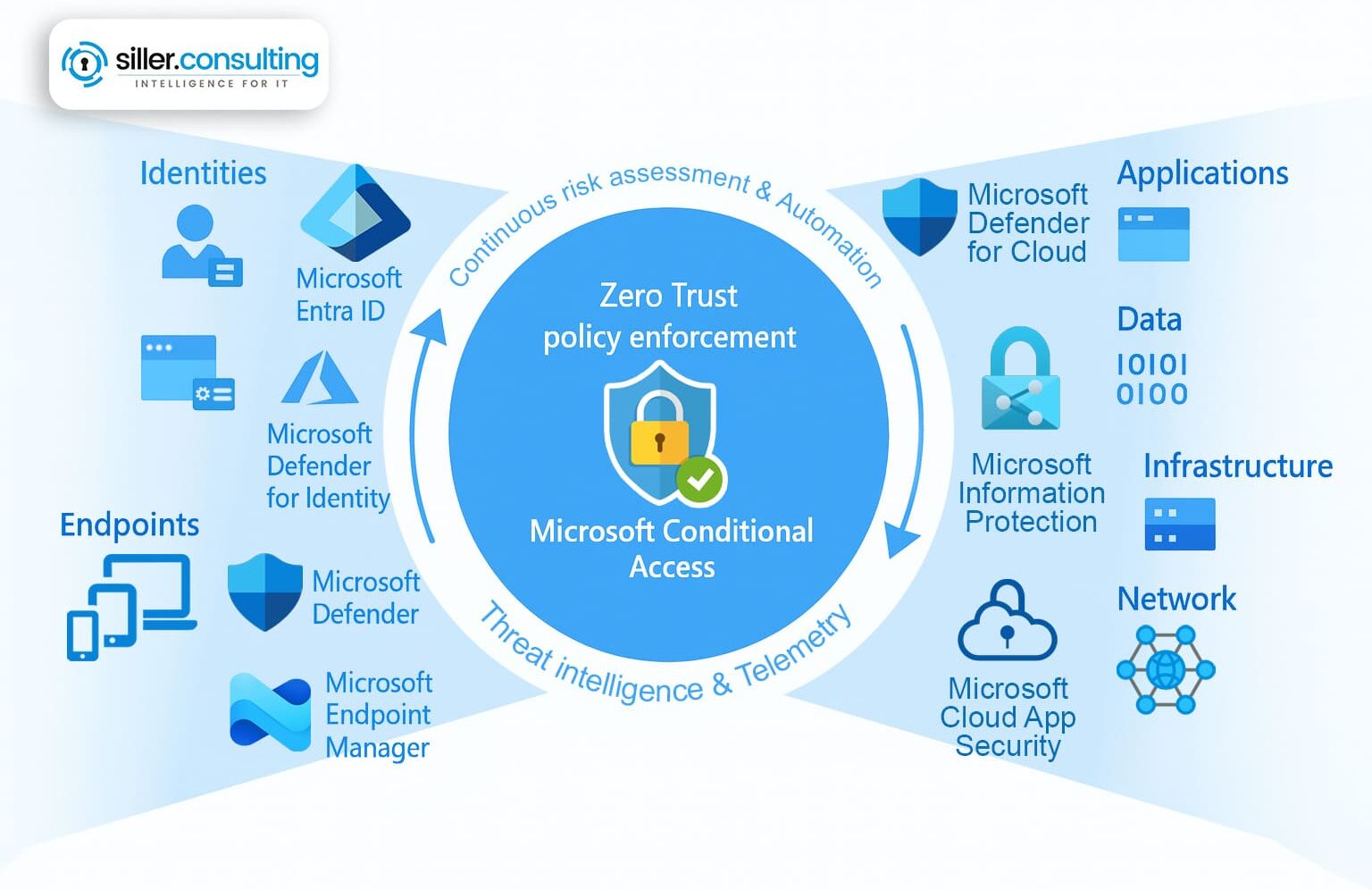

1. Conditional Access statt Security Defaults

Beginnen wir mit der Konfiguration, die wohl den größten Schutzeffekt haben wird: Wir wechseln von der standardisierten zur intelligenten Sicherheit: mit Conditional Access.

Sicher, Standardeinstellungen bieten einen wichtigen Basisschutz für neue Umgebungen. Besonders beim Einstieg sind sie wichtig, um Deinen Tenant direkt mit grundlegen Schutzrichtlinien gegen Hacker zu wappnen. Werden die Anfordeurngen komplexer und die Bedrohungen dynamscher, kristalliseren sich aber schnell die ersten Schwachstellen heraus. Ein erfolgreicher Angriff ist dann nur noch eine Frage der Zeit.

Conditional Access hingegen macht aus Deiner Zugriffsverwaltung ein flexibles und risikobewusstes System. Es reagiert in Echtzeit auf den Anmeldekontext und schützt Deine Daten auch außerhalb der Arbeitszeiten.

Schauen wir uns das nun etwas genauer an.

Standardeinstellungen - ja oder nein?

Jeder neue Tenant startet mit initialen Sicherheitseinstellungen – den sogenannten Security Defaults. Grundlegend schützen die Deinen Tenant mit den folgenden Funktionen:

Besonders kleine Organisationen werden mit diesen Standardeinstellunegn schnell geschützt - und das ohne großen Konfigurationsaufwand. Je größer das Unternehmen, desto schlechter greifen diese starren Einstellungen jedoch. Ein komplexerer Schutz mit Entra ID Best Practices ist erforderlich.

Erhöhte Sicherheit mit Conditional Access

Sobald Du verwaltete Smartphones, Staging-Umgebungen, externe Mitarbeiter oder lokale Anwendungen hinter dem Azure App Proxy einführst, reicht eine einzelne Baseline definitiv nicht mehr aus.

Mit Conditional Access machst Du aus Standareinstellungen eine durchdachte Zugriffsverwaltung, da das System in Echtzeit auf Kontextfaktoren reagiert, wie:

Du kannst beispielsweise für Finanzdaten vorschreiben, dass nur konforme Windows 11-Geräte zugreifen dürfen. Gleichzeitig kannst Du für schnelle Dokumentenprüfungen den Browser-Zugriff von unverwalteten Macs erlauben.

Der größte Vorteil: Conditional Access integriert sich direkt mit Microsoft Entra ID Protection. Das bedeutet, Risiko-Scores aus erkannten Credential-Leaks können automatisch eine stärkere Authentifizierung erzwingen oder ganze Sitzungen blockieren. Diese Art von Sicherheitsreflex ist mit den starren Standardeinstellungen schlichtweg nicht erreichbar.

Praktischer Migrationsansatz

Der reibungsloseste Weg zur Umstellung beginnt mit einer Conditional Access Richtlinie namens "MFA für alle Cloud-Apps".

So gehst Du dabei vor:

- Schließe zunächst Deine beiden Emergency Break-Glass-Accounts von der Richtlinie aus.

- Validiere die Policy dann mit einer kleinen Pilotgruppe.

- Sobald Du bestätigt hast, dass die Policy bei jeder Anmeldung korrekt greift, kannst Du die Security Defaults deaktivieren.

Auf dieser Basis baust Du dann Deine weiteren Regeln auf. Setze dabei Prioritäten für:

So gehst Du sicher, dass Dein Tenant jederzeit geschützt bleibt.

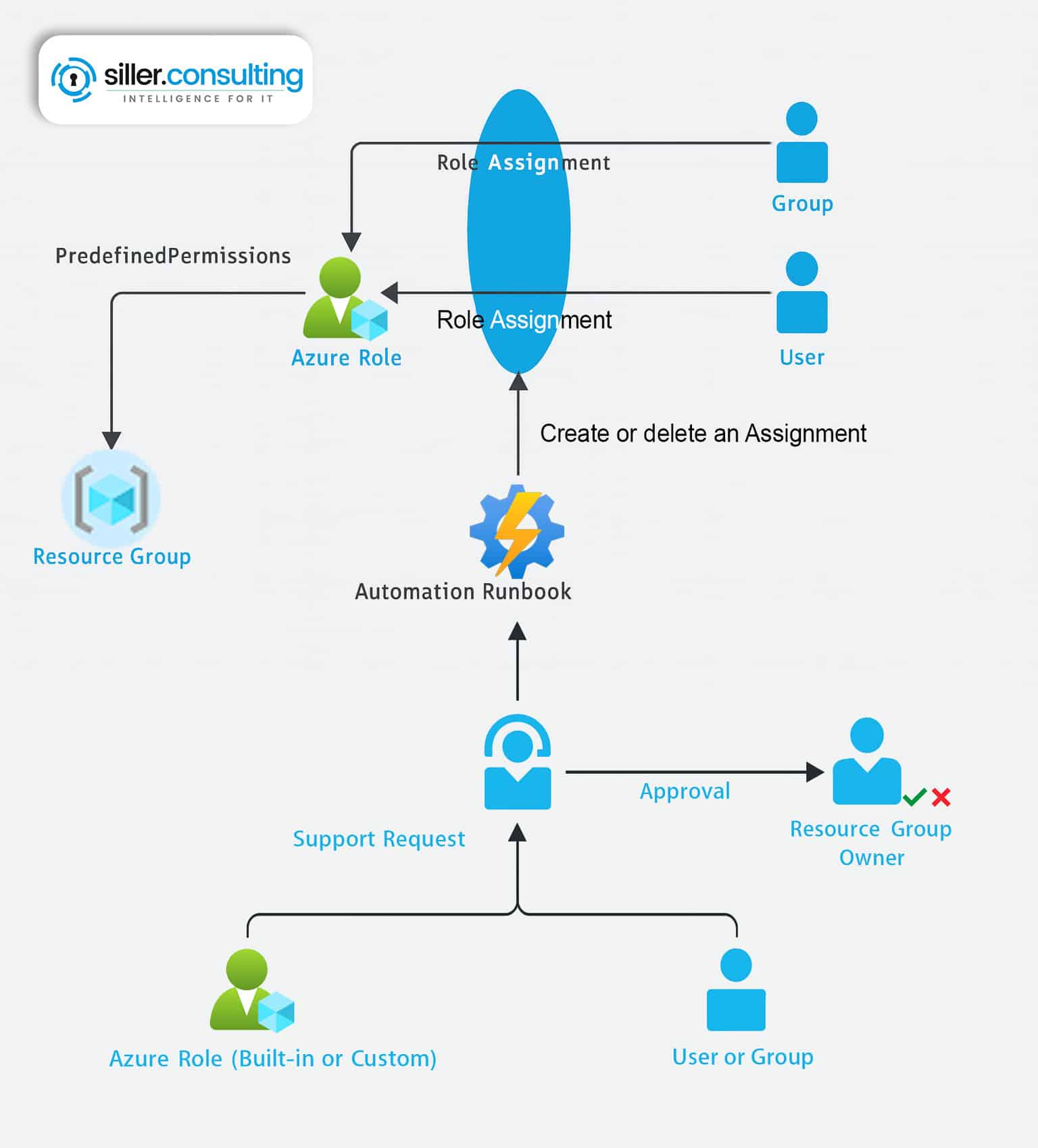

2. Zugriffsverwaltung für Azure-Ressourcen

Nur wenige Optionen in Entra ID haben so weitreichende Konsequenzen für Deine gesamte Cloud-Umgebung wie die Berechtigung zur Verwaltung von Azure-Ressourcen.

Diese unscheinbare Option kann Deine gesamte Access Management-Strategie untergraben. Warum? Sie macht Global Admins implizit zu Super-Administratoren aller Azure-Subscriptions – völlig unabhängig davon, welche Richtlinien Du dort eigentlich definiert hast.

Du findest diese wichtige Option unter Identity → Overview → Properties im Menüpunkt Access management for Azure resources.

Ist diese Option aktiviert, erhalten alle Global Admins und Nutzer automatisch die Rolle User Access Administrator – und zwar über alle Azure-Subscriptions hinweg. Dieser unscheinbare Schalter hat damit massive Auswirkungen auf die gesamte Zugriffssteuerung in der Cloud.

Er umgeht im Prinzip alle sorgfältig erstellten Azure RBAC-Richtlinien.

Wann aktivieren - und wann nicht?

Du solltest diese Option nur in absoluten Ausnahmefällen nutzen. Und selbst dann ist es extrem wichtig, gleichzeitig eine zeitliche Begrenzung zu aktivieren und für Audit-Zwecke eine hochgradige Begründung zu hinterlegen.

Gründe, bei denen eine Aktivierung Sinn macht:

Und ein absolutes No-Go:

Governance & Audit Checkliste

Dieses Thema ist eng mit Governance (den Richtlinien und Regeln in Deinem Tenant) und Compliance (der Einhaltung gesetzlicher Vorschriften) verbunden. Wenn Du die Option kontrollierst, weißt Du im Audit-Fall, wer wann diese kritische Berechtigung hatte.

So nutzt Du den Schalter am besten:

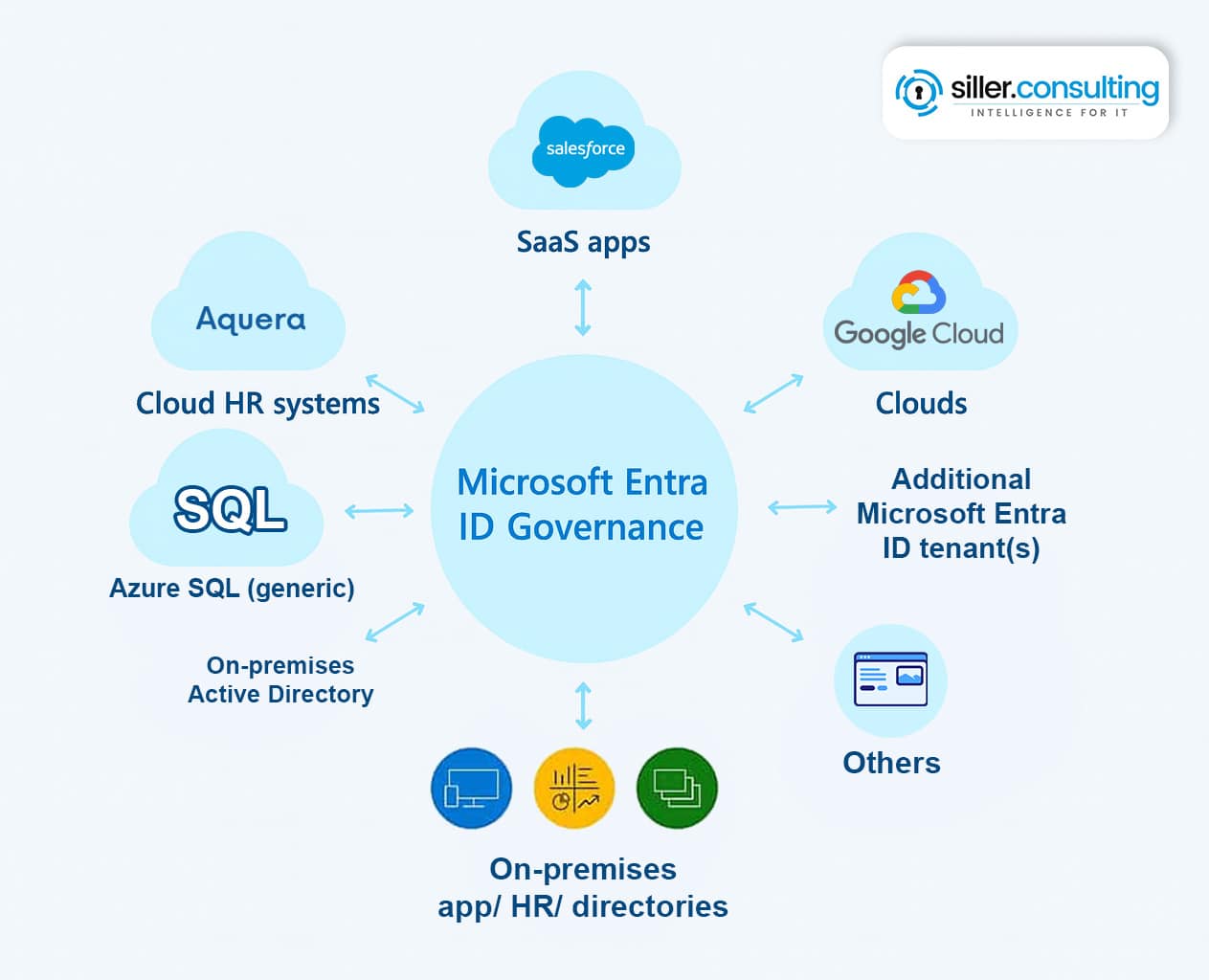

3. Gastzugriffe mit Entra ID Governance absichern

Heutzutage arbeiten nur noch die wenigsten modernen Unternehmen ohne externe Mitarbeiter oder Dienstleister. Gastzugriffe machen Kooperationen wesentlich einfacher, können bei falschen oder schwach konfigurierten Richtlinien aber auch zum Verhängnis werden.

Besonders, wenn Du den Standardeinstellungen zu viel vertraust, lädst Du Hacker praktisch dazu ein, sich an Deinen Unternehmensdaten zu bereichern.

Das Problem: Die Standardeinstellungen für Gastkonten sind oft zu großzügig und damit zu unsicher. Sie machen weitreichende Informationen über Deine Organisationsstruktur im Verzeichnis sichtbar und schaffen unnötige Angriffsflächen.

Mit einem Gastzugriff können externe Mitarbeiter standardgemäß

Least-Privilege-Prinzip implementieren

Wie sagt man so schön: Vertrauen ist gut, Kontrolle ist besser - und Absicht King! Deswegen gehen wir auf Nummer sicher und wenden für sämtliche Kooperationen nun das Least-Privilege-Prinzip an – also das Prinzip der geringsten Rechte. Das bedeutet: Wir geben Gästen nur das Minimum an Berechtigungen, das sie für ihre Arbeit brauchen, um die oben genannten Risiken zu eliminieren.

Du schränkst also gezielt ein, was Deine Gäste in Deiner Microsoft Umgebung sehen können. Wie? Mit diesen beiden Entra ID Best Practices:

- Gastzugriffsoptionen einschränken: Stelle die Gastzugriffsoptionen auf "Eingeschränkter Zugriff auf Eigenschaften und Mitgliedschaften" um.

- Was bringt das? Diese Konfiguration ersetzt die breite Suche in Deinem Benutzerverzeichnis durch eine minimale, schreibgeschützte Ansicht der Objekte, denen der Gast bereits angehört. Gäste sehen also nur das, was sie wirklich sehen müssen.

- Keine Einschränkung der Arbeit: Eingeladene Gäste können weiterhin nahtlos auf Teams-Kanäle, SharePoint-Bibliotheken oder Planner-Boards zugreifen. Ihre Möglichkeiten zur Tenant-Navigation (also dem Herumschnüffeln im gesamten System) sind jedoch stark eingeschränkt. Entra ID ist hier unser präzise steuernder Clouddienst.

- Verantwortung an die Datenbesitzer übertragen: Aktiviere zusätzlich unter External collaboration settings die Option "Group owner opt-in".

- Was bringt das? Diese Einstellung erlaubt es Gruppenbesitzern (Teams- oder SharePoint-Besitzern), selbst zu entscheiden, ob Gäste die anderen Mitglieder einer Gruppe sehen dürfen. Damit überträgst Du die Offenlegungsentscheidung an den Datenbesitzer, was ein Prinzip ist, das Regulierungsbehörden (für Compliance) klar bevorzugen.

Neue Richtlinie testen

Nachdem Du die Berechtigungen für Gastkonten konsequent eingeschränkt hast, ist das Testen dieser neuen Richtlinien der wichtigste Schritt. Du musst sicherstellen, dass Dein erhöhter Schutz nicht versehentlich die Zusammenarbeit behindert.

Simuliere dazu den Zugang aus der Sicht eines externen Partners. So gehst Du dabei vor:

- Einladung senden: Lade eine Test-E-Mail-Adresse (z.B. eine private Gmail-Adresse) zu einem Team und einer SharePoint-Site ein.

- Als Gast anmelden: Melde Dich mit dieser Adresse als Gast an.

- Tenant-Navigation prüfen: Navigiere zu

myaccount.microsoft.comund durchsuche dort die Seiten "Organizations" und "Groups".

Hast Du die Entra ID Best Practices bis hier hin richtig konfiguriert, sollten nun die meisten Punkte des Verzeichnisses verborgen sein. Glückwunsch dazu! Aber, Du musst noch einen Schritt weitergehen und überprüfen, ob die Kollaborations-Workflows (die eigentliche Zusammenarbeit in Teams und SharePoint) nicht beeinträchtigt werden. Erst dann kannst Du davon ausgehen, dass Deine Richtlinie sitzt.

4. Absicherung der Standard-Benutzerrollenberechtigungen

Wir haben das Least-Privilege-Prinzip erfolgreich angewandt, um die Sichtbarkeit und die potenziellen Angriffsflächen von externen Gästen zu minimieren. Dieses Prinzip ist aber nur die halbe Miete. Genauso wichtig ist es, die Berechtigungen Deiner internen Standard-Benutzer zu überprüfen.

Das größte operative Risiko verbirgt sich oft in unscheinbaren Standardeinstellungen, die jedem Benutzer weitreichende Erstellungsrechte gewähren. Diese großzügigen Defaults (Standardeinstellungen) führen unweigerlich zu:

Drei Optionen für Deine Tenant-Hygiene

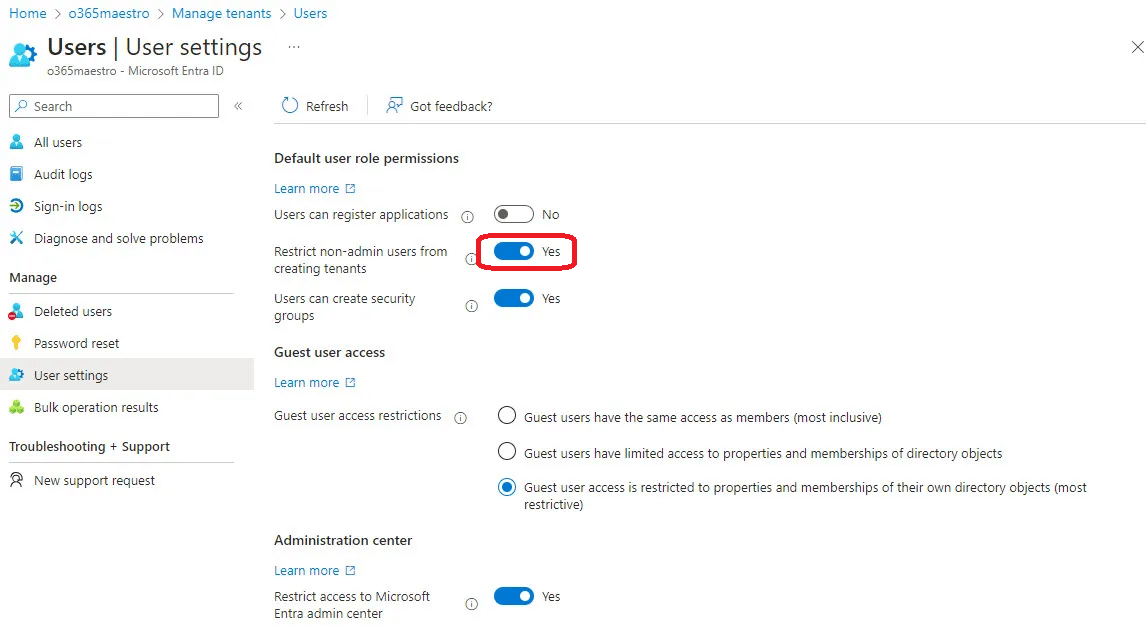

In Identity → Users → User settings verbergen sich drei harmlos aussehende Options-Buttons mit erheblichem operativem Risiko. Schaltest Du diese ab, gewinnst Du sofort Kontrolle zurück:

Options-Button | Das Risiko | Was Du tun solltest |

|---|---|---|

Users can register applications | Shadow-SaaS entsteht. Entwickler oder technikaffine Mitarbeiter können eigenmächtig Apps registrieren, Zugangsdaten (sogenannte Client-Secrets) ausgeben und unbekannte API-Berechtigungen gewähren. Dies passiert oft, ohne dass Du ein eigenes Azure-Abonnement benötigst – die Verwaltung und Überwachung wird extrem schwierig. | Deaktivieren |

Users can create security groups | Eine Explosion von Ad-hoc-Gruppen entsteht. Das erschwert Dir jede Access Review und macht aus ihr ein kompliziertes, forensisches Projekt. Du verlierst den Überblick, wer Zugriff auf welche Daten hat. | Deaktivieren |

Restrict non-admin users from creating tenants | Ohne Aktivierung kann jeder Mitarbeiter einen neuen Microsoft-Tenant erstellen und wird sofort dessen Global Admin – völlig ohne Aufsicht durch Deine IT-Abteilung. Dies ist ein enormes Sicherheits- und Compliance-Risiko. | Aktivieren (um die Erstellung durch normale Benutzer einzuschrän-ken) |

Geschäftliche Auswirkungen aktivierter Schalter

Diese offenen Optionen sind nicht nur ein Technik-Problem. Sie haben direkte und teure Folgen für Dein Unternehmen – von Compliance-Strafen bis zu echten Sicherheitslücken.

- Risiko 1: Offene App-Registrierungen

- Folge: Offene App-Registrierungen erschweren das Zertifikat-Lifecycle-Management und vergrößern die OAuth-Angriffsfläche. Wenn Mitarbeiter unkontrolliert Apps erstellen, können diese Berechtigungen schnell ausgenutzt werden.

- Zur Erinnerung: Entra ID ist Dein zentraler Clouddienst zur Verwaltung von Identitäten und der Schlüssel zu all Deinen Microsoft-Anwendungen. Unkontrollierter Wildwuchs gefährdet das gesamte System.

- Risiko 2: Unkontrollierte Gruppenerstellung

- Folge: Eine unkontrollierte Gruppenerstellung multipliziert die Objektanzahl im System, verlangsamt die Synchronisation und stört die Lifecycle-Automatisierung. Im Klartext: Das System wird langsamer, unübersichtlicher und teurer in der Wartung.

- Risiko 3: Unkontrollierte Tenant-Erstellung

- Folge: Am kritischsten sind unkontrollierte Tenants, die außerhalb Deiner Unternehmensrichtlinien liegen. Diese unbekannten Daten-Silos können unbekannte Daten speichern und im schlimmsten Fall Softwarelizenzbedingungen oder gesetzliche Vorschriften verletzen. Ein Albtraum für jede IT-Leitung und jedes Compliance-Audit.

Implementierungsansatz

Jetzt liegt es an Dir, zu handeln, denn diese Risiken solltest Du nicht einfach als gegeben hinnehmen. Die gute Nachricht: Du kannst die Standardeinstellungen mit meinen Entra ID Best Practices sehr einfach an die Sicherheitsstrategie Deines Unternehmens anpassen - und gewinnst direkt die Kontrolle zurück.

So gehts:

- Schalter umlegen: Stelle alle drei Optionen (App-Registrierung, Gruppen-Erstellung, Tenant-Erstellung durch Benutzer) in den User settings auf "Nein" oder "Eingeschränkt" (je nach Schalter).

- Neuen, kontrollierten Prozess definieren: Informiere Deine Mitarbeiter über den aktualisierten Ablauf. Die Erstellung von Apps, Gruppen und zusätzlichen Tenants beginnt künftig mit einem einfachen Self-Service-Formular, das automatisch eine IT-Überprüfung auslöst. Eine einfache SharePoint-Liste mit Power Automate-Genehmigungen reicht dafür völlig aus – Du brauchst keine teuren Speziallösungen.

- Klar kommunizieren: Tausche Dich gezielt und positiv mit Deinen Fachabteilungen aus und vermittele: Innovation ist willkommen, läuft aber ab sofort auf kontrollierten Bahnen statt im digitalen Wilden Westen.

5. Multi‑Faktor‑Authentifizierung (FIDO2 & Passkeys) modernisieren

Die Multi-Faktor-Authentifizierung (MFA) ist die wichtigste Security-Wall für Deine Konten. Aber Achtung: Nicht alle zweiten Faktoren sind gleich sicher.

Methoden wie SMS oder Sprachanrufe sind anfällig für Phishing und Social Engineering. Ein Angreifer kann diese schwachen Methoden oft schnell umgehen. Eine moderne MFA-Strategie muss sich daher auf phishing-resistente Standards wie FIDO2 und Passkeys stützen.

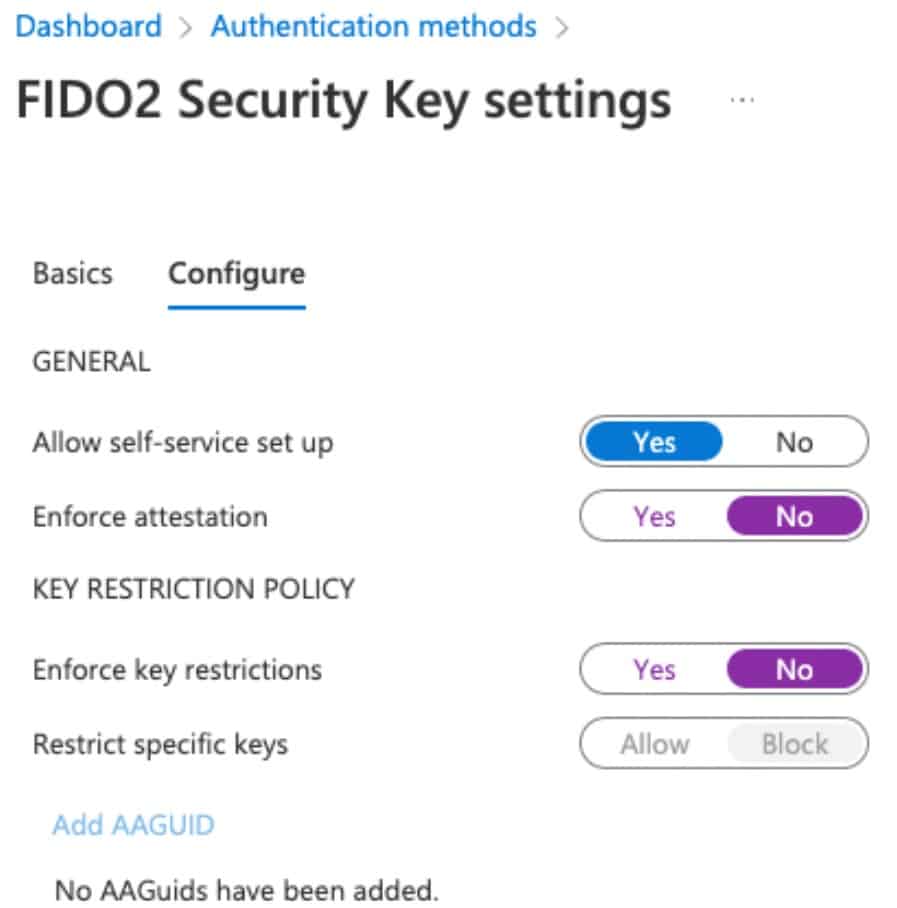

Einführung von Passkeys und FIDO2

Passwortlose Anmeldungen erforderten früher spezielle, teure Hardware-Tokens. Das hat sich geändert: Heute stellen uns moderne Betriebssysteme wie Windows Hello, Android Passkeys und der Microsoft Authenticator mit der Funktion "Phone Sign-in" den FIDO2-Standard zur Verfügung, was das Einloggen wesentlich einfacher und komfortabler macht.

Wir bauen uns mit FIDO2 zunächst eine Basis auf, in dem wir die Aktivierung der Passkey-Methode aktivieren. So wird bei Zugriffsanfragen zunächst eine phishing-resistente MFA genutzt, ohne dass Deine Benutzer von Anfang an spezielle USB-Keys benötigen. Das senkt die Einstiegshürde.

Wenn Du zusätzliche Sicherheit in Deine hybride Umgebung einbauen möchtest oder einen physischen Token bevorzugst, kannst Du weiterhin Hardware-Keys (wie Yubikey oder Feitian-Karten) nutzen. Verbesserte Sicherheit bei mehr Flexibilität - klingt super und wirkt!

Abschaltung schwacher Faktoren

Die meisten erfolgreichen Angriffe basieren auf dem Stehlen oder Spoofing (Fälschen) des zweiten Faktors. Hacker wissen, wo die Schwachstellen liegen:

Deshalb müssen wir handeln. Durch die Deaktivierung dieser Legacy-Methoden reduzierst Du das Risiko drastisch. Als sicherstes Backup empfiehlt sich die Push-Benachrichtigung im Microsoft Authenticator.

Der große Vorteil hierbei: Benutzer können verdächtige Anmeldeversuche direkt aus der App melden. Diese Meldungen versorgen Entra ID Protection mit wertvollen Risikosignalen und verbessern so die automatische Abwehr.

Ausroll-Strategie

Damit bei der Umstellung auf FIDO2 und Passkeys nichts schiefgeht, brauchst Du eine klare Strategie. So verhinderst Du, dass es Unstimmigkeiten im Unternehmen gibt.

Gehe so vor:

1. Beginne immer mit der IT-Abteilung: Verteile Security-Keys, erzwinge FIDO2 für alle und sammle Feedback zu möglichen Usability-Problemen. Deine IT-Experten sind die besten Tester.

2. Pilot-Gruppe wählen: Wähle als Nächstes eine Geschäftseinheit mit wenigen Mitarbeitenden im direkten Kundenkontakt – Finanzen oder die Rechtsabteilung eignen sich oft. Führe dort eine kurze Kampagne durch, die den Mitarbeitenden die Bedeutung von Passkeys (sicherer, schneller, passwortlos) erklärt.

3. Lege eine Übergangsphase fest: Halte nun eine siebentägige Übergangsperiode ein, in der SMS-Authentifizierung mit niedriger Priorität verfügbar bleibt. So fängst Du dennoch Notfälle ab und gibst den Nutzern Zeit, sich umzustellen. Entferne danach die schwachen Faktoren (SMS, Anruf) im gesamten Tenant.

4. Kommuniziere Erfolge: Teile Erfolgskennzahlen wie reduzierte Helpdesk-Anrufe und schnellere Anmeldezeiten. Das schafft Momentum für die verbleibenden Abteilungen und macht die Umstellung zu einer positiven Veränderung.

6. Lizenzierung und Kosten

Die wichtigsten Sicherheits- und Governance-Funktionen, die wir als Entra ID Best Practices durchgegangen sind, sind direkt an die von Dir gewählte Lizenzierung gekoppelt – leider nicht an die Free-Version.

Aus Budgetfrage wird so also schnell eine Sicherheitsentscheidung, die Du wohlüberlegt angehen solltest. Kurz gesagt: Wenn Du nicht in die richtige Lizenz investierst, fehlen Dir die Tools, um die meisten der in diesem Artikel genannten Empfehlungen zu maximieren.

Schauen wir uns das etwas genauer an:

Überblick über Lizenzoptionen

Microsoft Entra ID bietet Dir gleich drei verschiedene Lizenzoptionen an, die direkt bestimmen, welche Sicherheitsfunktionen Du nutzen kannst:

Hier nochmal eine Übersicht:

voll beinhaltet teilweise beinhaltet | Microsoft Entra ID P1 | Microsoft Entra ID P2 | Microsoft Entra Suite |

|---|---|---|---|

Microsoft Entra ID | |||

Microsoft Entra ID Protection | |||

Microsoft Entra ID Governance | |||

Microsoft Entra Verified ID | |||

Microsoft Entra Internet Access | |||

Microsoft Entra Private Access |

Die Wahl der richtigen Lizenz hängt natürlich direkt von den spezifischen Sicherheitsanforderungen Deines Unternehmens ab. Bewerte also intensiv, welche Lizenz für Dein Unternehmen den wichtigsten Schutz bringt.

Kostenmanagement und Budget

Was musst Du alles bedenken, wenn Du mit dem Gedanken spielst, in eine Microsoft Lizenz zu investieren? Gehen wir der Sache auf den Grund:

Kostenmanagement und Budgetierung sind natürlich entscheidend für eine erfolgreiche und kosteneffiziente Einführung von Entra ID. Die Lizenzkosten hängen direkt von der Anzahl Deiner Benutzer und der gewählten Lizenzoption (P1 oder P2) ab. Du musst diese Gesamtkosten präzise berechnen und fest im Unternehmensbudget einplanen.

Achte besonders auf folgende Punkte:

- Versteckte Kosten: Berücksichtige nicht nur die Lizenzen selbst. Plane auch die Kosten für die Implementierung, die Konfiguration der neuen Richtlinien und die laufende Wartung ein.

- Lizenz-Kompatibilität: Prüfe, welche anderen Microsoft-Dienste (z.B. Microsoft 365 E3/E5) Du bereits nutzt. Oft sind P1 oder P2-Funktionen dort schon enthalten, was Dir Lizenzen spart.

- Wachstumsplanung: Lege Dein Budget so an, dass es auch zukünftiges Wachstum und die Einführung neuer Sicherheitstools (z.B. weitere PIM-Szenarien) abdeckt.

Nehmen wir an, Dein Unternehmen hat 100 Mitarbeiter, die alle auf die erweiterten Sicherheitsfunktionen zugreifen sollen.

Monatliche Kosten/Nutzer | Monatliche Kosten/Nutzer | Jährliche Kosten/Nutzer | Jährliche Ge-samtkosten | Enthaltene Funktionen |

|---|---|---|---|---|

Entra ID P1 | ca. 5,60 € | ca. 67,20 € | ca. 6.720 € | Conditional Access und PIM |

Entra ID P2 | ca. 8,40 € | ca. 100,80 € | ca. 10.080 € | Alle P1-Funktionen PLUS Entra ID Protection (risikobasierte MFA) |

Das bedeutet konkret für Deine Strategie:

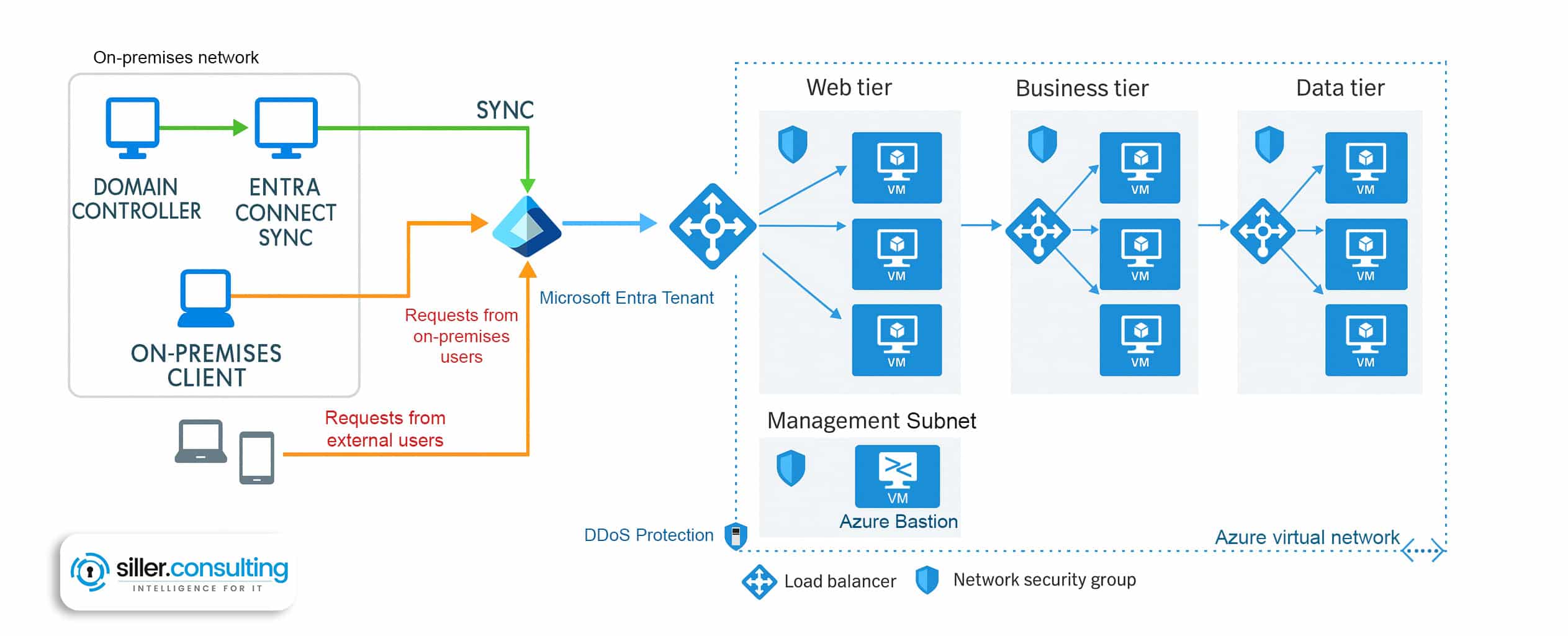

7. Integration mit Active Directory

Für die meisten Unternehmen ist Microsoft Entra ID nicht die finale Erweiterung ihrer Sicherheitsstrategie, sondern vielmehr eine Verlängerung des bestehenden, lokalen Active Directory (AD). Wenn auch Deine hybride Umgebung mit bestehenden On-Premises-Infrastrukturen (lokale IT) arbeitet, kommst Du um Lizenzen und die passenden Entra ID Best Practices nicht herum – es sei denn, Du möchtest bewusst Schwachstellen zulassen.

Vom zusätzlichen Schutz abgesehen, erspart die Entra ID jede Menge manuelle Doppelarbeit (was sich ja auch auf das Budget bzw. die Wartungskosten für die IT auswirkt) und ermöglicht Dir, alle Benutzerkonten und Zugriffsrechte über eine einzige Plattform zu verwalten.

Für hybride Umgebungen ist Global Secure Access dabei der Gamechanger: Es ermöglicht Deinen Nutzern den sicheren Zugriff auf lokale Ressourcen, ohne dass sie manuell eine VPN-Verbindung starten müssen. Der Zugriff erfolgt nahtlos und identitätsbasiert direkt über den Entra-Client.

Weitere Vorteile von Entra ID:

Durch die Integration von Microsoft Entra ID mit Active Directory kann Dein Unternehmen eine robuste und effiziente Identitäts- und Zugriffsverwaltungslösung implementieren, die den Sicherheitsanforderungen gerecht wird und gleichzeitig die Benutzerfreundlichkeit erhöht.

Und jetzt? Sichere Deinen Tenant weiter ab

Meine Entra ID Best Practices haben die Identitäts- und Zugriffsverwaltung Deines Tenants bereits auf ein robustes Fundament gestellt. Die Absicherung von Standardberechtigungen, die Modernisierung der MFA und die Kontrolle des Gastzugriffs sind wichtige Schritte.

Sicherheit ist jedoch ein kontinuierlicher Prozess, der über die grundlegende Entra ID Konfiguration hinausgeht. Die folgenden Ratgeber vertiefen die im Hauptartikel angesprochenen Punkte und helfen Dir, spezielle Risiken weiter zu minimieren und weitere Best Practices in Deinem gesamten Microsoft 365-Tenant zu implementieren:

Durch die Anwendung dieser fortgeschrittenen Sicherheitsmaßnahmen stellst Du sicher, dass Dein Tenant nicht nur gut konfiguriert, sondern auch gegen moderne Bedrohungen gewappnet ist.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!