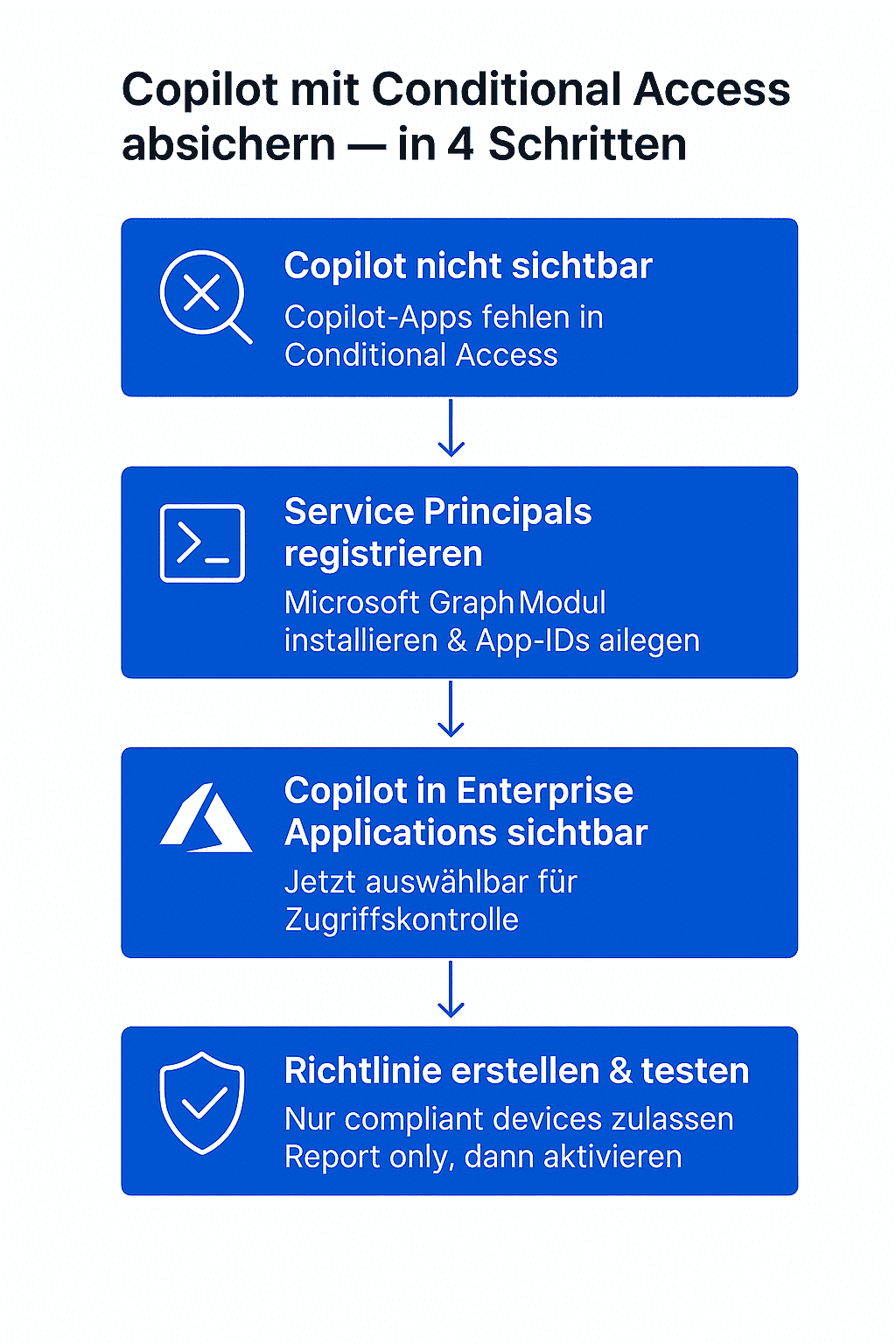

Du willst Microsoft Copilot sicher nutzen – aber dir ist unklar, wie du den Zugriff über Conditional Access regeln kannst? Standardmäßig taucht Copilot nämlich gar nicht in den Auswahloptionen für Richtlinien auf. Das macht es schwer, den Zugriff gezielt zu kontrollieren – vor allem in sicherheitskritischen Umgebungen.

In diesem Beitrag zeige ich dir Schritt für Schritt, wie du Microsoft 365 Copilot und den Security Copilot mit Conditional Access absichern kannst. Du erfährst, warum die Apps im Standard nicht sichtbar sind, wie du sie über PowerShell aktivierst und welche Einstellungen du im Microsoft Entra Admin Center vornehmen solltest.

Ideal für IT-Admins, die wissen wollen:

Warum Copilot nicht im Conditional Access auftaucht

Wenn du versuchst, eine neue Conditional-Access-Richtlinie im Microsoft Entra Admin Center zu erstellen, wirst du schnell feststellen: Microsoft 365 Copilot und Security Copilot tauchen unter den auswählbaren Zielressourcen („Target resources“) einfach nicht auf.

Der Grund: Die zugehörigen Service Principals sind im Standard-M365-Tenant nicht aktiv. Und ohne diese technischen App-Identitäten kannst du Copilot auch nicht in eine Zugriffskontrollrichtlinie einbinden.

Was sind Service Principals?

Service Principals sind technische Repräsentationen von Cloud-Anwendungen innerhalb vom Entra ID. Nur wenn sie als Enterprise Application gelistet sind, kannst du sie:

- in Conditional Access verwenden,

- Richtlinien dafür erstellen,

- und Zugriffsbedingungen wie „nur compliant devices“ definieren.

Was du im Entra-Portal siehst:

Wenn du im Bereich „Conditional Access → New policy“ unter „Cloud apps or actions“ nach „Copilot“ suchst, bleibt die Liste leer. Erst wenn du die Service Principals manuell hinzufügst, werden sie sichtbar – und damit auch steuerbar.

Copilot sichtbar machen – per PowerShell

Damit du Microsoft Copilot in deinen Conditional-Access-Richtlinien verwenden kannst, musst du die Service Principals für die Copilot-Dienste manuell im Tenant registrieren. Das geht am zuverlässigsten über PowerShell – am besten mit dem Microsoft Graph PowerShell Modul.

Schritt-für-Schritt-Anleitung

- Microsoft Graph PowerShell Modul installieren:

Install-Module Microsoft.Graph -Scope CurrentUser

Hinweis: Das Modul ist groß – die Installation kann einige Minuten dauern.

- Verbindung zum Tenant herstellen:

Connect-MgGraph -Scopes "Application.ReadWrite.All"Öffne den generierten Authentifizierungslink in einem Inkognito-Browser, in dem du bereits als Admin angemeldet bist. Das beschleunigt den Login-Prozess.

- Service Principals für Copilot anlegen:

# Microsoft 365 Copilot

New-MgServicePrincipal -AppId "4e1d0fc1-dc35-4b1d-86d4-0de1c7b08c8a"

# Security Copilot

New-MgServicePrincipal -AppId "eacb6d49-61fb-4f7b-931e-dabeb4f13b50"

# Microsoft 365 CopilotTipp: Falls Microsoft die App-IDs ändert, findest du die aktuellen Werte in der offiziellen Copilot-Dokumentation von Microsoft.

Ergebnis:

Sobald du diese Schritte ausgeführt hast, tauchen die beiden Copilot-Anwendungen unter Enterprise Applications auf. Damit kannst du sie auch im Bereich „Cloud apps or actions“ in deinen Conditional-Access-Richtlinien auswählen.

Conditional Access Policy für Copilot erstellen

Sobald Microsoft 365 Copilot und Security Copilot als Enterprise Applications in deinem Tenant sichtbar sind, kannst du sie in einer Conditional-Access-Richtlinie einbinden. Damit stellst du sicher, dass nur berechtigte und Intune-konforme Geräte Zugriff auf die KI-Features erhalten.

So erstellst du die Richtlinie im Entra-Portal:

- Neue Policy anlegen:

Gehe zu Entra Admin Center → Schutz → Conditional Access → Neue Richtlinie erstellen - Benutzer oder Gruppen auswählen:

– Entweder Alle Benutzer

– Oder gezielt Teams, Pilotgruppen oder nur Admins - Cloud-Apps auswählen:

–Microsoft 365 Copilot(Enterprise Copilot Platform)

–Security Copilot - Bedingungen definieren (Conditions):

– Plattformen: Windows, macOS

– iOS/Android ggf. ausschließen (wegen möglicher Zertifikatsprobleme) - Zugriffssteuerung (Grant):

– Zugriff nur von „compliant devices“ erlauben

→ Geräte müssen durch Intune verwaltet und als konform markiert sein - Modus:

– Starte im Modus „Report only“

– Erst nach erfolgreichem Test auf „On“ stellen

Beispiel-Konfiguration

Einstellung | Wert |

|---|---|

Ziel-Apps (Target Resources) | Microsoft 365 Copilot, Security Copilot |

Plattformen | Windows, macOS (iOS/Android ausschließen) |

Zugriffsbedingung | Intune-konformes Gerät erforderlich |

Benutzer | Alle Benutzer (oder gezielte Gruppen) |

Modus | Erst „Report only“, dann aktivieren |

Tipp aus der Praxis:

Im „Report only“-Modus kannst du über Log Analytics oder Entra Insights beobachten, wie sich die Richtlinie auswirkt – ohne gleich den Zugriff zu blockieren. Erst wenn alles stabil läuft, schalte sie produktiv frei.

Best Practices für IT-Admins

Bevor du deine neue Conditional-Access-Richtlinie für Copilot aktiv schaltest, solltest du ein paar wichtige Punkte beachten. So vermeidest du böse Überraschungen und stellst sicher, dass dein Rollout reibungslos läuft.

1. Immer zuerst „Report only“ nutzen

Auch wenn’s verlockend ist, direkt loszulegen – starte immer im Überwachungsmodus („Report only“). So kannst du analysieren, wer betroffen wäre, ohne realen Zugriff zu blockieren. Nutze dazu:

- Sign-in Logs im Entra-Portal

- Log Analytics, falls aktiv

- Microsoft Entra Workbooks für tiefere Einblicke

2. Mobile Plattformen gezielt behandeln

Conditional Access kann auf iOS- oder Android-Geräten Zertifikatswarnungen auslösen – insbesondere dann, wenn MDM-Profile oder Zertifikatsketten fehlen. In der Praxis passiert das selten, aber es ist technisch möglich.

Empfehlung:

– Plattformen wie iOS/Android zunächst ausschließen

– Separat testen, bevor du sie aktiv einbindest

3. Richtlinie regelmäßig überprüfen

Microsoft verändert seine Dienste laufend – auch Copilot wird ständig weiterentwickelt. Es lohnt sich, die Richtlinie regelmäßig zu kontrollieren:

- Sind die App-IDs noch gültig?

- Haben sich Anforderungen an Compliance geändert?

- Gibt es neue Apps, die eingebunden werden sollten?

Fazit: Copilot gezielt absichern – statt KI im Blindflug

Wenn du Microsoft Copilot produktiv einsetzen willst, führt an Conditional Access kein Weg vorbei. Mit ein paar gezielten PowerShell-Befehlen und einer durchdachten Richtlinie stellst du sicher, dass nur berechtigte, konforme Geräte Zugriff auf generative KI erhalten – genau so, wie es dein Sicherheitskonzept verlangt.

Diese Herangehensweise ist ein zentraler Bestandteil der Entra Suite, die Identitäten, Zugriffe und Netzwerke ohne VPN absichert.

Wenn du Expertenberatung oder praktische Hilfe bei der Umsetzung brauchst – zum Beispiel beim sauberen Aufsetzen deiner Conditional-Access-Richtlinien oder der Absicherung von KI-Diensten wie Copilot – melde dich gerne über das Kontaktformular.

Ich hoffe, dieser Beitrag hat dir einen praxisnahen Überblick gegeben, wie du Copilot effektiv mit Conditional Access schützen kannst – ohne Frickelei und Unsicherheit.

Du willst mehr aus Microsoft Copilot rausholen?

Ich greife regelmäßig aktuelle Themen und Fragen aus Kundenprojekten auf – damit du bestmöglich in deiner Arbeit mit der Microsoft Cloud Security unterstützt wirst.

Wenn du Fragen hast, melde dich gerne direkt bei mir und vereinbare ein kostenloses Erstgespräch – Aaron Siller