Ein Aspekt der für viele Unternehmen im Umfeld des Mobile Device Managements mit Microsoft Intune einen wichtigen Punkt darstellt, ist die Kontrolle über die Einbindung der geschäftlichen Mail-Konten.

Hierbei wollen wir erreichen, dass geschützte Applikationen wie Microsoft Outlook für den Mailversand verwendet werden und potentiell nicht verwaltete Apps, wie die native Mail App in der Nutzung für den Nutzer verboten sind.

Wie das geht und welche Schritte Ihr gehen müsst, erkläre ich Euch in diesem Blogbeitrag.

Aufbau des bedingten Zugriffs

Um die Nutzung der nativen Mail-App im Rahmen des Mobile Device Managements zu blockieren, ist es erforderlich an dieser Stelle auch mit dem bedingten Zugriff zu arbeiten.

Aber was ist der bedingte Zugriff eigentlich?

Der bedingte Zugriff erlaubt es IT-Administratoren den Zugriff auf Dienste, Applikationen oder auch Endgeräte zu blockieren oder auch zu gewähren.

Dabei entscheiden verschiedene Faktoren (unsere Bedingungen), ob ein Nutzer einen Zugriff, z.B.: den gewünschten Login zur nativen Mail-App, erhält oder ob ihm dieser verwehrt bleibt.

Die Bedingungen können dabei auf folgenden Säulen aufgebaut werden:

Notwendige Schritte zur Blockierung der nativen Mail-App

Nachdem wir verstanden haben, wozu der bedingte Zugriff dient widmen wir uns nun den erforderlichen Schritten, um die native Mail-App auf mobilen Endgeräten wie iOS, Android oder auch Windows zu blockieren.

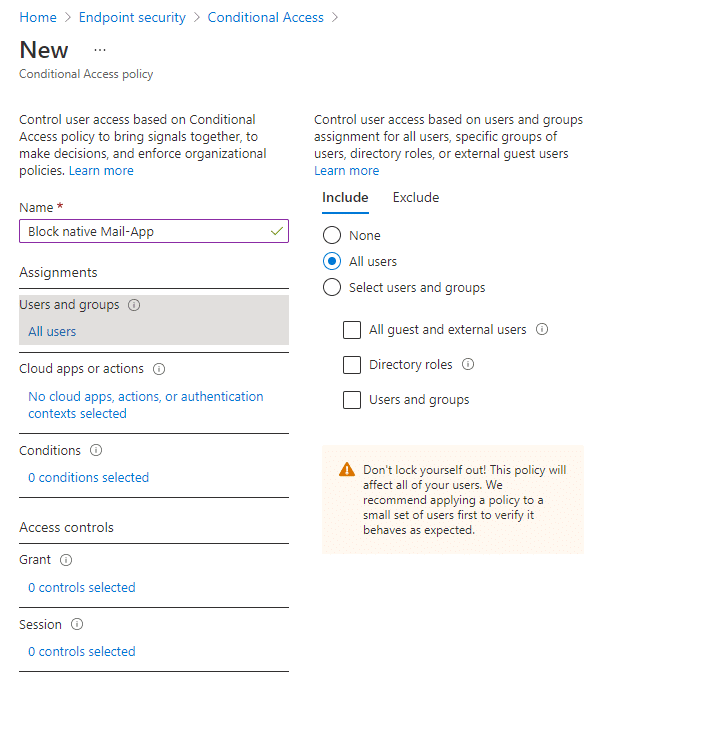

1. Auswahl der Benutzer

Ein Einstiegspunkt für den bedingten Zugriff im Intune ist der Menüpunkt Endpoint Security und dann Conditional access.

Dort wählen wir den Punkt "+New policy" aus und starten mit Users and groups. Hier entscheiden wir, ob alle Benutzer, eine Benutzergruppe oder sogar nur einzelne Benutzer von der Richtlinie betroffen sein sollen:

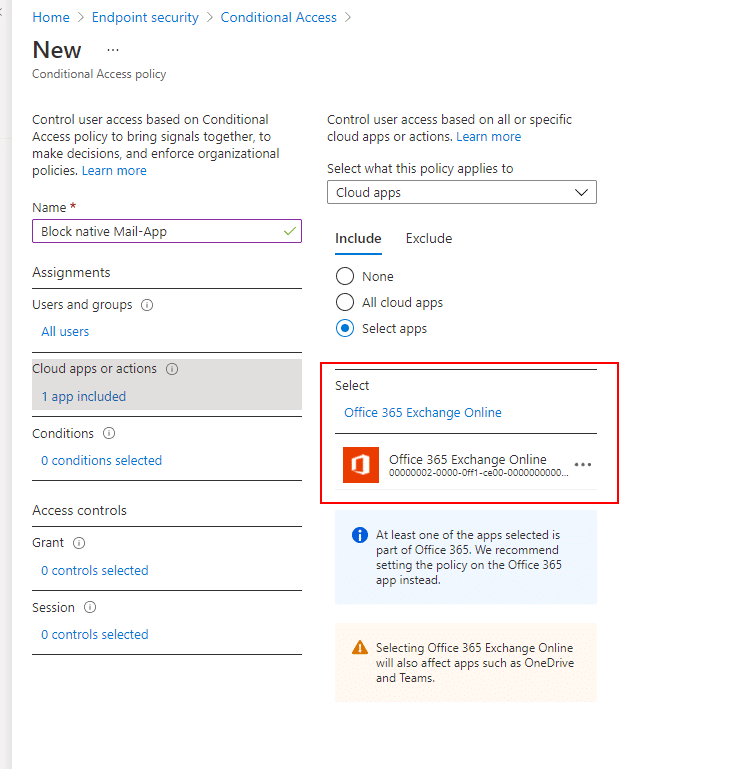

2. Festlegung der Apps

Als nächstes wird festgelegt, für welche Applikationen die Richtlinie greifen soll. Zur Blockierung der nativen Mail-App wählen wir "Office 365 Exchange Online" aus:

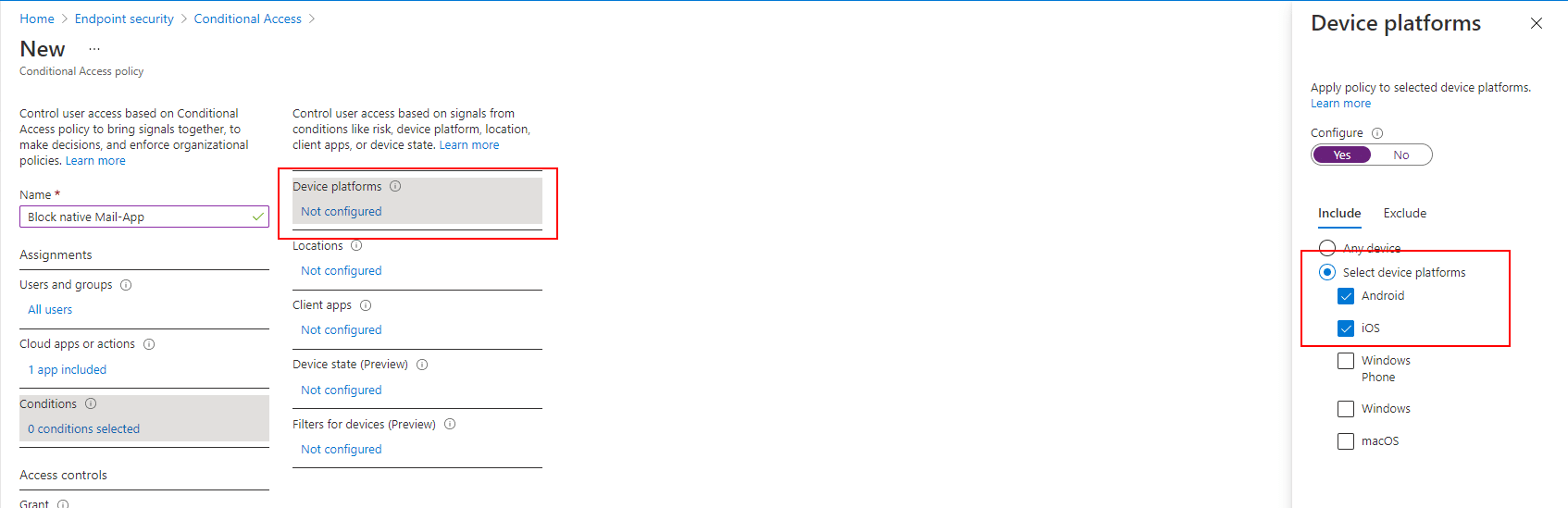

3. Auswahl der Geräteplattform

Im dritten Schritt legen wir fest, auf welchen Plattformen die Regel des bedingten Zugriffs zur Sperrung der nativen Mail-App greifen soll. In unserem Fall ist es Android und iOS:

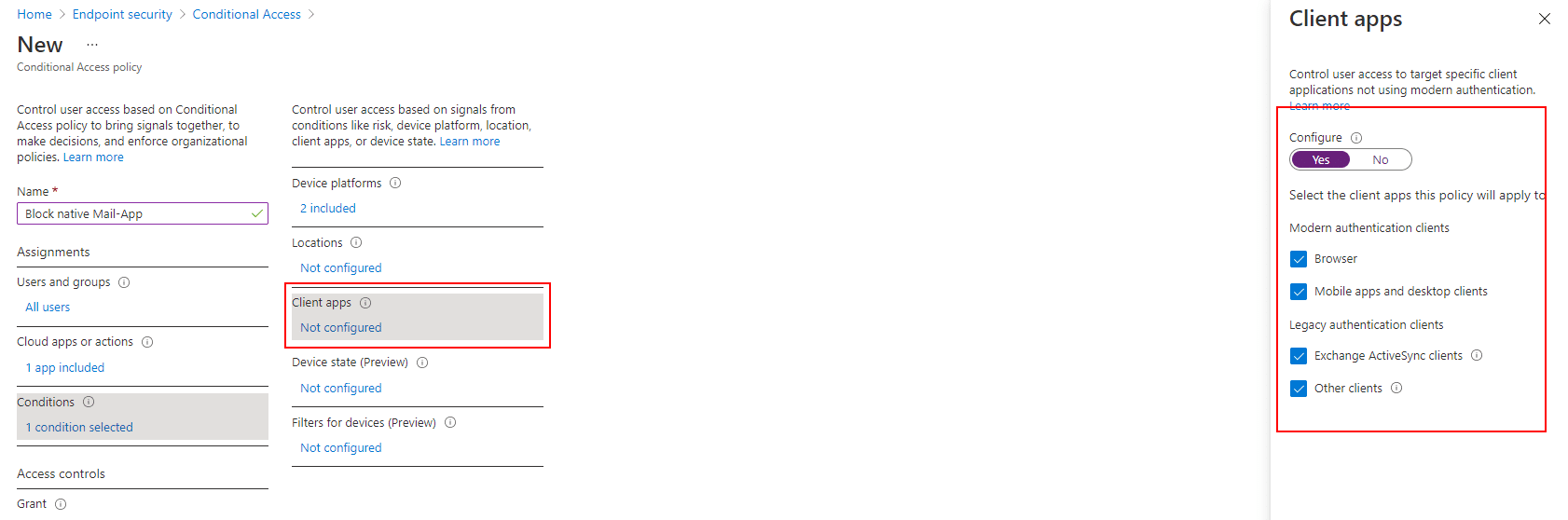

4. Anpassung der Client Apps

Nach der Auswahl der Geräteplattformen ist es erforderlich einzurichten, für welche Client Apps die Richtlinie greifen soll.

Hierbei wird unterschieden, ob wir Clients mit der modernen Authentifizierung oder mit der legacy Authentifizierung anwenden.

5. Auswahl von Outlook als genehmigte App

Unter der letzten Auswahl zur Erstellung unserer Richtlinie wählen wir aus, dass der Zugriff nur im Rahmen einer genehmigten App stattfinden darf.

Die aktuellen genehmigten Apps sind:

- Microsoft Azure Information Protection

- Microsoft Bookings

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft-Listen

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype for Business

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Microsoft To-Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 Admin

Eine stets aktuelle Auflistung könnt Ihr hier einsehen.

6. Prüfen der Einrichtung

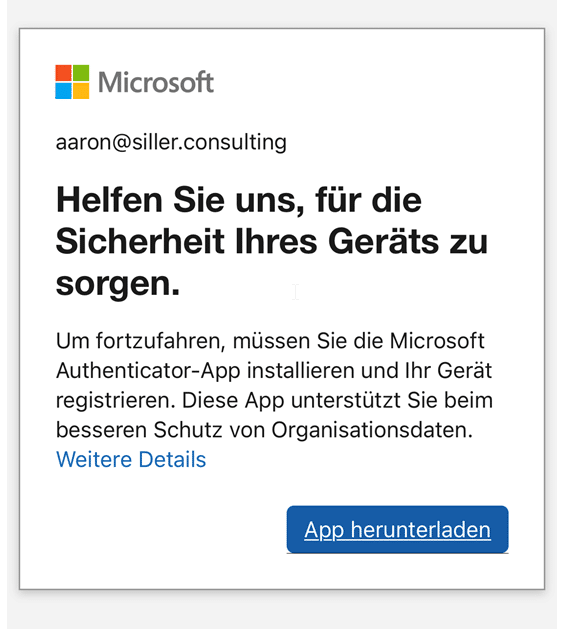

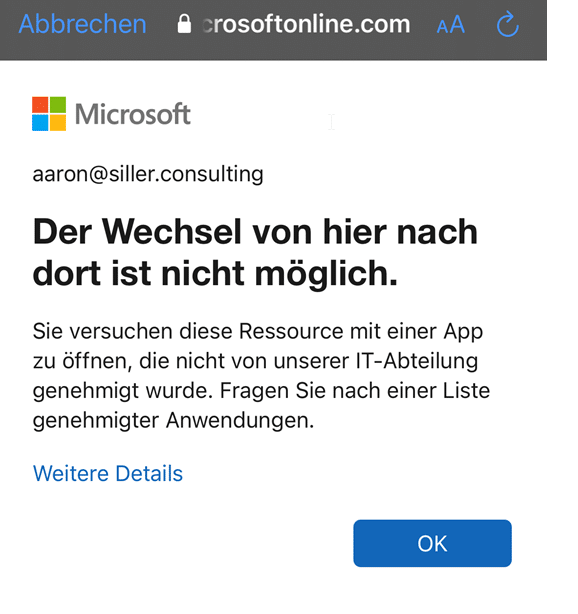

Sind alle Konfigurationsschritte gesetzt, gilt es als letztes diese dann in der Praxis zu testen.

In unserem Szenario zur Blockung der nativen Mail-App habe ich versucht meine Geschäftliche-Mail-Adresse auf einem iOS-Gerät entsprechend in der nativen Mail-App und im Safari-Browser zu öffnen. Das Ergebnis sah wie folgt aus:

In beiden Fällen ist es nicht möglich die Geschäftliche Mail-Adresse einzubinden und ich als Nutzer bin gezwungen eine verwaltete App, nämlich Microsoft Outlook, dafür anzuwenden. Das Ziel wurde somit realisiert!

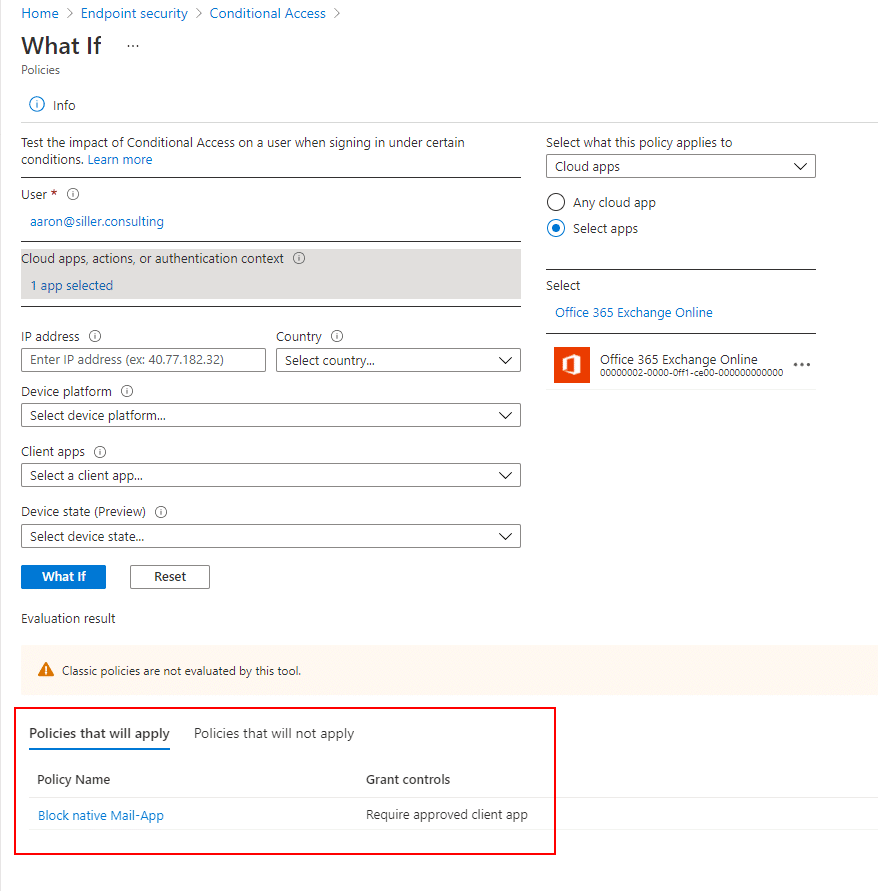

Tipp: Testen des bedingten Zugriffs mit 'What if?'

Anbei noch ein kleiner Tipp, wenn ihr eine neue Richtlinie konfiguriert habt und wissen wollte, ob diese so Funktioniert wie ihr Euch das vorgestellt habt:

Über die Funktion 'What if?' im Bereich des Conditional Access könnt Ihr - sofern die Richtlinie auf "Report Only" steht - verschiedene Bedingungen simulieren und prüfen, ob eine Richtlinie eingreifen würde oder nicht.

Das schöne ist: Selbst wenn das Ergebnis nicht so aussieht, wie ihr es euch vorgestellt habt, zeigt euch die Auswertung immer an, wieso das jeweilige Resultat zustande gekommen ist.